一次针对ARP扫描攻击事件的应急响应 |

您所在的位置:网站首页 › 思科6506交换机 › 一次针对ARP扫描攻击事件的应急响应 |

一次针对ARP扫描攻击事件的应急响应

|

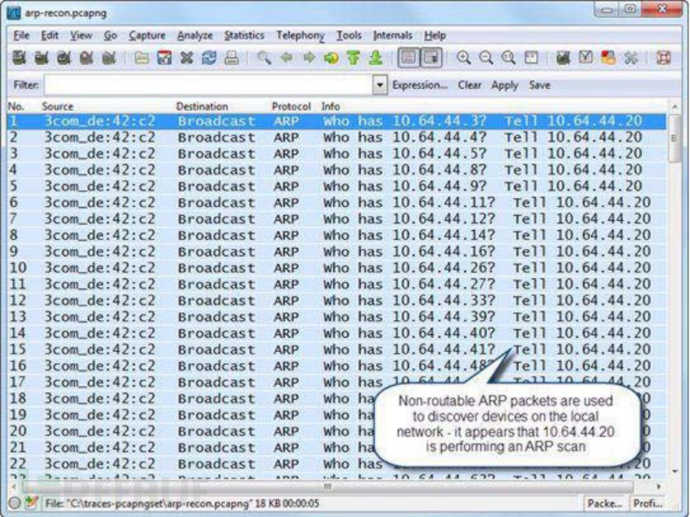

2018年我在某自治区机关做过一次针对ARP扫描攻击事件的应急响应,现将处理过程分享出来,供各位参考。 一、事件现象某单位内网数据传输速度极慢,已持续了一段时间,但运维人员并没有发现问题产生的原因。 二、处理过程(一)分析确认阶段由于数据传输慢的问题影响到整个内网,因此首先对核心交换机进行分析排查。 1、 分析思科6506核心交换机的资源使用状况 登录核心交换机,使用下面的命令分析,发现占用CPU最高的进程是ARP INPUT: show processes cpu sorted | exc 0.00%具体情况需要通过抓包进行分析。 2、 在6506交换机上抓取光口流量 //进入全局配置模式 configure terminal//配置端口镜像,指定源端口 monitor session 1 source interface g1/1-10 both//配置端口镜像,指定观察口 monitor session 1 destination interface g3/13使用wireshark抓包,将抓取的数据包保存到文件,g1-1to10.pcapng //抓包完成后关闭端口镜像 no monitor session 13、 在6506交换机上抓取电口流量 conf t monitor session 1 source interface g3/23-46 both monitor session 1 destination interface g3/13使用wireshark抓包,将抓取的数据包保存到文件,g3-23to46.pcapng no monitor session 14、 使用科来软件分析攻击类型 运行科来软件,导入g1-1to10.pcapng文件,发现APR扫描行为,源mac地址为:f4:4d:30:e9:*:*。导入g3-23to46.pcapng,也发现了相同的扫描行为和mac地址。 (二)抑制根除阶段1、 在6506核心交换机上分析攻击的来源物理端口 //查看mac地址对应的端口 show mac-address-table | include f44d.30e9.****发现g1/10端口存在这个mac地址 2、 定位来源 6506的g1/10端口—VPDN防火墙的G7端口—VPDN交换机的g1/12端口。 3、 阻断 在VPDN交换机上关闭g1/12端口,之后6506交换机的CPU使用率立即下降到正常水平。问题解决。 (三)恢复跟进阶段VPDN交换机的g1/12端口连接的是某个下级单位,将事件告知该下级单位后,由该单位自己排查ARP扫描攻击的来源并进行处置。待将ARP扫描攻击行为彻底清除后,再重新启动VPDN交换机的g1/12端口以恢复连接。 三、建议1、建议定期对网络设备进行安全巡检,内容包括设备的健康状况、安脆弱点和日志等,以即使发现异常情况。 2、建议部署恶意流量检测设备,以实时发现网络攻击行为。 四、关于ARP扫描攻击(一)什么是ARP扫描攻击APR扫描行为的特点是大量的二层广播,目标mac地址为0xff:ff:ff:ff:ff:ff。ARP扫描是一种攻击行为,其目的是查找网络中存活的主机,为后续攻击做准备。其原理是,攻击者依次向网段中的所有IP地址发出ARP请求,ARP请求以广播的形式传送,主机收到ARP请求后,会给出ARP响应。通过ARP扫描,攻击者可以获取网络中所有存活主机的IP地址。下图是使用wireshark抓取的ARP扫描数据包的例子

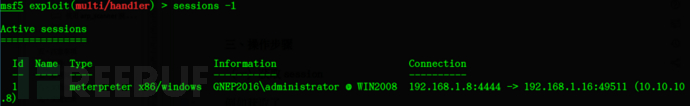

可以使用metasploit的post/windows/gather/arp_scanner模块发动ARP扫描。举例如下: 1、 获取session 例如获取了下面的会话:

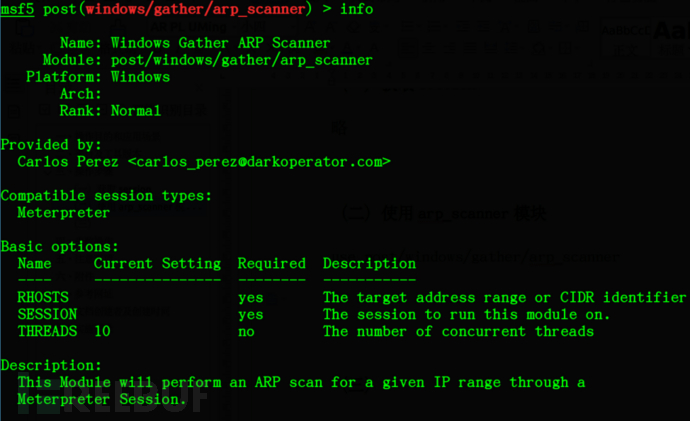

2、 使用arp_scanner模块 use post/windows/gather/arp_scanner

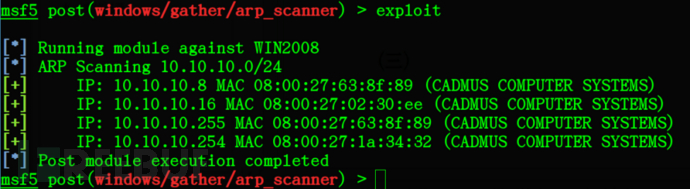

得到了存活主机的列表。 |

【本文地址】