DES加密解密算法(简单、易懂、超级详细) |

您所在的位置:网站首页 › 非对称加密算法rsa主要特点是什么 › DES加密解密算法(简单、易懂、超级详细) |

DES加密解密算法(简单、易懂、超级详细)

|

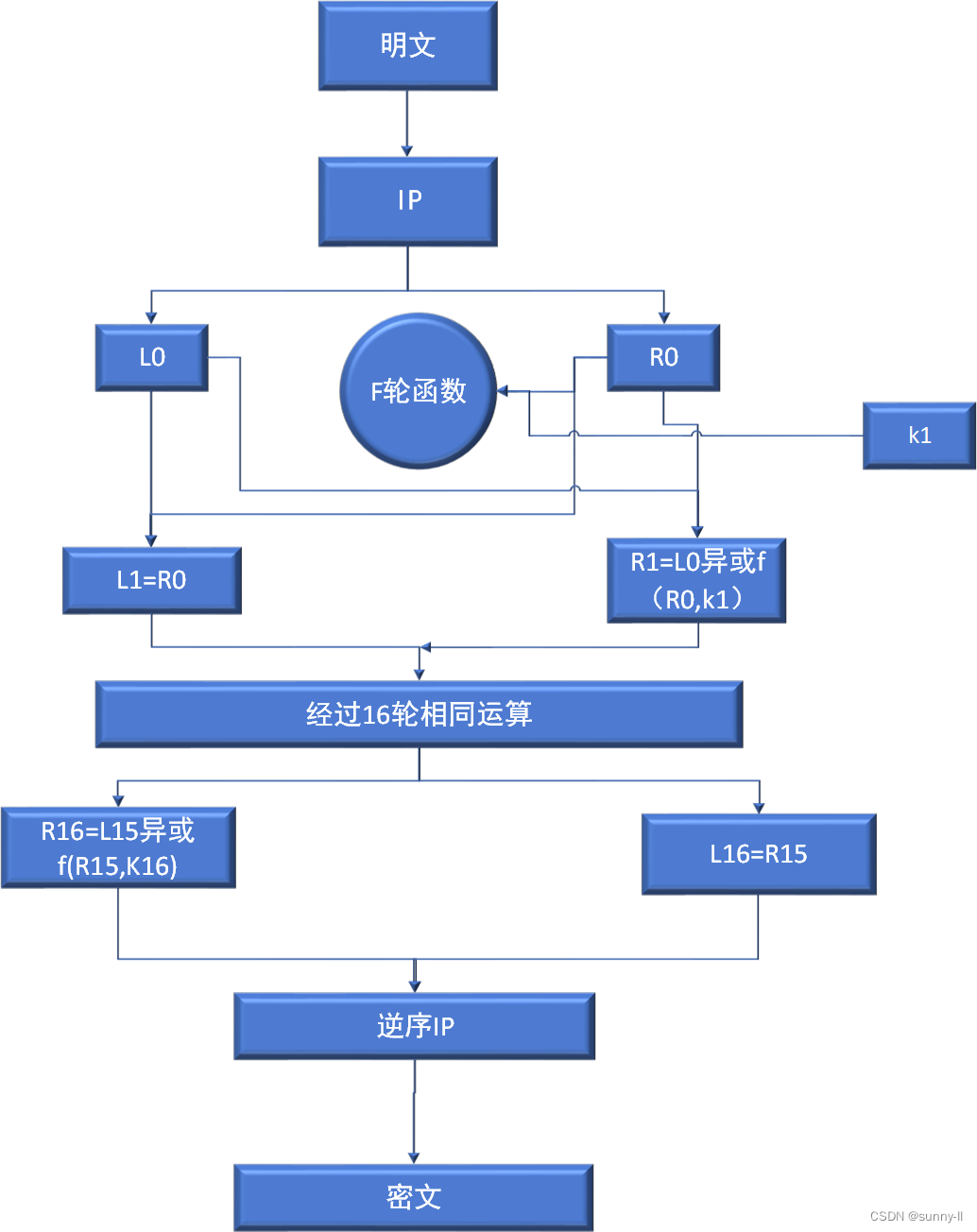

目录 一、基础补充 二、什么是DES算法 (1)对称加密算法 (2)非对称加密算法 (3)对称加密算法的应用 三、DES算法的基础操作步骤 1.明文的加密整体过程 2.F轮函数解析 3.密钥的形成过程 四、AC代码 五、DES算法的测试 六、共勉 一、基础补充在实现DES算法时,需要掌握对二进制数的了解,例如:源码、反码、补码,位操作等,如果有不懂的朋友可以先去看看我对二进制数的理解,再来看DES算法,会更加容易。 源码、反码、补码:http://t.csdn.cn/Osuf2 位操作,例如:按位与、按位或、按位异或、按位左移、按位右移等:http://t.csdn.cn/YQ60C 我的参考视频: DES加密算法|密码学|信息安全_哔哩哔哩_bilibili 二、什么是DES算法 (1)对称加密算法1. 通信的双方同时掌握一个密钥 ,加密解密都是由一个密钥完成的(加密密钥等于解密密钥)。 2. 双方通信前共同拟定一个密钥,不对第三方公开。 3. 不具有个体原子性,一个密钥被共享,泄露几率会大大增加。 (2)非对称加密算法1.在非对称加密中,不再只有一个密钥Key了。在非对称加密算法中,密钥被分解为一对,一个称为公开密钥 ,另一个称为私有密钥 。对于公钥,可以通过非保密方式向他人公开,而私钥 则由解密方保密,不对别人公开。 (3)对称加密算法的应用1. DES算法是对称加密算法的代表,虽然现在已经很好实现,但是对于研究其改进的方法,有很重大的影响。 2. 在DES算法中由于大部分原始数据较长,首先需要将数据切成64位的明文分组,所以DES算法也叫做分组加密算法。 3. 在DES算法中使用的密钥位64位,其中有效的密钥长度其实只有56位(分成8块每块长为8位,每隔8位设置左后一位为校验位,采用就奇偶校验法)。 4. 在DES算法中加密的明文较长,需要对DES加密进行16轮的函数循环迭代。 三、DES算法的基础操作步骤由于DES算法过于复杂,我将它分为3大步: (1)明文的加密的整体过程 (2)F轮函数解析 (3)密钥的形成过程 1.明文的加密整体过程(1) 输入64bit的明文进行IP置换,分成左右两个分支各为32bit, 左边:32bitL0,右边:32bitR0 (2) 右分支:L1 = R0 左分支:引入48bit 的密钥,R1=L0 异或 f(R0,K1) (3) 相同的操作进行16次的运算循环,算出相应的,R1R16,L0L16 (4)最后在进行IP的逆序置换,将左右两个分支再次合并为64bit密文 (5)将上述的说法,汇聚成流程图,方便大家理解

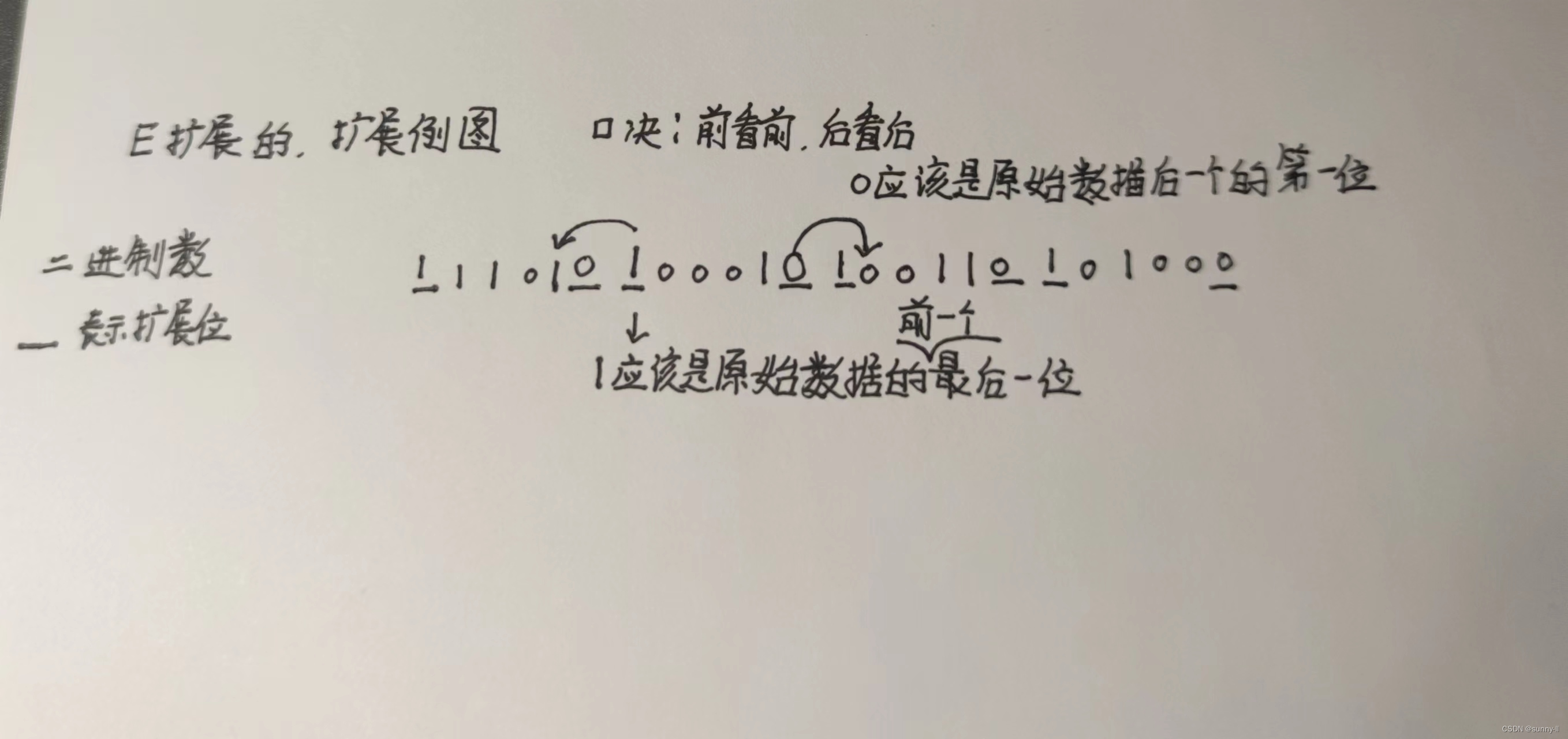

(6)整体的操作代码: string wen(string wenBinary[], int num) { int i, j; string ipWenBinary[100]; //保存明文 string left[17], right[17], temp, result; //分为左右两个分支 for (i = 0; i < num; i++) { temp = ""; //一个暂存明文的字符串 //进行IP置换 for (j = 0; j < 64; j++) //明文为64bit { temp += wenBinary[i][ipTable[j] - 1]; } ipWenBinary[i] = temp; } //进行左右分支,分为left:L0,,,right:R0 for (i = 0; i < num; i++) { left[0] = ipWenBinary[i].substr(0, 32); right[0] = ipWenBinary[i].substr(32, 32); // for (j = 0; j < 16; j++) //进行16次循环 { left[j + 1] = right[j]; // left: L1 = R0 //加密和解密的区别 // flag 为全局变量 if (flag == 1) // flage = 1进行加密,否则进行解密 right[j + 1] = xorAB(left[j], f(right[j], k[j])); else //倒着进行解密 right[j + 1] = xorAB(left[j], f(right[j], k[15 - j])); } temp = right[j] + left[j]; //经过16轮加密/解密,将左右32bit合并 //将加密后的密文进行最后的置换,实际上和初始置换是对称的~! //每块的加密结果都和在result中,加密可以直接输出比特流 // 进行IP的逆置换 for (j = 0; j < 64; j++) { result += temp[ipReverseTable[j] - 1]; } } //解密结果输出的是字符 if (flag == 2) { string ch; for (i = 0; i < num * 8; i++) //一个模块是8个bit { ch += binaryToInt(result.substr(8 * i, 8)); //每8bit进行一次二进制转整型 } result = ch; } return result; }(7)在以上的操作都是在进行二进制数、整数、字符转换,操作代码如下: //字符转二进制 string charToBinary(char c) { int i, b = c, k = 0, flag = 0; string result; //负数就是中文字符 if (b < 0) { b = -b; flag = 1; } //英文字符转换成ASCII的倒序,所以后面需要进行逆序 while (k < 8) //这里的8表示char是1个字节=8bit { if (b) //这里将ASCII里的字符转换为二进制 { result += ((b % 2) + '0'); // 其中这里+'0',表示将数字转换为字符 b /= 2; } else result += '0'; k++; } //汉字字符处理 if (flag)//判断是否为汉字 { for (i = 0; i < result.length(); i++) //此时因为是负数,源码、反码、补码不相等,需要置换 { if (result[i] == '0') result[i] = '1'; // 反码:最高最不变,其它的0->1,,1->0 else result[i] = '0'; } for (i = 0; result[i] != '0'; i++) { result[i] = '0'; //补码 :反码加+1 } result[i] = '1'; } reverse(result.begin(), result.end()); //将结果逆序,成为最终的二进制 return result; } //二进制转整型 int binaryToInt(string s) { int i, result = 0, p = 1; for (i = s.length() - 1; i >= 0; i--) { result += ((s[i] - '0') * p); //数字字符转成字符 p *= 2; } return result; } //整型转二进制 string intToBinary(int i) { int k = 0; string result; while (k < 4) //此处,处理进入S盒后取出的数据转为2进制,此处最多用4bit { if (i) { result += ((i % 2) + '0'); i /= 2; } else result += '0'; k++; } reverse(result.begin(), result.end()); return result; } 2.F轮函数解析F轮函数是整个DES算法的核心其中包括: (1)IP置换 (2)E扩展:将32bit的R0扩展为48bit的R0, 其中扩展图为:

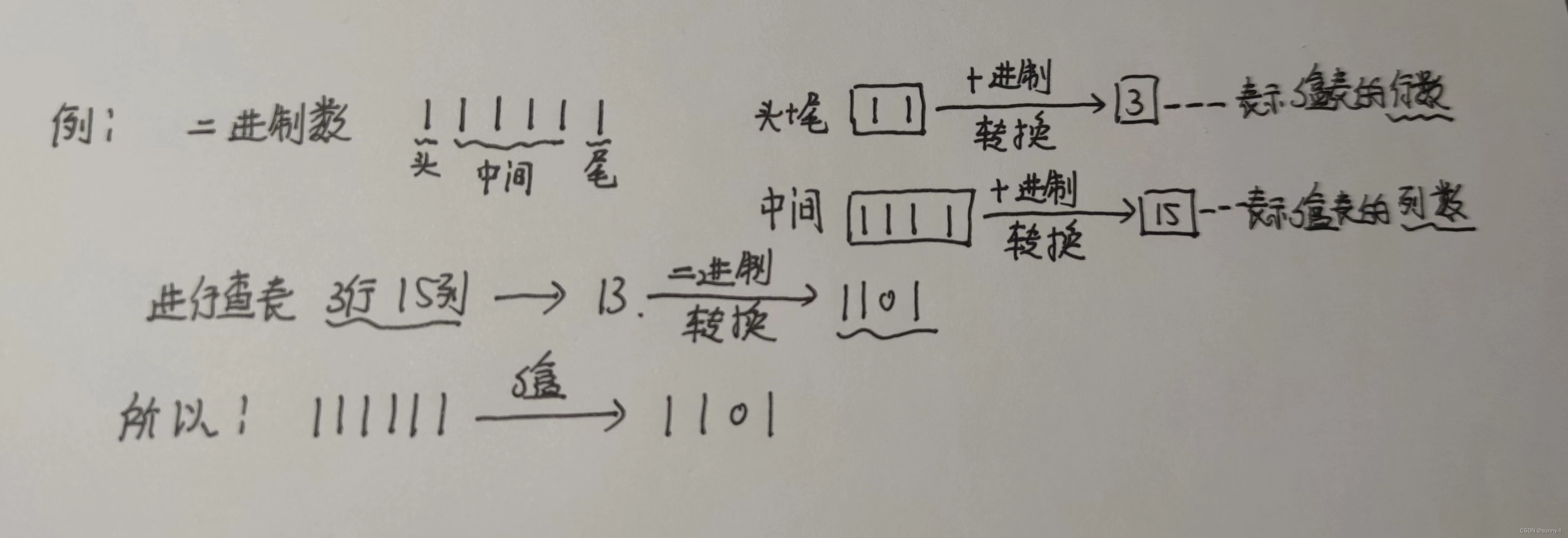

(3)异或:将48bit的R0于48bit的K1进行异或 (4)S盒压缩处理 :大盒子里有8块6bit 的小盒子,刚好容纳48bit的二进制数,盒子的特点是6进4出,出了盒子就变成了32bit的二进制数 ,举例:

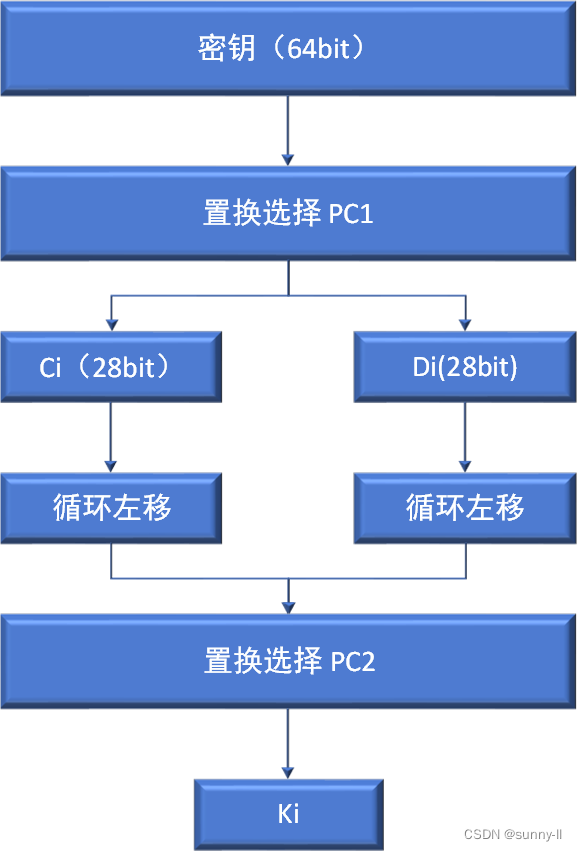

(5)IP逆序置换 其中F轮函数的执行代码如下图所示: //f函数 string f(string right, string k) //其中right 为明文的右分支R0--R16,k当前加密轮密钥 { int i, temp; string extendBinary, result, b0; //extendBinary用来存放E扩展32bit~48bit的内容 string b[8], row, col; string b8, pb; for (i = 0; i < 48; i++) { extendBinary += right[extendTable[i] - 1]; } b0 = xorAB(extendBinary, k);//扩展后的内容与此轮密钥异或操作并将结果存入b0中 for (i = 0; i < 8; i++) //将b0的内容分成八份,每份六bit,为进入S盒做准备 { b[i] = b0.substr(i * 6, 6); } for (i = 0; i < 8; i++) { //6bit的第一位和第六位作为行坐标 row = b[i].substr(0, 1) + b[i].substr(5, 1); //6bit的第二至五位作为纵坐标 col = b[i].substr(1, 4); //进行查表 temp = sBox[i][binaryToInt(row)][binaryToInt(col)]; //转到b8中合并----48bit压缩到32bit b[i] = intToBinary(temp); b8 += b[i]; } //进行P盒置换 for (i = 0; i < 32; i++) { pb += b8[pTable[i] - 1]; } //f轮函数结束,返回pb return pb; } 3.密钥的形成过程(1)密钥原本为64bit ,去掉8位校验位,剩余56位参与运算 (2)按照交换规则,生成16位48bit的轮密钥 其中密钥生成的流程图和代码如下图:

|

【本文地址】

今日新闻 |

推荐新闻 |