防火墙的原理、设计与实现 |

您所在的位置:网站首页 › 配置防火墙策略的一般步骤包括 › 防火墙的原理、设计与实现 |

防火墙的原理、设计与实现

|

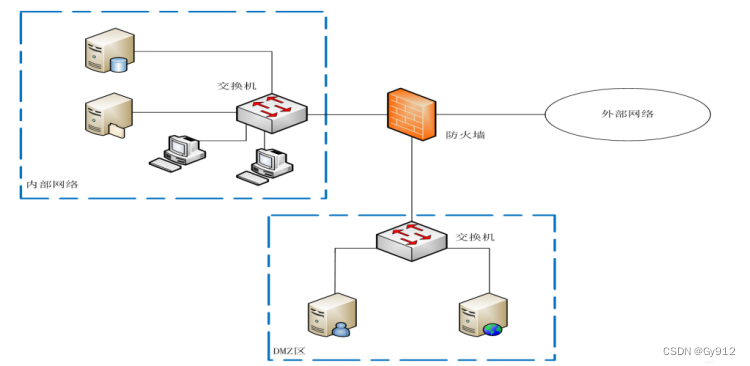

1 前言 自从计算机技术问世和网络社会的形成,高速发展的科学技术促进了现代化网络构建,深刻影响了人类的生产生活和信息交流,已经变成了生活中不可缺少的一部分。人们利用网络信息技术冲破了时间局限和距离限制,不仅完成了不同地区之间的信息即时通讯,而且广泛应用于工业生产领域,还能够大大提高生产率水平,由于互联网科技兴起,计算机技术在行业中使用也显得日趋普遍,并建立了相应的网络标准,为分布管理、信息交流与共享等创造了更加优越的环境。众所周知,计算机具有信息共享性、分布式广泛性、结构开放式等特征,所以,它也必然地会面临着信息系统的易碎性,使之面临着很大的安全问题。网络的迅速发展,对网络安全的要求也越来越高,防火墙作为网络安全中非常重要的网络设备,其相关实验是网络课程学习的重要内容[1]。对于防火墙这种昂贵的大型网络设备的配置实验,虚拟仿真实验明显优于传统实验,更加便捷,简单。Packet Tracer 作为最广泛使用的网络虚拟仿真平台,本文以此作为防火墙基本配置实验的载体,来论述防火墙的原理、设计与实现。 2 问题概述 2.1 Packet Tracer 网络仿真平台 Packet Tracer 是思科公司研发的一款辅助网络学习的虚拟仿真工具,其功能强大,操作简便,被广泛应用。在 Packet Tracer 中可完成网络的搭建,模拟网络并对其进行故障分析,完成交换机、路由器等网络设备的配置等实践操作[2]。Packet Tracer 能够克服网络实验对实验场地的高要求,大幅度降低了实验成本,提高了实验效率及成功率,使学习效果得到大幅度提升。 2.2 防火墙 2.2.1 防火墙的概念和部署 防火墙放置于多个网络的边界处,通过执行设置的访问控制策略实现保护网络的设备。防火墙是保证内、外部网络通信安全的主要设备,其利用制定的访问策略对通过它的数据进行监控和审查,实现对网络存在威胁的数据包的过滤、屏蔽和阻拦,以保证内部网络不会受外部的非法访问和攻击。防火墙要实现对多个网络的访问控制,保证网络安全,需布放在需要保护网络的边界处,部署结构如图 2-1 所示。

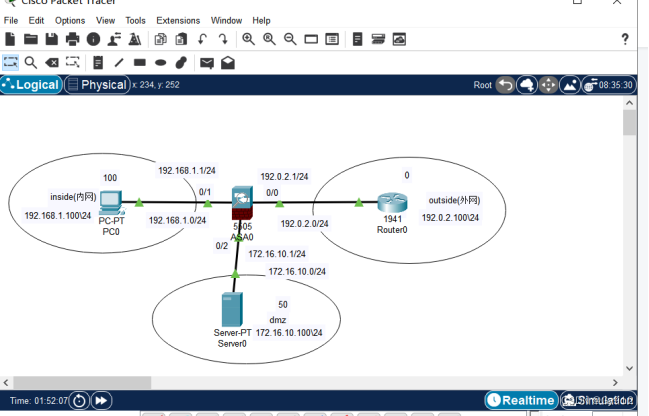

图 2-1 防火墙的部署结构 2.2.2 防火墙的主要功能 防火墙主要功能包括 : (1)隔离内外部网络。将内外部网络隔离可以防止非法用户访问内部网络,并能有效防范邮件病毒和宏病毒等的攻击。 (2)形成集中监视点。防火墙位于多个网络交界处,通过强制所有数据包都要经过防火墙,并通过访问规则对所有数据包进行检查和过滤,这样就能集中对网络进行安全管理。 (3)强化安全策略。以防火墙为中心,能够将多种安全软件配置在防火墙上,比如口令和身份认证等,与传统的网络安全问题分散在多台主机上相比,这种集中理方式操作更加简便并且节约成本[3]。 (4)能够有效审计和记录内外网络之间的通信活动。因为内外网络之间所有的数据包都要流经防火墙,因此防火墙能对所有的数据包进行记录,并写进日志系统。当发现异常行为时,防火墙能够发出报警,并提供导致异常行为的原因,比如系统被检测或被攻击等。 2.2.3 防火墙的DMZ区及安全级别 DMZ 是独立于内部网络和外部网络之间的一个缓冲区,此区域主要存放一些必须对外部网络开放的一些服务器等设备,比如 FTP 服务器和 Web 服务器等。网络中有些设备需要对外网的一些设备提供服务,如果这些设备和内网设备放在一起,则会给内网带来巨大的安全风险。DMZ 区的作用则能将这些需要对外开放的设备和内部网络的设备进行隔离,根据情况采取针对性的隔离措施,使得这些设备既能对外提供服务,同时也能较好地对内部网络进行保护[4]。DMZ 区根据网络实际需要能够划分多个,进而实现安全目标。DMZ 防火墙组成示例如图 2-2 所示。思科防火墙把将接口设置为不同的安全等级,等级以数字 0 至 100 的整数表示,默认时高等级区域可以访问低等级区域,而低等级区域不能访问高等级区域。若等级低等级区域需要访问高等级区域,可以通过 ACL 或conduit( 管道 ) 明确进行配置。安全级别 100 是防火墙内部接口的最高级别,安全级别 0 是防火墙外部接口的最低级别,它们都是是默认设置,且不能改变[5]。

图 2-2 DMZ防火墙组成拓扑 3 防火墙的基本配置仿真实验的设计与实现 3.1 实验需求及网络拓扑结构设计 本次实验目标是让我们更清晰的了解防火墙的原理、设计与实现,熟悉防火墙关键技术,掌握防火墙的安全级别,以及熟悉思科防火墙的基本配置。为实现预设实验目标要求将网络划分为 inside(内网)、outside(外网)、dmz(服务器区)三个区域,并对防火墙进行配置,使得内网和 DMZ 区的设备可以访问外网的设备,内网设备可以访问 DMZ区设备,但是 DMZ 区设备不能访问内网设备,外网设备可以访问 DMZ 区的设备。根据实验目标和需求设计网络拓扑如图 3-3 所示 :

图 3-3 防火墙基本配置实验网络拓扑图 4、设计中所遇到的问题及分析解决 问题:刚开始不清楚为何只能只能从内网访问外网,后边查阅ASA接口的概念得出结论。 解决:ASA接口的概念: 1、ASA的一个接口通常有两种名称: ①物理名称:与路由器接口的名称类似,如Ethernet0/0可以简写成E0/0,通常用来配置接口的速率、双工和IP地址等。 ②逻辑名称:用于大多数的配置命令,如配置ACL、路由器等使用的命令中都用到逻辑名称。逻辑名称用来描述安全区域,如通常用inside表示ASA连接的内部区域(安全级别高),用outside表示ASA连接的外部区域(安全级别低)。 2、接口的安全级别: 每个接口都有一个安全级别,范围是0~100,数值越大,安全级别越高。一般配置接口为inside(内网接口)时,将其安全级别设置为100,为outside(外网接口)时,将其安全级别设置为0,为DMZ(隔离区)时,安全级别介于inside和outside 不同安全级别的接口之间相互访问时,遵从以下默认规则: ①允许出站连接:就是允许从高安全级别接口到低安全级别的流量通过。比如说从inside访问outside是允许的。 ②禁止入站连接:就是禁止从低安全级别接口到高安全级别接口的流量通过。比如说从outside访问inside是禁止的。 ③禁止相同安全级别的接口之间通信。 问题:刚开始不理解DMZ的概念和作用,后边查阅资料得出结论。 解决:DMZ称为隔离区,是位于企业内部网络和外部网络之间的一个网络区域。在这个网络区域内可以放置一些必须公开的服务器、如web服务器、FTP服务器和论坛等。当存在DMZ区域时,默认的访问规则如下: inside可以访问DMZ和outside; DMZ可以访问outside但不允许访问inside; outside不能访问DMZ和inside,不过通常会配置ACL,让outside可以访问DMZ,若不然,DMZ就没有存在的意义了。 6 结论 使用 Cisco Paket Tracer 进行防火墙基本配置的实现,构建了具有内部网络、外部网络、DMZ 区的防火墙实验的虚拟仿真场景。通过对防火墙的基本配置,有助于理解防火墙的功能,DMZ 区的作用,以及防火墙如何实现对网络的保护,与此同时也锻炼了我们配置防火墙的动手能力。 随着科技水平的发展,互联网与我们的联系日趋紧密,现在人们的日常生活都到处包含着互联网技术。科技走进生活,我们更要让科技服务生活,在日趋多元的世界给经济安全带来保障,给信息安全带来保障。通过对于当前我国网络平台发展的现状以及网络平台的安全防护要求进行分析,对于当前在数据库安全方面等级保护所规定的要求进行研究,提出相应网络平台的安全防护实施措施,重视防火墙建设,对于提高网络平台安全,以及加强网络平台安全建设起着十分重要的作用。

|

【本文地址】

今日新闻 |

推荐新闻 |