【資安通報】Apache Log4j 爆發重大漏洞,了解 FortiEDR 如何防範 Log4J 漏洞攻擊 |

您所在的位置:网站首页 › 车险都一样吗 › 【資安通報】Apache Log4j 爆發重大漏洞,了解 FortiEDR 如何防範 Log4J 漏洞攻擊 |

【資安通報】Apache Log4j 爆發重大漏洞,了解 FortiEDR 如何防範 Log4J 漏洞攻擊

|

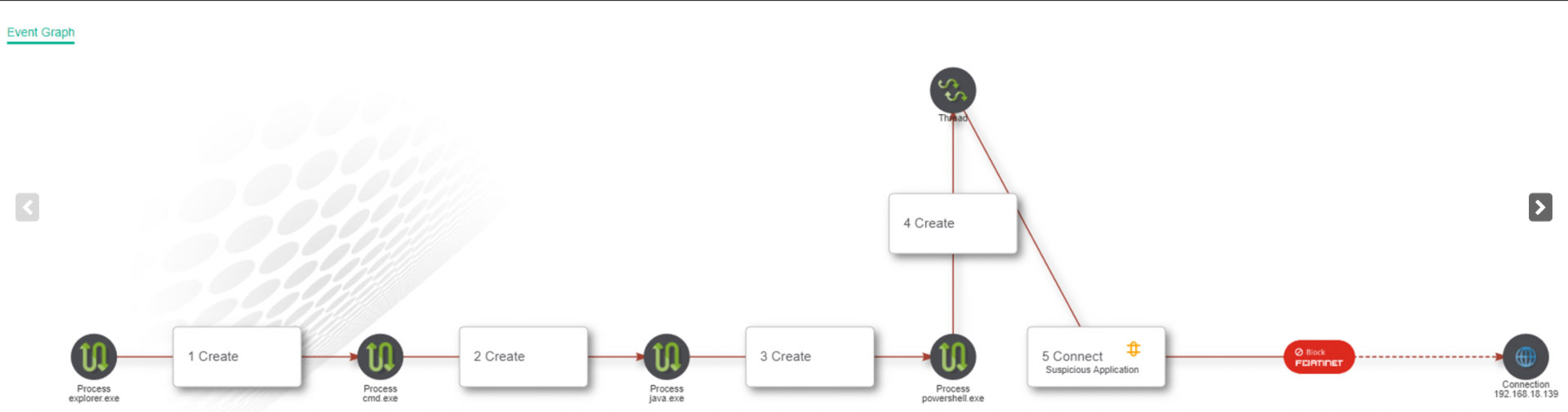

漏洞描述 Apache Log4j 中一個嚴重的遠端執行代碼漏洞正在被積極的利用。Log4j 是 Apache 中廣泛被使用,基於 Java 的日誌記錄稽核框架。該漏洞是由於輸入的有效性驗證和檢查嚴謹度不足造成的,它允許任何被記錄下來的使用者輸入導致遠端代碼執行。此漏洞也稱為 Log4shell,並已為其分配了 CVE 編號 (CVE-2021-44228)。本文討論了 FortiEDR 如何有效偵測和防禦 Log4shell 漏洞攻擊。 Log4j Log4j 是一個幫助程式設計師將日誌語句輸出到各種輸出標的的工具。如果應用程式出現問題,啟用日誌記錄來進行查找問題會很有幫助。使用 log4j,可以在程式運作時啟用日誌記錄,而無需修改應用程式二進位檔。log4j 組件的設計使得日誌語句可以保留在輸出的代碼中,而不會產生過高的性能成本。 同時,日誌輸出量可能非常龐大,以至於很快就會變得無法處理。log4j 的一個明顯特徵是分層記錄器的概念。使用記錄器,可以選擇性地控制日誌語句輸出的細緻度。 CVE-2021-44228 Apache Log4j2 版本 2.14.1 及更低版本在設定、日誌資訊和參數中使用的 Java 命名和目錄介面 (JNDI) 功能部件不能防止攻擊者控制的 LDAP 和其他 JNDI 相關的端點。它存在一個遠端執行代碼漏洞,當啟用資訊查找替換功能,攻擊者控制的日誌資訊或日誌資訊參數可以執行從 LDAP 伺服器載入的任意代碼。 FortiEDR 即時威脅防護 FortiEDR 會阻擋試圖利用此漏洞在環境中控制端點的相關惡意活動。例如,在下面的事件中,FortiEDR 會阻擋通過利用 Log4shell 漏洞輸出的 PowerShell 攻擊負載。

|

【本文地址】

今日新闻 |

推荐新闻 |

圖 1:FortiEDR 通過觸發可疑應用程式檢測規則阻擋了 PowerShell 攻擊負載

圖 1:FortiEDR 通過觸發可疑應用程式檢測規則阻擋了 PowerShell 攻擊負載