2022年全国职业院校技能大赛(中职组)网络安全竞赛试题解析 |

您所在的位置:网站首页 › 网络技能大赛试题及答案 › 2022年全国职业院校技能大赛(中职组)网络安全竞赛试题解析 |

2022年全国职业院校技能大赛(中职组)网络安全竞赛试题解析

|

2022年全国职业院校技能大赛(中职组) 网络安全竞赛试题 (1) (总分100分) 赛题说明 一、竞赛项目简介 “网络安全”竞赛共分A.基础设施设置与安全加固;B.网络安全事件响应、数字取证调查和应用安全;C.CTF夺旗-攻击;D.CTF夺旗-防御等四个模块。根据比赛实际情况,竞赛赛场实际使用赛题参数、表述及环境可能有适当修改,具体情况以实际比赛发放赛题为准。竞赛时间安排和分值权重见表1。 表1 竞赛时间安排与分值权重 模块编号 模块名称 竞赛时间(小时) 权值 A 基础设施设置与安全加固 3 20% B 网络安全事件响应、数字取证调查和应用安全 40% C CTF夺旗-攻击 3 20% D CTF夺旗-防御 20% 总计 6 100% 二、竞赛注意事项 1.比赛期间禁止携带和使用移动存储设备、计算器、通信工具及参考资料。 2.请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。 3.在进行任何操作之前,请阅读每个部分的所有任务。各任务之间可能存在一定关联。 4.操作过程中需要及时按照答题要求保存相关结果。比赛结束后,所有设备保持运行状态,评判以最后提交的成果为最终依据。 5.比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷等)带离赛场。 6.禁止在提交资料上填写与竞赛无关的标记,如违反规定,可视为0分。 竞赛内容模块A 基础设施设置与安全加固 (本模块20分) 一、项目和任务描述: 假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运行,并通过综合运用登录安全加固、数据库安全策略、流量完整性策略、事件监控策略、防火墙策略、IP协议安全配置等多种安全策略来提升服务器系统的网络安全防御能力。本模块要求根据竞赛现场提供的A模块答题模板对具体任务的操作进行截图并加以相应的文字说明,以word文档的形式书写,以PDF格式保存,以“赛位号+模块A”作为文件名,PDF格式文档为此模块评分唯一依据。 二、服务器环境说明 Windows (2008) 用户名:administrator,密码:123456 Linux (Centos7) 用户名:root,密码:123456 三、具体任务(每个任务得分以电子答题卡为准)A-1任务一 登录安全加固 1.密码策略(Windows,Linux) a.设置最短密码长度为15; 众所周知一般win系统只能设置最大限制为14位的密码,其实也是有15,16位的,只不过用在了domain域,安装domain后即可设置

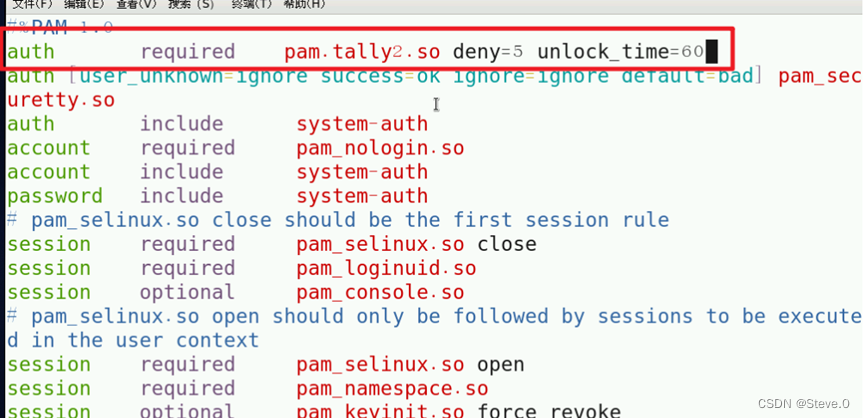

vim /etc/pam.d/login auth required pam.tally2.so deny=5 unlock_time=60

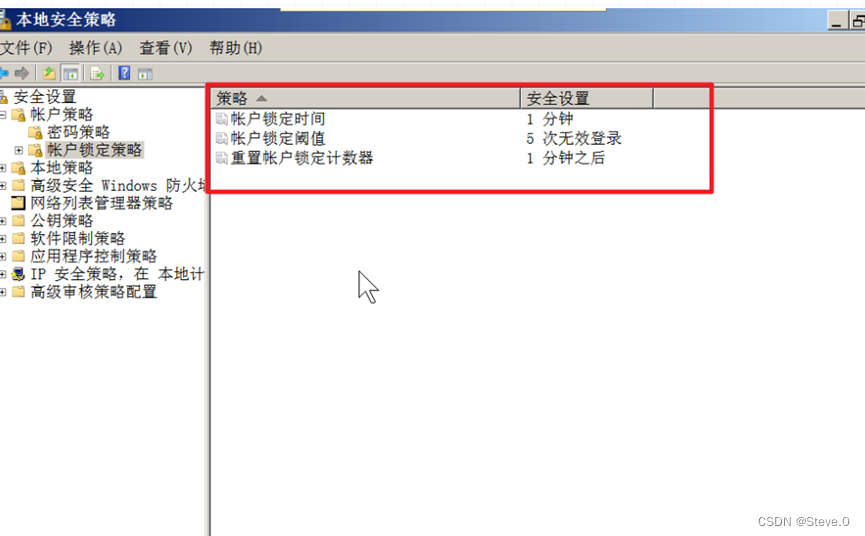

b.一分钟内仅允许4次登录失败,超过4次,登录帐号锁定1分钟。

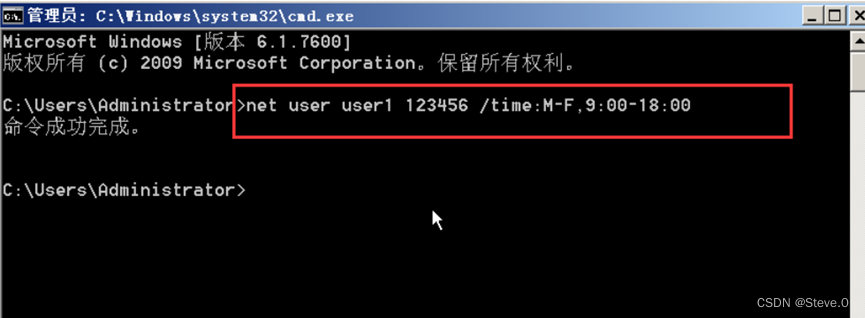

这里我们设置为 5 ,由于在一次国赛模拟题答案中,说的超过五次登录失败,其中答案设置为6 2.用户安全管理 a.设置user1用户只能在上班时间(周一至周五的9:00~18:00可以登录,将user1的登录时间配置界面截图;

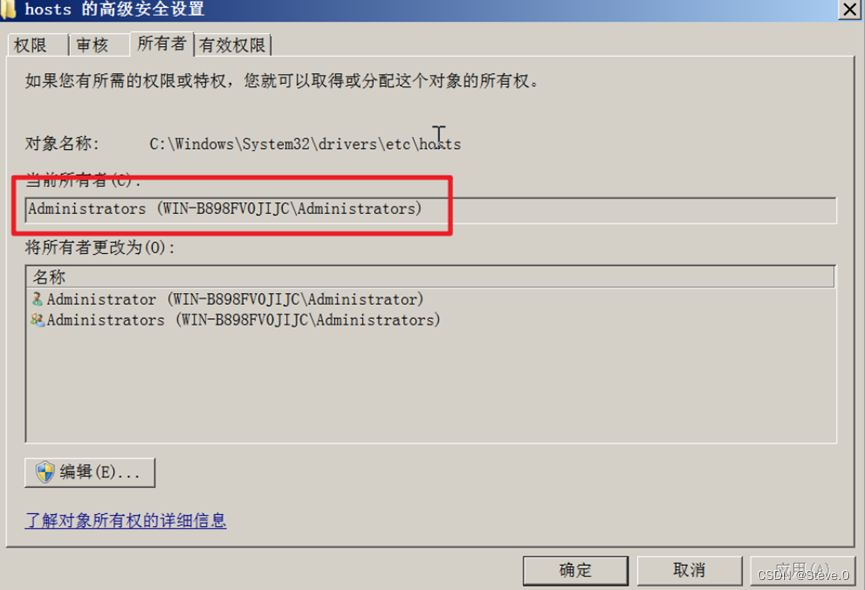

net user user1 查看 b.在组策略中只允许管理员账号从网络访问本机; c.设置操作系统中的关键目录(system32、hosts、Program Files、Perflogs)的权限为最优状态,即仅允许管理员用户进行读取及运行。 首先找到 hosts 文件的位置, C:\Windows\System32\drivers\etc 右键 hosts 文件属性 -> 安全 -> 高级 -> 所有者将所有者改为管理员组

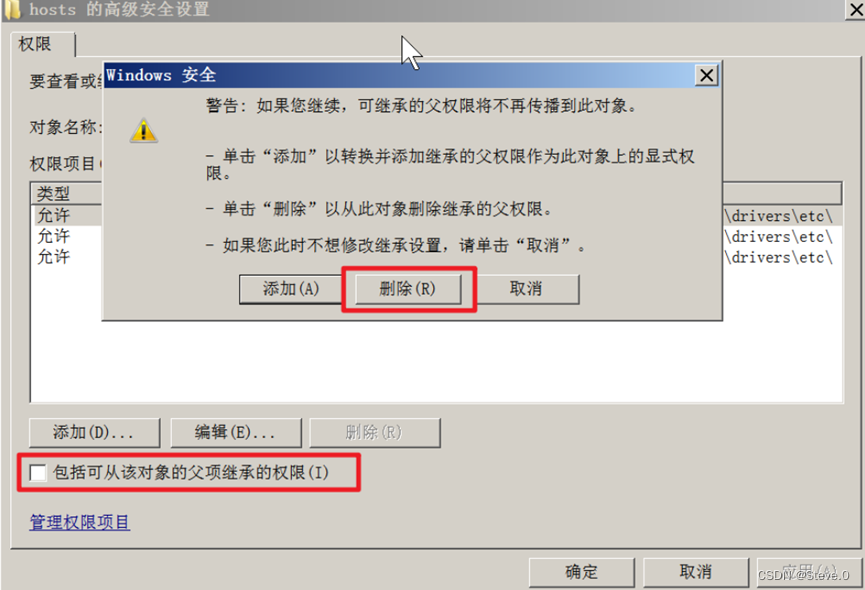

高级 -> 权限 -> 更改权限将 包括可从该对象的父项继承的权限 取消勾选

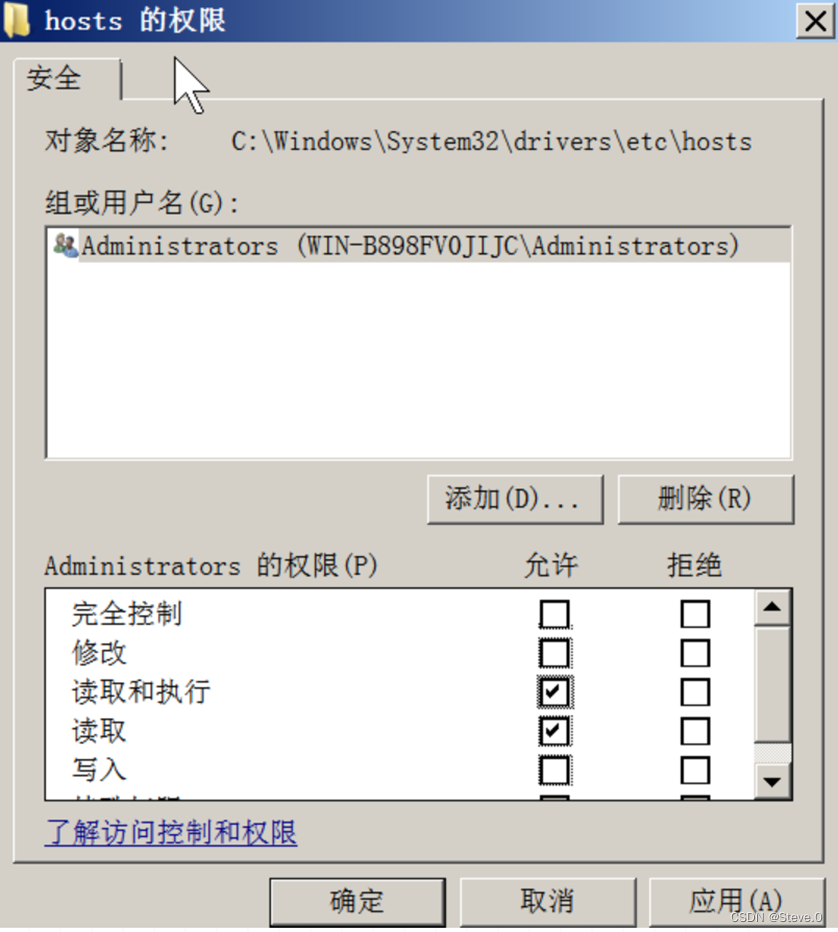

弹出窗口,点击删除点击添加,将 Administrators 组加入,设置权限为 读取 和 运行

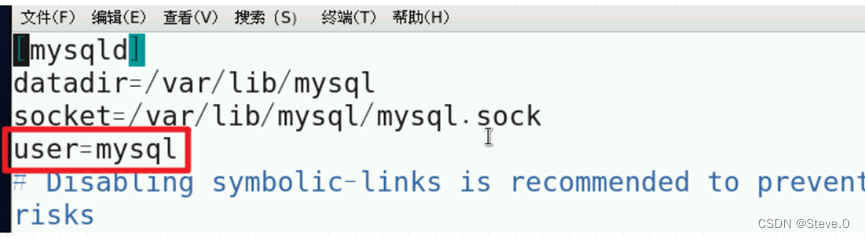

剩下的 system32、ProgramFiles、Perflogs 设置方法都一样A-2任务二 数据库安全策略 3.以普通帐户mysql安全运行mysql服务,禁止mysql以管理员帐号权限运行; 这里并没有说明 mysql 服务的操作系统,但是配置参数都是一样的 vim /etc/my.cnf在 mysqld 下方添加 user=mysql ,其实这个默认就有

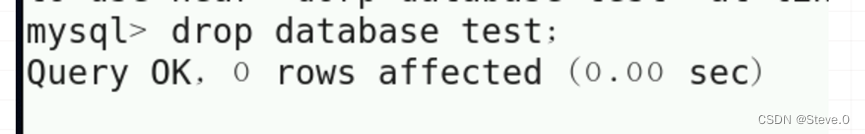

4.删除默认数据库(test); 登录 mysql ,执行命令

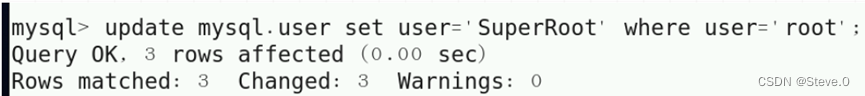

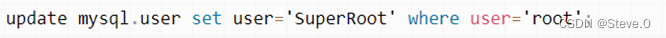

5.改变默认mysql管理员用户为:SuperRoot;

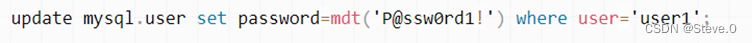

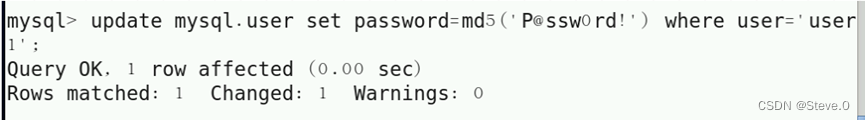

6.使用mysql内置MD5加密函数加密用户user1的密码为(P@ssw0rd1!)。

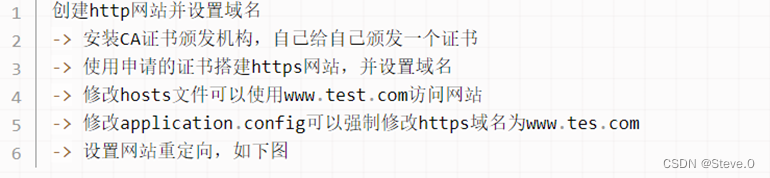

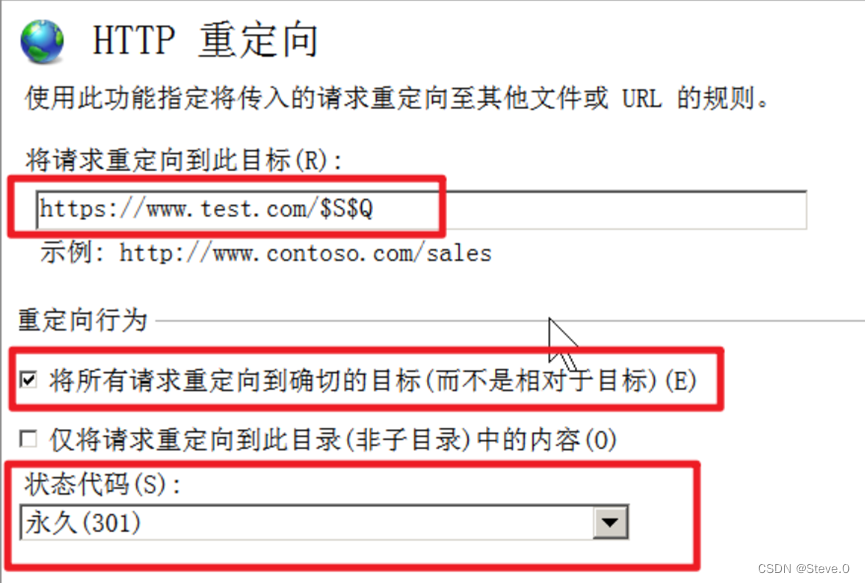

A-3任务三 流量完整性 7.对Web网站进行HTTP重定向HTTPS设置,仅使用HTTPS协议访问网站(Windows)(注:证书颁发给test.com 并通过https://www.test.com访问Web网站)。 简要概括一下

A-4任务四 事件监控 8.将Web服务器开启审核策略 登录事件 成功/失败; 特权使用 成功; 策略更改 成功/失败; 进程跟踪 成功/失败。

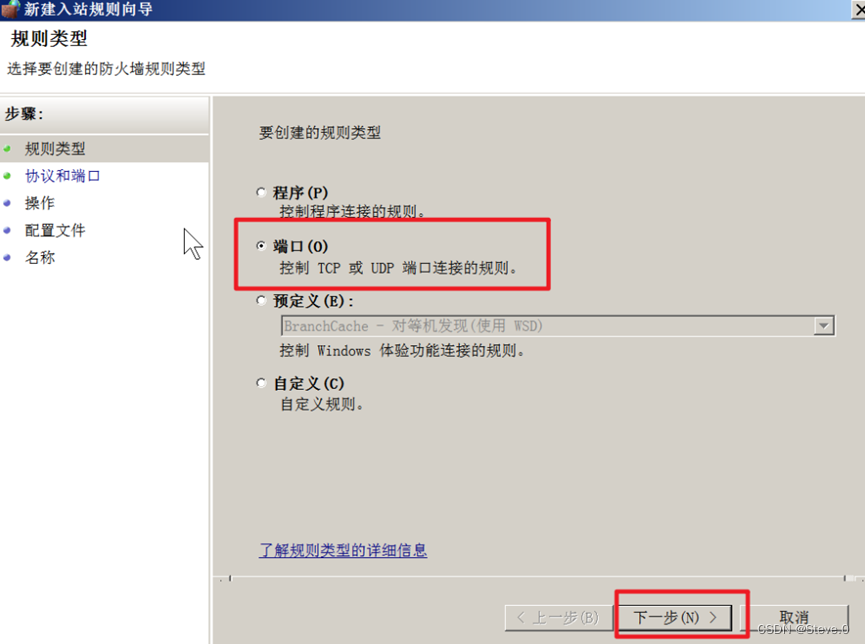

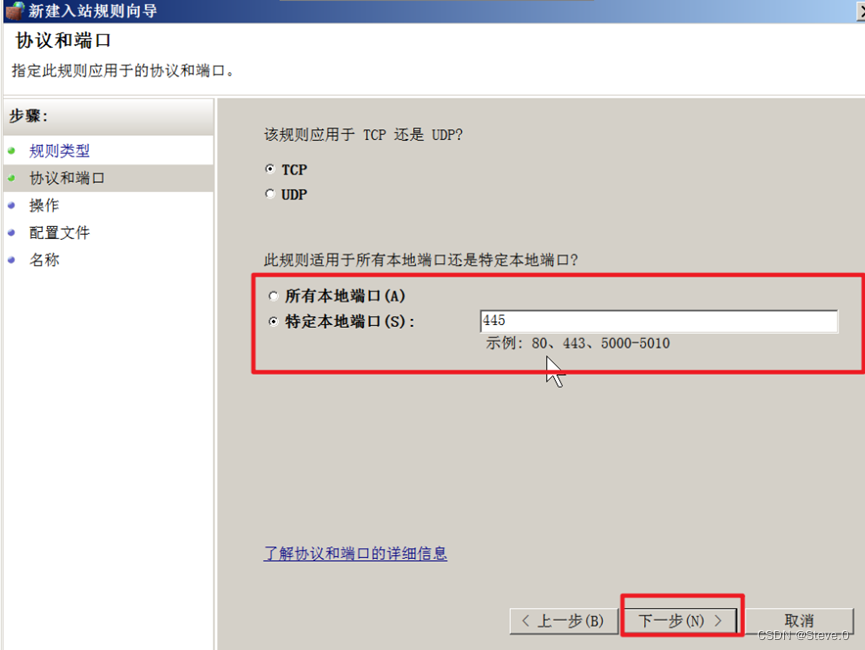

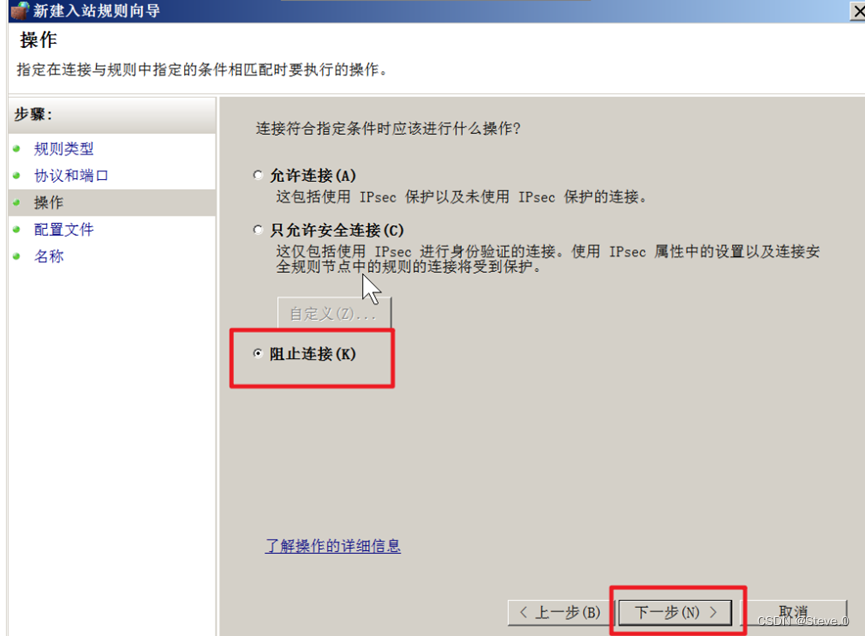

A-5任务五 防火墙策略 9.Windows系统禁用445端口; 管理工具 -> 高级安全Windows防火墙 -> 右键入站规则 -> 新建规则端口,下一步

特定端口,445端口,下一步

阻止连接,下一步,以后一直下一步设置名字完成即可

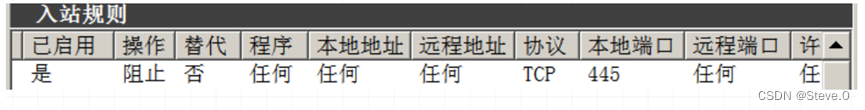

答案提交截图

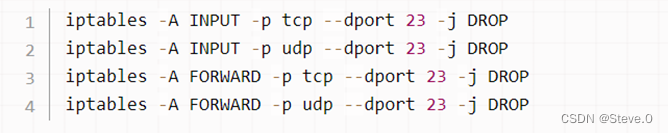

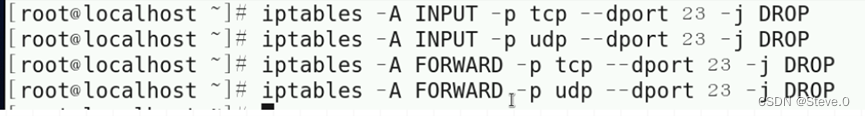

10.Windows系统禁用23端口; 23端口和上一题类似,把445端口改为23即可 11.Linux系统使用iptables禁用23端口;

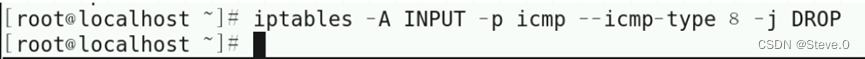

12.Linux系统使用iptables禁止别人ping通。 iptabls -A INPUT -p icmp --icmp-type 8 -j DROP

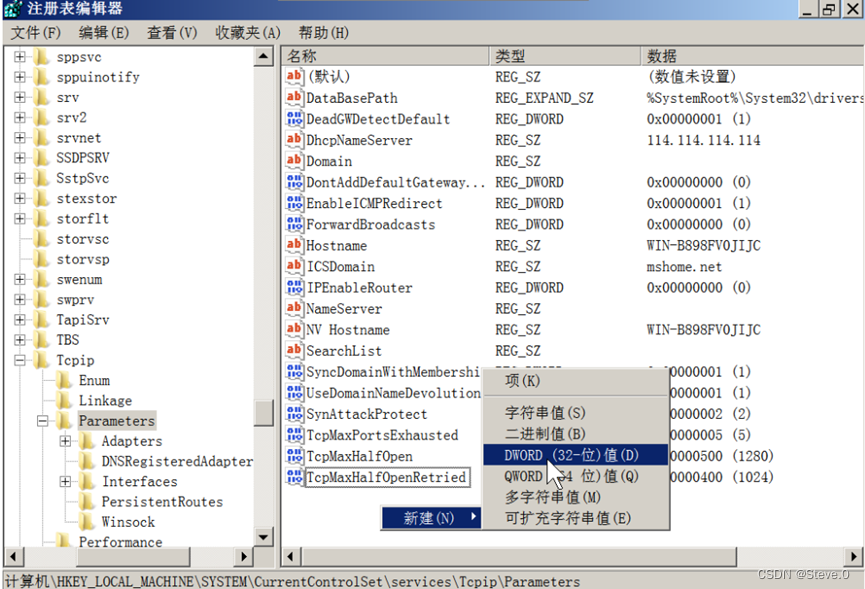

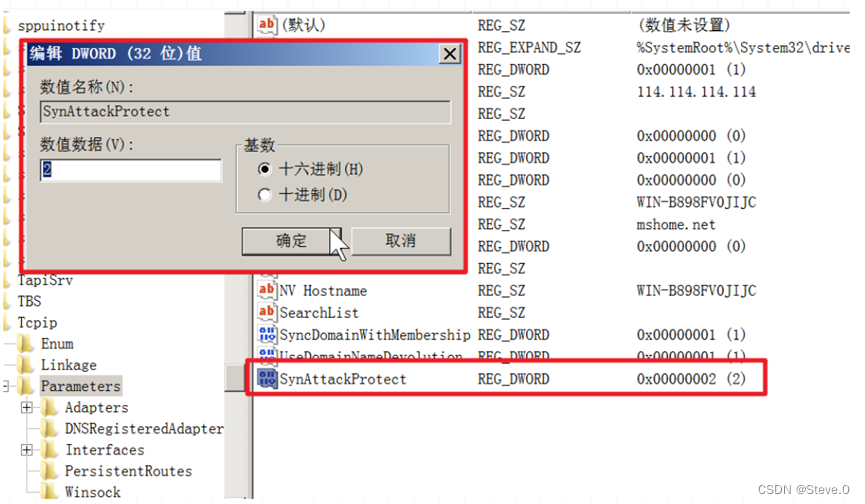

A-6任务六 IP协议安全配置 13.指定触发SYN洪水攻击保护所必须超过的TCP连接请求数阈值为5; 找打注册表路径 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Tcpip\Parameters右键空白区域,新建 DWORD(32-位)值 ,名称为 SynAttackProtect值为 2 ,启动 SYN攻击保护

继续新建 DWORD(32-位)值 ,名称为 TcpMaxPortsExhausted ,值为 5

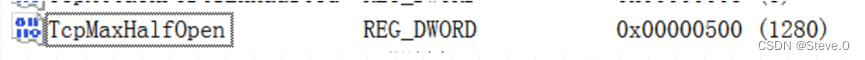

14.指定处于SYN_RCVD状态的TCP连接数的阈值为500; 继续新建 DWORD(32-位)值 ,名称为 TcpMaxHalfOpen ,值为 500

15.指定处于至少已发送一次重传的SYN_RVCD状态中的TCP连接数的阈值为400。 继续新建 DWORD(32-位)值 ,名称为 TcpMaxHalfOpenRetried ,值为 400 https://img-blog.csdnimg.cn/73e2f8fa27a04cb58d9735f426484457.png ————————————————版权声明:本文为CSDN博主「Steve.0」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。原文链接:https://blog.csdn.net/qq_50377269/article/details/125243628 |

【本文地址】

今日新闻 |

推荐新闻 |