MAC地址泛洪攻击详细过程及原理 |

您所在的位置:网站首页 › 简述arp欺骗的实现原理及主要防范方法 › MAC地址泛洪攻击详细过程及原理 |

MAC地址泛洪攻击详细过程及原理

|

MAC地址泛洪攻击详细过程及原理

一.交换机的转发数据原理

交换机收到数据帧的时候,先解封装数据链路层,查看这一层的源MAC地址,并且关联自己接收数据的这个接口,把关联MAC地址和接口的信息更新到MAC地址表里面查看这一层的目标MAC地址,然后查询MAC地址表,根据目标MAC对应的接口将这个数据转发出去如果这个时候,MAC地址表是空的/丢弃?广播-将这个数据帧进行复制,然后向各个接口转发出去

二.MAC地址泛洪攻击原理

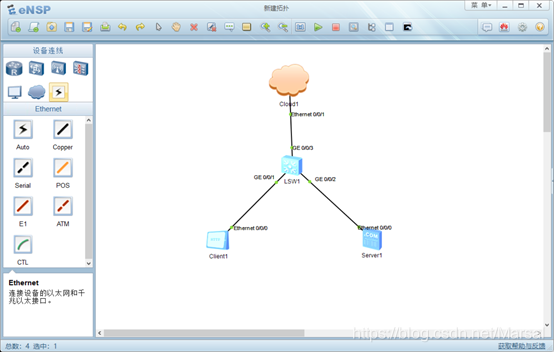

MAC地址表有一定的大小,当这个表满了的时候,交换机就不能再更新了,也就是不能再为新加进来的设备转发数据了,这时候我要转发一个数据帧,交换机查不到这个数据帧的对应条目(交换机不知道从哪个口发出去),就会将这个帧复制,进行广播,向所有接口转发出去 三.MAC地址泛洪攻击步骤ENSP实验环境 交换机 客户机 服务器 云

|

【本文地址】

今日新闻 |

推荐新闻 |

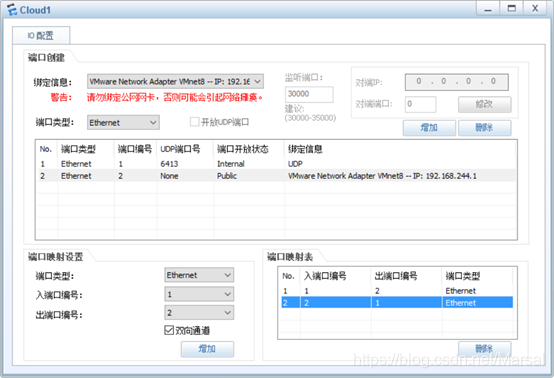

1.1:修改云配置

1.1:修改云配置  1.2使用Copper线连接到Kali

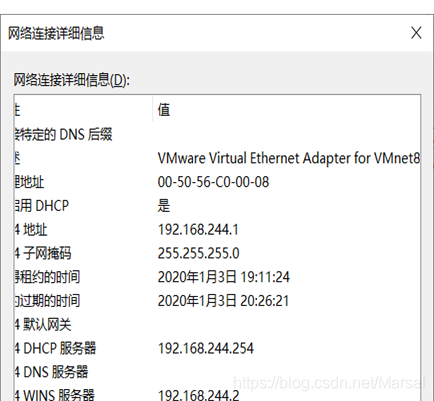

1.2使用Copper线连接到Kali  二:测试一下客户端,服务端,抓包 2.1查看VMnet8的IP地址

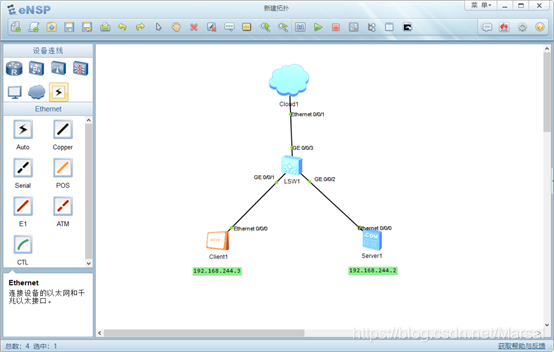

二:测试一下客户端,服务端,抓包 2.1查看VMnet8的IP地址 2.2设置和Vmnet同一网段,配置Client1和Server1网段

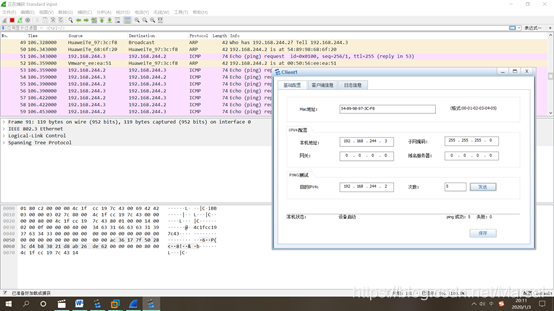

2.2设置和Vmnet同一网段,配置Client1和Server1网段  2.3数据抓包(抓GE 0/0/1)并在客户端进行测试

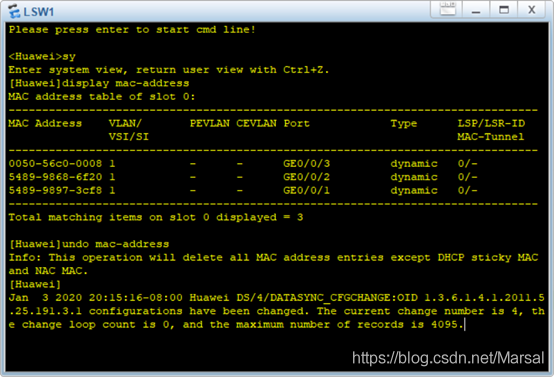

2.3数据抓包(抓GE 0/0/1)并在客户端进行测试  三:清空交换机的CAM表 进入系统视图:system-view(sy) 清空交换机的CAM表 undo mac-address 查看display mac-address

三:清空交换机的CAM表 进入系统视图:system-view(sy) 清空交换机的CAM表 undo mac-address 查看display mac-address  四:配置客户端服务器环境,发动攻击(macof)

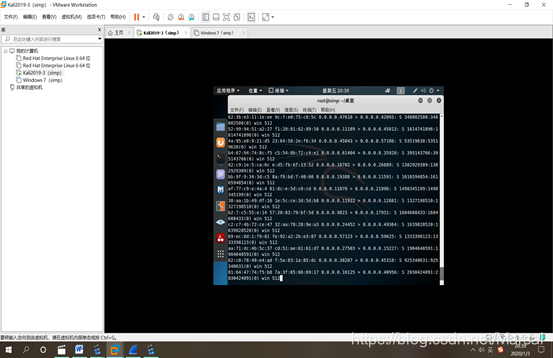

四:配置客户端服务器环境,发动攻击(macof)  4.1使用macof发动攻击

4.1使用macof发动攻击

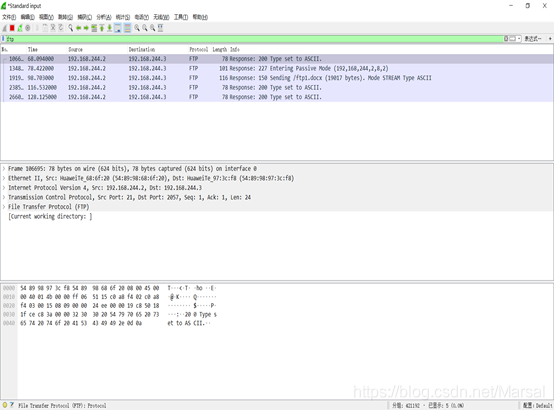

4.2过滤,查看有没有ftp的数据

4.2过滤,查看有没有ftp的数据  五:查看攻击效果 5.1客户端向服务端请求文件的时候,因为CAM表满了,由单播变为广播,将数据帧进行复制,然后向各个接口转发过去

五:查看攻击效果 5.1客户端向服务端请求文件的时候,因为CAM表满了,由单播变为广播,将数据帧进行复制,然后向各个接口转发过去