云防火墙访问控制策略常见问题的解决方案 |

您所在的位置:网站首页 › 移动网络封网如何解决 › 云防火墙访问控制策略常见问题的解决方案 |

云防火墙访问控制策略常见问题的解决方案

|

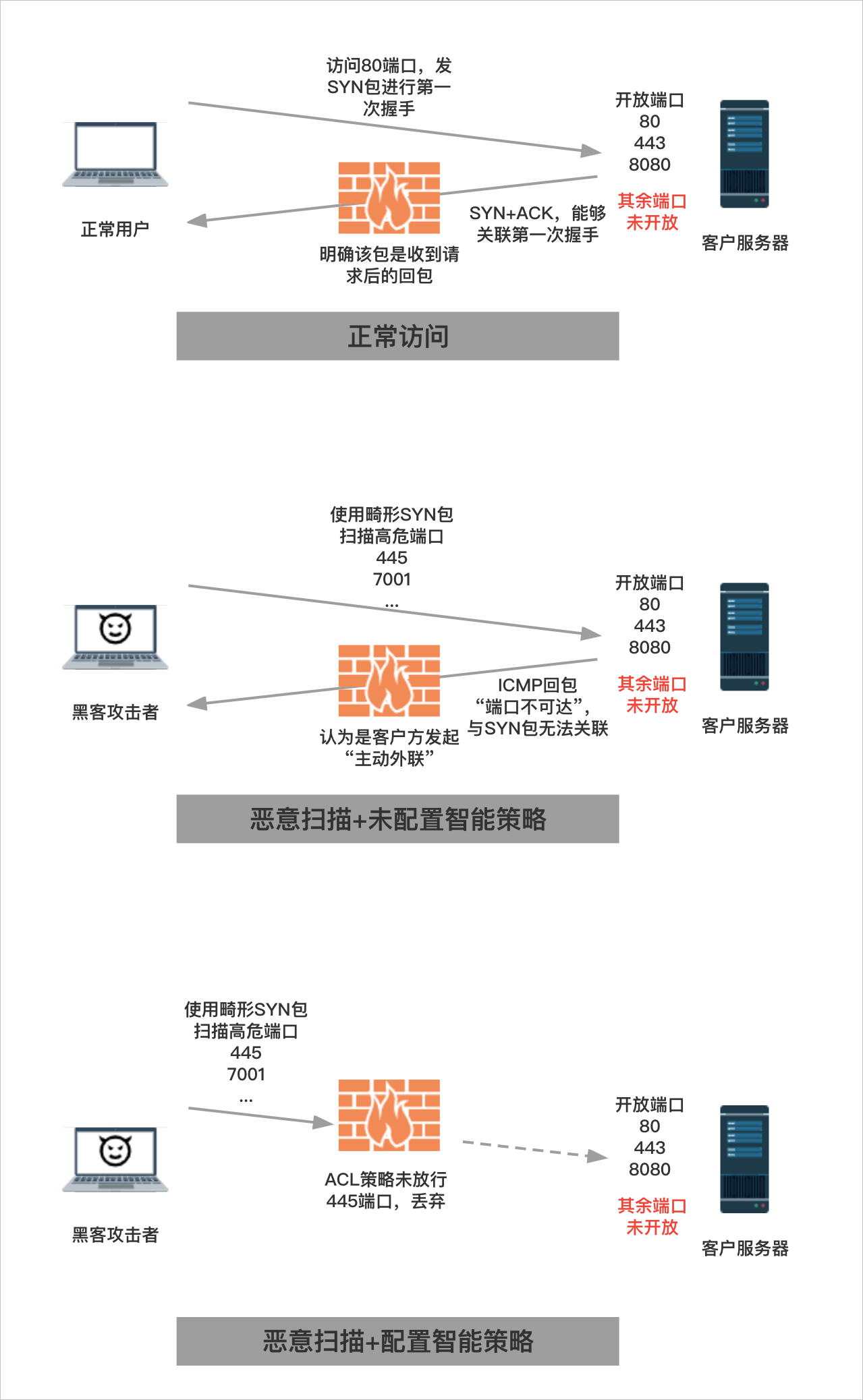

访问控制策略授权规格是否支持扩展? 防护的VPC间最大流量是否支持扩展? 配置应用为HTTP或HTTPS的出方向域名访问控制策略,如何验证策略的有效性? 如何解决安全组默认放通策略下发失败(报错)? DNS防火墙与访问控制互联网边界防火墙的出方向策略,有什么区别? 普通策略组和企业策略组,有什么区别? 如何解决安全组放通时单击下发按钮返回失败的提示? 如何解决安全组默认放通策略下发状态,提示“配置冲突不可调整”? 如何解决安全组放通一键下发功能不可使用(置灰)? 主机边界防火墙和安全组有什么区别? 如何解决外部扫描导致的异常外联误报? 互联网边界防火墙出方向配置了0.0.0.0/0的拒绝策略,为什么还有流量因未命中任何策略而放行? 在xyz.com域名下的网页,只允许访问abc.xyz.com域名的网页,如何配置访问控制策略? 访问控制策略授权规格是否支持扩展?支持。如果默认互联网边界防火墙的策略授权规格或者VPC边界防火墙策略授权规格无法满足您的业务需求,可以通过ACL全局扩展规格扩展。 高级版 默认支持的互联网边界防火墙策略授权规格:4,000条。扩展后,可选范围(互联网边界防火墙策略授权规格):0~50,000条。 企业版 默认支持的互联网边界防火墙策略授权规格:10,000条;VPC边界防火墙策略授权规格:10,000条。扩展后,可选范围(互联网边界防火墙策略授权规格+VPC边界防火墙策略授权规格):0~100,000条。 旗舰版 默认支持的互联网边界防火墙策略授权规格:20,000条;VPC边界防火墙策略授权规格:20,000条。扩展后,可选范围(互联网边界防火墙策略授权规格+VPC边界防火墙授权规格):0~200,000条。 扩展费用与您扩展的范围有关,详细信息,请参见包年包月。 防护的VPC间最大流量是否支持扩展?如果默认防护的VPC间最大流量无法满足您的业务需求,可以通过VPC扩展规格扩展。 企业版 默认可防护的VPC间最大流量:200 Mbps。扩展后,可选范围:200 Mbps~5 Gbps。 旗舰版 默认可防护的VPC间最大流量:1 Gbps。扩展后,可选范围:1~10 Gbps。 如果您的业务需要超过10 Gbps的流量,需提前一个月联系商务经理报备。 配置应用为HTTP或HTTPS的出方向域名访问控制策略,如何验证策略的有效性?请勿使用telnet命令进行域名测试,建议使用curl命令或浏览器访问域名进行测试。例如curl -k "https://www.aliyundoc.com",然后查看命中策略的次数和日志审计信息。 如何解决安全组默认放通策略下发失败(报错)?待放通安全组规则规格超出限制,需要手动调整规则。 默认情况下,您最多可以创建100个策略组和100条策略,即在ECS安全组创建并同步到云防火墙的策略数量和在云防火墙主机边界防火墙创建的策略数量加起来不超过100条。如果当前策略数量上限无法满足您的需求,建议您及时清理无需使用的策略。 DNS防火墙与访问控制互联网边界防火墙的出方向策略,有什么区别?区别如下: DNS防火墙目前处于邀测阶段,需要提交申请才可以试用。访问控制出方向策略是已正式发布的功能。 两个功能支持的地域不一样。 DNS防火墙支持的地域:华东1(杭州)。 访问控制出方向策略支持的地域,请参见支持的地域。 DNS防火墙是管控内网服务器访问公网指定的域名。访问控制出方向策略是管控内网服务器访问公网指定的域名或IP地址。 普通策略组和企业策略组,有什么区别?主机边界防火墙(ECS实例间)访问控制的策略组分为普通策略组和企业策略组。 普通策略组对应于ECS的普通安全组,是一种虚拟防火墙,具备状态检测和数据包过滤功能,用于在云端划分安全域。您可以通过配置策略组策略,允许或拒绝策略组内的ECS实例的入流量、出流量。 企业策略组对应于ECS的企业安全组,是一种全新的策略组类型。相比原有的普通策略组,大幅提升了组内容纳实例数量,不再限制组内私网IP数量,且规则配置方式更加简洁便于维护。企业策略组适用于对整体规模和运维效率有较高需求的企业级用户。 普通安全组和企业安全组的对比差异如下表所示。 对比项 普通策略组(普通安全组) 企业策略组(企业安全组) 支持的网络类型 经典网络和VPC网络 VPC网络 支持所有实例规格 是 否,仅支持VPC网络类型的实例规格 经典网络下,能容纳的私网IP地址数量 1,000① 不支持经典网络 VPC网络下,能容纳的私网IP地址数量 2,000②,支持自助申请提高到6,000 说明您可以在配额中心找到专有网络普通安全组内的私网IP地址数量上限配额项进行申请。具体操作,请参见创建配额提升申请。 65,536③ 支持添加允许(或拒绝)访问的安全组规则 是 是 支持设置规则优先级 是 是 支持作为安全组规则的授权对象,授权给其他安全组 是 否 未添加任何安全组规则时,组内实例网络的互通策略 同一普通安全组内的实例及弹性网卡之间内网互通。 说明未添加任何安全组规则的互通策略优先级高于其他任何自定义规则的优先级。 不同普通安全组内的实例及弹性网卡之间内网隔离。 默认拒绝所有入方向的访问请求。 同一企业安全组内的实例及弹性网卡之间内网隔离。 不同企业安全组内的实例及弹性网卡之间内网隔离。 默认拒绝所有入方向和出方向的访问请求。 在ECS控制台创建安全组时,系统默认添加的规则 入方向:5条入方向安全组规则,即针对TCP协议允许所有IP访问HTTP(80)、HTTPS(443)、SSH(22)、RDP(3389)端口,并针对ICMP(IPv4)协议允许所有IP访问所有端口。 出方向:无。 入方向:5条入方向安全组规则,即针对TCP协议允许所有IP访问HTTP(80)、HTTPS(443)、SSH(22)、RDP(3389)端口,并针对ICMP(IPv4)协议允许所有IP访问所有端口。 出方向:1条出方向安全组规则,即针对所有协议允许所有IP访问所有端口,避免引起网络连通性问题。 说明关于①、②和③的限制说明,请参见安全组使用限制。ECS安全组的详细信息,请参见安全组概述。 如何解决安全组放通时单击下发按钮返回失败的提示?表明该IP所关联的安全组不支持默认放通,原因如下: 企业安全组不支持安全组放通功能,并且您如果在同一个VPC网络中存在企业安全组,则该VPC所属的安全组也不支持默认放通功能。相关信息,请参见企业安全组。 目前,安全组放通只支持ECS Public IP和ECS EIP这两类资产的互联网方向(入方向)流量,公网SLB等不支持开启。 为更好地保护您的资产安全,对于未开启云防火墙开关的IP,不建议执行默认放通。对于已放通的IP,不建议关闭云防火墙的防护开关,否则会存在公网IP暴露的风险。 如何解决安全组默认放通策略下发状态,提示“配置冲突不可调整”?安全组默认放通策略为配置冲突不可调整时,说明相同VPC下的某个安全组的规则占用了可调整的优先级。 ECS所属VPC中,其他ECS有安全组与云防火墙要调整的优先级冲突时,需要确保该VPC下所有ECS安全组优先级不存在冲突的情况下,才可使用一键下发的功能。 如何解决安全组放通一键下发功能不可使用(置灰)?原因是存在还未解决冲突的安全组。对该IP所在的ECS实例关联的安全组中,只要存在配置冲突,都必须先解决冲突后才能下发默认放通策略。更多信息,请参见互联网边界防火墙。 主机边界防火墙和安全组有什么区别?安全组是ECS提供的虚拟主机防火墙,对ECS实例间的流量进行访问控制。云防火墙是互联网边界防火墙、VPC边界防火墙、主机边界防火墙的统称,为您提供互联网边界、VPC网络边界、ECS实例间的三重防护。 云防火墙的主机边界防火墙底层使用了安全组的能力。您既可以在云防火墙控制台访问控制 > 主机边界防火墙处配置策略,也可以在ECS控制台安全组页面配置策略,两者配置自动保持同步。 云防火墙相对安全组的特有功能支持应用级别的访问控制。例如,可以管控HTTP协议流量,其HTTP服务可以运行在任意端口。 支持域名级别的访问控制。例如,可以配置只允许所有ECS到*.aliyun.com的请求。 提供入侵防御功能,支持对常见的系统漏洞和暴力破解进行防护。 访问控制策略支持观察模式。 提供完整的流量日志,并支持对流量进行实时分析。 云防火墙相对安全组的增强功能云防火墙相对安全组提供了以下增强功能。 策略组在未设置放行策略的情况下,该策略组中的ECS实例之间无法互通。 说明如果新增策略组之后,又删除了该策略组中的全部策略,这种情况也属于该策略组未添加任何策略。 通过VPC边界防火墙的访问控制策略,减少配置不必要的主机防火墙策略(即ECS安全组规则),可以有效解决ECS安全组规则存在数量上限的问题。关于VPC边界防火墙的访问控制策略数量,请参见云防火墙各版本功能与计费项。 如何解决外部扫描导致的异常外联误报?外部扫描导致的异常外联误报。 出现外部扫描导致的异常外联误报,说明入方向访问控制的策略不够严格,导致未开放端口被扫描。 误报原理如下: 当正常的SYN包访问开放端口时,服务器会返回SYN+ACK包。此时云防火墙会认为SYN包和SYN+ACK包属于同一个连接。 当攻击者扫描未开放端口时,服务器(或NAT设备)会返回端口不可达的ICMP包。此时云防火墙无法关联请求包和响应包,所以会认为ICMP包是客户方发起的主动外联。当扫描源在威胁情报库时,就会产生异常外联的告警。  建议使用防火墙访问控制的智能策略功能,配置入方向的策略,仅放行需开放的端口,其他端口均封禁。更多信息,请参见下发智能推荐策略。 互联网边界防火墙出方向配置了0.0.0.0/0的拒绝策略,为什么还有流量因未命中任何策略而放行?原因分析触发了域名等待 当配置了高优先级的域名策略,流量和策略匹配成功了源IP、目的端口和应用,但未识别出域名。此时,流量会被放行,目的是在后续流量中,尽可能识别出域名。 触发了应用等待 当配置了高优先级的应用策略,流量和策略匹配成功了源IP、目的IP和端口,但未识别出应用。此时,流量被放行,目的是在后续流量中,尽可能识别出应用。 解决办法您可以配置访问控制的严格模式。 对命中已配置的访问控制策略的流量,如果存在未识别出应用类型或者域名的流量,将会继续匹配其他规则,直到识别出应用类型或者域名。具体操作,请参见互联网边界防火墙-严格模式。 您可以放弃七层策略,只使用四层策略。 配置访问策略时,应用选择ANY,目的不设置域名。当流量匹配到这条四层策略时,就会按照配置的策略动作执行。具体操作,请参见互联网边界(出入双向流量)。 在xyz.com域名下的网页,只允许访问abc.xyz.com域名的网页,如何配置访问控制策略?您可以按照如下策略配置访问控制策略,关于如何配置访问控制策略,请参见互联网边界(出入双向流量)。 创建一条拦截*abc.com域名的访问控制策略,将其优先级置为最后。 创建一条放行abc.xyz.com域名的访问控制策略,将其优先级置为最前。 |

【本文地址】