高级长期威胁(英語:,缩写:APT),又称高级持续性威胁、先进持续性威胁等,是指隐匿而持久的电脑入侵过程,通常由某些人员精心策划,针对特定的目标 |

您所在的位置:网站首页 › 全球入侵计划是指什么 › 高级长期威胁(英語:,缩写:APT),又称高级持续性威胁、先进持续性威胁等,是指隐匿而持久的电脑入侵过程,通常由某些人员精心策划,针对特定的目标 |

高级长期威胁(英語:,缩写:APT),又称高级持续性威胁、先进持续性威胁等,是指隐匿而持久的电脑入侵过程,通常由某些人员精心策划,针对特定的目标

|

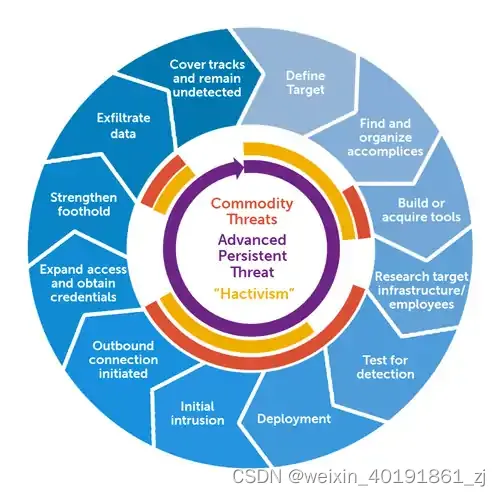

高级长期威胁(英語:,缩写:APT),又称高级持续性威胁、先进持续性威胁等,是指隐匿而持久的电脑入侵过程,通常由某些人员精心策划,针对特定的目标。其通常是出于商业或政治动机,针对特定组织或国家,并要求在长时间内保持高隐蔽性。高级长期威胁包含三个要素:高级、长期、威胁。高级强调的是使用复杂精密的恶意软件及技术以利用系统中的漏洞。长期暗指某个外部力量会持续监控特定目标,并从其获取数据。威胁则指人为参与策划的攻击。 APT发起方,如政府,通常具备持久而有效地针对特定主体的能力及意图。此术语一般指网络威胁,尤其是指使用众多情报收集技术来获取敏感信息的网络间谍活动,但也适用于传统的间谍活动之类的威胁。其他攻击面包括受感染的媒介、入侵供应链、社会工程学。个人,如个人黑客,通常不被称作APT,因为即使个人有意攻击特定目标,他们也通常不具备高级和长期这两个条件。 历史2005年时,英国及美国的一些计算机应急响应组织发布报告,提醒人们注意某些针对性的钓鱼电子邮件会释放木马,外泄敏感信息,但「APT」一词还未被使用。普遍认为「高级长期威胁」这个术语是在2006年由美国空军创造,而格雷格·拉特雷上校一般被认为是该术语的发明人。 震网蠕虫是APT的一个例子,此蠕虫专门针对伊朗核设施的电脑硬件。此事件中,伊朗政府可能就把震网蠕虫的创造者视为一个高级长期威胁。 在计算机安全社群及媒体中,此术语常指针对政府、公司、政治活跃分子的长期而复杂的黑客攻击,也指发起这些攻击幕后团体的活動特徵。日趋频繁的高级长期威胁(APT)可能会逐渐只用于指代计算机黑客入侵。据《PC World》杂志统计,从2010年到2011年,针对性的高级电脑黑客攻击增长了81%。 对于APT的一个常见误解是,APT仅仅针对西方政府。虽然针对西方政府的APT事件在西方广为流传,但许多国家的黑客也会通过网络空间收集个人或一群个人的情报。美国网战司令部负责协调美国军方对网络攻击作出的响应。 有说法称一些APT团体直属于或受雇于民族国家。 掌握大量可辨识的个人身份信息的行业极有可能遭受高级长期威胁,如: 高等教育金融机构 术语APT并无准确定义,但总体可归纳如下: 高级:威胁的幕后操纵者对情报收集技术有着全面的掌控能力。其中可包括电脑入侵技术和传统情报收集技术(如电话监听技术、卫星成像技术)。攻击中使用的各个组件本身可能并不能算特别「高级」(例如,利用公开的恶意软件生成工具生成的恶意软件,或是一些容易获得的漏洞利用材料),但是操纵者往往可以按需开发出更高级的工具。他们一般会使用多种针对方式、工具和技术以入侵目标,并保持访问权限。操纵者也可能会特别注意行动中的安全,这一点和「不那么高级」的威胁有所不同。长期:操纵者注重一个特定的任务,而不是盲目搜寻信息。这一区别暗示攻击者受到外部力量指示。为了达到预定目的,攻击者会持续监控目标,并做出反应。这并不表示攻击者会经常发动攻击、频繁更新恶意软件。事实上,「放长线」的方法会更为成功。如果操纵者失去了对目标的访问权,他们一般会重新尝试入侵,也往往会成功。操纵者的目的之一就是对目标保有长期的访问权,而不是一次性的访问权。威胁:APT之所以成为威胁,是因为发起方既有此能力,又有此意图。APT攻击是由一群有组织的人发起的。操纵者有特定的目标,且技术精湛、资金雄厚。 特点Bodmer、Kilger、Carpenter和Jones的研究将APT的标准定义如下: 目标 – 威胁的最终目标,即你的对手时间 – 调查、入侵所花的时间资源 – 所涉及的知识面及工具(技能和方法也有所影响)风险承受能力 – 威胁能在多大程度上不被发觉技能与方法 – 所使用的工具及技术行动 – 威胁中采取的具体行动攻击源头 – 攻击来源的数量牵涉数量 – 牵涉到多少内部或外部系统,多少人的系统具有不同重要性信息来源 – 是否能通过收集在线信息识别出某个威胁趨勢科技定義 APT 基本要素與特點如下: 基於經濟或競爭優勢時間長期、持續、多個階段的攻擊目標針對特定公司、組織或平台多元攻擊方式包括假冒信件、現成與客製化惡意軟體、遠端控制工具、將機密敏感資料外傳 生命周期

一个周而复始的APT生命周期 APT的幕后黑手会对组织团体的金融财产、知识产权及名誉造成持续变化的威胁,其过程如下: 因一个目标开始盯上特定组织团体试图入侵到其环境中(如发送钓鱼邮件)利用入侵的系统来访问目标网络部署实现攻击目标所用的相关工具隐藏踪迹以便将来访问2013年,美国网络安全公司麦迪安(Mandiant)发布了关于2004至2013年间疑似来源于中国的APT攻击的研究结果,其中的生命周期与上述相似: 初始入侵 – 使用社会工程学、钓鱼式攻击、零日攻击,通过邮件进行。在受害者常去的网站上植入恶意软件(挂马)也是一种常用的方法。站稳脚跟 – 在受害者的网络中植入远程访问工具,打开网络后门,实现隐蔽访问。提升特权 – 通过利用漏洞及破解密码,获取受害者电脑的管理员特权,并可能试图获取Windows域管理员特权。内部勘查 – 收集周遭设施、安全信任关系、域结构的信息。横向发展 – 将控制权扩展到其他工作站、服务器及设施,收集数据。保持现状 – 确保继续掌控之前获取到的访问权限和凭据。任务完成 – 从受害者的网络中传出窃取到的数据。麦迪安所分析的这起入侵事件中,攻击者对受害者的网络保有控制权的平均时间为一年,最长时间为五年。 此次渗透攻击据称是位于上海的中国人民解放军61398部队所为。中国官方否认参与了这些攻击。 缓解策略恶意软件的变种数以千万计,因此要保护组织团体免于APT攻击极为困难。虽然APT活动十分隐蔽,但与APT相关的命令与控制网络流量却可以在网络层由精密的方法检测。深入的日志分析和比对有助于检测APT活动。尽管要从正常流量中分离出异常流量有一定难度,但这一工作可以借助完善的日志分析工具来完成,以便安全专家调查异常流量。 終端使用者 不隨意開啟未知來源的郵件附加檔案安裝已知品牌軟體,定期系統更新,安裝掃描病毒軟體並定期掃毒 企業資訊人員 建立監控軟體,尋找是否有可疑終端電腦或裝置使用多層次資安防禦軟體,加強防護縱深訂立企業內部敏感資訊的監控與存取政策教育員工關於社交工程的資訊安全意識 参考文献 ^ https://www.cademia.edu/6309905/Advanced_Persistent_Threat_-_APT%5B%5D^ . Dell SecureWorks. [2012-05-21]. (原始内容存档于2012-07-12).^ . Command Five Pty Ltd. [2011-03-31]. (原始内容存档于2011年4月6日).^ . Command Five Pty Ltd. [2011-03-31]. (原始内容存档于2012-07-24).^ Eric M. Hutchins, Michael J. Clopperty, Rohan M. Amin, Ph.D. (PDF). Lockheed Martin Corporation Abstract. [March 13, 2013]. (原始内容存档 (PDF)于2015-02-05).^ (PDF). SANS Technology Institute. [2013-04-14]. (原始内容存档 (PDF)于2013-02-24).^ . Forrester Research. [2014-04-14]. (原始内容存档于2014-04-15).^ Olavsrud, Thor. . PCWorld. [2015-01-22]. (原始内容存档于2019-04-10).^ . BusinessWeek. April 10, 2008 [2010-01-20]. (原始内容存档于2010-01-10).^ . BusinessWeek. April 10, 2008 [2011-03-19]. (原始内容存档于2011-04-18).^ . Der Spiegel. 2010-01-19 [2010-01-20]. (原始内容存档于2010-01-21).^ . BusinessWeek. July 6, 2009 [2010-01-20]. (原始内容存档于2010-01-11).^ . Tom Parker. February 4, 2010 [2010-02-04]. (原始内容存档于2010-02-18).^ (PDF). Usenix, Michael K. Daly. November 4, 2009 [2009-11-04]. (原始内容存档 (PDF)于2011-05-13).^ Ingerman, Bret. . Educause Review. [2015-01-22]. (原始内容存档于2015-04-07).^ . Damballa. January 20, 2010 [2010-01-20]. (原始内容存档于2010-02-11).^ Bodmer, Kilger, Carpenter, & Jones (2012). Reverse Deception: Organized Cyber Threat Counter-Exploitation. New York: McGraw-Hill Osborne Media. ISBN 0-07-177249-9, ISBN 978-0-07-177249-5^ Trend Labs 趨勢科技全球技術支援與研發中心. . 資安趨勢部落格. 2011-09-13 [2019-03-09]. (原始内容存档于2020-05-16) (中文(臺灣)).^ Trend Labs 趨勢科技全球技術支援與研發中心. . 資安趨勢部落格. 2012-03-07 [2019-03-09]. (原始内容存档于2012-11-14) (中文(臺灣)).^ Trend Labs 趨勢科技全球技術支援與研發中心. . 資安趨勢部落格. 2012-09-19 [2019-03-09]. (原始内容存档于2013-07-09) (中文(臺灣)).^ . Dell SecureWorks. [2012-09-15]. (原始内容存档于2015-09-24).^ . Mandiant. 2013 [2015-01-22]. (原始内容存档于2015-02-02).^ . Reuters. 2013 [2015-01-22]. (原始内容存档于2014-12-30). 延伸阅读 Prepare for 'post-crypto world', warns godfather of encryption • The Register (页面存档备份,存于)Gartner: Strategies for Dealing With Advanced Targeted Attacks (页面存档备份,存于)APT Malware notes sorted by year (页面存档备份,存于) 参见 高级短期威胁极光行动中國人民解放軍61398部隊钓鱼式攻击特定入侵行動辦公室最小权限原则This article is issued from Wikipedia. The text is licensed under Creative Commons - Attribution - Sharealike. Additional terms may apply for the media files.

|

【本文地址】