Xray常用使用命令 |

您所在的位置:网站首页 › xray批量扫描 › Xray常用使用命令 |

Xray常用使用命令

|

一个专门的测试网站,我们就用它来测试今天的xray

一、爬虫模式

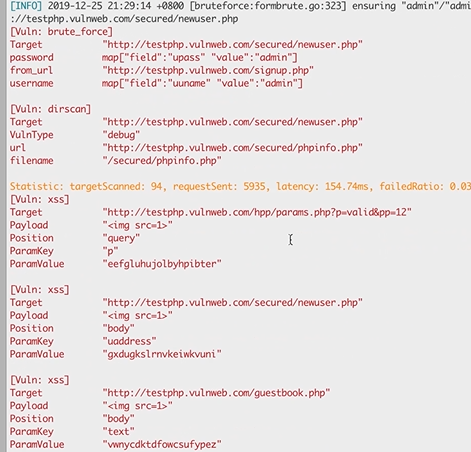

http://testphp.vulnweb.com/ 扫描一个网站 xray_windows_amd64.exe webscan --basic-crawler http://testphp.vulnweb.com/ 其中一个漏洞payload是给query的cat使用的 query就是问号后面部分 paramkey的值就是cat

双击运行ca.crt

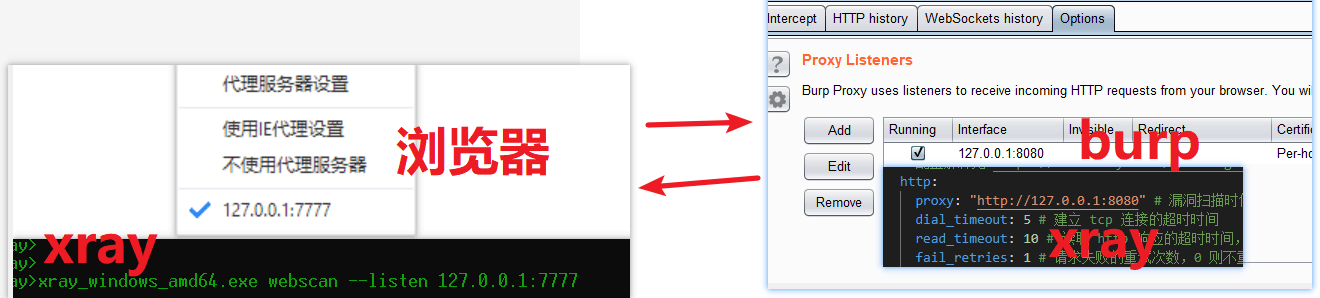

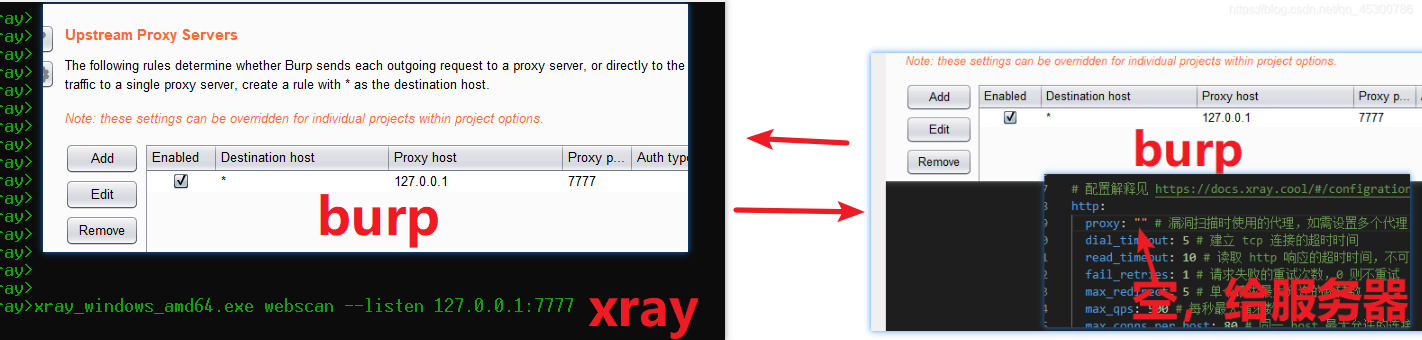

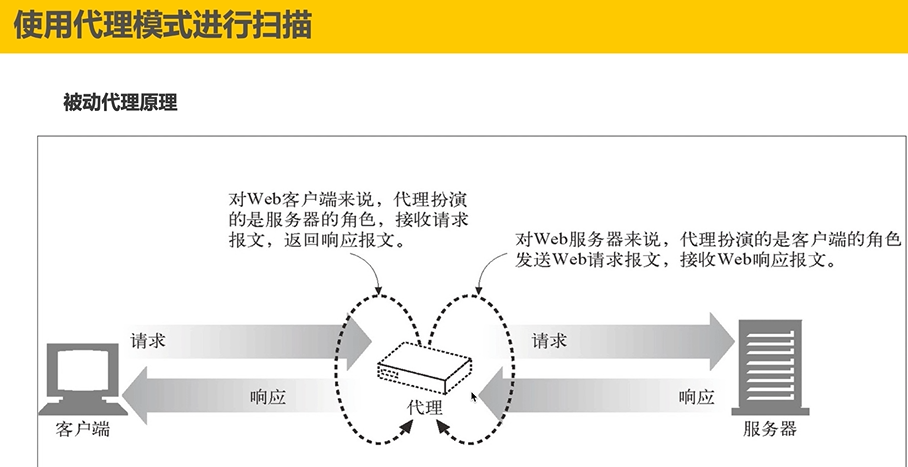

参数--listen ip:端口 参数-- html-output xx.html 开始监听,然后输入你要监听的网址就行了 xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output qidao.html

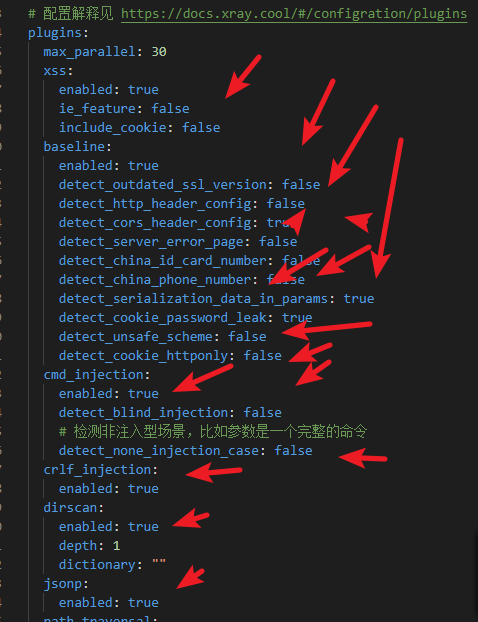

设置了后,重新打开就行。 enabled:ture全部开启

|

【本文地址】

今日新闻 |

推荐新闻 |

生成证书,这个证书有点类似于burpsuite的那个证书,用户解决不能抓取https协议的。所以这里我才差不多。 执行命令

生成证书,这个证书有点类似于burpsuite的那个证书,用户解决不能抓取https协议的。所以这里我才差不多。 执行命令 2个证书生成成功!

2个证书生成成功!  然后我们回到安装xray的根目录,发现2个证书已经生成完毕,那么现在就来安装证书。

然后我们回到安装xray的根目录,发现2个证书已经生成完毕,那么现在就来安装证书。

然后就可以访问什么,xray就可以去测试什么漏洞了

然后就可以访问什么,xray就可以去测试什么漏洞了

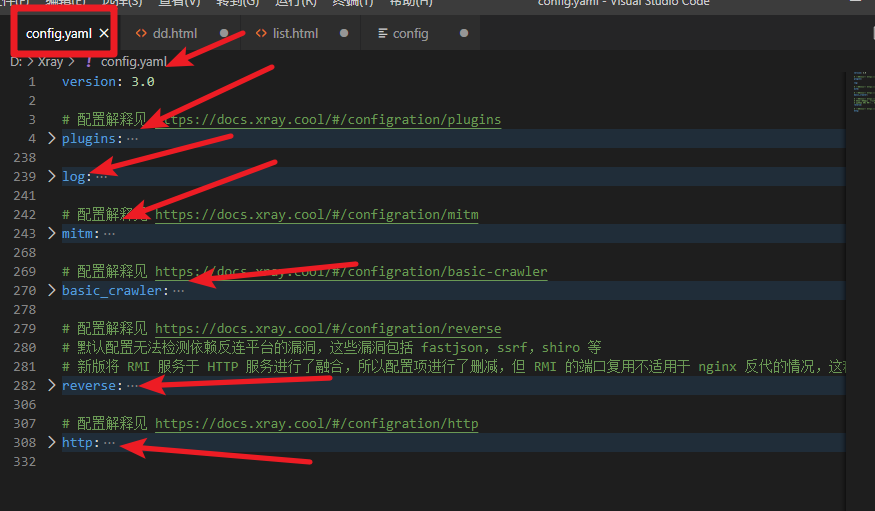

打开这个配置文件。

打开这个配置文件。

*号表示可以扫描所有。 允许: includes: 排除:excludes:

*号表示可以扫描所有。 允许: includes: 排除:excludes: