Xray扫描 |

您所在的位置:网站首页 › xray批量扫描漏洞命令 › Xray扫描 |

Xray扫描

|

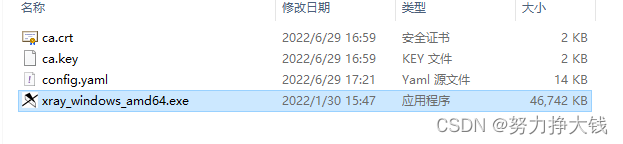

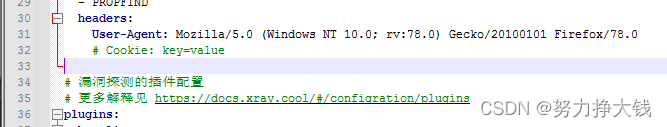

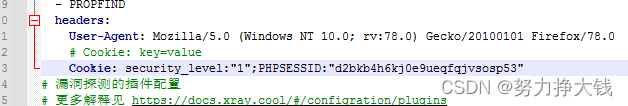

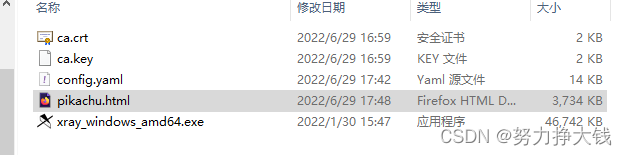

双击xray会生成config.yaml配置文件,对配置文件进行配置在33行添加cookie

在此处输入pikachu登入的cookie

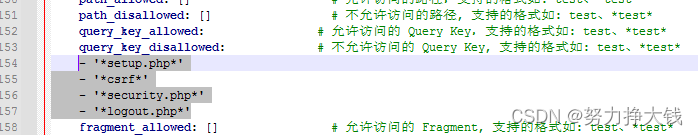

修改153行,添加如下内容,出去登入难度修改等页面,删除括号 - '*setup.php*' - '*csrf*' - '*security.php*' - '*logout.php*'

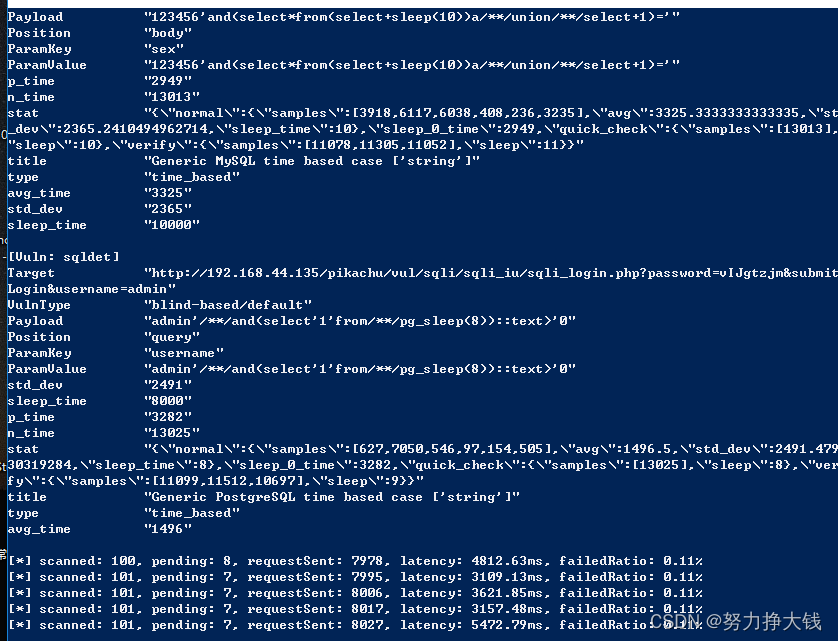

主动扫描 主动扫描是 xray 通过爬虫模拟用户点击操作进行扫描

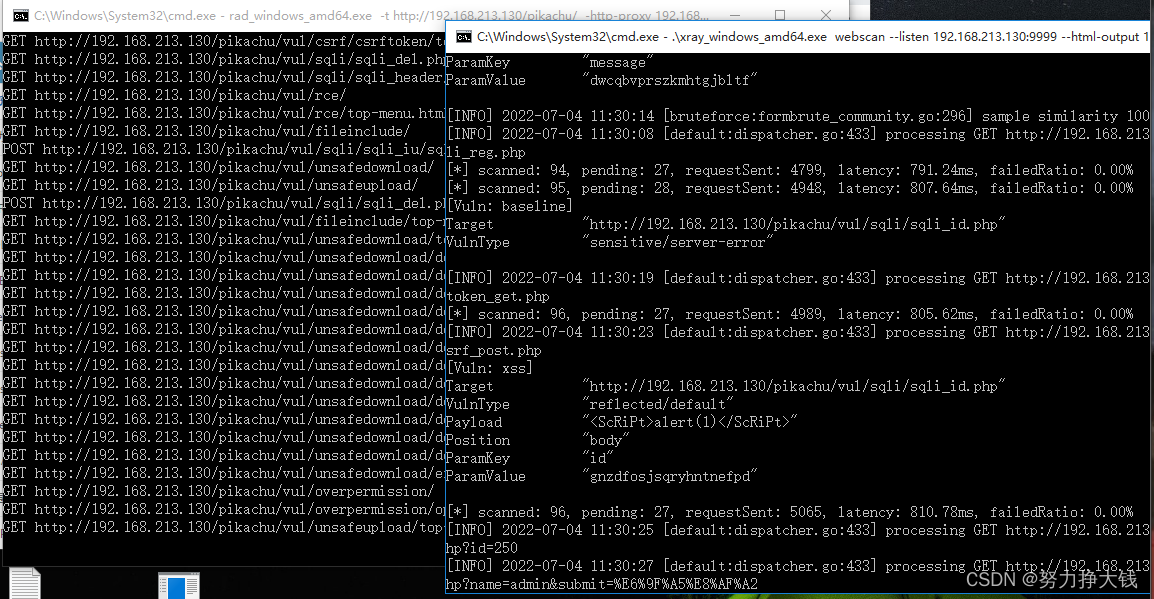

被动扫描:实现radium爬行+xray扫描 radium下载地址:Releases · chaitin/rad · GitHub

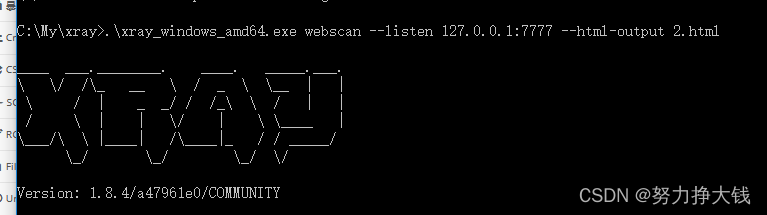

xray开启代理监听 xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output proxy.htmlrad对目标进行爬取,代理到xray上 rad_windows_amd64.exe -t http://www.baidu.com -http-proxy 127.0.0.1:7777

burp分析+xray扫描 xray建立监听 .\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output 1.html

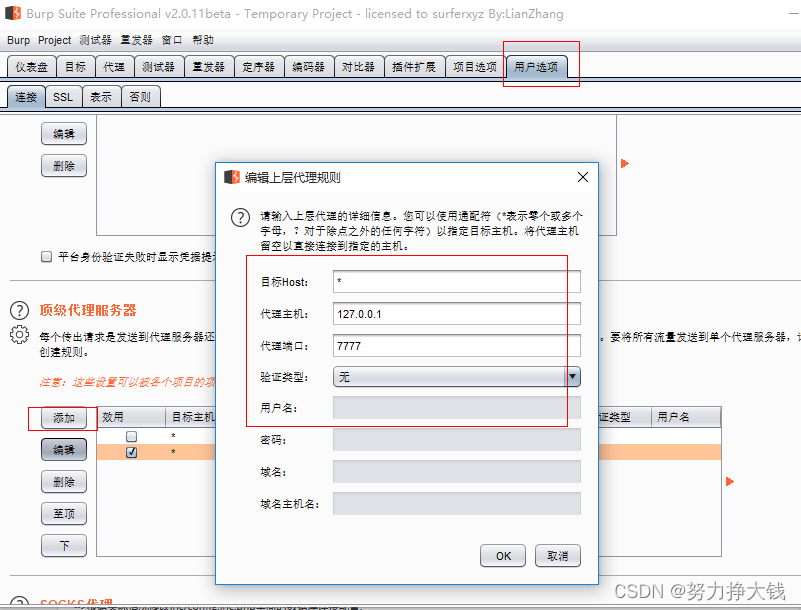

burp配置 进入 Burp 后,打开 User options 标签页,然后找到 Upstream Proxy Servers 设置。 点击 Add 添加上游代理以及作用域,Destination host处可以使用*匹配多个任意字符串,?匹配单一任意字符串,而上游代理的地址则填写 xray 的监听地址。

在访问目标网站时,xray会自动扫描目标并发送数据包到burp,实现被动扫描联动 |

【本文地址】

今日新闻 |

推荐新闻 |