XSS |

您所在的位置:网站首页 › lost十八关 › XSS |

XSS

|

今天继续给大家介绍渗透测试相关知识,本文主要内容是XSS-labs靶场实战第16-18关。 免责声明: 本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负! 再次强调:严禁对未授权设备进行渗透测试! 一、第十六关进入第16关,页面如下所示: 使用该Payload,发现果然可以成功通过本关,如下所示: 进入第17关,页面如下所示: 利用该payload,执行后将鼠标放在embed标签上面,即可完成弹窗,继而通过本关,如下所示: 进入第18关,页面如下所示: 注意: xss-labs第19关和20关涉及到了flash的XSS利用,由于在很早之前flash就已经全面停止使用,因此在这里就不对第19关和20关进行介绍了。 原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200 |

【本文地址】

今日新闻 |

推荐新闻 |

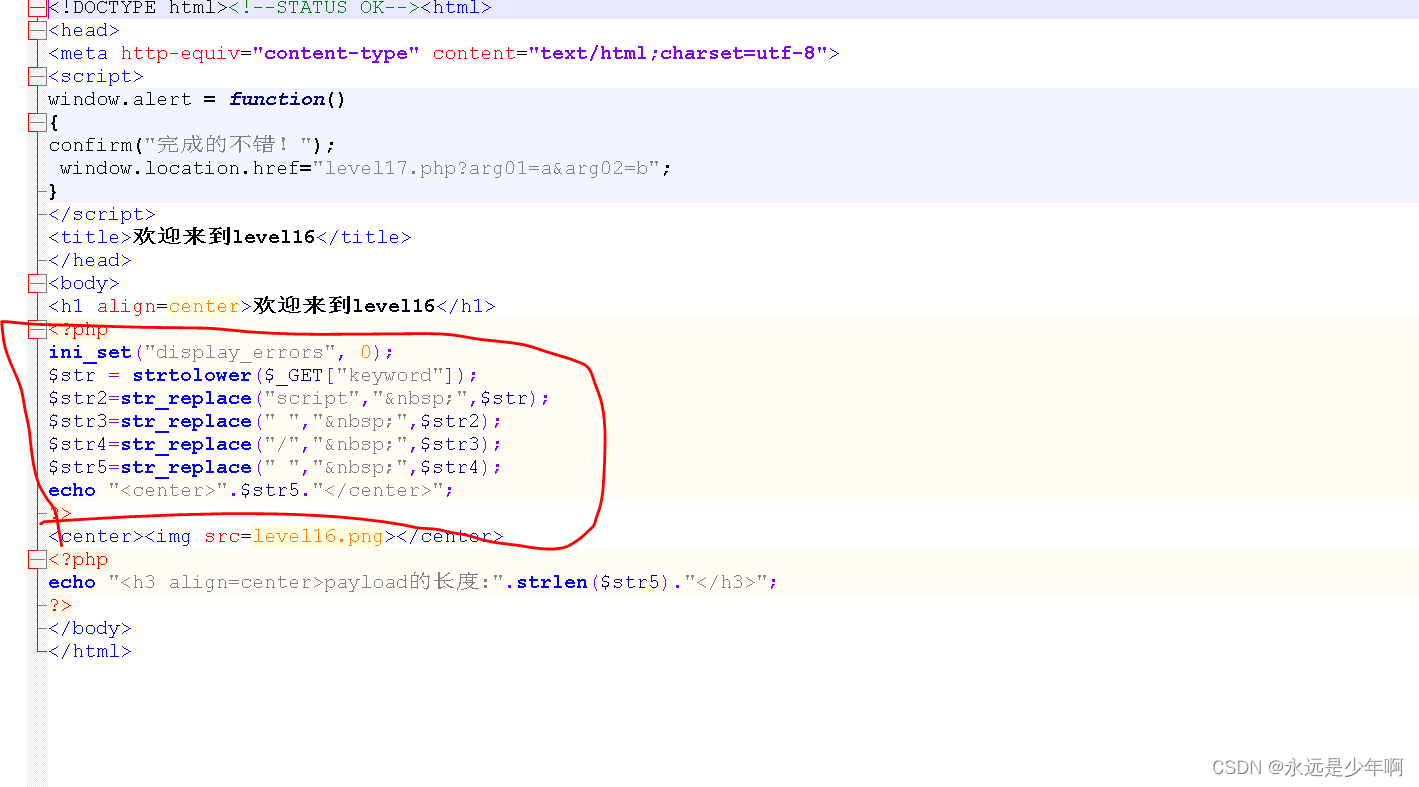

从上图结合查看源码可以知道,通过GET的方式上传的keyword参数的值,会显示在页面上。 查看第16关PHP源代码如下所示:

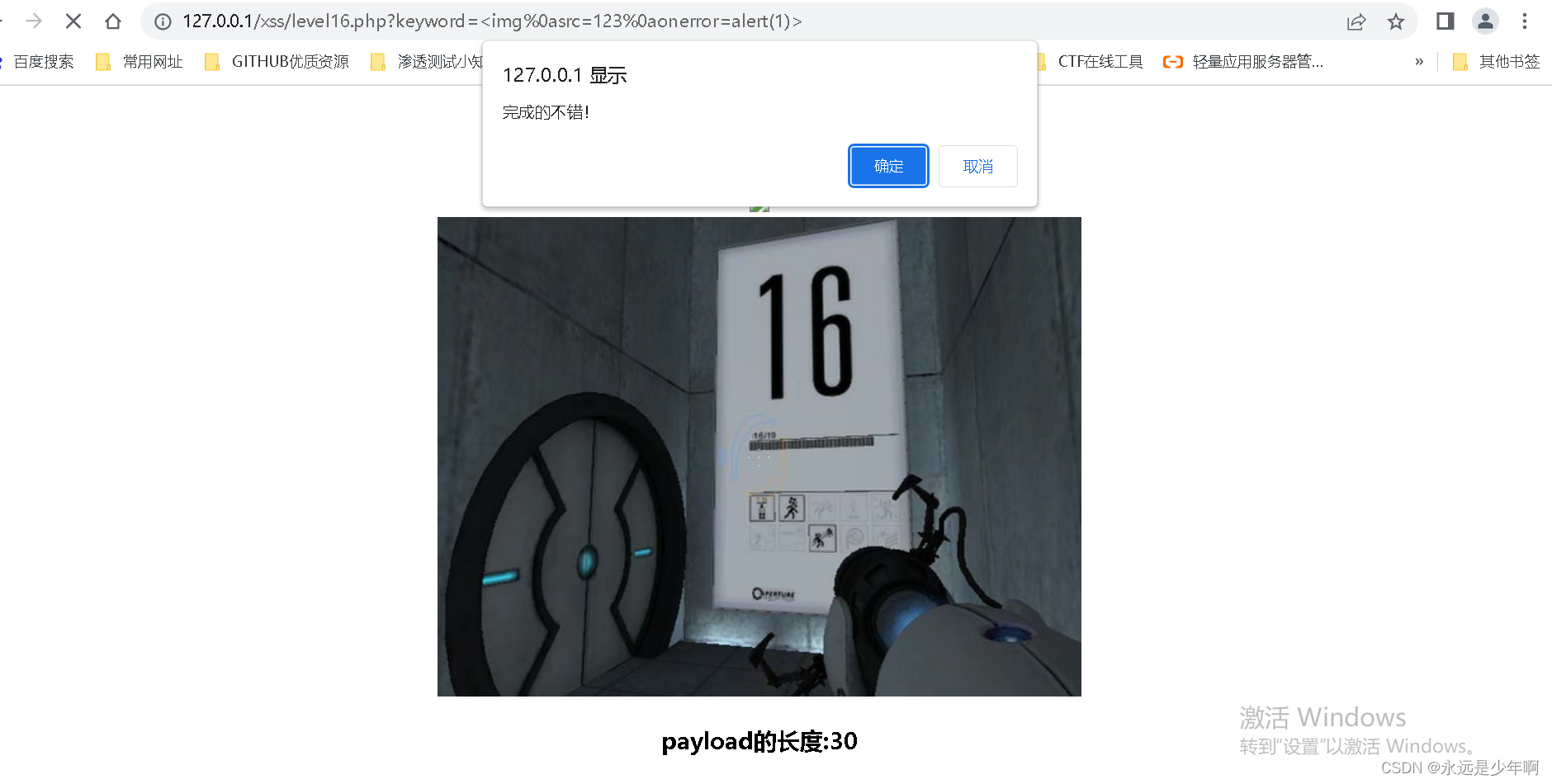

从上图结合查看源码可以知道,通过GET的方式上传的keyword参数的值,会显示在页面上。 查看第16关PHP源代码如下所示:  从源代码中可以看出,后台对script、空格等进行了过滤。(如果我们看不到后台,通过简单的测试也可以得到同样的结论) 基于对script的过滤,我们可以采用img标签,基于对空格的过滤,我们可以使用%0a(换行)来代替空格,因此构造Payload如下所示:

从源代码中可以看出,后台对script、空格等进行了过滤。(如果我们看不到后台,通过简单的测试也可以得到同样的结论) 基于对script的过滤,我们可以采用img标签,基于对空格的过滤,我们可以使用%0a(换行)来代替空格,因此构造Payload如下所示:

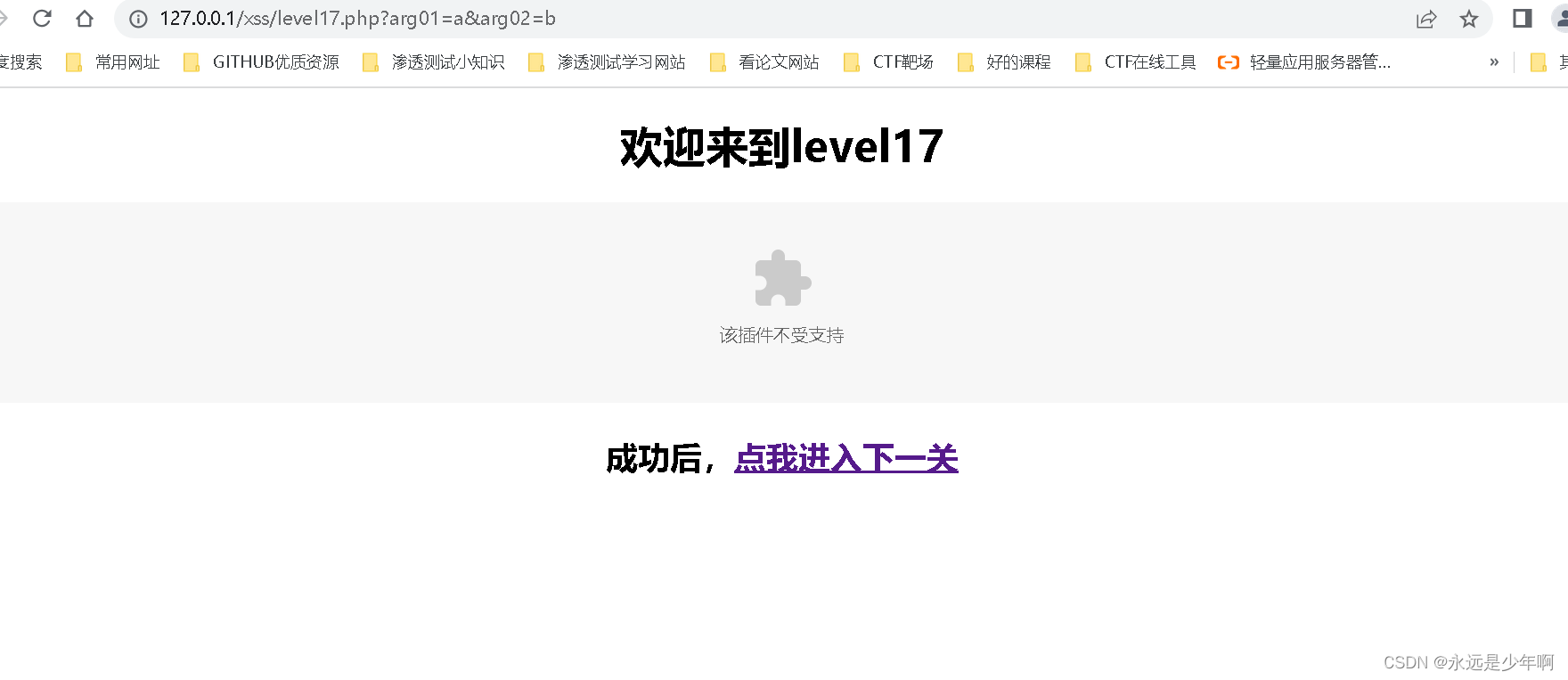

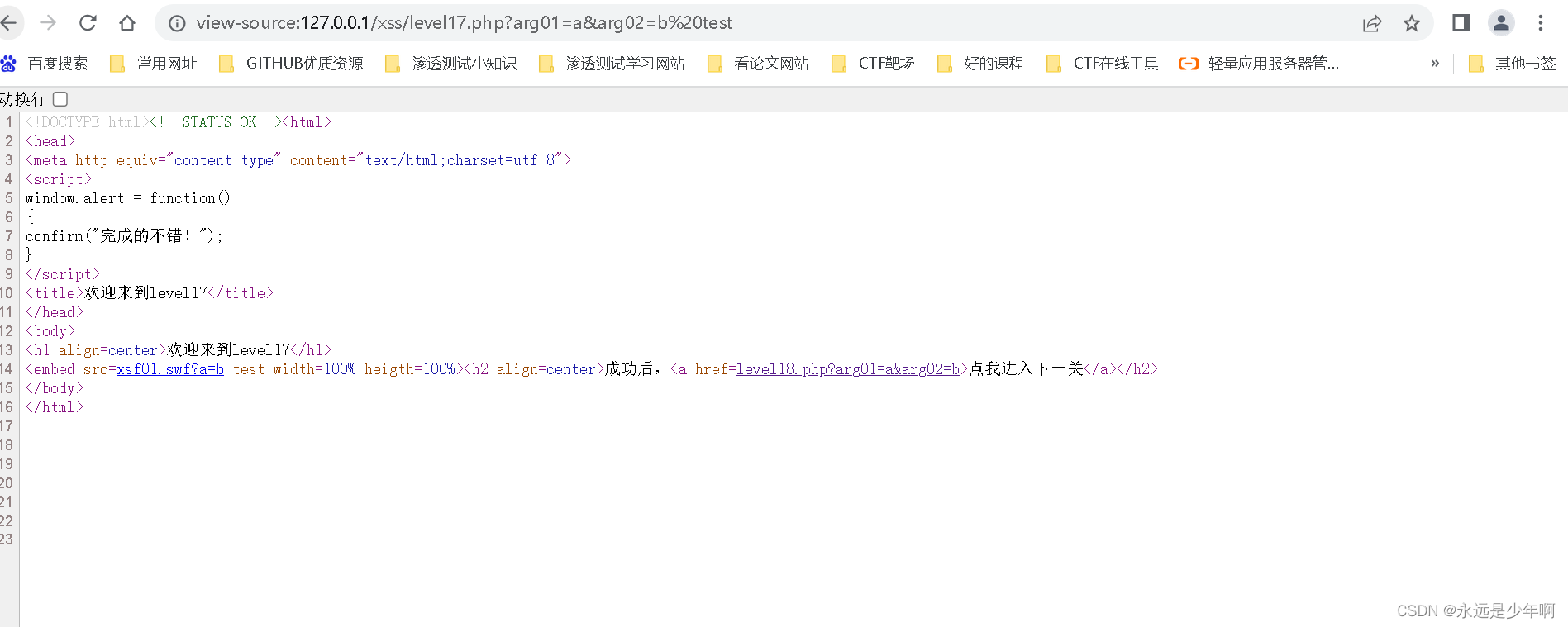

查看本关源代码,结合简单实验可知,arg02参数后面的值会出现在embed标签后面,如下所示:

查看本关源代码,结合简单实验可知,arg02参数后面的值会出现在embed标签后面,如下所示:  尽管这里的embed标签无法显示,但是我们还是可以通过构造embed属性的方式来利用本关。并且,在本关中src属性竟然没有引号!这无疑给我们的利用带来了很大的便利。因此,结合上述分析,构造Payload如下所示:

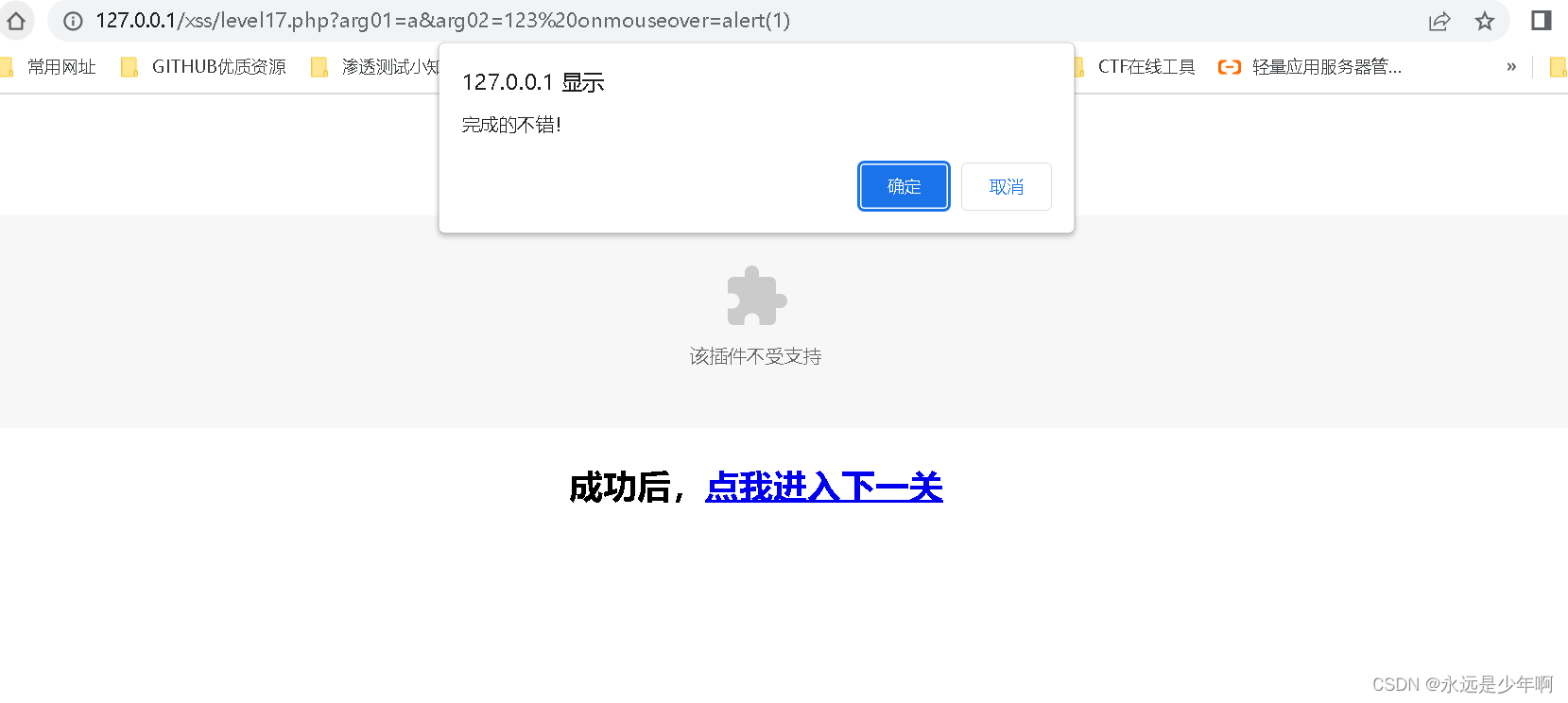

尽管这里的embed标签无法显示,但是我们还是可以通过构造embed属性的方式来利用本关。并且,在本关中src属性竟然没有引号!这无疑给我们的利用带来了很大的便利。因此,结合上述分析,构造Payload如下所示:

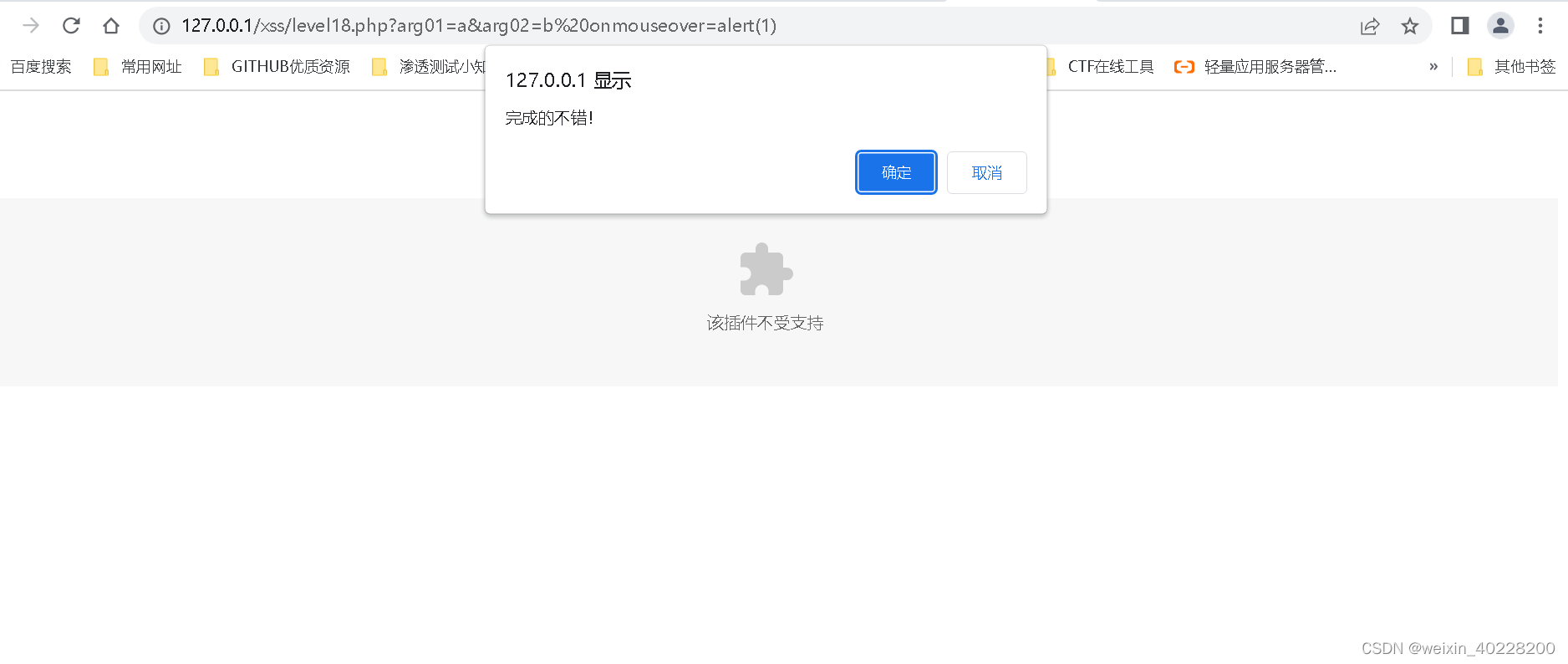

其实,第18关与第17关原理是一致的,我们直接采用第17关的payload即可通过本关,区别可能隐藏在了不受支持的插件中,第18关通关如下所示:

其实,第18关与第17关原理是一致的,我们直接采用第17关的payload即可通过本关,区别可能隐藏在了不受支持的插件中,第18关通关如下所示: