weblogic系列所有漏洞复现弱口令、CVE |

您所在的位置:网站首页 › 12345678e7属于弱口令吗 › weblogic系列所有漏洞复现弱口令、CVE |

weblogic系列所有漏洞复现弱口令、CVE

|

文章目录

weblogic介绍:所用工具:

weblogic弱口令漏洞详情:复现:

Weblogic未授权远程代码执行漏洞 (CVE-2023-21839):漏洞详情:复现:

Weblogic任意文件上传CVE-2018-2894漏洞描述:复现:

提提神Weblogic反序列化漏洞(CVE-2017-10271)漏洞详情:复现:

weblogic其他漏洞

weblogic介绍:

所用工具:

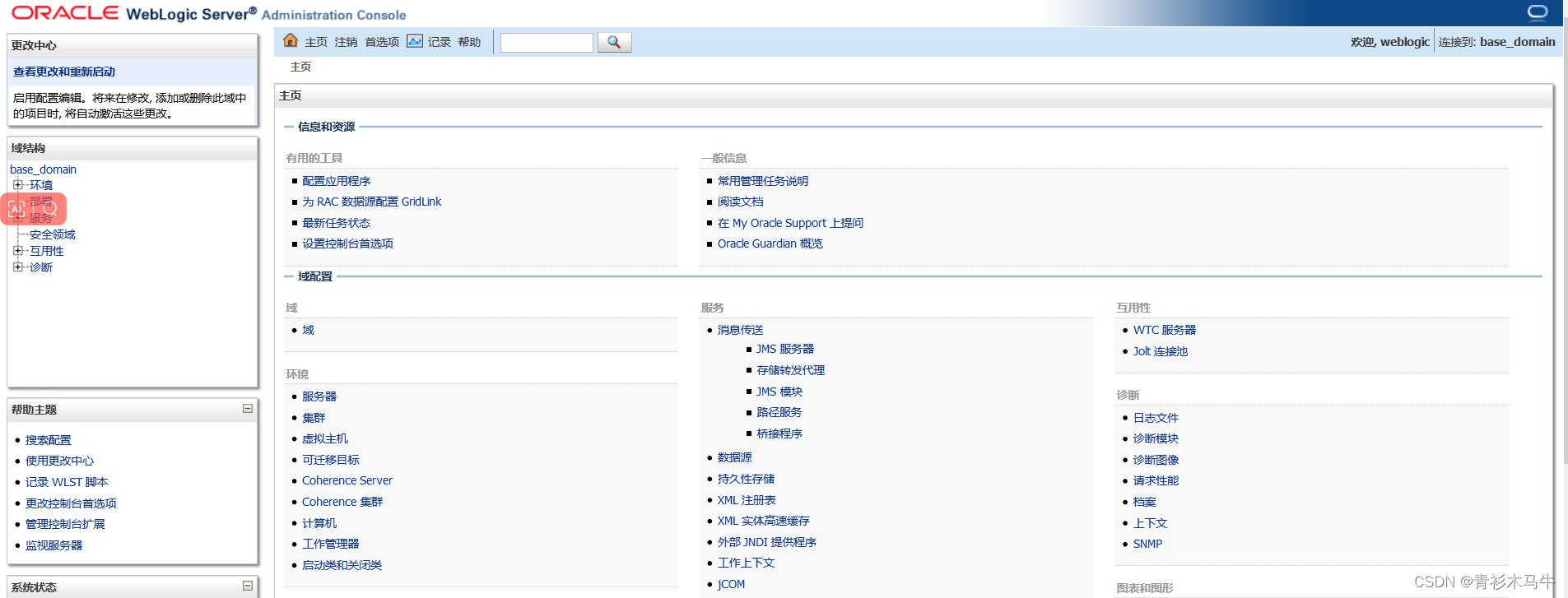

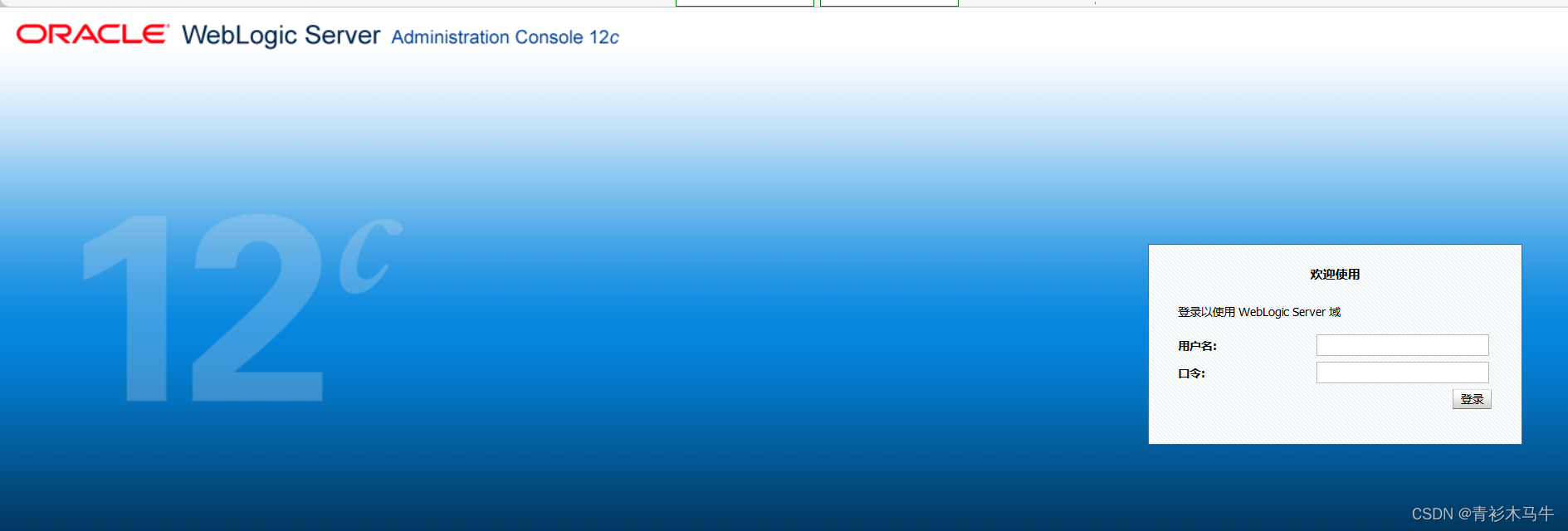

https://github.com/sp4zcmd/WeblogicExploit-GUI https://github.com/4ra1n/CVE-2023-21839 WebLogic是由Oracle公司开发和提供的一款Java应用服务器。它是一个成熟、可靠且高性能的中间件平台,用于构建、部署和管理企业级Java应用程序。 weblogic弱口令 漏洞详情:http://your-ip:7001/console 即可进入后台,由于管理员的疏忽,有可能会设置一些弱口令,攻击者可以通过常见的口令猜解进入后台,再通过后台getshell。 复现:启动环境之后,访问后台地址http://your-ip:7001/console 测试弱口令weblogic/Oracle@123,登录成功 常见弱口令 system:password weblogic:weblogic admin:secruity joe:password mary:password system:sercurity wlcsystem: wlcsystem weblogic:Oracle@123 Weblogic未授权远程代码执行漏洞 (CVE-2023-21839): 漏洞详情:CVE-2023-21839 允许远程用户在未经授权的情况下通过 IIOP/T3 进行 JNDI lookup 操作,当 JDK 版本过低或本地存在小工具(javaSerializedData)时,这可能会导致 RCE 漏洞 复现:使用vulhub开启靶场环境,访问靶场地址,可以看到一个登录页面 http://ip:7001/console/login/LoginForm.jsp

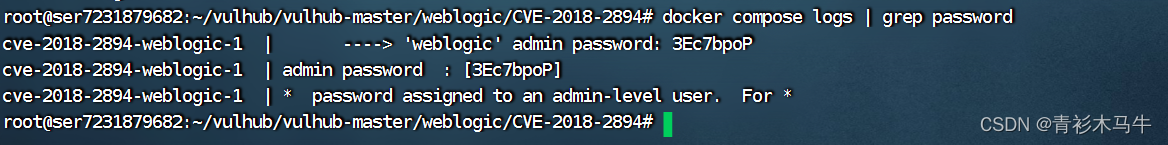

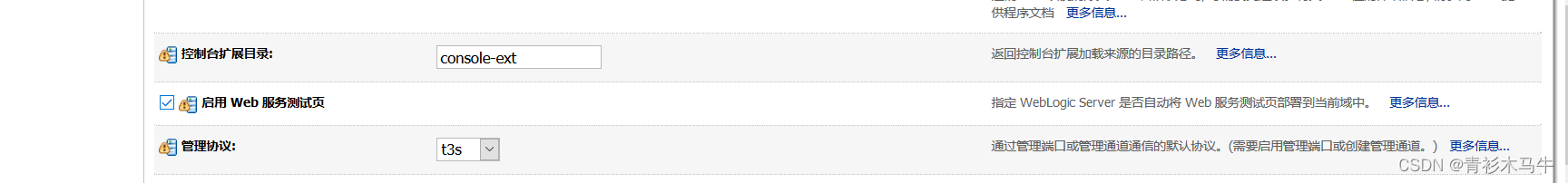

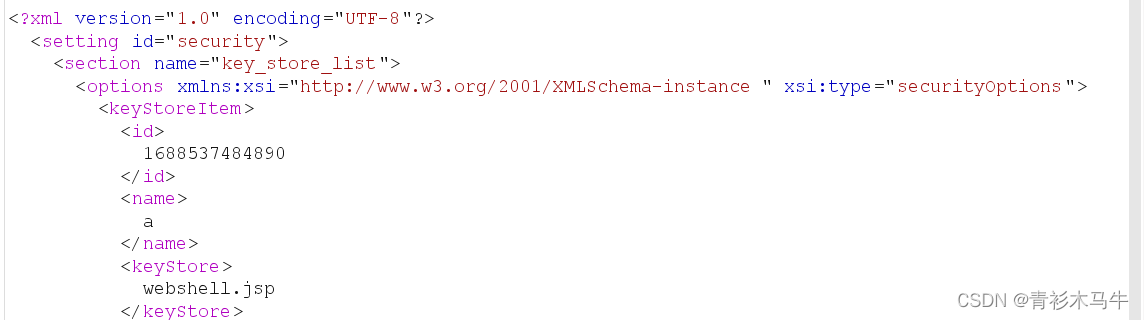

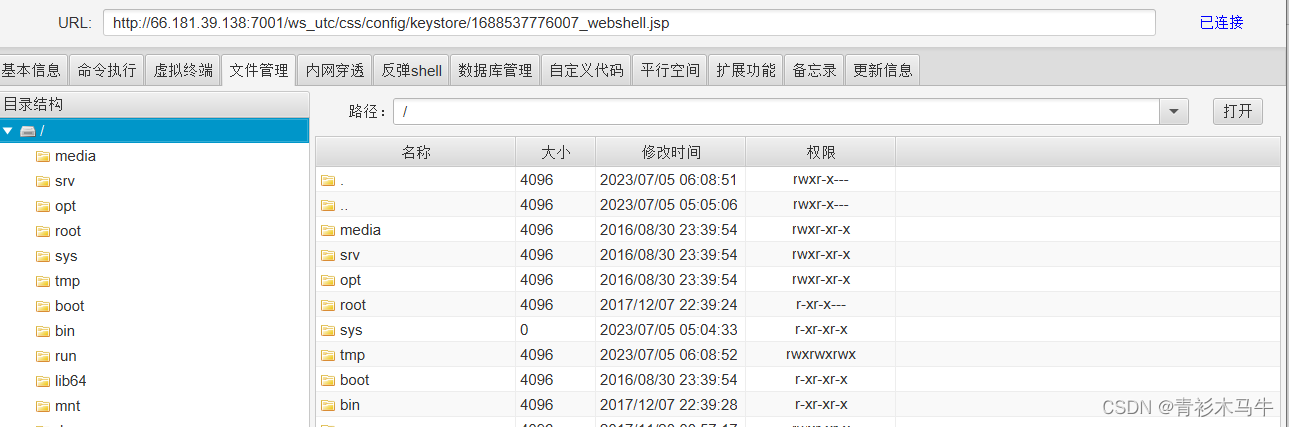

WebLogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限。两个页面分别为/ws_utc/begin.do,/ws_utc/config.do 复现:vulhub搭建环境,访问靶场地址 环境启动后,访问http://your-ip:7001/console,即可看到后台登录页面。 执行docker compose logs | grep password可查看管理员密码,管理员用户名为weblogic。 登录后台页面,点击base_domain的配置,在“高级”中开启“启用 Web 服务测试页”选项: 进入未经授权的上传界面:http://your-ip/ws_utc/config.do

冰蝎连接,成功

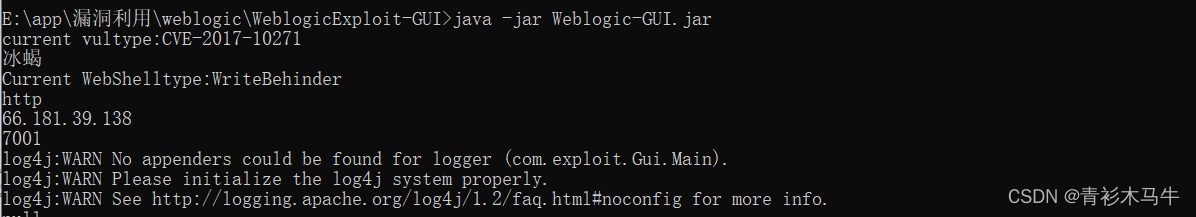

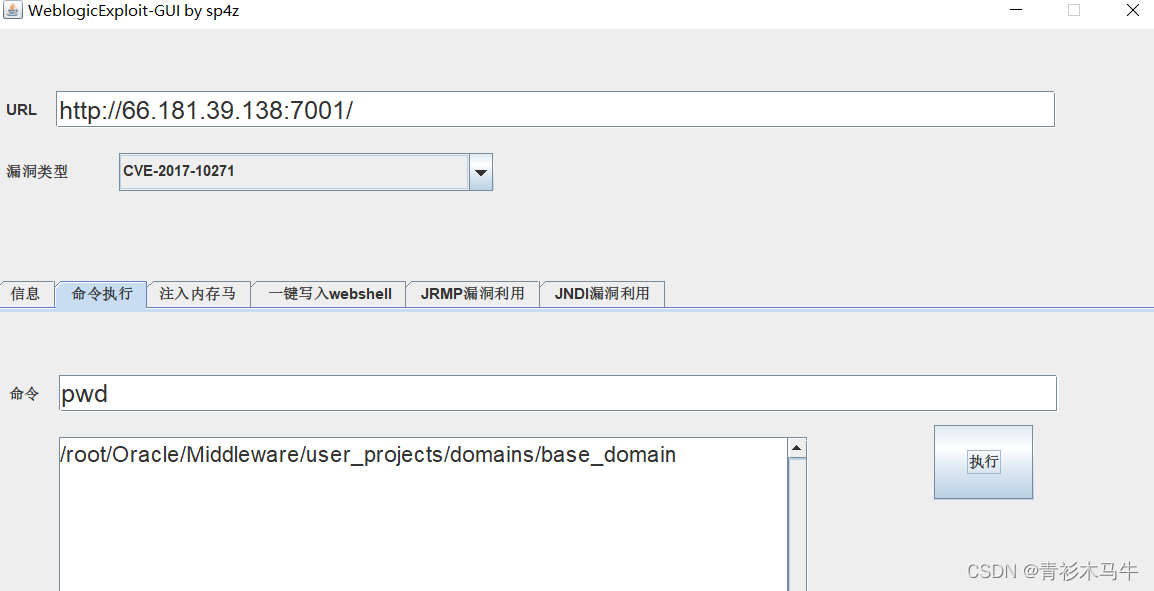

Weblogic < 10.3.6 ‘wls-wsat’ XMLDecoder 反序列化漏洞 Weblogic的WLS Security组件对外提供webservice服务,其中使用了XMLDecoder来解析用户传入的XML数据,在解析的过程中出现反序列化漏洞,导致可执行任意命令。 复现:vulhub开启靶场环境,访问http://your-ip:7001/即可看到一个404页面,说明weblogic已成功启动 https://github.com/sp4zcmd/WeblogicExploit-GUI 运行工具 后续在更新吧 |

【本文地址】

这里参考GitHub项目:https://github.com/4ra1n/CVE-2023-21839

这里参考GitHub项目:https://github.com/4ra1n/CVE-2023-21839

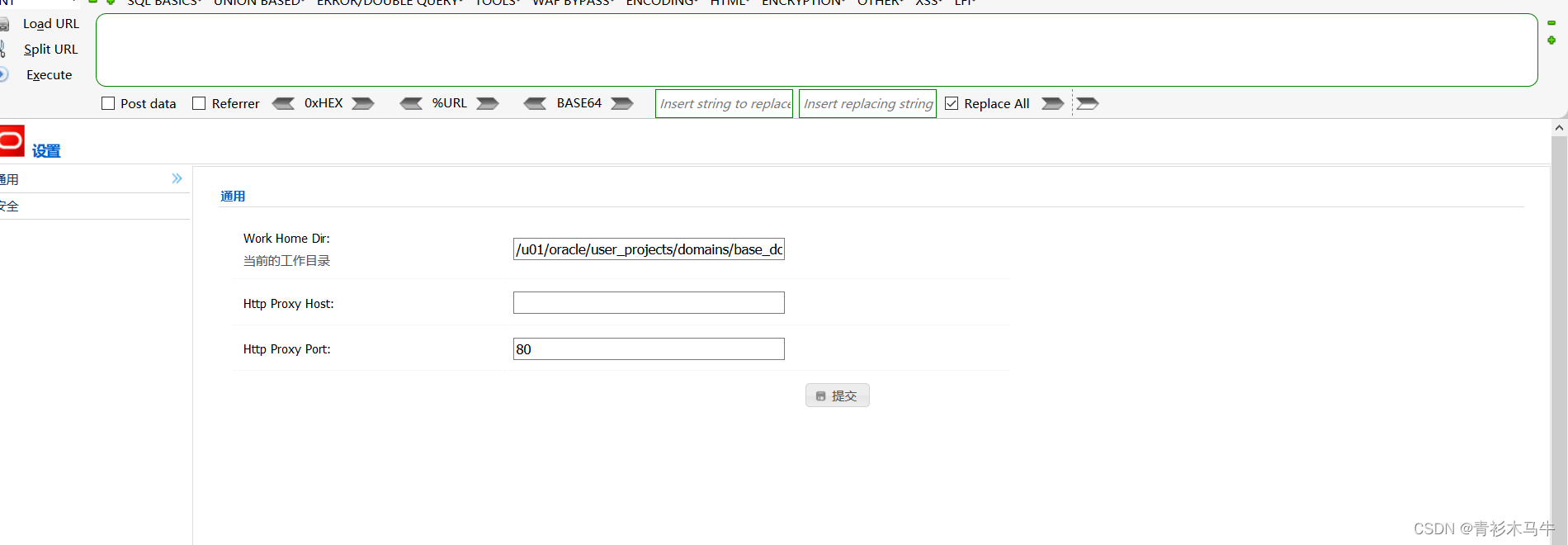

将“通用”下的“当前工作目录”路径设置为:

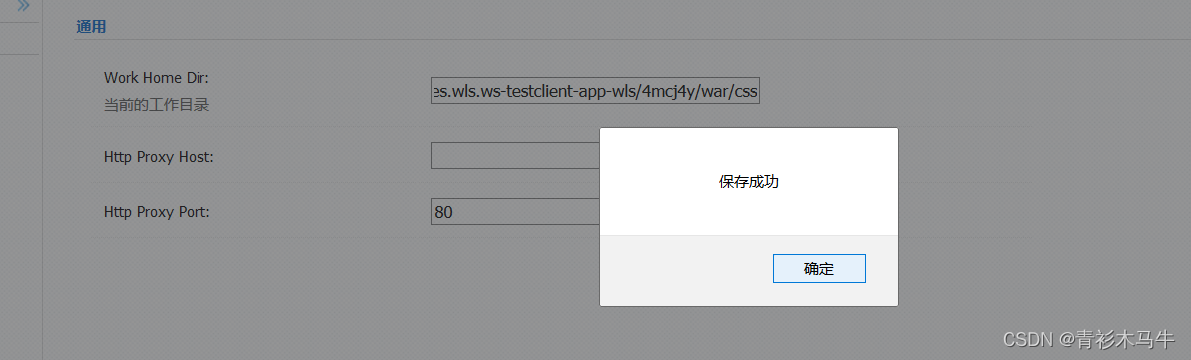

将“通用”下的“当前工作目录”路径设置为: 开始上传木马:点击安全

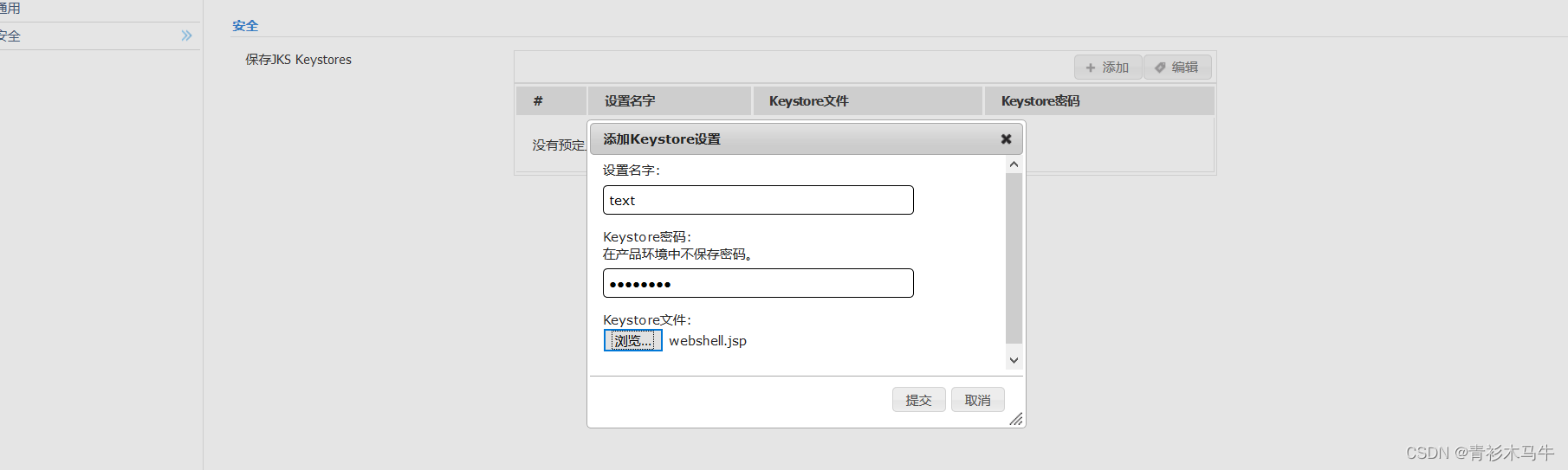

开始上传木马:点击安全  抓包,点击提交,拦截响应包,复制一下里面的时间戳

抓包,点击提交,拦截响应包,复制一下里面的时间戳  然后访问http://your-ip:7001/ws_utc/css/config/keystore/[时间戳]_[文件名] ,即可执行webshell

然后访问http://your-ip:7001/ws_utc/css/config/keystore/[时间戳]_[文件名] ,即可执行webshell

这里介绍一款工具,比较方便

这里介绍一款工具,比较方便 输入存在漏洞的url,直接执行命令

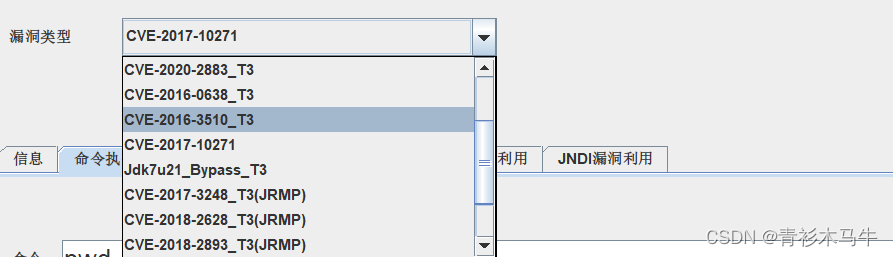

输入存在漏洞的url,直接执行命令  这款工具集成了很多的weblogic漏洞

这款工具集成了很多的weblogic漏洞