【思路解析】Druid未授权漏洞实战利用 |

您所在的位置:网站首页 › 阿里巴巴druid未授权 › 【思路解析】Druid未授权漏洞实战利用 |

【思路解析】Druid未授权漏洞实战利用

|

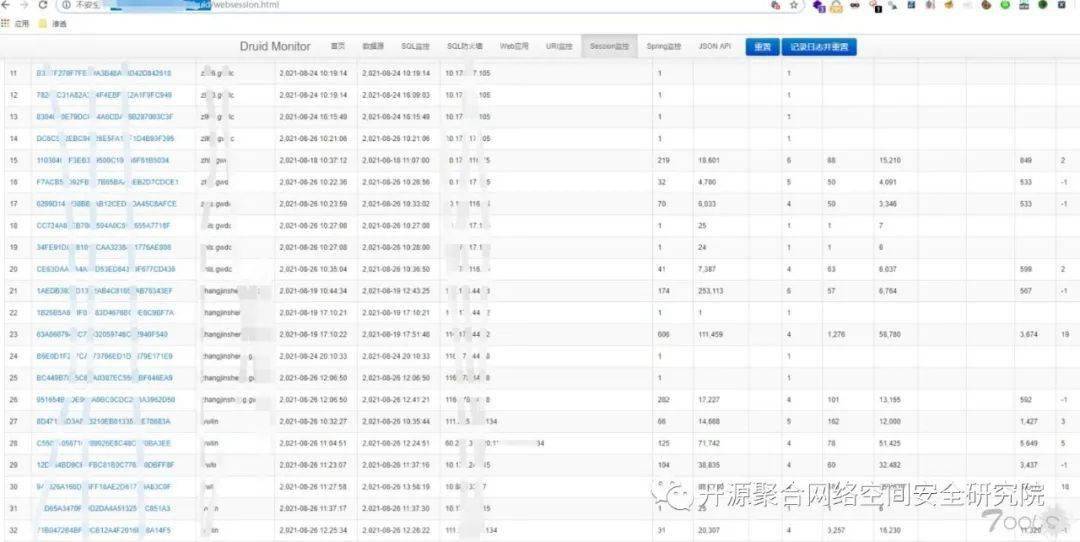

http://127.0.0.1/druid/websession.html 这里泄露的主要是登录用户的session,不管是登陆成功的,没登陆成功的,还是失效的都会储存在这里.

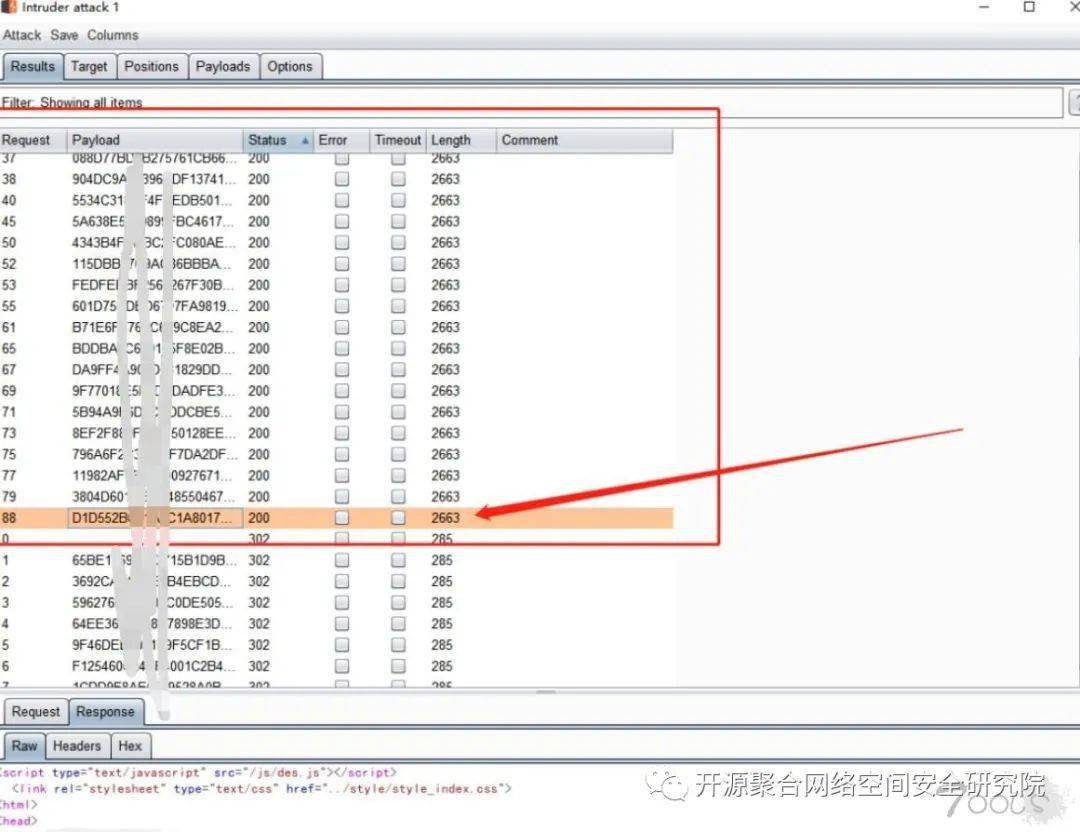

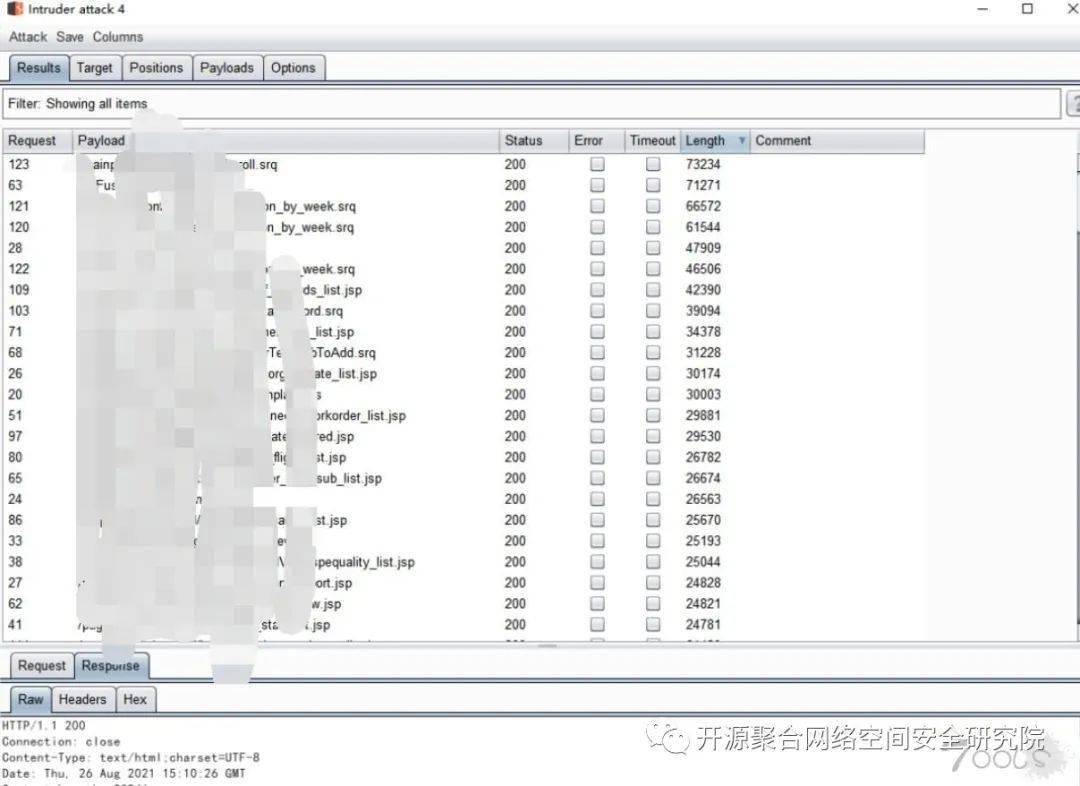

0x02 Druid泄露点利用 如果是单纯的提交一个未授权访问,可能SRC平台也就给个低危,几十块钱,但是如果我们利用泄露的session进行url爆破,可能就能从低危转向高危,具体操作步骤如下 1.将所有的session组成字典,我这是是直接copy下来用sublime正则去提取的,随便找了一个普通的接口去爆破,如果session没失效的话会提示200,如果session失效会提示302跳转登陆页

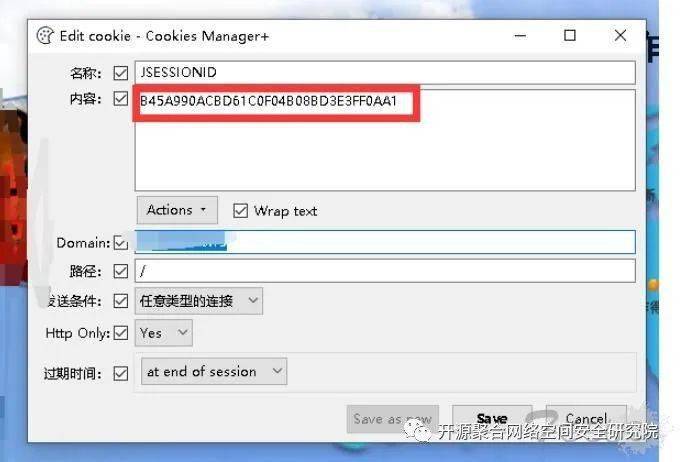

我这里是爆破出来了将近100个没有失效的 session,构造请求包也很简单,就抓一个登录的包,把url跟cookie里面的session替换一下就可以。 利用火狐里面的cookie替换工具,将cookie替换成我们爆破成功的cookie,即可登录页面查看,

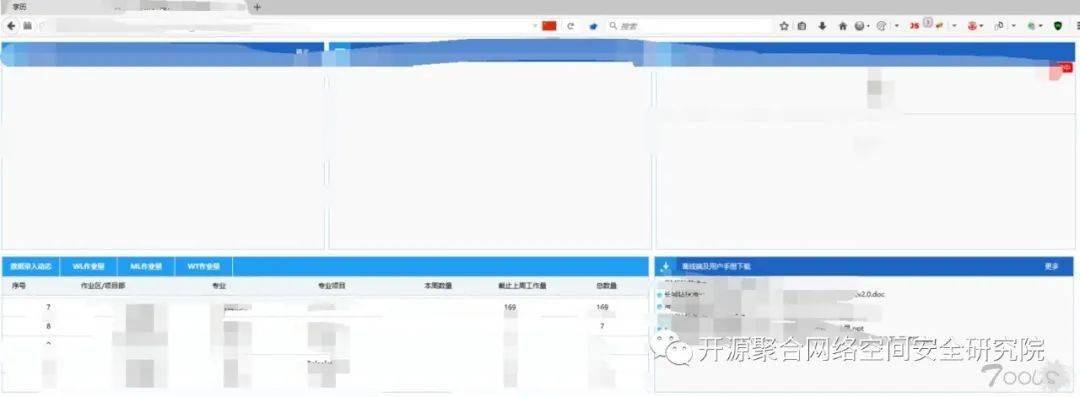

利用没失效的session成功访问后台界面

这里我碰到了一个小问题,就是访问单页面没有联动,每一个都是静态的页面,只能查看当前页面的东西,对于提交漏洞报告的时候,不是很能表明出漏洞的危害程度。 2.这里我们继续爆破,将泄露的druid/weburi.html组成字典,进行爆破。

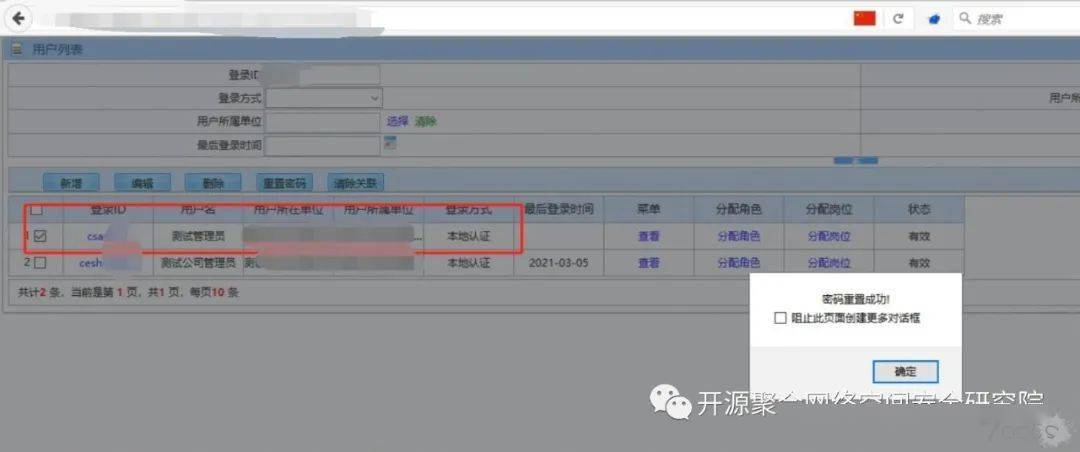

在爆破url的时候,发现好几处管理员的页面,提示用户权限不足,看了一下是用户管理,这里我们就可以再对当前页面继续进行session爆破,我这里运气比较好,成功爆破到了管理员的session,一般情况来说生产环境的应用系统,管理员一般都是会登录的。 利用管理员的session成功登录到了人员管理界面 为了验证是否具有管理权限,我重置了一个测试管理员用户的密码,并且提示重置成功

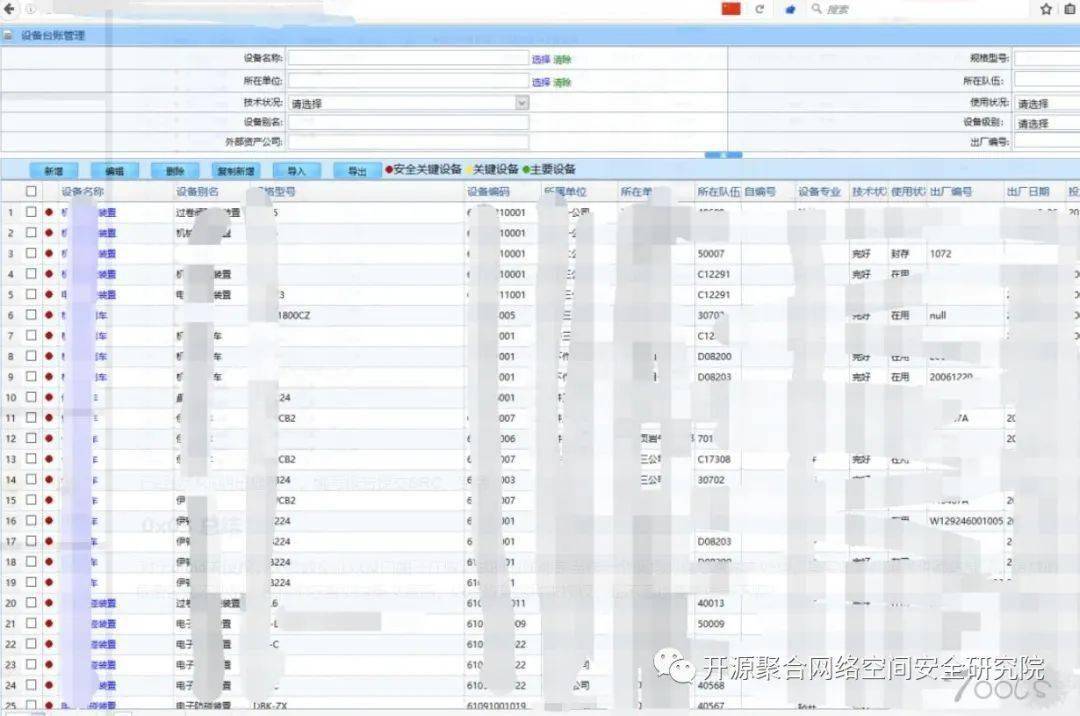

利用管理员的session直接管理所有模块

已经能够证明出危害了,编写报告提交SRC,完活 0x03 总结 对于druid未授权,大多数企业以及白帽子在做测试的时候都是当作一个低危的信息泄露来处理,其实如果利用条件都达成了,造成的危害还是不小的,相信你在看到这篇文章后,以后碰到这种未授权,是不是也要来试一下呢? 文:Azjj98 原文链接: https://www.t00ls.cc/articles-62541.html# 版权声明:著作权归作者所有。如有侵权请联系删除 开源聚合网安训练营 环境搭建 Python 学员专辑 信息收集 CNVD 安全求职 渗透实战 CVE 高薪揭秘 渗透测试工具 网络安全行业 神秘大礼包 基础教程 我们贴心备至 用户答疑 QQ在线客服 加入社群 QQ+微信等着你 我就知道你“在看”返回搜狐,查看更多 |

【本文地址】

今日新闻 |

推荐新闻 |