|

木马的攻击与防治

木马的攻击防治1.日常生活现象2.木马病毒的概念和由来3.木马病毒的结构4.木马实施攻击的过程5.木马的识别与防治方法

总结个人防范技巧:

木马的攻击防治

1.日常生活现象

浏览器莫名其妙地自动打开了,并且进入某个网站网上银行的钱不知不觉的被人盗走了系统配置总是自动被更改存储在计算机中的文件资料被泄露了

2.木马病毒的概念和由来

木马全称为“特洛伊木马”, 英文简称为Trojan,是来源于古希腊神话故事的一个词语。 木马病毒 在Internet上,木马(特洛伊木马)也称木马病毒,与一般的病毒程序不同,它不会自我繁殖,也并不“刻意”地去感染其他文件,它通过将自身伪装吸引用户下载执行,向施种木马者(攻击者)提供打开被种主机的门户,使施种者可以任意毁坏、窃取被种者的文件,甚至远程操控被种主机。 “木马”与计算机网络中常常要用到的”远程控制软件"有些相似,但由于远程控制软件是“善意"的控制,因此通常不具有隐蔽性;“木马” 则完全相反,木马要达到的是“偷窃”性的远程控制,必须具有很强的隐蔽性。木马病毒的产生严重危害着计算机网络信息系统的安全。

3.木马病毒的结构

木马属于客户/服务器模式.通常包含两部分:一个是客户端,即控制端;另一个是服务端,即被控制端。攻击者用的是客户端,被感染的用户电脑称为服务器端。

4.木马实施攻击的过程

配置木马 木马配置程序为了能在服务端尽可能隐藏木马,会采用多种伪装手段。 如:修改图标、捆绑文件、定制端口、自我销毁等等。 木马配置程序还会对信息反馈方式进行设置,如:设置信息反馈的邮件地址。传播木马 木马通常采用如邮件发送,文件、软件下载,网页浏览等方式进行传播。运行木马 服务端用户运行木马或捆绑木马的程序后,木马就会自动进行安装。信息反馈(信息泄露) 木马在植入主机后,一般会通过一定的方式把服务端用户主机的信息,如主机IP地址、木马植入后打开的监听端口,发送给控制端的攻击者,然后攻击者利用这些信息控制用户主机。木马连接 (1)主动连接 即服务端在运行后监听指定端口,客户端会主动发送连接命令给服务端,从而进行连接。通俗的理解就是木马服务端的肉鸡开启端口,控制端主动去连接。这种方法有个很大的弊处,就是在连接时可以轻易的被防火墙所拦截。 (2)反弹连接 防火墙能阻止外部连接,但是却阻挡不了内部向外连接。 反弹连接,通俗的理解就是客户端开启端口,服务端肉鸡定时获取客户端信息来主动连接客户端。远程控制 (1)窃取密码 一切以明文的形式或缓存在Cache中的密码,都能被木马侦测到。 此外很多木马还提供有键盘记录功能,它将会记录服务端用户每次敲击键盘的动作。一旦有木马植入,密码将很容易被窃取。 (2)文件操作 控制端可通过远程控制对服务端上的文件进行新建、删除、修改、上传、下载、更改属性等一系列操作。 (3)修改注册表 控制端可任意修改服务端注册表,包括删除、新建或修改主键、子键、键值,有了这项功能,控制端可以将服务端上木马的触发条件 设置得更隐蔽。 (4)系统操作 这项内容包括重启或关闭服务端操作系统,断开服务端网络连接,控制服务端的鼠标、键盘,监视服务端桌面操作,查看服务端进程等,控制端甚至可以随时给服务端发送信息

5.木马的识别与防治方法

1. 更换图标 在Windows系统中,每种文件类型使用不同的图标进行表示,用户通过一种图标就可以轻易地判断出这是哪种文件类型。 攻击者为了迷惑用户,将木马服务端程序的图标换成一些常见的文件类型的图标,如图将木马程序图标更换成Exce|图标。 识别方法: 运行一个文件的时候,用户常常习惯于利用鼠标双击运行它, Windows系统首先会判断文件类型打开其关联程序,然后再打开这个文件。 这样就很容易激活修改了图标的木马程序。 更换图标一正确打开文本文件的方法 1. 更换图标 在Windows系统中,每种文件类型使用不同的图标进行表示,用户通过一种图标就可以轻易地判断出这是哪种文件类型。 攻击者为了迷惑用户,将木马服务端程序的图标换成一些常见的文件类型的图标,如图将木马程序图标更换成Exce|图标。 识别方法: 运行一个文件的时候,用户常常习惯于利用鼠标双击运行它, Windows系统首先会判断文件类型打开其关联程序,然后再打开这个文件。 这样就很容易激活修改了图标的木马程序。 更换图标一正确打开文本文件的方法  如果是乱码,就不啥好玩意 更换图标是最基本的木马服务端的伪装方式,但是单独使用这一种方式来欺骗用户是远远不够的。 攻击者往往会将它和文件更名、文件捆绑等一系列的伪装方式进行组合,这样才能骗取用户点击运行。 更换图标的防范方法: 不要随意执行别人发来的文件或软件,即使对方是你的好友也要谨慎一些。 例如QQ号被盗冒名顶替好友的事件时常发生。 2. 改名换姓 更换图标通常和文件改名是一起进行的,攻击者往往将文件的名称取得非常的吸引人,比如“老同学聚会照片”、”国庆节聚会名单”之类,骗用户点击运行它。 当木马服务端程序运行以后,服务端程序也会将自己的进程设置为和正常的系统进程相似的名称,从而使用户不容易产生怀疑。 如果是乱码,就不啥好玩意 更换图标是最基本的木马服务端的伪装方式,但是单独使用这一种方式来欺骗用户是远远不够的。 攻击者往往会将它和文件更名、文件捆绑等一系列的伪装方式进行组合,这样才能骗取用户点击运行。 更换图标的防范方法: 不要随意执行别人发来的文件或软件,即使对方是你的好友也要谨慎一些。 例如QQ号被盗冒名顶替好友的事件时常发生。 2. 改名换姓 更换图标通常和文件改名是一起进行的,攻击者往往将文件的名称取得非常的吸引人,比如“老同学聚会照片”、”国庆节聚会名单”之类,骗用户点击运行它。 当木马服务端程序运行以后,服务端程序也会将自己的进程设置为和正常的系统进程相似的名称,从而使用户不容易产生怀疑。

某木马服务端安装程序。点开就完蛋。 木马后缀部分通常是一个可执行的扩展名,比如EXE、COM、BAT等。 某木马服务端安装程序。点开就完蛋。 木马后缀部分通常是一个可执行的扩展名,比如EXE、COM、BAT等。

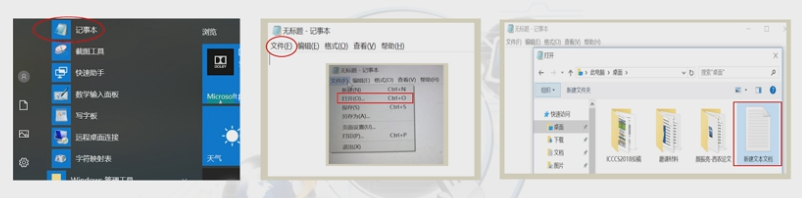

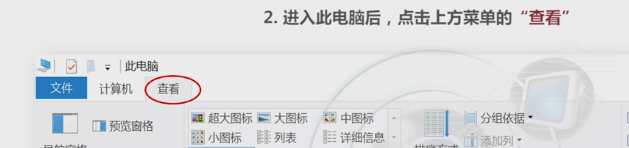

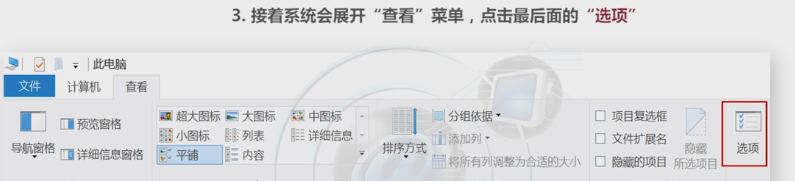

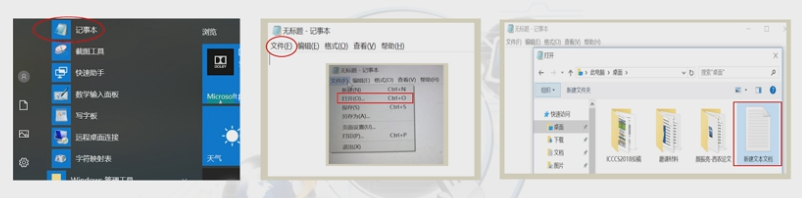

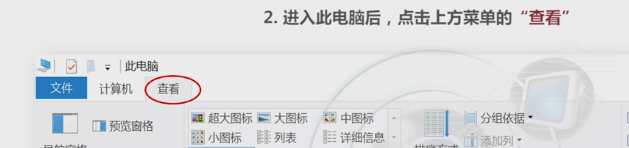

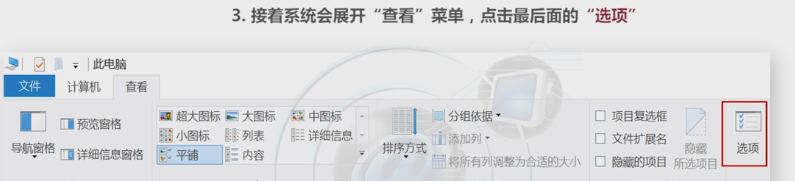

改名换姓——防范方法 改名换姓——防范方法

把勾去掉。 3. 文件捆绑 通过使用文件捆绑器将木马服务端和正常的文件捆绑在一起,达到欺骗对方从而运行捆绑的木马程序。 捆绑后的文件很有迷惑性,而且加上木马-般在后台运行,用户点击后不会出现什么异状,往往会在不知不觉中中招。 把勾去掉。 3. 文件捆绑 通过使用文件捆绑器将木马服务端和正常的文件捆绑在一起,达到欺骗对方从而运行捆绑的木马程序。 捆绑后的文件很有迷惑性,而且加上木马-般在后台运行,用户点击后不会出现什么异状,往往会在不知不觉中中招。

文件捆绑——识别与防范方法 木马捆绑克星等 当文件进行了捆绑,程序就会出现类似"文件可能经过捆绑,请小心使用!”这样的提示。 木马捆绑克星除了能检测出可执行文件中的其他程序,而且还能把捆绑在其中的程序分离出来。 4. 出错显示 绝大多数木马服务端安装时不会出现任何图形界面,因此,如果一个程序双击后没有任何反应,有经验的用户就会怀疑它是木马。 为了消除这部分人心中的疑虑,攻击者会让木马在被运行时弹出一个错误提示对话框。 啥不兼容啊,啥配置文件丢失啊,啥版本问题啊等等等。 出错显示识别与防治方法 如果该文件是木马程序,用户在看到了出错信息的时候往往已经中招。用户看到错误信息的时候要有所警觉,通过扫描系统端口判断是否中了木马,一旦发现可疑端口就要进行相应的查杀。 5. 自我销毁 大多数木马本身只有一个文件,安装程序其实就是木马服务端程序,当用户双击了一个木马的安装程序后,它会把自己拷贝到系统目录或其它目录。 识别方法:根据安装程序的大小在硬盘上搜索木马文件。 然后,针对这种查杀方法。 攻击者将木马设计为具有自我销毁的功能,木马程序安装完后,原木马文件将自动销毁,这样服务端用户就很难找到木马的来源,在没有查杀木马的工具帮助下,也就很难删除木马了。 识别与防范方法:一般木马会在系统注册表中留下痕迹,对系统的注册表进行实时监控。 6. 网页“嫁衣 网页木马是攻击者成功利用了系统以及一些程序的漏洞,诱骗用户浏览某个特殊的网页,在用户浏览的时候,网页木马就会成功地利用系统的漏洞,从而将设置的木马服务端程序“悄悄地”安装到用户系统中。 如果访问了一个陌生网页后,计算机上网的速度突然下降,甚至出现假死的情况,那么就可能是中了网页木马。 文件捆绑——识别与防范方法 木马捆绑克星等 当文件进行了捆绑,程序就会出现类似"文件可能经过捆绑,请小心使用!”这样的提示。 木马捆绑克星除了能检测出可执行文件中的其他程序,而且还能把捆绑在其中的程序分离出来。 4. 出错显示 绝大多数木马服务端安装时不会出现任何图形界面,因此,如果一个程序双击后没有任何反应,有经验的用户就会怀疑它是木马。 为了消除这部分人心中的疑虑,攻击者会让木马在被运行时弹出一个错误提示对话框。 啥不兼容啊,啥配置文件丢失啊,啥版本问题啊等等等。 出错显示识别与防治方法 如果该文件是木马程序,用户在看到了出错信息的时候往往已经中招。用户看到错误信息的时候要有所警觉,通过扫描系统端口判断是否中了木马,一旦发现可疑端口就要进行相应的查杀。 5. 自我销毁 大多数木马本身只有一个文件,安装程序其实就是木马服务端程序,当用户双击了一个木马的安装程序后,它会把自己拷贝到系统目录或其它目录。 识别方法:根据安装程序的大小在硬盘上搜索木马文件。 然后,针对这种查杀方法。 攻击者将木马设计为具有自我销毁的功能,木马程序安装完后,原木马文件将自动销毁,这样服务端用户就很难找到木马的来源,在没有查杀木马的工具帮助下,也就很难删除木马了。 识别与防范方法:一般木马会在系统注册表中留下痕迹,对系统的注册表进行实时监控。 6. 网页“嫁衣 网页木马是攻击者成功利用了系统以及一些程序的漏洞,诱骗用户浏览某个特殊的网页,在用户浏览的时候,网页木马就会成功地利用系统的漏洞,从而将设置的木马服务端程序“悄悄地”安装到用户系统中。 如果访问了一个陌生网页后,计算机上网的速度突然下降,甚至出现假死的情况,那么就可能是中了网页木马。  对陌生网页最好不要去访问,如果访问后系统出现问题要断网查杀木马。 7. 邮件附件 攻击者通过伪造一些著名的企业或用户好友的邮件来欺骗用户,通过邮件附件来传播木马服务端程序。 防范方法:不要立即点击运行邮件附件,而是将它“另存为”到一个文件夹,然后对文件夹进行查杀检测,发现问题立即删除。 对陌生网页最好不要去访问,如果访问后系统出现问题要断网查杀木马。 7. 邮件附件 攻击者通过伪造一些著名的企业或用户好友的邮件来欺骗用户,通过邮件附件来传播木马服务端程序。 防范方法:不要立即点击运行邮件附件,而是将它“另存为”到一个文件夹,然后对文件夹进行查杀检测,发现问题立即删除。

总结个人防范技巧:

不要随便从网站上下载软件 不要随便运行别人发的软件或邮件附件. 经常检查自己的系统文件、注册表、端口 经常去安全站点查看最新的木马公告

|

1. 更换图标 在Windows系统中,每种文件类型使用不同的图标进行表示,用户通过一种图标就可以轻易地判断出这是哪种文件类型。 攻击者为了迷惑用户,将木马服务端程序的图标换成一些常见的文件类型的图标,如图将木马程序图标更换成Exce|图标。 识别方法: 运行一个文件的时候,用户常常习惯于利用鼠标双击运行它, Windows系统首先会判断文件类型打开其关联程序,然后再打开这个文件。 这样就很容易激活修改了图标的木马程序。 更换图标一正确打开文本文件的方法

1. 更换图标 在Windows系统中,每种文件类型使用不同的图标进行表示,用户通过一种图标就可以轻易地判断出这是哪种文件类型。 攻击者为了迷惑用户,将木马服务端程序的图标换成一些常见的文件类型的图标,如图将木马程序图标更换成Exce|图标。 识别方法: 运行一个文件的时候,用户常常习惯于利用鼠标双击运行它, Windows系统首先会判断文件类型打开其关联程序,然后再打开这个文件。 这样就很容易激活修改了图标的木马程序。 更换图标一正确打开文本文件的方法  如果是乱码,就不啥好玩意 更换图标是最基本的木马服务端的伪装方式,但是单独使用这一种方式来欺骗用户是远远不够的。 攻击者往往会将它和文件更名、文件捆绑等一系列的伪装方式进行组合,这样才能骗取用户点击运行。 更换图标的防范方法: 不要随意执行别人发来的文件或软件,即使对方是你的好友也要谨慎一些。 例如QQ号被盗冒名顶替好友的事件时常发生。 2. 改名换姓 更换图标通常和文件改名是一起进行的,攻击者往往将文件的名称取得非常的吸引人,比如“老同学聚会照片”、”国庆节聚会名单”之类,骗用户点击运行它。 当木马服务端程序运行以后,服务端程序也会将自己的进程设置为和正常的系统进程相似的名称,从而使用户不容易产生怀疑。

如果是乱码,就不啥好玩意 更换图标是最基本的木马服务端的伪装方式,但是单独使用这一种方式来欺骗用户是远远不够的。 攻击者往往会将它和文件更名、文件捆绑等一系列的伪装方式进行组合,这样才能骗取用户点击运行。 更换图标的防范方法: 不要随意执行别人发来的文件或软件,即使对方是你的好友也要谨慎一些。 例如QQ号被盗冒名顶替好友的事件时常发生。 2. 改名换姓 更换图标通常和文件改名是一起进行的,攻击者往往将文件的名称取得非常的吸引人,比如“老同学聚会照片”、”国庆节聚会名单”之类,骗用户点击运行它。 当木马服务端程序运行以后,服务端程序也会将自己的进程设置为和正常的系统进程相似的名称,从而使用户不容易产生怀疑。 某木马服务端安装程序。点开就完蛋。 木马后缀部分通常是一个可执行的扩展名,比如EXE、COM、BAT等。

某木马服务端安装程序。点开就完蛋。 木马后缀部分通常是一个可执行的扩展名,比如EXE、COM、BAT等。 改名换姓——防范方法

改名换姓——防范方法

把勾去掉。 3. 文件捆绑 通过使用文件捆绑器将木马服务端和正常的文件捆绑在一起,达到欺骗对方从而运行捆绑的木马程序。 捆绑后的文件很有迷惑性,而且加上木马-般在后台运行,用户点击后不会出现什么异状,往往会在不知不觉中中招。

把勾去掉。 3. 文件捆绑 通过使用文件捆绑器将木马服务端和正常的文件捆绑在一起,达到欺骗对方从而运行捆绑的木马程序。 捆绑后的文件很有迷惑性,而且加上木马-般在后台运行,用户点击后不会出现什么异状,往往会在不知不觉中中招。 文件捆绑——识别与防范方法 木马捆绑克星等 当文件进行了捆绑,程序就会出现类似"文件可能经过捆绑,请小心使用!”这样的提示。 木马捆绑克星除了能检测出可执行文件中的其他程序,而且还能把捆绑在其中的程序分离出来。 4. 出错显示 绝大多数木马服务端安装时不会出现任何图形界面,因此,如果一个程序双击后没有任何反应,有经验的用户就会怀疑它是木马。 为了消除这部分人心中的疑虑,攻击者会让木马在被运行时弹出一个错误提示对话框。 啥不兼容啊,啥配置文件丢失啊,啥版本问题啊等等等。 出错显示识别与防治方法 如果该文件是木马程序,用户在看到了出错信息的时候往往已经中招。用户看到错误信息的时候要有所警觉,通过扫描系统端口判断是否中了木马,一旦发现可疑端口就要进行相应的查杀。 5. 自我销毁 大多数木马本身只有一个文件,安装程序其实就是木马服务端程序,当用户双击了一个木马的安装程序后,它会把自己拷贝到系统目录或其它目录。 识别方法:根据安装程序的大小在硬盘上搜索木马文件。 然后,针对这种查杀方法。 攻击者将木马设计为具有自我销毁的功能,木马程序安装完后,原木马文件将自动销毁,这样服务端用户就很难找到木马的来源,在没有查杀木马的工具帮助下,也就很难删除木马了。 识别与防范方法:一般木马会在系统注册表中留下痕迹,对系统的注册表进行实时监控。 6. 网页“嫁衣 网页木马是攻击者成功利用了系统以及一些程序的漏洞,诱骗用户浏览某个特殊的网页,在用户浏览的时候,网页木马就会成功地利用系统的漏洞,从而将设置的木马服务端程序“悄悄地”安装到用户系统中。 如果访问了一个陌生网页后,计算机上网的速度突然下降,甚至出现假死的情况,那么就可能是中了网页木马。

文件捆绑——识别与防范方法 木马捆绑克星等 当文件进行了捆绑,程序就会出现类似"文件可能经过捆绑,请小心使用!”这样的提示。 木马捆绑克星除了能检测出可执行文件中的其他程序,而且还能把捆绑在其中的程序分离出来。 4. 出错显示 绝大多数木马服务端安装时不会出现任何图形界面,因此,如果一个程序双击后没有任何反应,有经验的用户就会怀疑它是木马。 为了消除这部分人心中的疑虑,攻击者会让木马在被运行时弹出一个错误提示对话框。 啥不兼容啊,啥配置文件丢失啊,啥版本问题啊等等等。 出错显示识别与防治方法 如果该文件是木马程序,用户在看到了出错信息的时候往往已经中招。用户看到错误信息的时候要有所警觉,通过扫描系统端口判断是否中了木马,一旦发现可疑端口就要进行相应的查杀。 5. 自我销毁 大多数木马本身只有一个文件,安装程序其实就是木马服务端程序,当用户双击了一个木马的安装程序后,它会把自己拷贝到系统目录或其它目录。 识别方法:根据安装程序的大小在硬盘上搜索木马文件。 然后,针对这种查杀方法。 攻击者将木马设计为具有自我销毁的功能,木马程序安装完后,原木马文件将自动销毁,这样服务端用户就很难找到木马的来源,在没有查杀木马的工具帮助下,也就很难删除木马了。 识别与防范方法:一般木马会在系统注册表中留下痕迹,对系统的注册表进行实时监控。 6. 网页“嫁衣 网页木马是攻击者成功利用了系统以及一些程序的漏洞,诱骗用户浏览某个特殊的网页,在用户浏览的时候,网页木马就会成功地利用系统的漏洞,从而将设置的木马服务端程序“悄悄地”安装到用户系统中。 如果访问了一个陌生网页后,计算机上网的速度突然下降,甚至出现假死的情况,那么就可能是中了网页木马。  对陌生网页最好不要去访问,如果访问后系统出现问题要断网查杀木马。 7. 邮件附件 攻击者通过伪造一些著名的企业或用户好友的邮件来欺骗用户,通过邮件附件来传播木马服务端程序。 防范方法:不要立即点击运行邮件附件,而是将它“另存为”到一个文件夹,然后对文件夹进行查杀检测,发现问题立即删除。

对陌生网页最好不要去访问,如果访问后系统出现问题要断网查杀木马。 7. 邮件附件 攻击者通过伪造一些著名的企业或用户好友的邮件来欺骗用户,通过邮件附件来传播木马服务端程序。 防范方法:不要立即点击运行邮件附件,而是将它“另存为”到一个文件夹,然后对文件夹进行查杀检测,发现问题立即删除。