实训二十二:交换机标准 ACL 配置 |

您所在的位置:网站首页 › 配置acl命令 › 实训二十二:交换机标准 ACL 配置 |

实训二十二:交换机标准 ACL 配置

|

一、实验目的

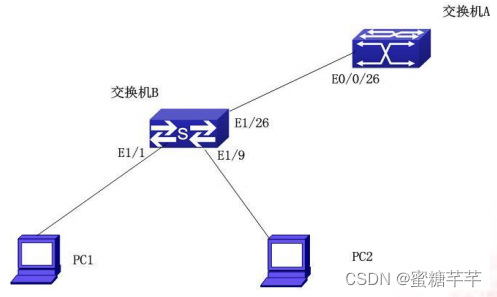

1、 了解什么是标准的 ACl; 2、 了解标准 ACL 不同的实现方法; 二、应用环境1、 ACL (Access Control Lists)是交换机实现的一种数据包过滤机制,通过允许或拒绝特定的数据包进出网络,交换机可以对网络访问进行控制,有效保证网络的安全运行。用户可以基于报文中的特定信息制定一组规则(rule),每条规则都描述了对匹配一定信息的数据包所采取的动作:允许通过(permit)或拒绝通过(deny)。用户可以把这些规则应用到特定交 换机端口的入口或出口方向,这样特定端口上特定方向的数据流就必须依照指定的 ACL 规 则进出交换机。通过 ACL,可以限制某个 IP 地址的 PC 或者某些网段的 PC 的上网活动。 用于网络管理。 三、实验设备1、 DCN-CS6200 交换机 1 台 2、 DCN-S4600交换机 1 台 3、 PC 机 2 台 4、 Console 线1-2 根 5、 直通网线若干 四、实验拓扑

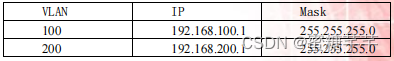

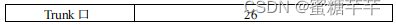

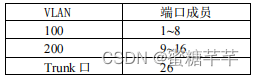

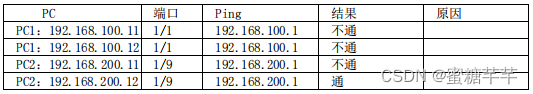

1、在交换机 A 和交换机 B 上分别划分两个基于端口的 VLAN:VLAN100,VLAN200。 交换机 A 端口 26 设置成 Trnuk口: 第一步:交换机全部恢复出厂设置,在交换机中创建 vlan100 和 vlan200,并添加端口。 交换机 B: CS6200-28X-EI#config CS6200-28X-EI(config)#hostname SWitchB SWitchB(config)#vlan 100 SWitchB(config-vlan100)#switchport interface ethernet 1/0/1-8 SWitchB(config-vlan100)#exit SWitchB(config)#vlan 200 SWitchB(config-vlan200)#switchport interface ethernet 1/0/9-16 SWitchB(config-vlan200)#exit第二步:设置交换机 trunk 端口 交换机 B: SWitchB(config)#interface ethernet 1/26 SWitchB(config-if-ethernet1/26)#switchport mode trunk SWitchB(config-if-ethernet1/26)#switchport trunk allowed vlan all 交换机 A: SWitchA(Config)#vlan 100 SWitchA(Config-Vlan100)#exit SWitchA(Config)#vlan 200 SWitchA(Config-Vlan100)#exit SWitchA(Config)#interface ethernet 0/0/26 SWitchA(Config-Ethernet0/0/26)#switchport mode trunk SWitchA(Config-Ethernet0/0/26)#switchport trunk allowed vlan all第三步:交换机 A 添加 vlan 地址。 SWitchA(Config)#interface vlan 100 SWitchA(Config-If-Vlan100)#ip address 192.168.100.1 255.255.255.0 SWitchA(Config-If-Vlan100)#no shut SWitchA(Config-If-Vlan100)#exit SWitchA(Config)#interface vlan 200 SWitchA(Config-If-Vlan200)#ip address 192.168.200.1 255.255.255.0第四步:不配置 ACL 验证实验。 验证 PC1 和 PC2 之间是否可以 ping 通 第五步:配置配置访问控制列表。 方法 1:配置命名标准 IP 访问列表 SWitchA(config)#ip access-list standard test SWitchA(config-ip-std-nacl-test)#deny 192.168.100.11 0.0.0.255 SWitchA(config-ip-std-nacl-test)#deny 192.168.200.11 0.0.0.0 方法 2: 配置数字标准 IP 访问列表 SWitchA(Config)#access-list 11 deny 192.168.100.11 0.0.0.255 SWitchA(Config)#access-list 11 deny 192.168.200.11 0.0.0.0 验证配置: SWitchA(config)#show access-list ip access-list standard test(used 1 time(s)) 2 rule(s) deny 192.168.100.0 0.0.0.255 deny host-source 192.168.200.11 第六步:配置访问控制列表功能开启,默认动作为全部开启 SWitchA(config)#firewall enable SWitchA(config)#firewall default permit 验证配置: SWitchA#show firewall Firewall Status: Enable. Firewall Default Rule: Permit.第七步:绑定 ACL 到各端口 SWitchA(config)#interface ethernet 0/0/26 SWitchA(config-if-ethernet0/0/26)#ip access-group test in 验证配置: SWitchA#show access-group interface name:Ethernet0/0/26 Ingress access-list used is test.第八步:验证实验

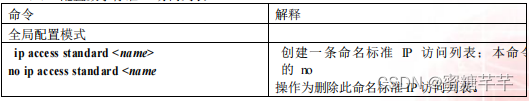

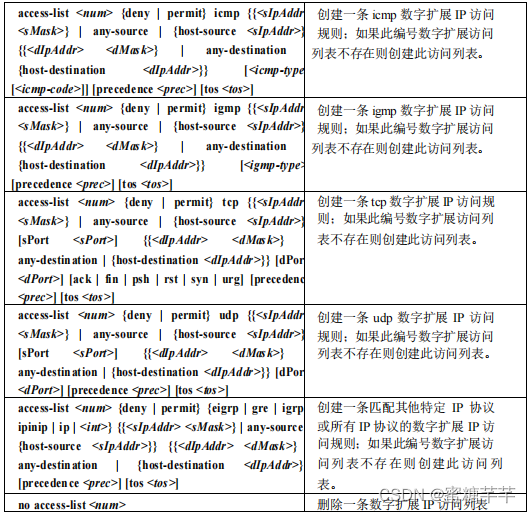

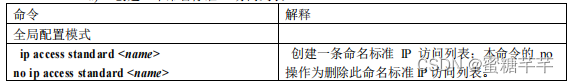

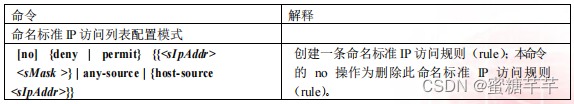

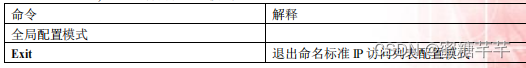

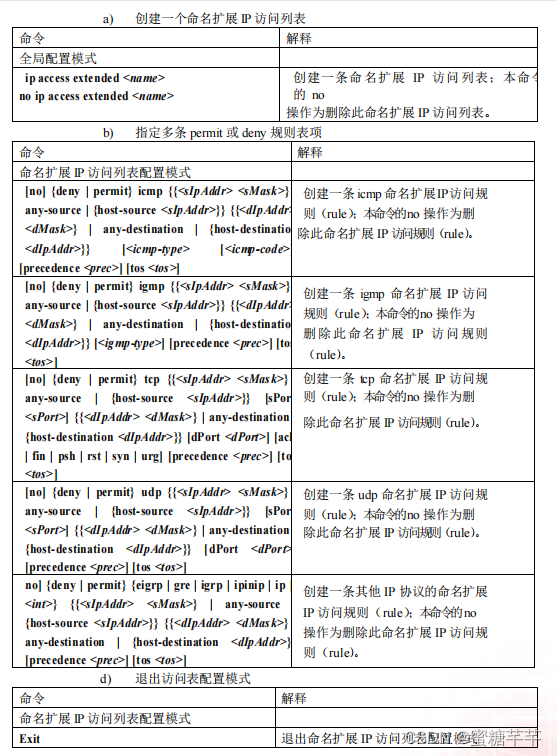

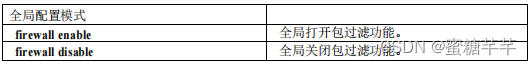

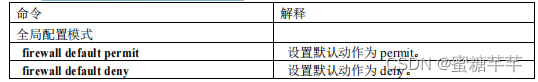

1、 对 ACL 中的表项的检查是自上而下的,只要匹配一条表项,对此 ACL 的检查就马上 结束。 2、 端口特定方向上没有绑定 ACL或没有任何 ACL 表项匹配时,才会使用默认规则。 3、firewall default 命令只对所有端口入口的 IP数据包有效,对其它类型的包无效。 4、 一个端口可以绑定一条入口 ACL。 八、相关配置命令详解 配置 access-list (1) 配置数字标准 IP 访问列表 (2) 配置数字扩展 IP 访问列表 (3) 配置命名标准 IP 访问列表 a) 创建一个命名标准 IP 访问列表 b) 指定多条 permit 或 deny 规则表项 c) 退出访问表配置模式 (4)配置命名扩展 IP 访问列表 a) 创建一个命名扩展 IP 访问列表 b) 指定多条 permit 或 deny 规则表项 c)退出访问表配置模式配置包过滤功能 (1)全局打开包过滤功能 (2)配置默认动作(default action)将 accessl-list 绑定到特定端口的特定方向 配置 access-list (1) 配置数字标准 IP 访问列表 (2) 配置数字扩展 IP 访问列表 (2) 配置数字扩展 IP 访问列表   3) 配置命名标准 IP 访问列表 a) 创建一个命名标准 IP 访问列表 3) 配置命名标准 IP 访问列表 a) 创建一个命名标准 IP 访问列表  b) 指定多条 permit 或 deny 规则表项 b) 指定多条 permit 或 deny 规则表项  c) 退出访问表配置模式 c) 退出访问表配置模式

|

【本文地址】

今日新闻 |

推荐新闻 |

交换机 B 的配置如下:

交换机 B 的配置如下: 验证: PC1 和 PC2 都通过交换机 A 连接到 internet 上网。 1、不配置 ACL,两台 PC 都可以上网; 2、配置 ACL后,PC1 和 PC2 的 IP 都不能上网,更改了 IP 地址后才可以上网。 (若实验结果和理论相符,则本实验完成。)

验证: PC1 和 PC2 都通过交换机 A 连接到 internet 上网。 1、不配置 ACL,两台 PC 都可以上网; 2、配置 ACL后,PC1 和 PC2 的 IP 都不能上网,更改了 IP 地址后才可以上网。 (若实验结果和理论相符,则本实验完成。)

配置包过滤功能 (1) 全局打开包过滤功能

配置包过滤功能 (1) 全局打开包过滤功能 (2) 配置默认动作(default action)

(2) 配置默认动作(default action)  将 accessl-list 绑定到特定端口的特定方向

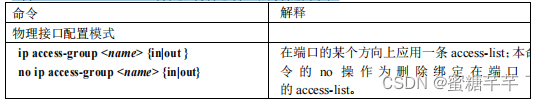

将 accessl-list 绑定到特定端口的特定方向