如何寻找网站文件上传漏洞? |

您所在的位置:网站首页 › 资料附件怎么上传 › 如何寻找网站文件上传漏洞? |

如何寻找网站文件上传漏洞?

|

首先找到文件上传的窗口,然后判断是服务器端还是客户端的验证,客户端较容易判断出来,最后检验是哪种服务器端的过滤方式。判断是客户端和服务端检验,再检验是白名单还是黑名单,根据具体情况来决定采用什么绕过方式。 文件上传漏洞:服务器端和客户端 服务器端: .htaccess攻击: 这个攻击主要是上传一个.htaccess文件,让我们上传到服务器端的文件能运行起来 看一段代码来理解下:

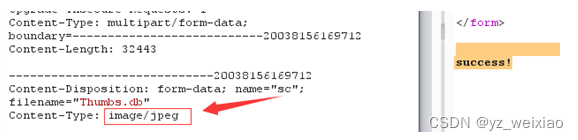

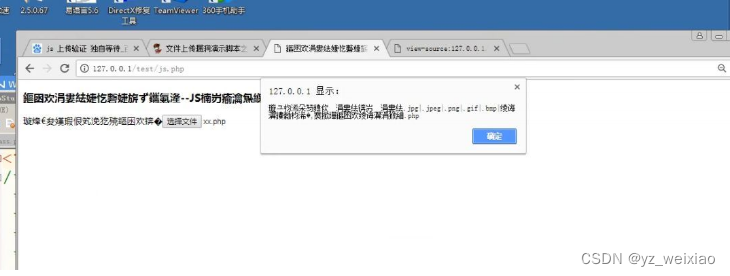

这段代码的意思就是,我上传的文件,只要是Monster.xxx就以php格式运行,例如当我上传一个Monster.txt,当我访问这个文件的时候,这个文件就会以php形式运行起来。 这个漏洞主要应用在:上传漏洞getshell,维持访问后门。 %00截断上传 当服务器端过滤文件的时候,是通过判断文件后缀来审查文件。 我们可以在传输这个文件改变文件的后缀名,例如: www.xxx.com/qq.jpg(正常文件上传) www.xxx.com/qq.php%00.jpg(上传一个php文件,但我们上传到服务器端要以php运行呀,所以要截断.jpg) 注意:%00这个在url上要编码成url形式,否则url编码之后上传上去就不是%00了,所以会产生错误。 Mine修改上传 当服务器端过滤文件的时候,是通过判断文件类型来审查文件。 那我们就要改数据包中的Content-Type jpg的类型是:image/jpeg 伪造路径攻击 结合解析漏洞利用 编辑器任意文件上传 通常进到后台,大多数有个编辑器,这时候应该先确定是什么编辑器,再去网上进行搜索该编辑器对应版本的漏洞。 客户端: JS绕过上传 JS验证时通过Java script来判断文件,过滤,这个好解决,就是直接删除过滤的代码,因为这是客户端代码,这些代码是直接显示出来的,所以我可以知道他们的代码。 或者通过捉包修改我们的数据包进行任意文件上传,可以看反应速度来确定下是不是js本地验证,客户端反应快。

其实如何选择网络安全学习方向,如何进行实战与理论的结合并不难,找准正确方式很重要。 接下来我将从成长路线开始一步步带大家揭开网安的神秘面纱。 1.成长路线图 共可以分为: 一、基础阶段 二、渗透阶段 三、安全管理 四、提升阶段

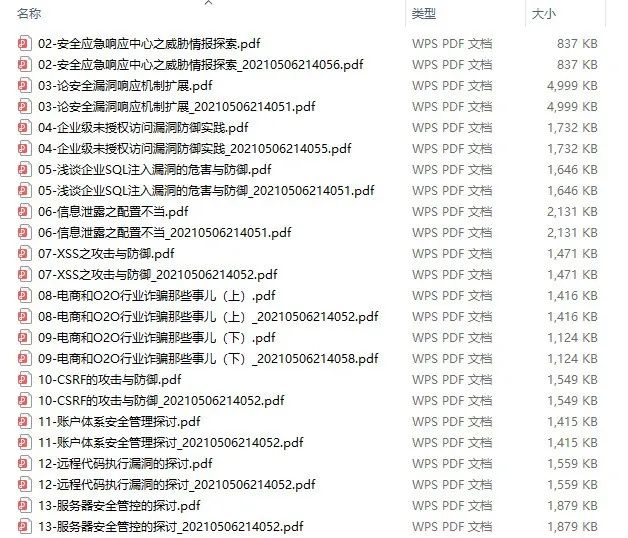

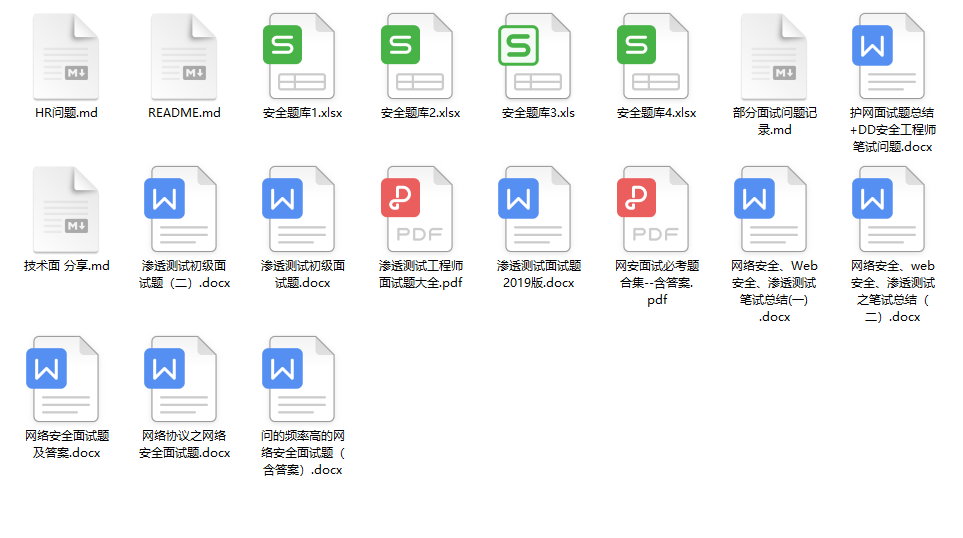

同时每个成长路线对应的板块都有配套的视频提供: 视频配套资料&国内外网安书籍、文档 当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料 SRC技术文档汇总 网络安全面试题 最后就是大家最关心的网络安全面试题板块

|

【本文地址】

但是我们作为一个小白想转行网络安全岗位,或者是有一定基础想进一步深化学习,却发现不知从何下手。

但是我们作为一个小白想转行网络安全岗位,或者是有一定基础想进一步深化学习,却发现不知从何下手。

绿盟护网行动

绿盟护网行动  网络安全源码合集+工具包

网络安全源码合集+工具包

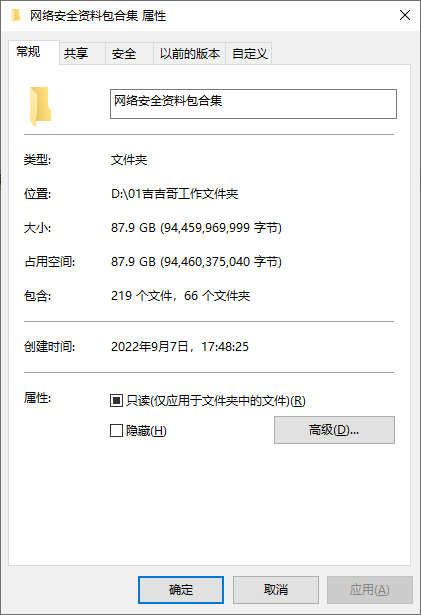

所有资料共87.9G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方CSDN官方合作二维码免费领取(如遇扫码问题,可以在评论区留言领取哦)~

所有资料共87.9G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方CSDN官方合作二维码免费领取(如遇扫码问题,可以在评论区留言领取哦)~