内存取证 |

您所在的位置:网站首页 › 谷歌浏览器怎么查版本号和密码是多少 › 内存取证 |

内存取证

|

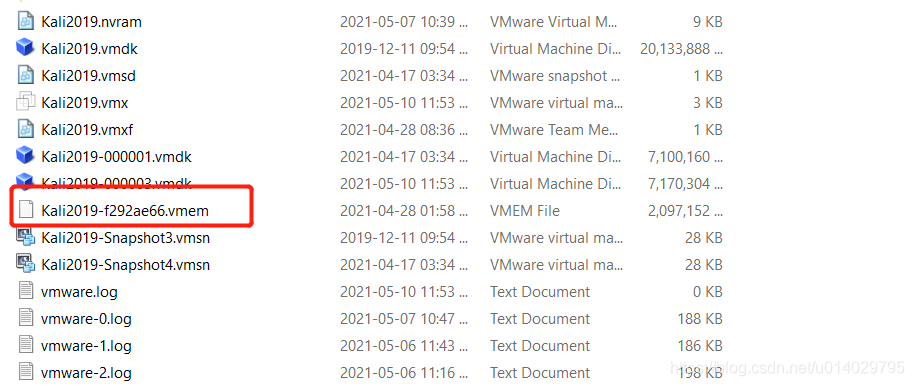

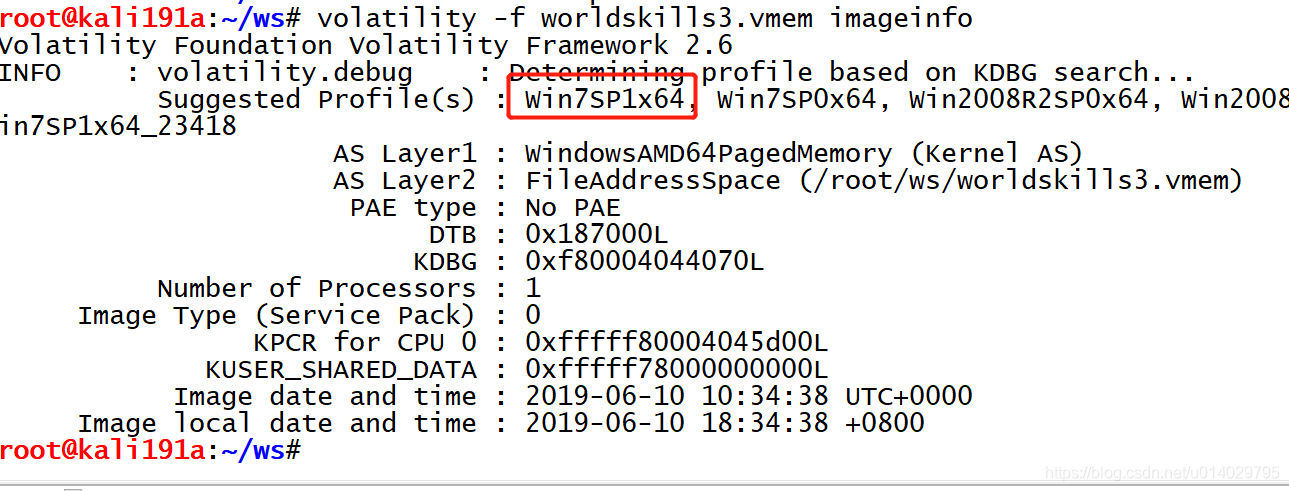

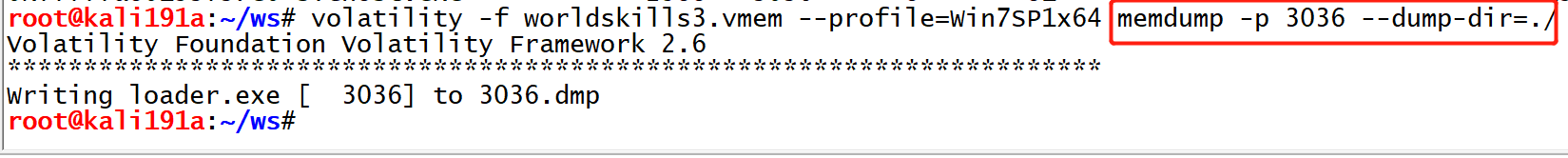

0x00 volatility介绍

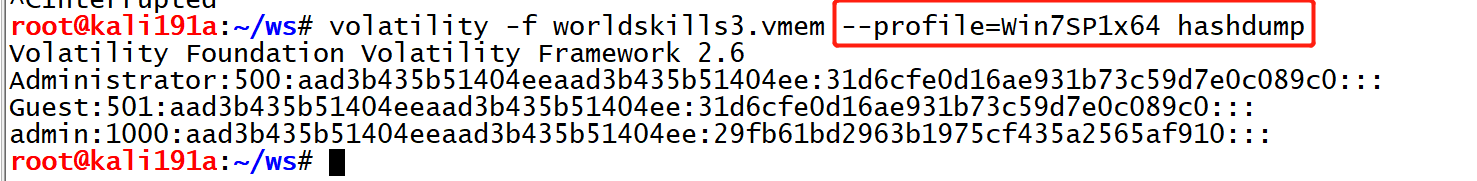

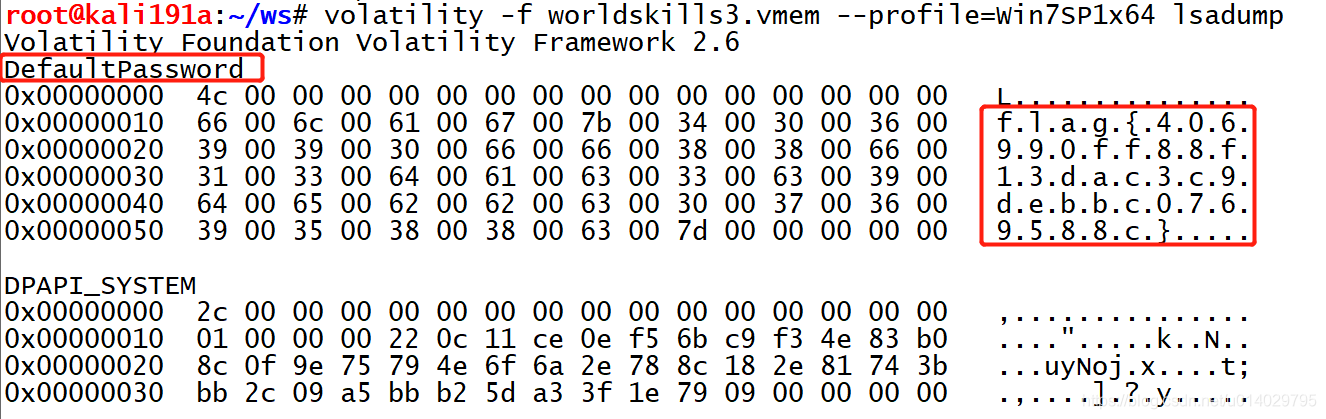

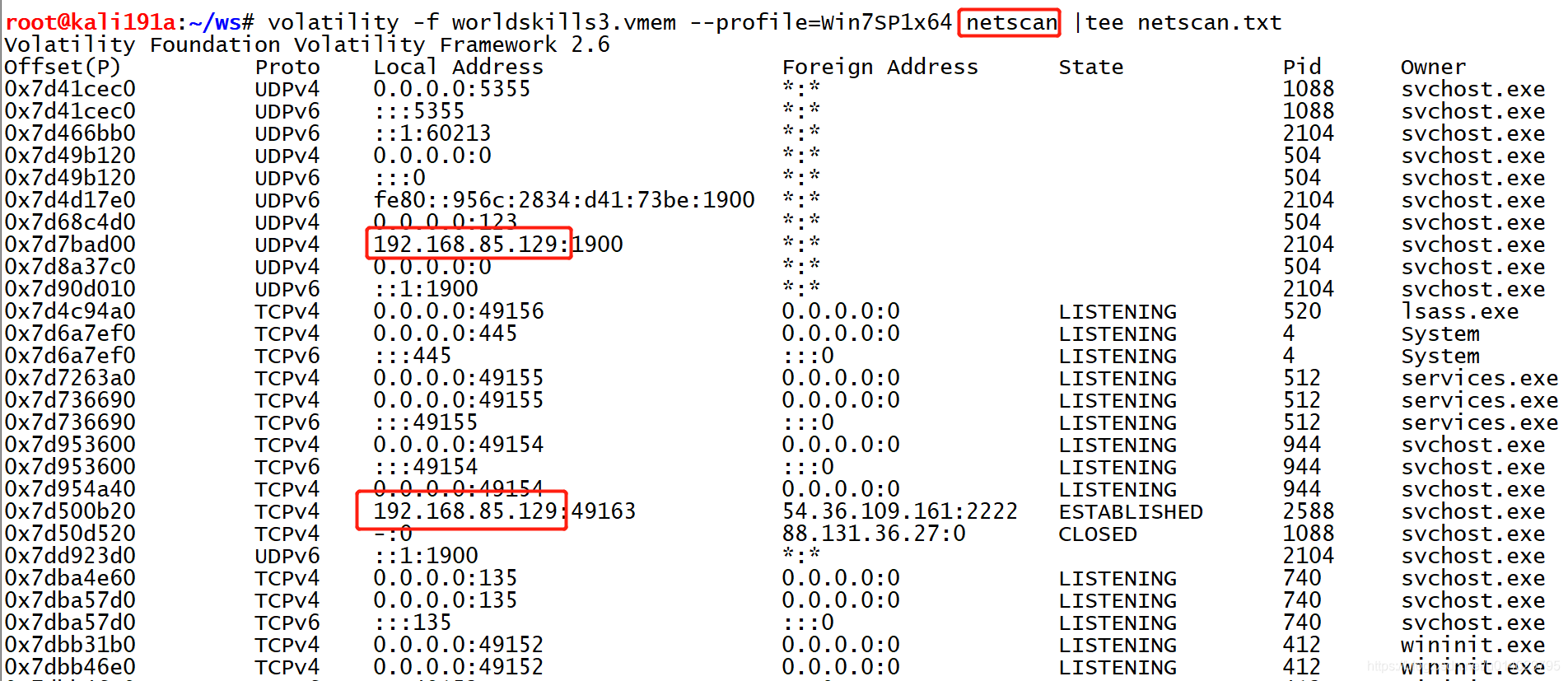

Volatility是一款非常强大的内存取证工具,它是由来自全世界的数百位知名安全专家合作开发的一套工具, 可以用于windows,linux,mac osx,android等系统内存取证。Volatility是一款开源内存取证框架,能够对导出的内存镜像进行分析,通过获取内核数据结构,使用插件获取内存的详细情况以及系统的运行状态。 在不同系统下都有不同的软件版本,官网地址:https://www.volatilityfoundation.org/26。 这里只介绍方式,具体的dump抓取操作方式自行研究。 1.VMware虚拟机软件VM暂停虚拟后就可以看到vmem文件,是可以直接被volatility分析的。 针对于物理机,可以使用如下工具来抓取内存dump KnTTools F-Response Mandiant Memoryze HBGary FastDump MoonSols Windows Memory Toolkit AccessData FTK Imager EnCase/WinEn Belkasoft Live RAM Capturer ATC-NY Windows Memory Reader Winpmem Win32dd/Win64dd DumpItwindows下可以使用AccessData FTK Imager来完成。 3.CuckooSandboxCuckoo沙箱在分析恶意样本后生成dump文件。 官方地址:https://cuckoo.sh/docs/introduction/index.html 0x01 volatility工具的基本使用命令格式 volatility -f [image] --profile=[profile] [plugin]在分析之前,需要先判断当前的镜像信息,分析出是哪个操作系统 volatility -f xxx.vmem imageinfo如果操作系统错误,是无法正确读取内存信息的,知道镜像后,就可以在--profile=中带上对应的操作系统 常用插件 下列命令以windows内存文件举例 查看用户名密码信息 volatility -f 1.vmem --profile=Win7SP1x64 hashdump查看进程 volatility -f 1.vmem --profile=Win7SP1x64 pslist查看服务 volatility -f 1.vmem --profile=Win7SP1x64 svcscan查看浏览器历史记录 volatility -f 1.vmem --profile=Win7SP1x64 iehistory查看网络连接 volatility -f 1.vmem --profile=Win7SP1x64 netscan查看命令行操作 volatility -f 1.vmem --profile=Win7SP1x64 cmdscan查看文件 volatility -f 1.vmem --profile=Win7SP1x64 filescan查看文件内容 volatility -f 1.vmem --profile=Win7SP1x64 dumpfiles -Q 0xxxxxxxx -D ./查看当前展示的notepad内容 volatility -f 1.vmem --profile=Win7SP1x64 notepad提取进程 volatility -f 1.vmem --profile=Win7SP1x64 memdump -p xxx --dump-dir=./屏幕截图 volatility -f 1.vmem --profile=Win7SP1x64 screenshot --dump-dir=./查看注册表配置单元 volatility -f 1.vmem --profile=Win7SP1x64 hivelist查看注册表键名 volatility -f 1.vmem --profile=Win7SP1x64 hivedump -o 0xfffff8a001032410查看注册表键值 volatility -f 1.vmem --profile=Win7SP1x64 printkey -K "xxxxxxx"查看运行程序相关的记录,比如最后一次更新时间,运行过的次数等。 volatility -f 1.vmem --profile=Win7SP1x64 userassist最大程序提取信息 volatility -f 1.vmem --profile=Win7SP1x64 timeliner 0x02 volatility实例46届世界技能大赛湖北省选拔赛-数字取证 提供文件如下:worldskills3.vmem,提取码: czjb任务描述:某日你获取了一个内存文件,请分析文件完成以下任务。 任务(一) 获取admin用户密码是多少 ?先通过imageinfo获取系统信息 通过netscan可以查询到地址 先用filescan扫描文件 查看netscan的内容,惟一一个建立了连接的就是矿池地址 上一题中已经知道了进程号为2588 由上两题可知,2588和3036都是恶意进程的ID,即为svcst.exe和load.exe 通过memdump爆出loader.exe的进程对应的内存信息 |

【本文地址】

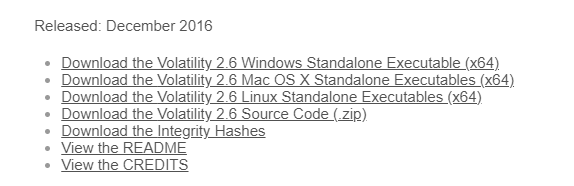

目前已经有一段时间没有更新了,最新一次更新也是在2016年。

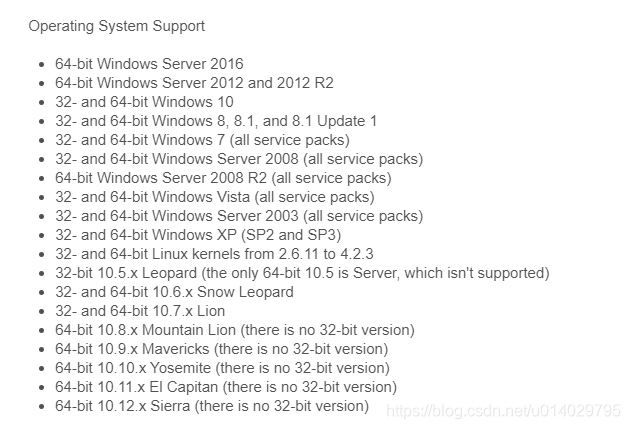

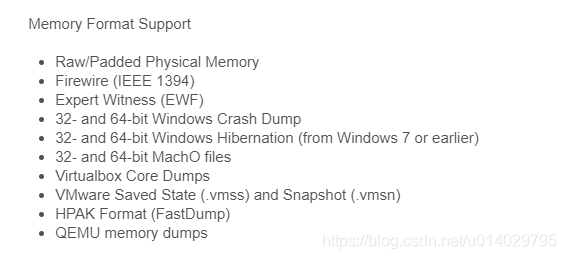

目前已经有一段时间没有更新了,最新一次更新也是在2016年。  支持的内存格式还是很丰富的。

支持的内存格式还是很丰富的。  另外不同的版本下,也存在着一定命令上的差异,使用时需注意。

另外不同的版本下,也存在着一定命令上的差异,使用时需注意。

使用hashdump获取sam

使用hashdump获取sam  可以通过john工具来进行爆破,但是好像跑不出来结果。应该是设定了强密码。于是只能使用了lasdump命令来查看

可以通过john工具来进行爆破,但是好像跑不出来结果。应该是设定了强密码。于是只能使用了lasdump命令来查看

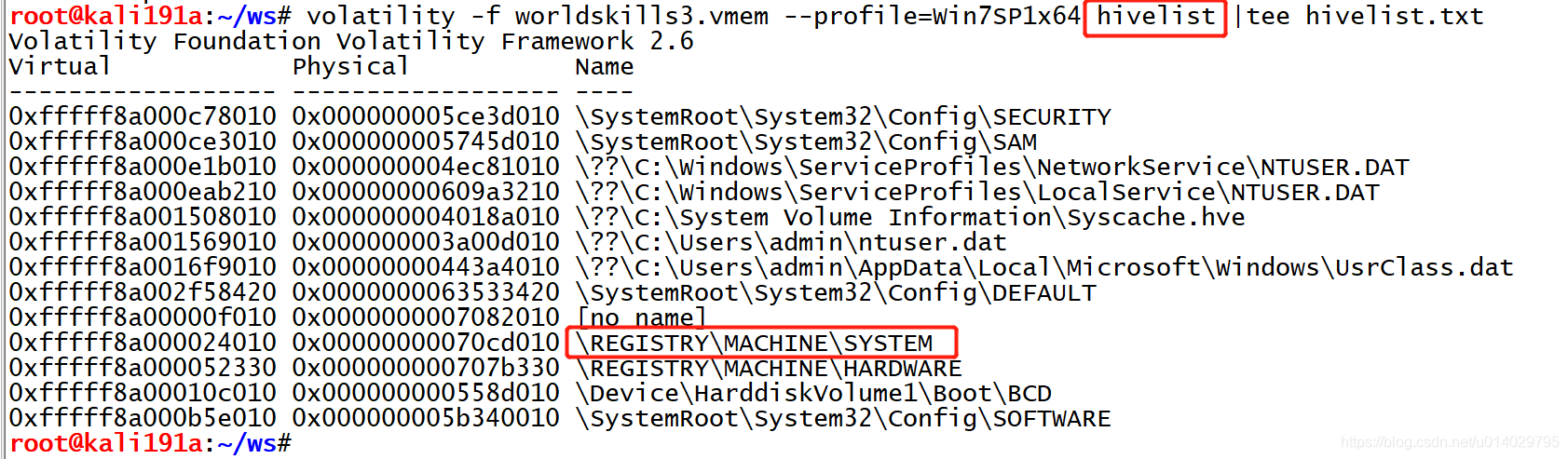

主机名需要通过查询注册表,先用hivelist

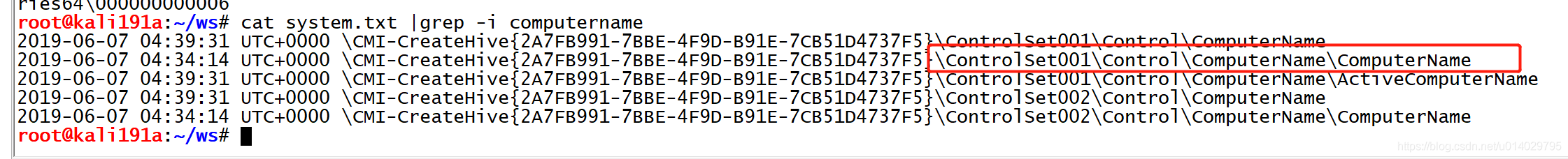

主机名需要通过查询注册表,先用hivelist  通过hivedump查询对应键名volatility -f worldskills3.vmem --profile=Win7SP1x64 hivedump -o 0xfffff8a000024010 > system.txt;cat system.txt|grep name,这个速度比较慢。

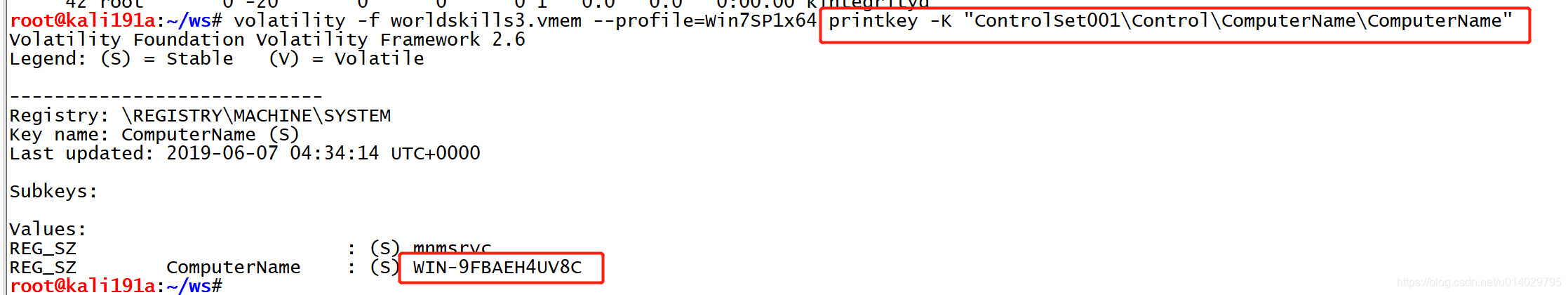

通过hivedump查询对应键名volatility -f worldskills3.vmem --profile=Win7SP1x64 hivedump -o 0xfffff8a000024010 > system.txt;cat system.txt|grep name,这个速度比较慢。  如果知道键名的话,可以直接查询键值

如果知道键名的话,可以直接查询键值

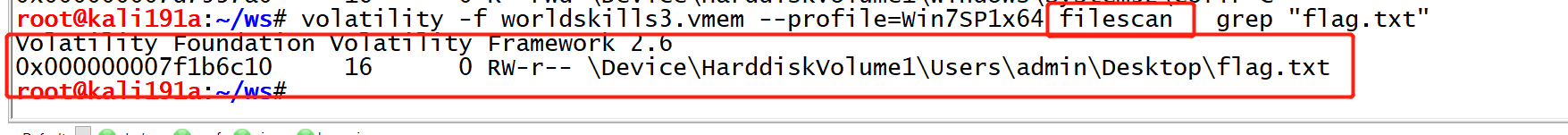

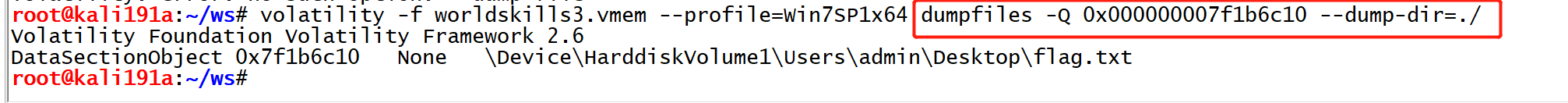

接着使用dumpfiles爆破文件内容

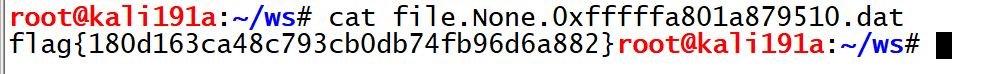

接着使用dumpfiles爆破文件内容  然后文件内容即可看到结果

然后文件内容即可看到结果

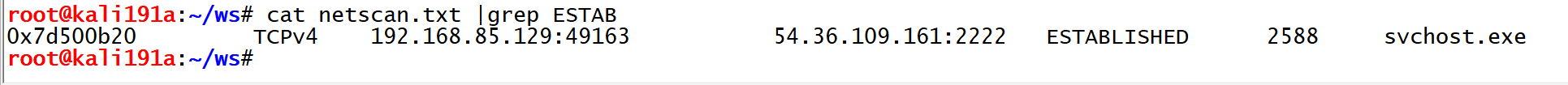

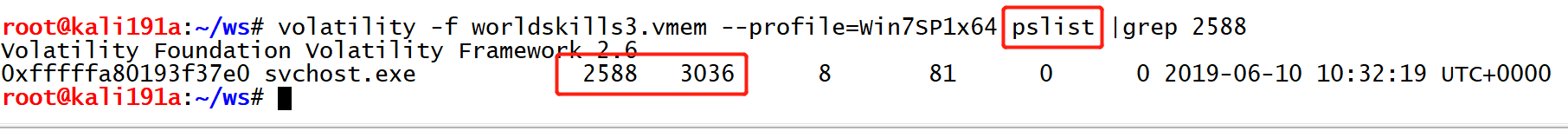

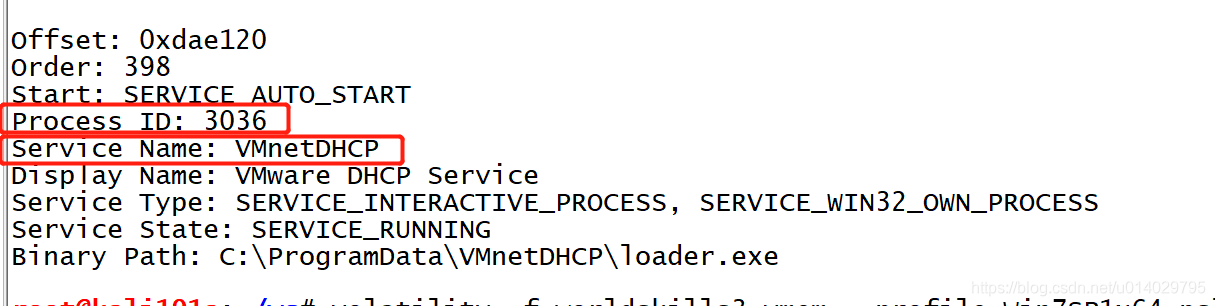

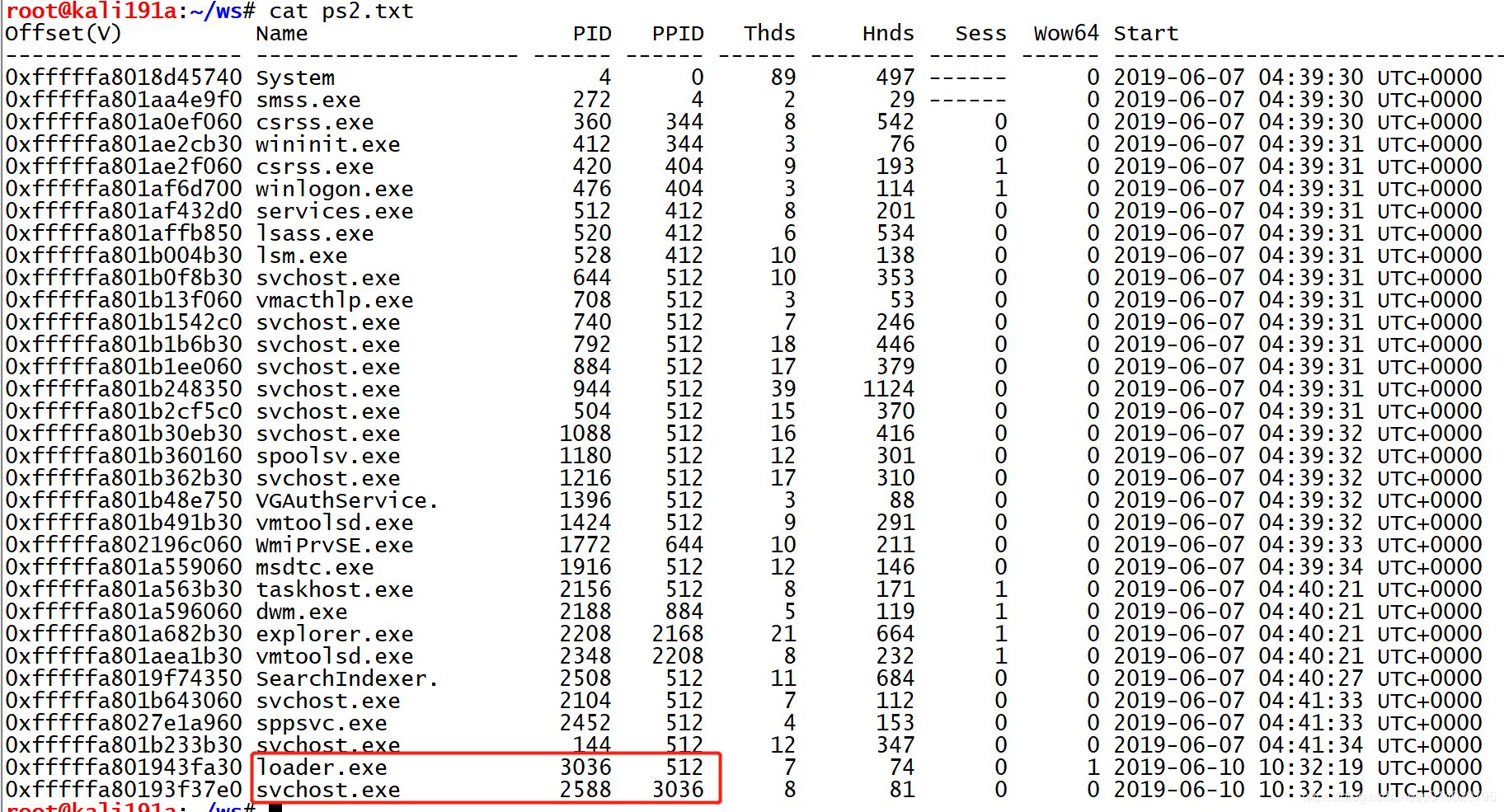

查询进程的父进程为3036,通过svcscan可以查询服务名称,找到对应服务名

查询进程的父进程为3036,通过svcscan可以查询服务名称,找到对应服务名

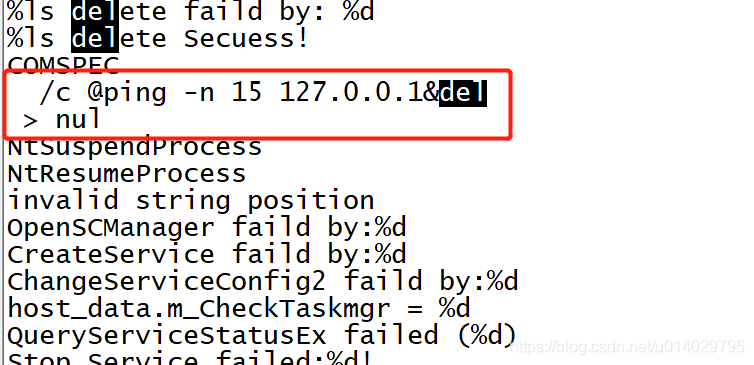

在内存文件中查寻del关键字

在内存文件中查寻del关键字  但是感觉差了一点什么,/c前面应该是少了一个cmd.exe,而且del后面应该也少点什么,先这样了,回头有空再弄。

但是感觉差了一点什么,/c前面应该是少了一个cmd.exe,而且del后面应该也少点什么,先这样了,回头有空再弄。