openssl证书生成和管理 证书签名请求(CSR)的创建、自签名证书或CA签名证书的生成,以及证书内容的查看 生成自签名的根证书颁发机构(CA)的密钥和证书 TLS/SSL双向认证 证书格式 |

您所在的位置:网站首页 › 认证证书的内容 › openssl证书生成和管理 证书签名请求(CSR)的创建、自签名证书或CA签名证书的生成,以及证书内容的查看 生成自签名的根证书颁发机构(CA)的密钥和证书 TLS/SSL双向认证 证书格式 |

openssl证书生成和管理 证书签名请求(CSR)的创建、自签名证书或CA签名证书的生成,以及证书内容的查看 生成自签名的根证书颁发机构(CA)的密钥和证书 TLS/SSL双向认证 证书格式

|

双向验证

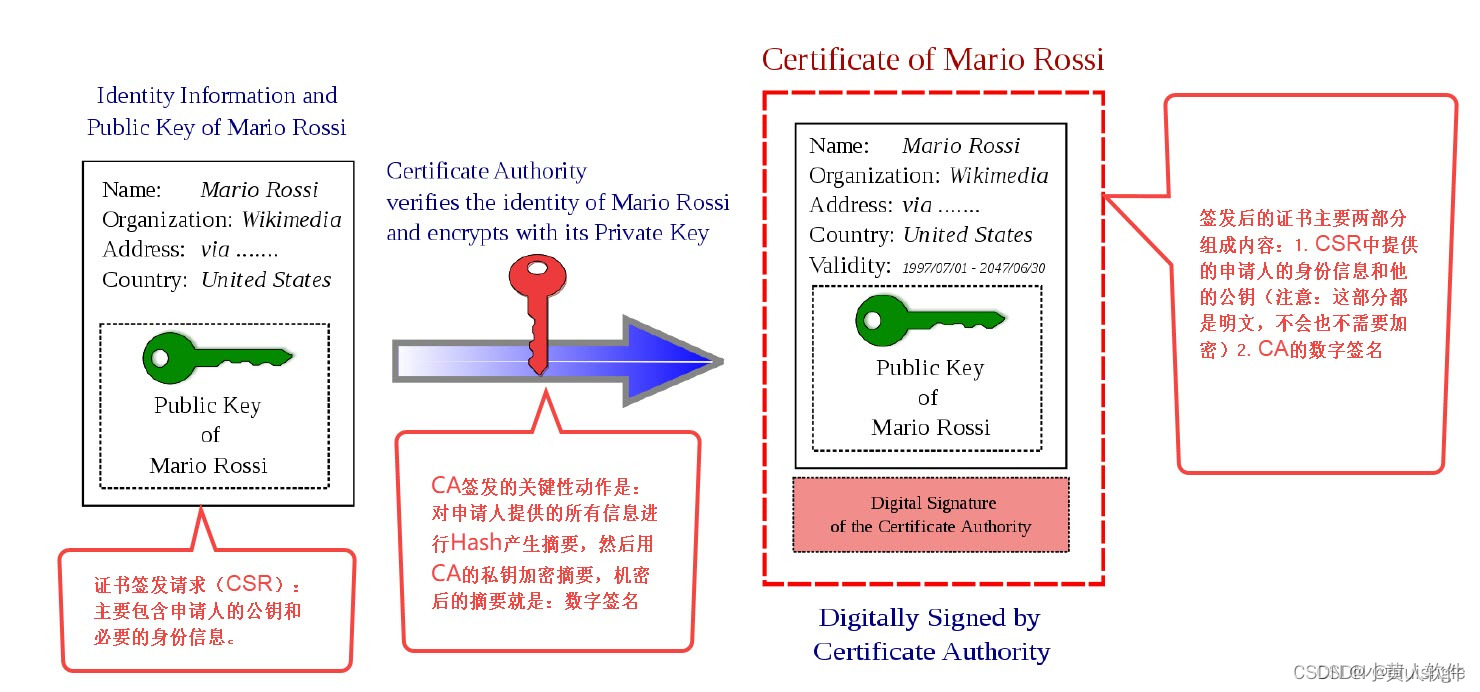

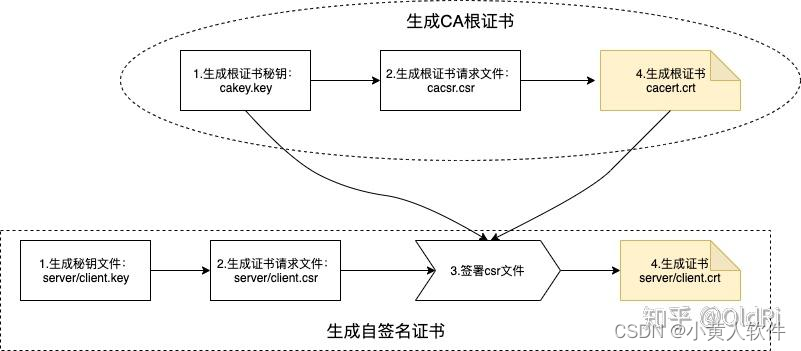

不仅客户端需要验证服务端,服务端也需要验证客户端是否合法。https是从客户端发起。下图是远程注入密钥,服务器先推送。 这两条命令是使用OpenSSL在Windows上生成自签名的根证书颁发机构(CA)的密钥和证书的过程的一部分。这种类型的CA证书通常用于测试环境或内部网络,不适合公共互联网使用。下面是每个命令的详细解释: 1. 生成加密的RSA私钥 openssl.exe genrsa -des3 -out ca_root.key 2048 genrsa: 这是用来生成RSA私钥的OpenSSL命令。-des3: 这个选项指定使用三重数据加密标准(Triple DES)算法来加密私钥文件。这意味着每次访问或使用这个私钥文件时,都需要输入密码。-out ca_root.key: 指定输出的私钥文件名。在这里,私钥被保存为ca_root.key。2048: 指定生成的密钥的位数,这里使用2048位,是一个安全的选择,能够保证较高的安全性。使用这个命令会要求你输入一个密码,用于加密私钥。这个密码在以后使用私钥(比如签发证书)时需要提供。 2. 生成自签名的根CA证书 openssl.exe req -x509 -key ca_root.key -out ca_root.crt -days 3650 req: 这个命令通常用于生成CSR(证书签名请求),但在这里与-x509选项一起使用,表示直接生成一个自签名的证书。-x509: 这个选项告诉OpenSSL生成一个自签名的证书,而不是一个CSR。自签名证书意味着使用其自己的私钥对证书进行签名。-key ca_root.key: 指定用于签名证书的私钥文件。-out ca_root.crt: 指定输出的证书文件名。这里,生成的证书被保存为ca_root.crt。-days 3650: 指定证书的有效期,这里是3650天,大约10年。在执行这个命令时,系统会提示你输入根证书的主题信息,如国家(Country)、组织(Organization)和常用名称(Common Name)。常用名称通常是CA的名称或标识。因为这个证书使用了之前生成的加密私钥,所以也会要求你输入用于解密私钥的密码。 生成的根CA证书可以用来签发其他证书,比如服务器证书或其他下级CA证书。根CA证书是信任链的最顶端,因此在使用由此CA签发的证书进行加密通信时,通信双方需要信任这个根CA证书。在内部网络或开发环境中,你可以将这个根CA证书手动安装到信任的根证书存储中,以便系统和应用程序信任由它签发的证书。 KDH证书 openssl.exe genrsa -out KDH1.key 2048 openssl.exe req -new -key KDH1.key -out KDH1.csr openssl.exe x509 -req -in KDH1.csr -CAkey ca_root.key -CA ca_root.crt -CAcreateserial -out KDH1.crt -days 3650 openssl.exe x509 -in KDH1.crt -text -noout 解释这些命令是使用OpenSSL工具在Windows上进行SSL证书生成和管理的一部分过程。每个命令都执行了特定的任务,涉及到密钥对的生成、证书签名请求(CSR)的创建、自签名证书或CA签名证书的生成,以及证书内容的查看。下面是对每个命令的具体解释: 1. 生成RSA私钥 openssl.exe genrsa -out KDH1.key 2048 genrsa: 这是OpenSSL用来生成RSA私钥的命令。-out KDH1.key: 指定生成的私钥文件的名称。这里,私钥被保存为KDH1.key。2048: 指定生成的密钥的位数。这里使用的是2048位,这是目前推荐的密钥长度,既安全又实用。 2. 生成证书签名请求(CSR) openssl.exe req -new -key KDH1.key -out KDH1.csr req: 这个命令用于创建和处理CSR(Certificate Signing Request)文件。-new: 表示生成一个新的CSR。-key KDH1.key: 指定用于签名这个请求的私钥文件。-out KDH1.csr: 指定输出的CSR文件名。在执行这个命令时,系统会提示你输入证书的主题信息,如国家、组织和常用名称(CN,即证书所代表的实体的名称)等。 3. 生成自签名证书或CA签名的证书 openssl.exe x509 -req -in KDH1.csr -CAkey ca_root.key -CA ca_root.crt -CAcreateserial -out KDH1.crt -days 3650 x509: 这个命令用于证书的显示和管理。-req: 表示输入文件是一个CSR。-in KDH1.csr: 指定CSR文件的名称。-CAkey ca_root.key: 指定CA的私钥文件,用于对CSR进行签名。-CA ca_root.crt: 指定CA的证书,它的公钥将用于验证签名。-CAcreateserial: 如果CA的序列号文件不存在,该选项将创建一个。序列号确保每个证书都有唯一的标识。-out KDH1.crt: 指定生成的证书文件名。-days 3650: 指定证书的有效期,这里是3650天,即大约10年。 4. 查看证书内容 openssl.exe x509 -in KDH1.crt -text -noout -in KDH1.crt: 指定要查看的证书文件。-text: 表示以可读文本形式显示证书内容。-noout: 表示不输出原始编码的证书,只显示解析后的文本。通过执行这个命令,你可以查看证书的详细信息,包括发行者、有效期、主题信息以及证书的公钥等。 这个流程是生成和查看SSL/TLS证书的基本操作。在实际应用中,这些证书可用于Web服务器的HTTPS配置、电子邮件服务器的加密通信,以及其他需要身份验证和加密的场景。 openssl 生成证书的步骤与原理OpenSSL是一个强大的开源工具,用于实现SSL和TLS协议,广泛应用于加密通信和证书管理。生成证书的过程通常涉及几个关键步骤:生成私钥、创建证书签名请求(CSR)、生成证书(自签名或由证书颁发机构(CA)签名)、以及(可选地)将证书转换成不同的格式。下面详细解释这个过程及其原理。 步骤 1: 生成RSA私钥 openssl genrsa -des3 -out ca_root.key 2048 命令解释:genrsa用于生成RSA私钥。-des3:使用3DES加密私钥,增加私钥文件的安全性。在使用私钥时,需要输入密码。-out ca_root.key:指定输出文件名。2048:密钥长度,以位为单位。2048位长度被认为是安全的。 原理私钥是证书加密通信的基础。使用强加密算法(如RSA)生成的密钥对包括一个公钥和一个私钥。私钥保密,而公钥则可以公开。加密密钥的长度是安全性的关键因素,2048位或更长被认为是安全的。 步骤 2: 创建证书签名请求(CSR) openssl req -x509 -new -key ca_root.key -out ca_root.crt -days 3650 命令解释:req命令用于创建和处理CSR。-x509:这个标志表明我们不是生成一个标准的CSR,而是直接生成一个自签名的证书。-new:生成新的CSR。-key ca_root.key:使用指定的私钥文件。-out ca_root.crt:指定输出证书的文件名。-days 3650:证书的有效期,这里设置为10年。 原理CSR是一个包含公钥和身份信息(如组织名称、常用名称(CN)、地理位置等)的文件,它由请求者生成并发送给CA,请求签发一个证书。使用-x509参数生成的自签名证书意味着它由持有私钥的实体自己签名,而不是由CA签名。这常用于根证书的生成,根证书是信任链的最顶端,用于签署其他证书。 总结使用OpenSSL生成证书的过程实质上是创建一对密钥(公钥和私钥),并通过CSR将公钥及其关联的身份信息提交给CA进行签名。在自签名的场景中,持有私钥的实体自己充当CA的角色,直接对证书进行签名。这个过程确保了证书的公钥可以被信任,因为它是由一个可信的实体(CA或证书的持有者本人)签名的。自签名证书虽然在某些用途(如内部测试)中非常有用,但它们没有由公认的CA签发的证书那样的广泛信任度。在公开或商业环境中,通常会从一个公认的CA处购买证书。 CA签发证书的原理CSR文件句含:申请者的公钥和必要的身份信息 CA 文件句含:申请者的公钥和必要的身份信息 和 对这些的摘要签名

CA签发的证书是HTTPS、电子邮件加密、代码签名等多种安全通信和数据交换的基础。通过这种方式,PKI框架使得在开放网络环境中进行安全可信的电子交易成为可能。 生成一个新的证书签名请求(CSR) openssl req -new -key server.key -out server.csr -subj "/C=CN/ST=省/L=城市/O=单位/OU=部门/CN=域名或ip"这条OpenSSL命令用于生成一个新的证书签名请求(CSR),并且在生成CSR的同时指定了主题(subject)信息。这是创建SSL/TLS证书的重要步骤之一。下面是命令的详细解释: openssl: 调用OpenSSL程序,它是一个强大的开源工具集,用于处理各种加密任务,包括证书的生成、管理和转换等。 req: 这个子命令用于CSR的创建和处理。CSR是请求数字证书时必须提交给证书颁发机构(CA)的文件。 -new: 表示生成一个新的CSR。 -key server.key: 指定用于签名这个CSR的私钥文件。这里假设你已经有了一个名为server.key的私钥文件。如果还没有,你需要先生成一个。 -out server.csr: 指定生成的CSR文件的名称。这里,CSR被保存为server.csr。 在使用openssl命令创建证书签名请求(CSR)或自签名证书时,-subj选项允许你直接在命令行中指定主题(Subject)字段的内容,而不是通过交互式提示输入。这个选项对于自动化脚本和避免交互式输入非常有用。主题字段是证书中的一个重要部分,它包含了识别证书所有者身份的信息。 -subj选项后面应该跟一个字符串,这个字符串包含了一系列由斜杠(/)分隔的属性,每个属性都有一个前缀来标识它的类型。以下是一些常用的子项(属性)及其含义: /C=:国家名称(Country),使用两个字母的ISO代码,例如US或CN。/ST=:州或省份名称(State or Province)。/L=:地理位置(Locality),通常是城市名称。/O=:组织名称(Organization),例如公司或机构的全称。/OU=:组织单位名称(Organizational Unit),是组织内部的部门或者小组。/CN=:通用名称(Common Name),在SSL证书中,这通常是完全合格的域名(FQDN),例如www.example.com。在个人证书中,它可能是个人的名字。/emailAddress=:电子邮件地址,用于联系证书所有者。例如,一个完整的-subj选项可能看起来像这样: -subj "/C=CN/ST=北京/L=北京/O=我的公司/OU=IT部门/CN=www.mycompany.com/[email protected]"这个例子设置了证书的主题,包括国家、省份、地理位置、组织名称、组织单位、通用名称和电子邮件地址。 请注意,并非所有属性都是必须的;它们取决于你的具体需求以及证书颁发机构(CA)的要求。通用名称(CN)是最常用和最重要的一个属性,特别是在生成SSL/TLS证书时,因为它指定了证书所代表的域名或个人姓名。 openssl有些命令需输入密码。密码直接在命令行中指定 不是通过交互式提示输入,可以吗?给个示例。是的,OpenSSL允许在命令行中直接指定密码,避免交互式输入。这在自动化脚本中特别有用。不过,需要注意的是,直接在命令行中包含密码可能会有安全风险,因为这可能会被保存在命令历史中,或者被其他用户通过进程列表看到。尽管如此,如果你需要在命令行中直接指定密码,可以使用以下参数: 对于需要指定加密密钥的密码,可以使用-passout参数。对于需要指定解密密钥的密码,可以使用-passin参数。 示例 生成RSA私钥并加密如果你要生成一个加密的RSA私钥文件,并希望直接在命令行中指定密码,可以使用如下命令: openssl genpkey -algorithm RSA -out private.key -aes256 -passout pass:MySecretPassword genpkey:生成私钥的命令。-algorithm RSA:指定使用RSA算法。-out private.key:输出的私钥文件。-aes256:使用AES-256加密私钥。-passout pass:MySecretPassword:直接在命令行中指定密码为"MySecretPassword"。 解密私钥如果你有一个加密的私钥文件,并希望解密它,同时直接在命令行中提供密码,可以使用如下命令: openssl rsa -in private.key -out decrypted.key -passin pass:MySecretPassword rsa:用于处理RSA密钥的命令。-in private.key:加密的私钥文件。-out decrypted.key:解密后的私钥文件。-passin pass:MySecretPassword:提供用于解密的密码。 安全注意事项虽然这种方法可以在脚本中自动化处理OpenSSL命令,但直接在命令行中包含密码会有安全风险。如果可能,考虑使用更安全的方法来处理密码,比如使用环境变量或者密码文件,尤其是在生产环境中。 例如,你可以将密码保存在一个文件中,然后使用file:语法来指定密码: -passin file:/path/to/passwordfile密码存在环境变量 openssl genpkey -algorithm RSA -out private.key -aes256 -passout env:MY_SECRET_PASSWORD或者,如果你的脚本环境允许,可以通过环境变量传递密码,减少将密码暴露在命令行历史中的风险。 1. X.509证书标准的两种编码格式 PEM (Privacy Enhanced Mail) 编码:Base64编码的ASCII文本格式。文件扩展名:可以是.pem、.crt、.cer或.key。尽管有这些不同的扩展名,但它们都可以存储相同类型的内容,具体内容由文件内的标记(如"-----BEGIN CERTIFICATE-----“和”-----END CERTIFICATE-----")指明。内容:可以包含服务器认证证书、中间CA证书(即公钥)以及私钥。使用场景:广泛用于Apache和类似的服务器。PEM格式由于其ASCII文本的特性,方便查看和编辑,是最常用的格式之一。 DER (Distinguished Encoding Rules) 编码:二进制格式。文件扩展名:主要是.der,但有时也使用.cer。与PEM一样,这些扩展名并不严格限定文件的内容或用途。内容:所有类型的证书和私钥都可以以DER格式存储,包括服务器证书、CA证书和私钥等。使用场景:常见于Java平台。由于其二进制格式,DER文件不易于人类直接阅读,但适合电脑处理和网络传输。 2. 证书相关文件常用扩展名 CRT 编码:通常使用PEM编码,但也可以是DER编码。使用场景:多用于*NIX系统。主要用于存放证书文件,无论是CA证书还是服务器证书。 CER 编码:Windows系统中多使用DER编码,但PEM编码的文件也可使用.cer扩展名。使用场景:类似于.crt,用于存放证书,可在各种系统中使用。 KEY 编码:可以是PEM或DER编码。使用场景:专门用于存放公钥或私钥文件,通常与.crt或.cer文件配合使用,不直接包含证书信息。 CSR (Certificate Signing Request) 说明:不是证书本身,而是用于向CA申请签名证书的请求文件,包含公钥和其他身份信息。与之配对的私钥在生成CSR时同时生成。 PFX/P12 (PKCS#12) 编码:DER编码。说明:包含一个或多个证书链以及与之关联的私钥,通常受密码保护。用于在不同系统或应用间安全地传输用户证书和私钥。 JKS (Java Key Storage) 说明:Java平台专用的密钥和证书存储格式。JKS文件可通过Java的keytool工具管理,也可以将PFX/P12文件转换为JKS格式,用于Java应用。这些格式和扩展名的知识对于管理SSL/TLS证书和设置安全通信非常重要。理解这些不同的编码格式和文件扩展名有助于正确地处理和配置证书。 |

【本文地址】

今日新闻 |

推荐新闻 |

https://blog.csdn.net/bluishglc/article/details/123617558

https://blog.csdn.net/bluishglc/article/details/123617558 CA(证书颁发机构)签发证书的原理基于公钥基础设施(PKI)的框架,旨在确保数字证书的身份验证、加密和数据完整性。这个过程涉及几个关键步骤,包括密钥对的生成、证书签名请求(CSR)的提交,以及CA的审查和证书的签发。以下是详细的原理和步骤:

CA(证书颁发机构)签发证书的原理基于公钥基础设施(PKI)的框架,旨在确保数字证书的身份验证、加密和数据完整性。这个过程涉及几个关键步骤,包括密钥对的生成、证书签名请求(CSR)的提交,以及CA的审查和证书的签发。以下是详细的原理和步骤: