全国计算机等级考试 三级网络技术 知识点总结 |

您所在的位置:网站首页 › 计算机三级网络技术知乎 › 全国计算机等级考试 三级网络技术 知识点总结 |

全国计算机等级考试 三级网络技术 知识点总结

|

全国计算机等级考试 三级网络技术 知识要点

文章目录

全国计算机等级考试 三级网络技术 知识要点网络技术前导知识点基础概念

RPR 弹性分组环宽带城域网宽带城域网核心(交换)层与汇聚层基本功能比较

OC (Optical Carrier)无源光纤网 PON

接入网xDSL 技术ADSLHFC (光纤同轴电缆混合网)技术QoS技术光以太网技术企业网无线接入技术

设备选型关于B/S (浏览器 / 服务器) 模式 应用服务器设备工作层次工作在物理层 (第1层) 的设备工作在数据链路层 (第2层) 的设备工作在网络层 (第3层) 的设备

无线接入设备

集线器交换机交换机配置

服务器系统服务器技术交换机带宽交换机总带宽

系统可用性与停机时间

IP 地址网络地址转换 NAT地址块聚合路由表距离更新IPv6 地址

网络协议BGPRIPOSPF

综合布线综合布线示意图:(由 6 个子系统组成)子系统介绍

VLANSTP路由器路由器技术指标路由协议路由器工作模式路由器配置接口基础知识路由器配置 DHCP服务器路由器的路由表项

路由器 ACL命名式标准 ACl

无线网IEEE802.11 标准要点IEEE802.11 标准特点Aironet 1100 (Cisco接入点设备)HiperLAN蓝牙

DNSDHCPWEBWWWIIS 互联网信息服务

FTPServ-U

E-MailWinmail

备份PIX防火墙PIX 防火墙

IPS 与密钥IPS 入侵防护系统密钥

安全评估与病毒可信计算机系统评估准则(TESEC)防病毒

SNMPSMIMIBCisco相关命令和解释

网络攻击 与 ICMP应用系统漏洞暴力破解攻击口令入侵协议欺骗

ICMP故障排错命令与工具Instruction漏洞扫描

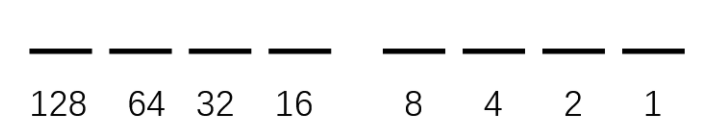

有需要的小伙伴可以去我的微信公众号下载此文章哦 ! 微信公众号:CodeGardenia 回复 三级网络技术 即可! 网络技术前导知识点二进制 网络技术用到的一般是8位二进制数。也就是 0 ~ 255,即 0000 0000 ~ 1111 1111(每四位空一格便于观察) 计算机网络是指,将分布不同位置的计算机和一些外部设备通信设备和通信线路,并且在网络操作系统和通信协议 网络管理软件 从而 实现资源共享和信息传递 通过网络实现了资源共享,信息传递,比如;大家通过QQ可以聊天,发送文件,通过微博看到当天发生的热点新闻,都是网络功能的体现。 RPR 弹性分组环RPR 弹性分组环是一种用于直接在光纤上高效传输数据分组的传输技术。 每一个节点都执行SRP公平算法,与 FDDI 一样使用双环结构。 RPR 环,当源结点向目的节点成功发送一个数据帧之后,这个数据帧由目的结点从环中回收。 传统的 FDDI 环,当源结点向目的节点成功发送一个数据帧之后,这个数据帧由源结点从环中回收 RPR 采用自愈环设计思路,能在 50ms 时间内实现自愈并隔离出现故障的结点和光纤段。 两个 RPR 结点间的裸光纤最大长度可达 100 公里。 RPR 的外环(顺时针)和内环(逆时针)都可以用于传输数据分组和控制分组。 RPR 使用统计复用(ATDM)的方法传输 IP 分组。 宽带城域网“三个平台一个出口”,即网络平台、业务平台、管理平台和城市宽带出口。 ● 能够为用户提供带宽保证,实现流量工程 ● 可以利用 NAT 技术解决 IP 地址资源不足的间题 ● 可以利用SNMP实现带外网络管理 ● 网络业务包括多媒休、数据与语音业务 ● 网络服务质量表现在延时、抖动、吞吐量与丢包率 ● 对汇聚层及其以上设备采取带外管理,而对汇聚层以下采用带内管理 ● 利用传统电信网进行的网络管理称为“带内”管理 ● 利用协议进行的网络管理称为“带外”管理 ● 带外网络管理是指利用网络管理协议(SNMP)建立网络管理系统 ● “三个平台一个出口”,即网络平台、业务平台、管理平台和城市宽带出口 ● 以光传输网为基础 ● 以TCP/IP协议为基础 ● 融合无线城域网 ● 支持电信、电视与IP业务 宽带城域网核心(交换)层与汇聚层基本功能比较宽带城域网核心(交换)层的基本功能 (1)将多个汇聚层连接起来,为汇聚层网络提供高速分组转发,为整个城域网提供一个高速、安全与具有QoS保障能力的数据传输环境。 (2)实现与主干网络的互联,提供城市的宽带IP出口。 (3)提供宽带城域网的用户,访问Internet所需要的路由服务。 宽带城域网汇聚层的基本功能 (1)汇聚(接)接入层的用户流量,进行数据分组传输的汇聚、转发和交换。 (2)根据接入层的用户流量,进行本地路由、过滤、流量均衡、Qos优先级管理,以及安全控制、IP地址转换、流量整形等处理。 (3)根据处理结果把用户流量转发到核心交换层或本地进行路由处理。 OC (Optical Carrier) 无源光纤网 PON无源光网络(Passive Optical Network, PON)是一种纯介质网络,避免了外部设备的电磁干扰和雷电影响,减少了线路和外部设备的故障率,提高了系统可靠性,同时节省了维护成本。PON的业务透明性较好,原则上可适用于任何制式和速率信号。 ATM化的无源光网络(APON)可以通过利用ATM的集中和统计复用,再结合无源分路器对光纤和光线路终端的共享作用,使成本可望比传统的以电路交换为基础的PDH/SDH接入系统低20%—40% 。 按照 ITU 标准分为两部分: 对称业务:OC - 3 155.520Mbps不对称业务:上行 OC - 3 155.520Mbps 下行 OC - 12 622.080Mbps 项目ITU标准OC - 3155.520MbpsOC - 12622.080MbpsOC - 241.244GbpsOC - 482.488GbpsOC - 1929.954Gbps

ADSL 技术在现有用户电话线上同时支持电话业务的数字业务。 ASDL 使用一对铜双绞线,具有非对称技术特性,即上下行速率不同,上行传输速率 64 kbps ~ 640 kbps,下行传输速率 500 kbps ~ 7 Mbps采用 ADSL 技术可以通过 PSTN 接入 InternetCable Modom(电缆调制解调器)利用频分复用的方法将信道分为上行信道和下行信道,把用户计算机与有线电视同轴电缆连接起光纤传输距离可达 100km 以上(这个知道光纤很远就行了) HFC (光纤同轴电缆混合网)技术Loopback (回环接口)是一个虚拟接口,没有一个实际的物理接口与之对应,接口号的有效值为0~2147483647 (知道数值比较大就可以了) 网络管理员为Loopback接口分配一个IP也址,其掩码应为255.255.255.255 Loopback永远处于激活状态,可用于网络管理 通过拨号远程配置Cisco路由器时,应使用的接口是AUX HFC是一个双向传输系统,有以下特点: ● HFC光纤结点通过同轴电缆下引线为用户提供服务 ● HFC为有线电视用户提供了一种 Internet 接入方式 ● HFC通过Cable Modem将用户计算机与有线电视同轴电缆连接起来 ● Cable Modem利用频分多路复用方法将信道分为上行信道与下行信道 ● CableModem传输方式分为对称式和非对称式两类 ● HFC由有线电视头端、长距离干线、放大器、馈线和下引线组成 ● HFC的数据传输速率可达 10 - 36Mbps QoS技术● 服务质量保障(QoS)的主要技术有 资源预留(RSVP)、区分服务(DiffServ) 和 多协议标记交换(MPLS) 光以太网技术● 能够根据用户的需求分配带宽 ● 以帧为单位传输数据 ● 具有保护用户和网络资源安全的认证与授权功能 ● 提供分级的QoS服务 ● 支持MPLS协议 企业网● 下图是企业网设计方案 主要有 WLAN、WiMAX、WiFi、WMAN 和 Ad hoc ( WiFi 肯定知道,记住无线技术一般是W开头的,但有个特殊的A开头) APON 不是无限传输技术,这个经常是迷惑项。 ● 宽带接入技术包括xDSL、HFC、光纤接入、无线接入和局域网接入等 ● 无线接入技术主要有WLAN、WMAN等 ● 802.11b 将传输速率高到 11Mbps ● 802.11a 将传输速率高到 54Mbps ● 802.11g 将传输速率高到 54Mbps ● 按IEEE802.16标准建立的无线网络,基站之间采用全双工、宽带通信方式工作 ● 光纤传输系统的中继距离可达100km以上 ● Cable Modem利用频分复用的方法,将信道分为上行信道和下行信道 ● ADSL技术具有非对称带宽特性 ● “三网融合”中的三网是指计算机网络、电信通信网和广播电视网 ● Cable Modem的传输速率可以达到10- 36Mbps ● 无源光接入网的结构、可靠性、成本都比有源光接入网低 ● 通过HFC方式,每个用户不能独享信道带宽,上网用户越多, 每个用户的可用带宽就越窄 设备选型 关于B/S (浏览器 / 服务器) 模式 应用服务器● 网络应用建立在Web服务的基础上 ● 访问不同的应用服务器只需要Web浏览器作为统一的客户端程序 ● 浏览器不能直接访问数据库服务器 ● 采用三层架构 设备工作层次 工作在物理层 (第1层) 的设备● 工作在物理层(第1层)的设备有集线器、中继器等 ● 中继器只能起到对传输介质上信号波形的接收、放大、整形与转发的作用 ● 中继器可以用于连接物理层协议相同的局域网缆段 ● 中继器连接的几个缆段属于一个局域网 ● 连接到一个集线器的所有结点共享一个冲突域 ● 连接到集线器的所有结点属于一个冲突域 ● 集线器需运行CSMA/CD介质访问控制方法(不是协议) ● 连接到集线器的结点发送数据时,将执行CSMA/CD介质访问控制方法(不是CSMA/CA) ● 通过在网络链路中串接-一个集线器可以监听该链路中的数据包 ● 通过在网络中增加一台集线器,IDS连接在该集线器上可以获取和分析数据包。 ● 连接到一个集线器的多个结点可以同时接收数据帧,但是同时只能有一个结点发送数据 ● 集线器不能基于MAC地址完成数据转发(第2层设备基于MAC地址完成数据转发) ● 集线器使用双绞线连接工作站 工作在数据链路层 (第2层) 的设备● 工作在数据链路层(第2层)的设备有交换机(2层)、网桥、网卡等 ● 透明网桥一般用在两个MAC层协议相同的网段之间的互联 ● 网桥的主要性能指标包括帧转发速率和帧过滤速率 ● 网桥能够互联传输速率不同的局域网 ● 交换机在源端口与目的端口间建立虚连接 ● 连接二层交换机上不同VLAN成员之间不可以直接通信(通信需要3层设备) ● 二层交换机维护一个表示MAC地址与交换机端口对应关系的交换表 工作在网络层 (第3层) 的设备● 工作在网络层(第3层)的设备有路由器、三层交换机等 ● 三层交换机是具有路由功能的交换机 ● 第三层交换机可依据IP地址进行路由选择与分组转发 无线接入设备 无线接入点(AP):集合无线或者有线终端(类似于集线器和交换机),负责频段管理和漫游工作(SSID 是客户端设备用来访问接入点的唯一标识)无线路由器:具有无线路由功能和 NAT 功能的 AP ,可用来建立小的无线局域网无线网桥:用于连接几个不同的网段,实现较远距离的无线通信(网桥最重要的维护工作是构建和维护 MAC 地址表)无线网卡:实现点对点通信,安装于各终端节点 集线器 工作在物理层,连接到一个集线器的所有结点共享一个冲突域集线器不是基于 MAC 地址完成数据转发,而是用广播的方法在链路中串接一个集线器可以监听数据包每次只有一个结点能够发送数据,而其他的结点都处于接收数据的状态这些结点执行CSMA/CD介质访问控制方法 交换机交换机是一种工作在数据链路层的网络设备,基本功能是维护一个表示 MAC 地址和交换机端口对应关系的交换表。 交换机的交换结构有:软件执行交换结构、矩阵交换结构、总线交换结构和共享存储器交换结构。 交换机采用盖时间戳的方法刷新交换表交换机根据帧中的目的地址,通过查询交换表确定是丢弃还是转发该帧交换机完成数据帧的转发或过滤,在源端口与目的端口间建立虚链接交换机可将多台数据终端设备连接在一起,构成星状结构的网络交换机允许多对站点进行并发通信交换机有存储转发、快速转发和碎片丢弃三种交换模式三层交换机是具有部分路由器功能的交换机,用于加快大型局域网内部的数据交换交换机根据接收数据包中的MAC地址过滤和转发数据(不是IP地址)交换机建立和维护一个表示目的MAC地址与交换机端口对应关系的交换表(不是IP地址)交换表的内容包括目的MAC地址及其所对应的交换机端口号(不是IP地址)交换表中没有接收帧的目的MAC地址时,交换机用Flood (泛洪)技术转发该帧在一些高端交换机中,交换表通常被保存在CAM存储器(可编址内容存储器)中使用 show mac-address-table 命令可显示小型交换机的交换表内容Cisco大中型交换机使用show cam dynamic命令显示交换表内容交换机常见有三种配嚣模式:Console(本地控制台)、telnet(远程命令行)、IE(WEB 调试)。 其中 Console模式常用于交换机刚出厂并进行第一次配置时所采用的模式 telnet模式常用于远程命令行配置,该模式要求交换机已经连接到网上,而且已配置了交换机的设备管理地址 如果交换机支持web模式管理,E模式可以使用浏览器对交换机进行配置。 交换机具有三种交换模式: 快速转发直通式,交换机接收到帧的前14个字节时,即已经接牧到帧的目的 MAC地址,此时可以立刻转发数据帧。 碎片丢弃式,它缓存每个帧的前64个字节,检查冲突,过滤碎片﹔如果帧的长度小于64个字节,则被视为碎片,交换机直接将帧丢弃。 存储转发式,转发之前将整个帧读取到内存里,校验后再转发。

大型交换机和小型交换机配置命令不同。 大型交换机显示交换表的命令为: Show cam dynamic 对于大型交换机,交换机地址表第一列是 VLAN 号。第2列是目的MAC地址,第3列是目的MAC地址所对应的交换机端口号。如果没有VLAN,则省略该列。小型交换机显示交换表的命令为:show mac-address-table 对于小型交换机,交换机地址表第1列是目的MAC地址,第2列是地址类型,第3列是VLAN号,第4列是该目的MAC地址所对应的交换机端口号。如果没有VLAN则省略该列。Catalyst 6500交换机配置时间的格式是 : Set time 星期 月 / 日 / 年 小时 : 分钟 : 秒 Catalyst 3548设置时间的格式是 : Clock set 小时 : 分钟 : 秒 日 月 年 Catakyst 6500 交换机配置语句: 交换机端口通信方式: (enable) set port duplex < mod / port > full / half 交换机端口传输速率: (enable) set port speed < mod / port > < port_speed> 设置 VTP 域名: (enable) set vtp domain < 域名 > 配置 VTP 工作方式:(enable) set vtp mode < 模式名 > 建立 VLAN : (enable) set vlan < vlan_num > name < vlan_name > 配置 VLAN Trunk 模式,封装 VLAN 协议: (enable) set trunk < mod / port > < mode > < type > 设置允许中继的 VLAN: (enable) set trunk < mod / port > vlan < vlan > Catakyst 35xx 交换机配置语句: 进入交换机端口配置模式: (config)# interface 配置缺省路由:(config-if)# ip default-gateway 退出:(config-if)# exit 配置远程登录口令:(config)# line vty 0 4 (config-line)# password 7 123 配置端口通信 IP 地址与子网掩码:(config-if)# ip address 配置 VLAN Trunk 模式:(config-if)# switchport mode trunk 为端口分配 VLAN:(config-if)# switchport trunk allowed vlan , VLAN 协议 ISL 只适用于 Cisco 交换机内部链路, IEEE 802.1Q ( dot1q ) 是国际标准,可用于不同厂家的交换机设备互连。 服务器系统 服务器技术(1) CPU相关 采用对称多处理器(SMP)技术的服务器的总体性能不仅取决于CPU的数量,而且与CPU主频、系统内存、网络速度等都有关系对称多处理技术(SMP)可以在多CPU结构的服务器中均衡负载采用RISC结构处理器的服务器通常使用UNIX系统,而不采用Window操作系统(2)内存相关 分布式内存访问 (NUMA) 技术将对称多处理器 (SMP) 和 集群 (Custer) 技术结合起来(3)硬盘相关 服务器磁盘性能表现在磁盘存储容量与 I / O 速度采用RAID技术可以提高磁盘存储容量,但是不能提高磁盘容错能力有些服务器自带RAID控制器,有些服务器需要外加一个RAID卡才能实现RAID功能RAID10是 RAID0 和 RAID1 的组合RAID卡可以提供 IDE,SCSI, SATA接口RAID卡可以提供多个磁盘接口通道RAID5可靠性优于 RAID1(4)整体相关 服务器总体性能取决于 CPU 数量、CPU 主频、系统内存、网络速度等集群(Cluster) 系统中一台主机出现故障时不会影响系统的正常服务集群系统中主机出现故障时,不会影响系统的整体性能集群技术中,如果一台主机出现故障,不会影响正常服务,但会影响系统性能磁盘性能表现在储存容量和 I/O 速度(I/O=input/output , 即输入/输出)当服务器组中台主机出现故障, 该主机上运行的程序将立即转移到组内其他主机。 集群(Cluster) 技术能够实现上述需求。服务器的可靠性用平均无故障时间(MTBF) 描述服务器的可用性 = MTBF / (MTBF+MTBR) ,平均维修时间(MTBR)热插拔功能允许用户在不切断电源的情况下更换硬盘、内存、板卡、电源等 (不包括主板 (卡),主背板) 交换机带宽 交换机总带宽交换机总带宽计算方法 端口数×端口速率×2(全双工模式) 注意单位换算 1Gbps=1000Mbps 网络系统分层设计中,层次之间的上联端口带宽与下联带宽之比一般控制在1:20(仅供考试) 特别注意:在计算上联端口带宽时,不用除以20,其实就是计算总带宽 总带宽 例:某交换机有 12 个 10/100 Mbps 电端口和 2 个 1000 Mbps 光端口,所有端口都在全双工状态下,那么总带宽为( ) 解:忽略 10/100 中的 10,当成 100 Mbps 就好。12 * 100 + 2 * 1000 = 3200,又因为全双工所以乘以 2 得 6400 Mbps ,即 6.4 Gbps 上联端口带宽 例:某交换机有 16个100/1000 Mbps 全双工下联端口,那么上联端口带宽至少为( ) 解:16 * 1000 * 2 = 32000 Mbps = 32 Gbps,上联一般是下联的 1/20 ,所以至少为 32 除以 20 得 1.6 Gbps 系统可用性与停机时间服务器系统可用性 如果系统高可用性达到99.9%,那么每年的停机时间 PIX 525的常用命令有: nameif、 static、 nat、 global、fixup、conduit 等 其中nameif用于配置防火墙接口的名字,并指定安全级别。安全级别取值范围为1~100,数字越大安全级别越高。static命令的作用是配置静态IP地址翻译,使内部地址与外部地址一一对应。nat命令的作用是指定要进行转换的内部地址,将内网的私有IP转换为外网公网IP。global命令的作用是指定公网地址范围、定义地址池。fixup命令的作用是启用或禁止一个服务或协议,通过指定端口设置PIX防火墙要侦听服务的端口。conduit命令用来允许数据流从具有较低安全级别的接口流向具有较高安全级别的接口。防火墙对应端口的连接方案 pix525 在缺省情况下 ethernet0 被命名为外部接口 outside,安全级别是 0 ethernet1 被命名为内部接口 inside,安全级别是 100 ethernet2 被命名为中间接口 dmz,安装级别是 50 IPS 与密钥 IPS 入侵防护系统主要分为三种: ①基于主机的入侵防护系统(HIPS) 安装在受保护的主机系统中,检测并阻挡针对本机的威胁和攻击; 可以阻断缓冲区溢出,改变登录口令,改变动态链接库以及其他试图从操作系统夺取控制权的入侵行为。②基于网络的入侵防护系统(NIPS ) 布置在网络出口处,一般串联于防火墙与路由器之间网络进出的数据流都必须经过他它; 主要进行包过滤保护,如丢弃含有攻击性的数据包或者阻断连接。 例如SYN Flooding、DDoS、Ping of Death、Smurf。③应用入侵防护系统 (AIPS) 一般部署于应用服务器前端,将基于主机和入侵防护系统功能延伸到服务器之前的高性能网络设备上; 能够阻止,如Cookie篡改、SQL注入、参数篡改、缓冲区溢出、强制浏览、畸形数据包和数据类型不匹配等攻击。基于网络的入侵检测系统采用的识别技术主要有:模式匹配、统计意义上的非正常现象检测、频率或阈值以及事件的相关性。 根据网络拓扑结构的不同,入侵检测系统的探测器可以通过三种方式部署在被检测的网络中: ① 网络接口卡与交换设备的镜像端口连接,通过交换设备的镜像功能将流向各端口的数据包复制一份给镜像端口,入侵检测传感器从镜像端口获取数据包进行分析和处理; ② 在网络中增加一台集线器; ③ 通过一个TAP分路器设备对交换式网络中的数据包进行分析和处理 密钥● 密码体制分为私有密钥加密技术(对称加密)和公开密钥加密技术。 ● 对称加密体制中,常见的加密算法有,DES算法、IDEA算法、RC2算法、RC4算法与Skipjack算法 ● 非对称加密体制中,常见的加密算法有RSA算法、DSA算法、PKCS算法与PGP算法 ● 对称加密技术对信息的加密和解密使用相同的密钥,但是,和不同的用户通信时使用不同的密钥。如果有N个用户,他们之间需要进行加密通信时,就会产生N* (N-1)个密钥。 ● 非对称加密技术对信息的加密和解密使用不同的密钥(密钥对 : 公钥和私钥),用来加密的密钥(公钥)是可以公开的,用来解密的密钥(私钥)是需要保密的。非对称加密技术可以大大简化密钥的管理,每个用户只需要一对密钥对( 公钥和私钥),即2个密钥。所以,网络中N个用户之间进行加密通信,仅仅需要使用2N个密钥。 安全评估与病毒 可信计算机系统评估准则(TESEC)美国国防部公布的《可信计算机系统评估准则》(TESEC) 将计算机系统的安全可信度从低到高分为D、C、B、A四类共七个级别: D级,C1级,C2级,B1级,B2级,B3级,A1级。 D级(最小保护) :该级的计算机系统除了物理上的安全设施外没有任何安全措施,任何人只要启动系统就可以访问系统的资源和数据,如DOS, Windows 的低版本和DBase均是这一类(指不符合安全要求的系统,不能在多用户环境中处理敏感信息)。 C1级(自主保护类) :具有自主访问控制机制、用户登录时需要进行身份鉴别。 C2级(自主保护类) :具有审计和验证机制(对可信计算机进行建立和维护操作,防止外部人员修改)。如多用户的UNIX和ORACLE等系统具有C类的安全设施。 B1级(强制安全保护类) :引入强制访问控制机制,能够对主体和客体的安全标记进行管理。 B2级:具有形式化的安全模型,着重强调实际评价的手段,能够对隐通道进行限制。(主要是对存储隐通道) B3级:具有硬件支持的安全域分离措施,从而保证安全域中软件和硬件的完整性,提供可信通道。对时间隐通道的限制。 A1级:要求对安全模型作形式化的证明,对隐通道作形式化的分析,有可靠的发行安装过程。 (各级安全功能,依次后面包含前面的) 没有保护就是 D类,不能用于多用户环境下重要信息处理 提到用户自主保护就是 C类 防病毒● 常见网络版防病毒系统是由系统中心、客户端、服务器端与管理控制台组成。 ● 管理控制台是专门为网络管理员设计的,对网络防病毒系统进行设置、使用和控制的操作平台。它既可以安装到服务器上,也可以安装到客户机上。 ● 对于大多数网络版的防病毒系统,服务器端和客户端通常可采用本地安装、远程安装、Web安装、脚本安装等方式进行安装。 ● 系统升级可以从网站上下载手动升级包,然后通过手动操作来升级。 ● 为了使网络版防病毒软件的通信数据顺利地通过防火墙,通常系统都会提供用于进行数据通信端口设置的界面,可以设定端口号,即数据通信端口是可变的 SNMPSNMP的网络管理由三个部分组成,即SNMP本身、管理信息结构SMI (Structure of Management Information)和管理信息库MIB (Management Information Base)。 SNMP定义了管理站和代理之间所交换的分组格式。所交换的分组包含各代理中的对象(变量)名及其状态(值)。SNMP负责读取和改变这些数值。SMI定义了命名对象和定义对象类型(包括范围和长度)的通用规则,以及把对象和对象的值进行编码的规则。这样做是为了确保网络管理数据的语法和语义无二义性。但从SMI的名称并不能看出它的功能。请注意,SMI并不定义一个实体应管理的对象数目,也不定义被管对象名以及对象名及其值之间的关联。MIB在被管理的实体中创建了命名对象,并规定了其类型。为了更好地理解上述的几个组成部分,可以把它们和程序设计进行一下对比。 我们在编程时要使用某种语言,而这种语言就是用来定义编程的规则。例如,一个变量名必须从字母开始而后面接着是字母数字。在网络管理中,这些规则由SMI来定义。在程序设计中必须对变量进行说明。例如,int counter,表示变量counter是整数类型。MIB在网络管理中就做这样的事情。MIB给每个对象命名,并定义对象的类型。在编程中的说明语句之后,程序需要写出一些语句用来存储变量的值,并在需要时改变这些变量的值。SNMP在网络管理中完成这件任务。SNMP按照SMI定义的规则,存储、改变和解释这些已由MIB说明的对象的值。总之,SMI建立规则,MIB对变量进行说明,而SNMP完成网管的动作。

SMI 是简单网络管理协议(SNMP)的一部分,指定了在 SNMP 的 MIB 中用于定义管理目标的规则。 管理信息库(MIB,Management Information Base)是TCP/IP网络管理协议标准框架的内容之一,MIB定义了受管设备必须保存的数据项、允许对每个数据项进行的操作及其含义,即管理系统可访问的受管设备的控制和状态信息等数据变量都保存在MIB中。 MIB-2库中计数器类型的值只能增加,不能减少而计量器类型的值可以增加也可以减少 Cisco相关命令和解释● 在Cisco路由器上设置SNMP服务,最重要的是创建(或修改)对SNMP团体的访问控制。它在全局配置模式下执行,命令格式如下 : snmp-server community [view ] [ro/rw] [ ] ● 其中,“团体名”是管理人员指定的一个字符串,用于同一团体内的管理站和代理之间进行通信认证;在此命令执行之前已事先建立了一个视阈(yu)的名字:该视阈规定了本团体内访问管理信息库的范围; ro或rw代表访问权限为只读或可读写:访问控制表号是一个1~99的整数,代表着一个标准的ACL,该ACL规定了一个许可访问本路由器代理的IP地址范围,即规定哪些IP地址的主机是属于这个团体的管理站。 ● Router(config)#snmp-server enable traps中的traps又称为陷入或陷阱。SNMP规定了六种一般的自陷情况,例如冷启动,热启动,链路失效等。每当出现这些情况时,代理就会问管理站发出包含有“团体名”和TrapPDU的报文。管理站对这种报文不必有所应答。 ● Router(config)#snmp-server host admin.tjut.edu.cn admin说明的意思是路由器以团体名admin向主机admin.tjut.edu.cn发送自陷消息。 ● SNMP的主要操作有获取(get) 、设置(set)、通知(notification)。只有在团体字的访问模式是read-write的条件下才能实现set操作,get操作只需要只读权限。SNMP管理模型中,Manager通过SNMP定义的PDU向Agent发出请求,而Agent将得到的MIB值通过SNMP协议传给Manager。 ● 当出现自陷情况时,代理站会向管理发出包含团体字和TrapPDU的报文。当管理站需要查询时,就向某个代理发出包含团体字和GetRequestPD的报文。当管理站需要修改被管理设备上EMIB库的某个数据时,就向某个代理发出包含团体名和SetResponsePDU的报文。当SNMP管 理站收到一条Inform通知后需要向发送者回复一条确认消息。 ● snmptraplink-status命令可以指定当一个接口断开或连接时向管理站发出通知。 ● 创建或修改SNMP视阈的命令是: snmp-server view 视阈名 对象标识符或子树。 网络攻击 与 ICMP● 网络防火墙(包过滤路由器),具有包过滤功能,可以将从某一- 端口接收到的符合定特征的数据 包进行过滤而不再转发, 具有防DoS攻击能力。常见的DoS攻击包括分布式拒绝服务攻击(DDoS)、SYN Flooding (同步洪水)、Smurf攻击、Land攻击(局域网拒绝服务攻击)、Teardrop (泪滴攻击、分片攻击)和Ping ofDeath (死亡之ping)。 DDoS攻击( 分布式拒绝服务攻击)是指攻击者攻破多个系统,利用这些系统集中攻击其他目标,大量请求使被害设备因为无法处理而拒绝服务。 SYN Flooding. (同步洪水)攻击者利用TCP连接的三次握手过程进行攻击,攻击者主机使用无数的IP地址(冒充源IP),与受害主机进行TCP的三次握手,在完成第二步后不进行第三步连接,受害主机就会处于开放会话的请求之中,但会话并未真正的完成,受害主机必须等待连接超时,之后才能清除未完成的会话,在此期间,受害主机将会连续接受这种会话请求,最终因耗尽用来管理会话的资源而停止啊应。 Smurf攻击指攻击者 冒充被害主机IP地址向大型网络发送echo request定向广播包,此网络大量主机应答,使受害主机收到大量echo reply消息。 Land攻击(局域网拒绝服务攻击)是指向某个设备发送数据包,把源IP地址和目的IP地址均设为攻击目标地址。 Tear drop (泪滴攻击、分片攻击)是基于UDP的病态分片数据包的攻击方法,其工作原理是向被攻击者发送多个分片的IP包。包过滤路由器可以对接收到的分片数据包进行分析,计算数据包的片偏移量(offset) 是否有误,从而阻断Tear drop攻击。 Ping of Death (死亡之ping)攻击通过构造出缓冲区大小异常的ICMP包进行攻击。 基于网络的防护系统也无法阻断 Cookie 篡改 和 DNS 欺骗 Tear doop 、Smurf 攻击可以被路由器阻止 应用系统漏洞包括SQL注入、Cookie篡改、参数篡改、缓冲器溢出、强制浏览、畸形数据包、数据类型不匹配以及其他已知漏洞等。网络防火墙(包过滤路由器)无法阻止应用系统漏洞攻击。 SQL注入是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。具体来说,它是利用现有应用程序,将恶意的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入恶意的SQL语句得到个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。cookie篡改(cookie poisoning) 是攻击者修改cookie, (网站用户计算机中的个人信息) 获得用户未授权信息,进而盗用身份的过程。跨站脚本攻击( 也称为XSS )指利用网站漏洞从用户那里恶意盗取信息。APT攻击是利用先进的攻击手段对特定目标进行长期持续性网络攻击的攻击形式,此攻击会主动挖掘被攻击对象受信系统和应用程序的漏洞,利用这些漏洞组建攻击者所需的网络,弃利用Oday漏洞(0日漏洞:是指在系统商在知晓并发布相关补丁前就被掌握或者公开的漏洞信息)进行攻击。 暴力破解攻击指攻击者通过系统地组合所有可能性(例如登录时用到的账户名、密码),尝试所有的可能性破解用户的账户名、密码等敏感信息。攻击者会经常使用自动化脚本组合出确的用户名和密码。 口令入侵重放攻击和暴力攻击属于口令入侵。口令入侵是使用某些合法用户的账户及其口令登录到目的主机,然后再实施攻击的行为。 协议欺骗攻击方式有以下几种: IP欺骗,ARP欺骗,DNS欺骗,源路由欺骗。 其中IP欺骗攻击是通过伪造某台主机的IP地址骗取特权,进而进行攻击的技术。DNS欺骗攻击是攻击者采用某种欺骗手段,使用户查询服务器进行域名解析时获得一个错误的IP地址,从而可将用户引导到错误的Internet站点 ICMP● ICMP消息直接封装在IP数据包内,而非TCP数据包内。 ● 常用ICMP报文类型主要有0响应应答(Echoreply) 、3目标不可到达、4源抑制、5重定向、8响应请求(Echorequest) 、9路由器通告、10路由器请求、11超时、12数据报参数错误、13时间戳请求、14时间戳应答、15信息请求、16信息应答、17地址掩码请求、18 地址掩码应答。 ● 每个IP数据包的头部有一个“生存期”(TTL) 字段,该字段有8个比特,取值范围为0~255。当IP数据包在网络中传输时,每经过一个路由器(称为一跳,Hop); 该字段的值更减少1:一个IP数据包从源节点出发时,其TTL值被设定一个初始值(比如32),经过一跳一跳的传输,如果这个IP数据包的TTL降低到0,路由器就会丢弃此包。此时,该路由器上的ICMP便会发出一个“超时”的ICMP报文。 ● ICMP在请求、响应消息中均带有时间戮。 ● 当某个源节点发送的IP数据包,其目标主机或其整个网络由于某些故障不可达时,相关路由器或主机上的ICMP会向源节点发送一个“目标不可达”的ICMP报文。 ● 当一台主机向自己的缺省网关路电器发送、个需要转发的数据包时,如果路由器查找路由表发现有更好的路由信息,就会同源主机发送“重定向”的ICMP报文。 ● 当路由器缓存已满,只能将数据包丢弃时,路由器向源节点发出的ICMP报文类型为源抑制。源节点接到这个信息后会降低发送速度。 故障排错● PING命令用来测试两台主机之间的连通性。PING使用了ICMP回送请求与回送应答报文。PING是 应用层直接使用网络层ICMP的一个例子。它没有通过运输层的TCP或UDP。 ● Windows操作系统的用户可在接入互联网后,点击“开始”,点击“运行”,再键入cmd。看见屏幕上的提示符后,就键入“Ping hostname”( 这里hostname是要测试连通性的主机名或它的IP地址),按回车键后就可看到结果。 PC-连发出四个ICMP回送请求报文。 如果邮件服务器mail.sina.com.cn正常工作而且响应这个ICMP回送请求报文(有的主机为了防止恶意攻击不回应外界发送过来的这种报文),那么它就发回ICMP回送应答报文。 由于往返的ICMP报文上都有时间戳,因此很容易得出往返时间,最后显示出的是统计结果: 送到哪个机器(IP地址),发送的、收到的和丢失的分组数(但不给出分组丢失的原因),以及往返时间的最小值、最大值和平均值。 ● traceroute (UNIX操作系统中的命令) 或 tracert (Windows操作系统中的命令),即路电跟踪命令 此命令用来跟踪一个 分组从源点到终点的路径。 ● Traceroute从源主机向目的主机发送一连串的IP数据报,数据报中封装的是无法交付的UDP用户数据报(使用非法端口)。第一个数据报P1的生存时间TL设置为1。当P1到达路径上的第一个路由器R1时,路由器R1先收下它,接着把TTL的值减1。由于TTL等于零了,R1就把P1丢弃了,并向源主机发送一个ICMP时间超过差错报告报文。 ● 源主机接着发送第二个数据报P2,并把TTL设置为2。P2先到达路由器R1,R1收下后把TTL减1再转发给路电器R2。R2收到P2时TTL为1,但减1后TL变为零了。R2就丢弃P2,并向源主机发送-个ICMP时 间超过差错报告报文。这样一真继续下去。当最后一个数据报刚刚到达目的主机时,数据报的TTL是1。主,机不转发数据报,也不把TL值减1。但因IP数据报中封装的是无法交付的运输层的UDP用户数据报,因此目的主机要向源主机发送ICMP终点不可达差错报告报文。 ● 这样,源主机达到了自己的目的,因为这些路由器和最后目的主机发来的ICMP报文正好给出了源王机想知道的路由信息一到达目的上机所经过的路由器的IP地址,以及到达其中的每一个路由器的往返时间。 命令与工具 Instruction(1) ipconfig 显示当前TCP/IP网络配置 ipconfig/all 用于显示所有适配器的完整TCP/IP配置信息,包括每个适配器的物理地址、IP地址、子网掩码、默认网关和DNS等。 ipconfig/release 命令可以释放已获得的地址租约。 ipconfig/renew 命令可以重新从 DHCP 服务器获得新的地址租约。 (2) tracert 的功能 是通过发送包含不同TTL值的ICMP报文,来检测到达目的计算机的路径。 tracert -R 用于IPv6环境中探测到达目的计算机的路径。 (3) pathping 结合 了ping和tracert的功能,将报文发送到所经过的所有路由器,并根据每一跳返回的报文进行统计,用于检测网络连通情况和探测到达目的计算机的路径。 (4) netstat 用于 显示活动的TCP连接、侦听的端口、以太网统计信息、IP路由表和IP统计信息。 netstat -a 用于显示主机上活动的TCP连接状态。 netstat -r 显示路由表内容。 (5) route 显示或修改本地IP路由表条目: route add 用来添加和修改默认网关 route -f 清除路由表中所有的网关条目 (6) net 命令权限很大,主要用于管理本地或者远程计算机的网络环境,以及各种服务程序的运行和配置。 net view 用于显示域列表、计算机列表或指定计算机上共享资源列表。 (7) arp 功能是显示和修改地址转换协议表项。 arp-a 用于显示当前主机的地址转换协议表项。 漏洞扫描(1)采用漏洞扫描工具是实施漏洞查找的常用方法。扫描分为被动和主动两种:被动扫描对网络上流量进行分析,不产生额外的流量,不会导致系统的崩溃,其工作方式类似于IDS。主动扫描则更多地带有入侵的意味,可能会影响网络系统的正常运行。 X-Scanner主要用于对Windows系统的安全进行全面细致的评估,可以扫描出很多 Windows 系统流的漏洞,并详细地指出安全的脆弱环节与弥补措施。X - Scanner运行在Windows平台下,而路由器、交换机等并不采用Windows系统。 ISS的System Scanner通过依附于主机上的扫描器代理侦测主机内部的漏洞。 漏洞扫描器的主要评价指标包括:速度、能够发现的漏洞数量、是否支持可定制的攻击方法、报告、更新周期。 公共漏洞和暴露(CVE) 是行业标准,它为每个漏洞和暴露确定了唯一的名称和标准化的描述。 (2)常用的网络嗅探器有Sniffer、Iris、 TCPdump、 Wireshark (Ethereal) 等。 Wireshark (之前称Ethereal) 是一个网络封包分析软件。网络封包分析软件的功能是截取网络封包,并尽可能显示出最为详细的网络封包资料。(不是网络管理软件) MRTG是一个监控网络链路流量负载的工具软件,通过snmp协议得到设备的流量信息,并将流量负载以包含PNG格式的图形的HTML文档方式显示给用户,以非常直观的形式显示流量负载。不能用于网络嗅探。 MBSA (基准安全分析器) 是Microsoft用来检查操作系统和SQL server更新的工具。MBSA还可以扫描计算机上的不安全配置,但不能用于网络嗅探。 NS-2 是一种针对网络技术的源代码公开的、免费的软件模拟平台,研究人员使用它可以很容易的进行网络技术的开发,而且发展到今天,它所包含的模块几乎涉及到了网络技术的所有方面,不能用于网络嗅探。 |

【本文地址】

今日新闻 |

推荐新闻 |

💗以下这个张表一定要记熟,熟烂于心👦,在考试试题中,几乎每到大题都有涉及进制转换。

💗以下这个张表一定要记熟,熟烂于心👦,在考试试题中,几乎每到大题都有涉及进制转换。  二进制转十进制

二进制转十进制  十进制转二进制

十进制转二进制

● 两个核心路由器(交换机)之间采取冗余链路的光纤连接 ● 核心层目前主要采用GE/10GE网络技术 ● 方案(a)核心路由器的流量压力更大 ● 方案(b)易形成单点故障,带宽瓶颈 ● 方案(a)和方案(b)均采取链路冗余的方法 ● 方案(a)较方案(b)的成本高 ● 方案(a)较方案(b)的可靠性高 ● 方案(b)较方案(a)易形成带宽瓶题

● 两个核心路由器(交换机)之间采取冗余链路的光纤连接 ● 核心层目前主要采用GE/10GE网络技术 ● 方案(a)核心路由器的流量压力更大 ● 方案(b)易形成单点故障,带宽瓶颈 ● 方案(a)和方案(b)均采取链路冗余的方法 ● 方案(a)较方案(b)的成本高 ● 方案(a)较方案(b)的可靠性高 ● 方案(b)较方案(a)易形成带宽瓶题 Cisco大型交换机主要指Catalvst 6500系列和Catalyst 4000系列。其他型号为小型交换机。

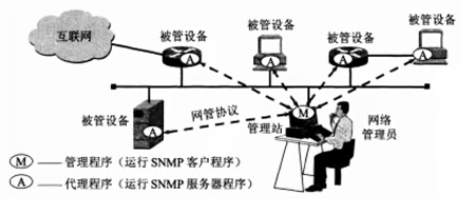

Cisco大型交换机主要指Catalvst 6500系列和Catalyst 4000系列。其他型号为小型交换机。 探询:管理程序 (M) 使用UDP随机端口访问代理程序 (A) 的UDP 161端口。 陷阱:代理程序 (A) 使用UDP随机端口访问管理程序 (M) 的UDP 162端口。

探询:管理程序 (M) 使用UDP随机端口访问代理程序 (A) 的UDP 161端口。 陷阱:代理程序 (A) 使用UDP随机端口访问管理程序 (M) 的UDP 162端口。