作业实践一 网络攻防环境的搭建,20222947 |

您所在的位置:网站首页 › 虚拟机软件VMware搭建实验环境实验报告 › 作业实践一 网络攻防环境的搭建,20222947 |

作业实践一 网络攻防环境的搭建,20222947

|

目录一、知识点梳理与总结1. 实验目的2.网络拓扑结构图二、实验步骤–环境搭建过程1、虚拟网卡配置2、 靶机设置(1)Metasploitable_ubuntu(2)Win2kServer_SP0_target3、攻击机配置(1)Kali_2022(2)WinXPattacker(3)SEEDUbuntu4、蜜网网关配置(1)安装蜜网网关(2) 配置网络适配器(3)设置蜜网网关5、连通性测试三、遇到问题和解决方式1.密码的输入2.退出编辑和保存3.查看上文四、学习感想和体会

一、知识点梳理与总结

1. 实验目的

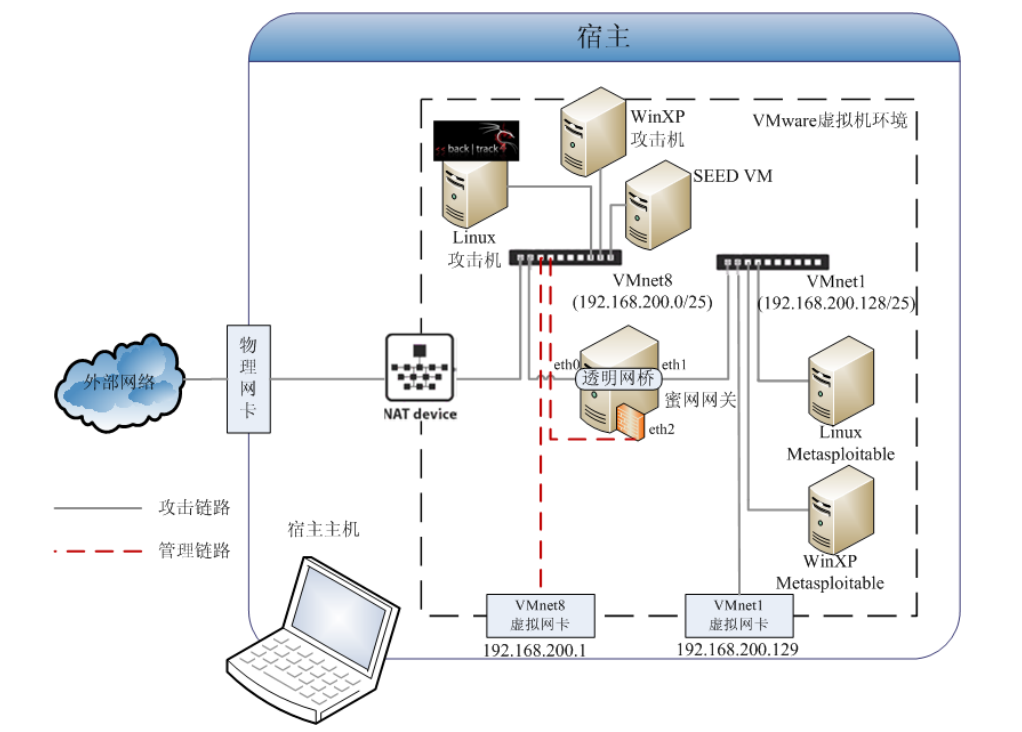

本次实践的目的是配置一套网络攻防的实验环境。利用提供的虚拟机镜像和VMWare Workstations软件,在自己的笔记本电脑部署一套个人版网络攻防实践环境,包括了一台攻击机、一台靶机和蜜网网关,并进行网络连通性测试,确保各个虚拟机能够正常联通。撰写详细实验报告,细致说明安装和配置过程(截图)、过程说明、发现问题和解决问题过程,以及最后测试结果。 需要完成以下任务:(1)画出攻防环境的拓扑结构图(包含IP地址)。(2)需要详细描述从开始安装到配置结束的环境搭建过程。(3)测试攻击机、靶机和蜜网网关的连通性,并截图。(4)需要详细描述攻击机、靶机和蜜网网关的功能以及所包含相关攻防软件的功能。(5)总结学习中遇到的问题及解决方案。(6)总结学习感想和体会。 2.网络拓扑结构图

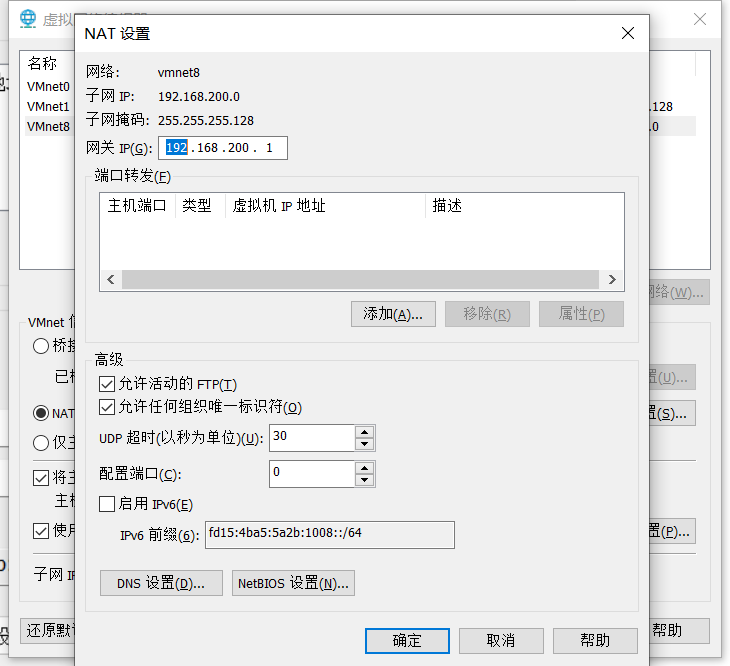

首先打开VMware,在菜单栏点击编辑->虚拟网络编辑器,进行VMnet1和VMnet8的网段配置(点击“更改设置”进入设置页面):

打开准备好的Metasploitable_ubuntu虚拟机,并使用用户名和密码进行登录:msfadmin/msfadmin

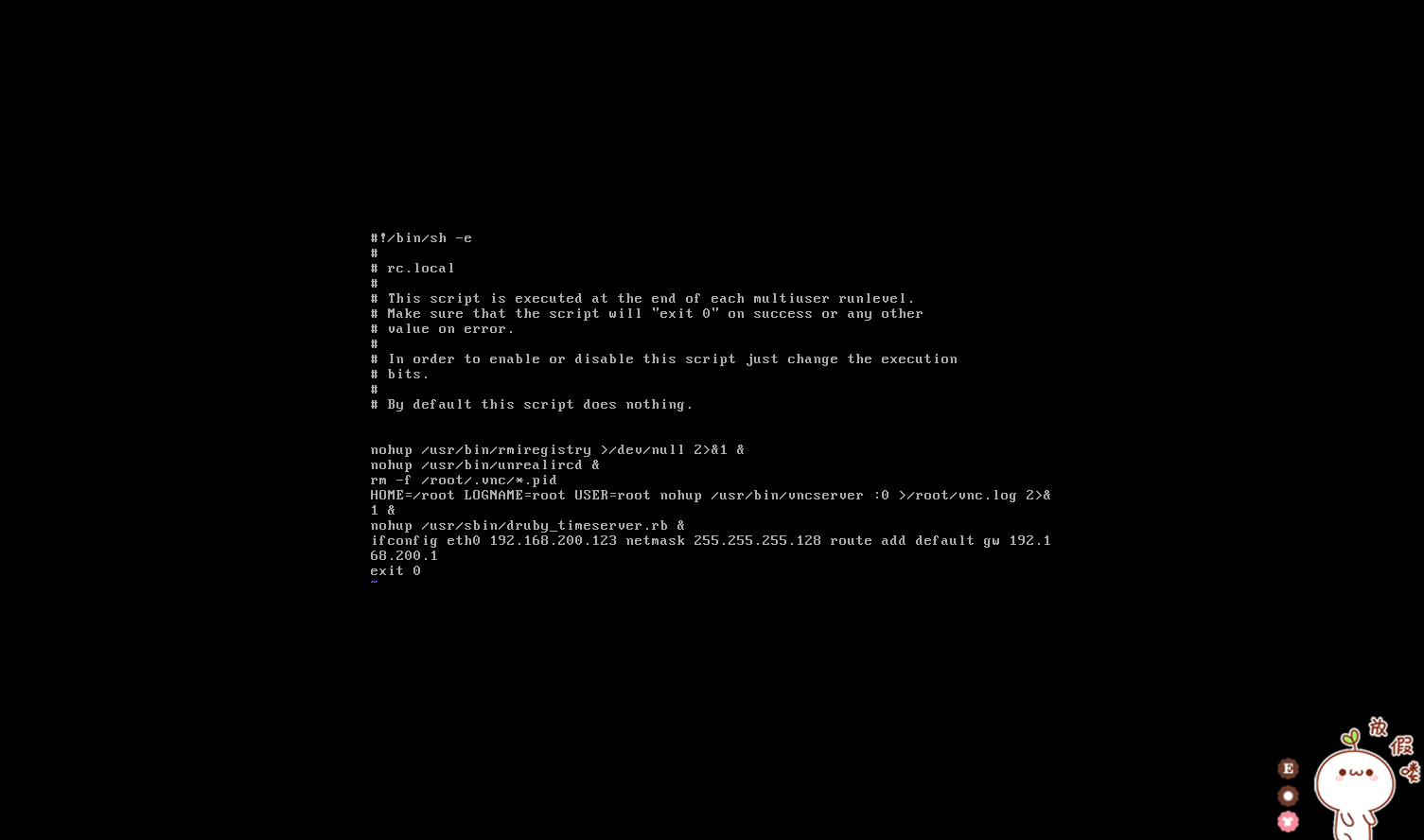

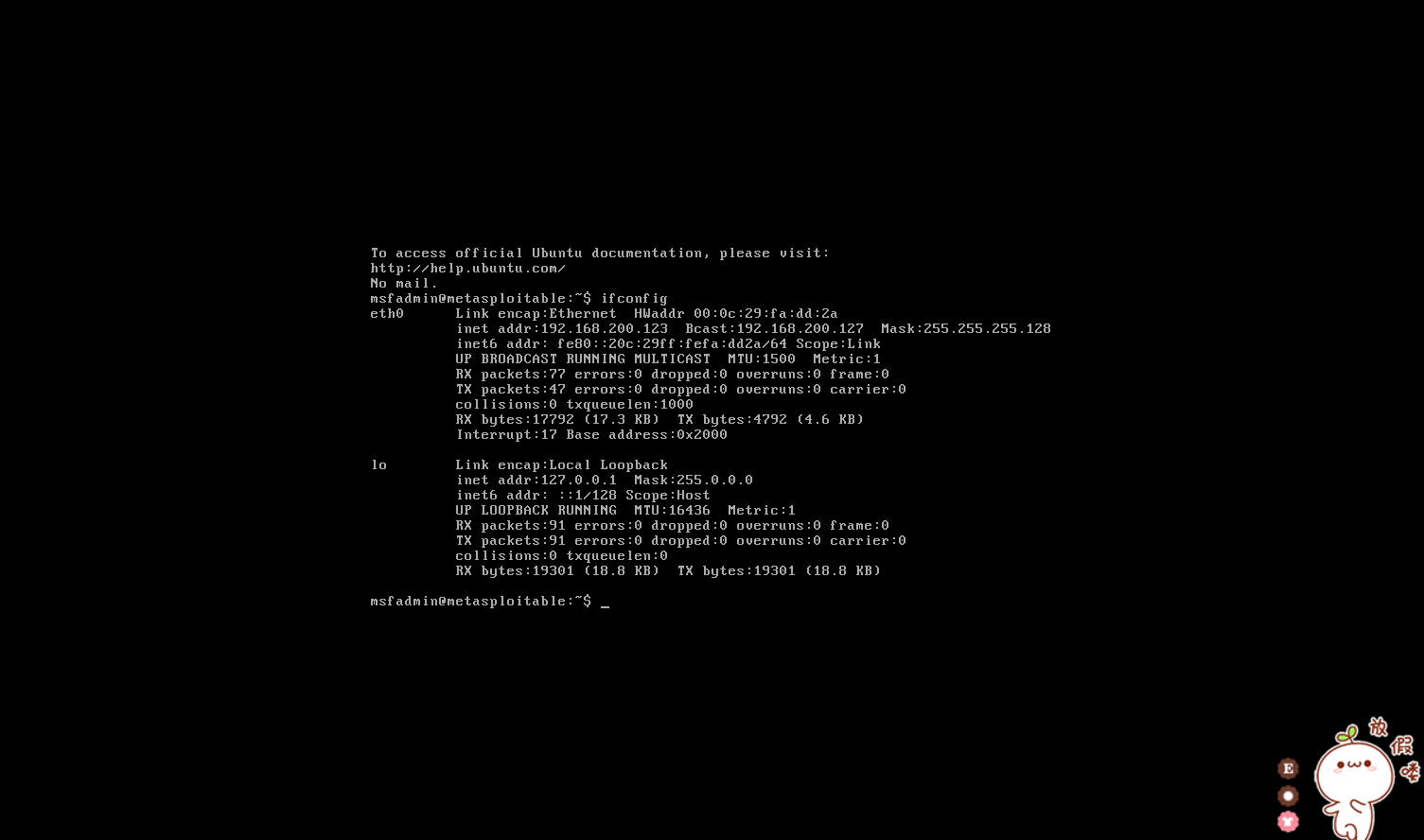

在命令行界面使用sudo vim /etc/rc.local命令进行IP地址配置,在文件中添加ifconfig eth0 192.168.32.130 netmask 255.255.255.128 route add default gw 192.168.32.129,保存退出,重启虚拟机,使用ifconfig查看IP地址,如图所示,配置成功:

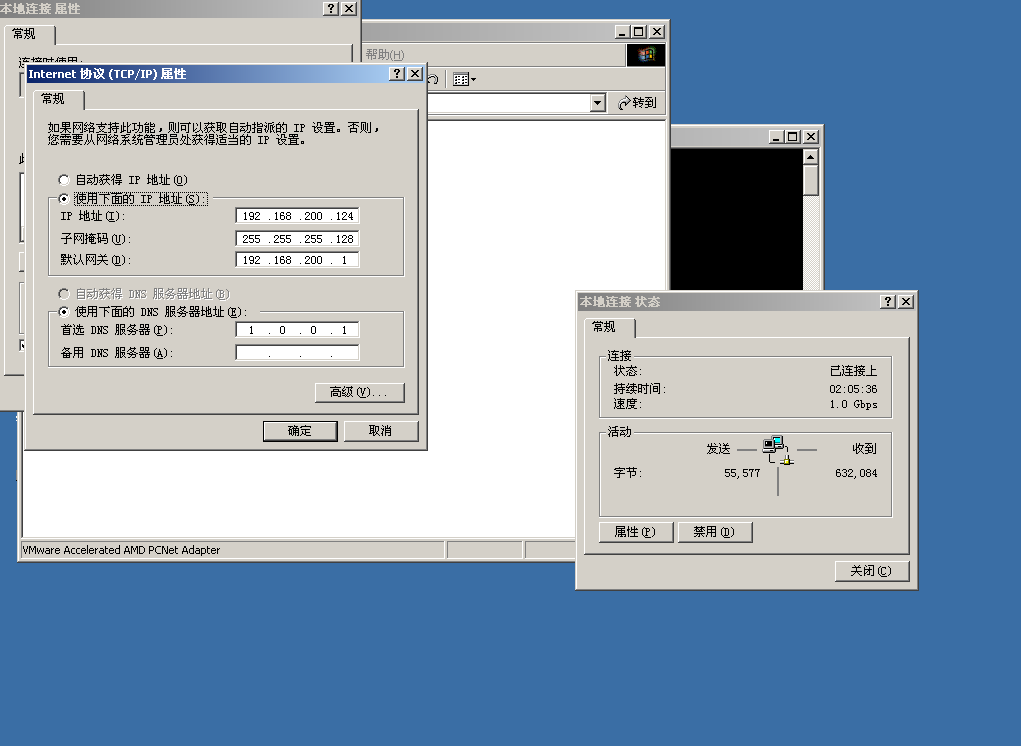

打开准备好的Win2kServer_SP0_target虚拟机,点击我的电脑->网络和拨号连接->本地连接->属性->Internet协议(TCP/IP),修改IP地址,配置如图所示:

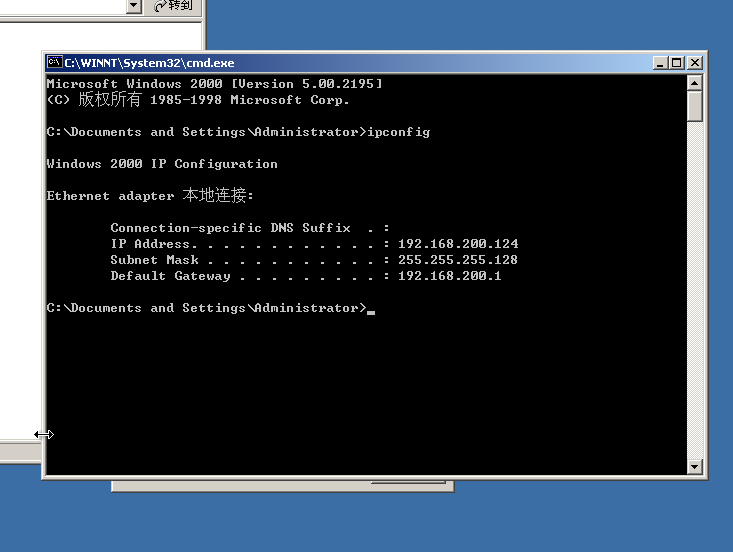

配置好之后,使用ipconfig命令查看配置结果,如图所示,虚拟机IP地址配置成功:

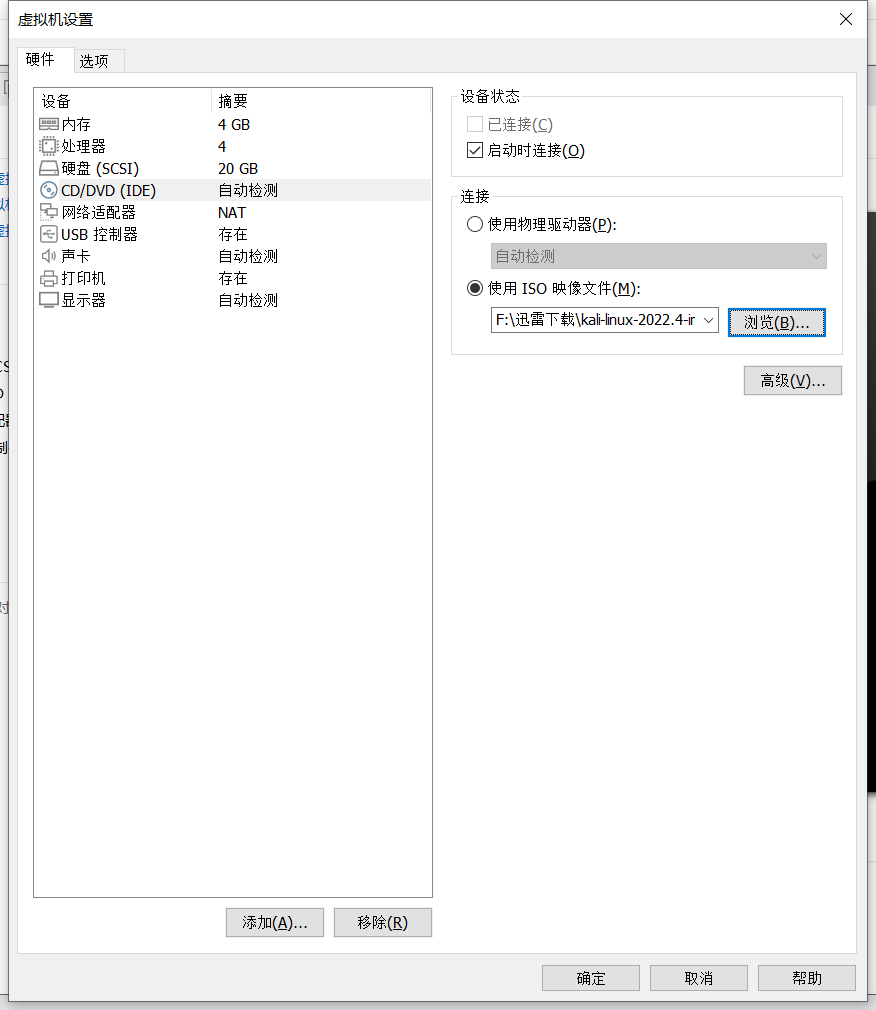

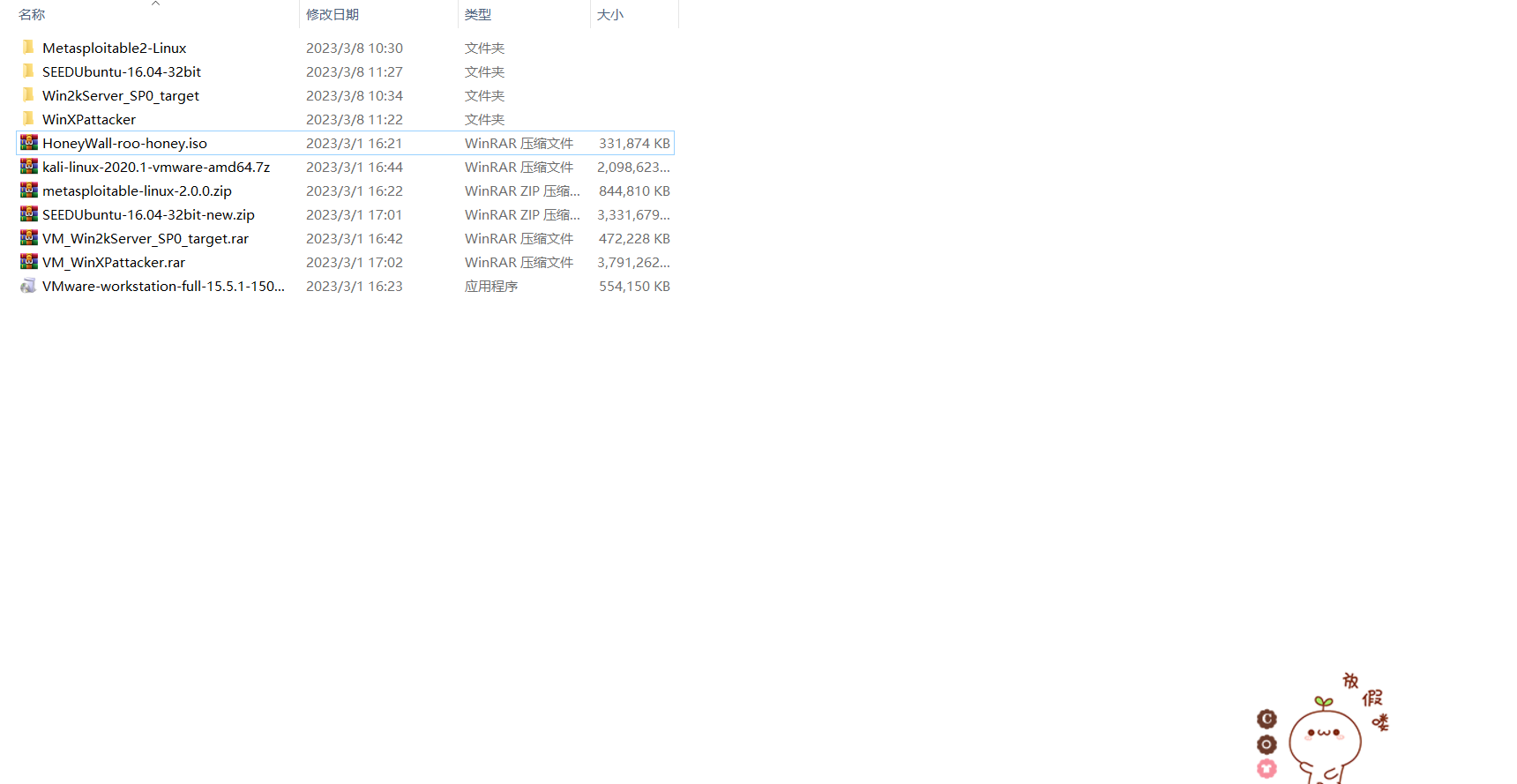

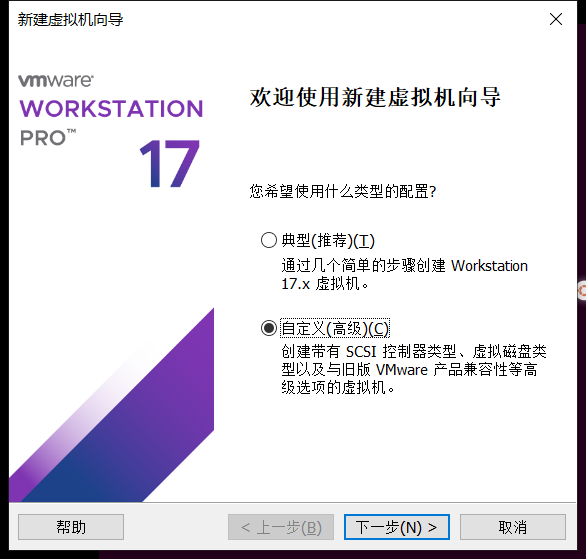

创建新虚拟机

使用下载好的镜像,并按步骤安装镜像

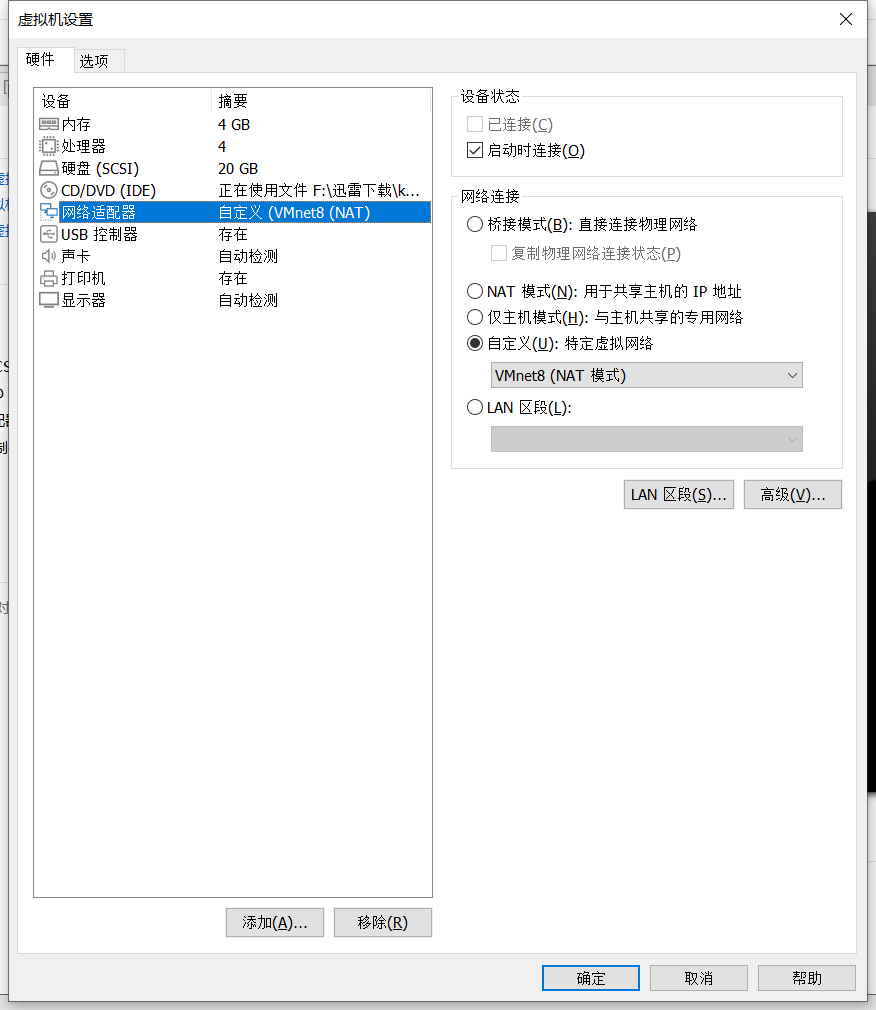

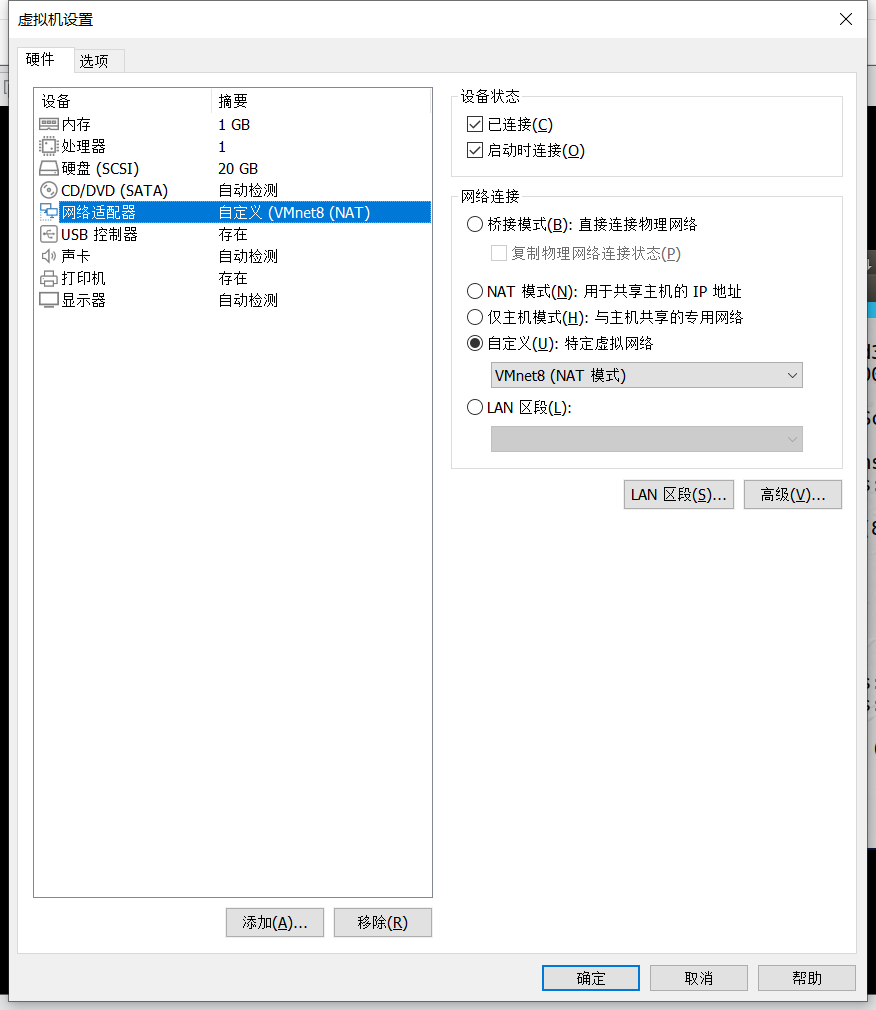

将网络连接调节成自定义(VMnet8(NAT 模式)):

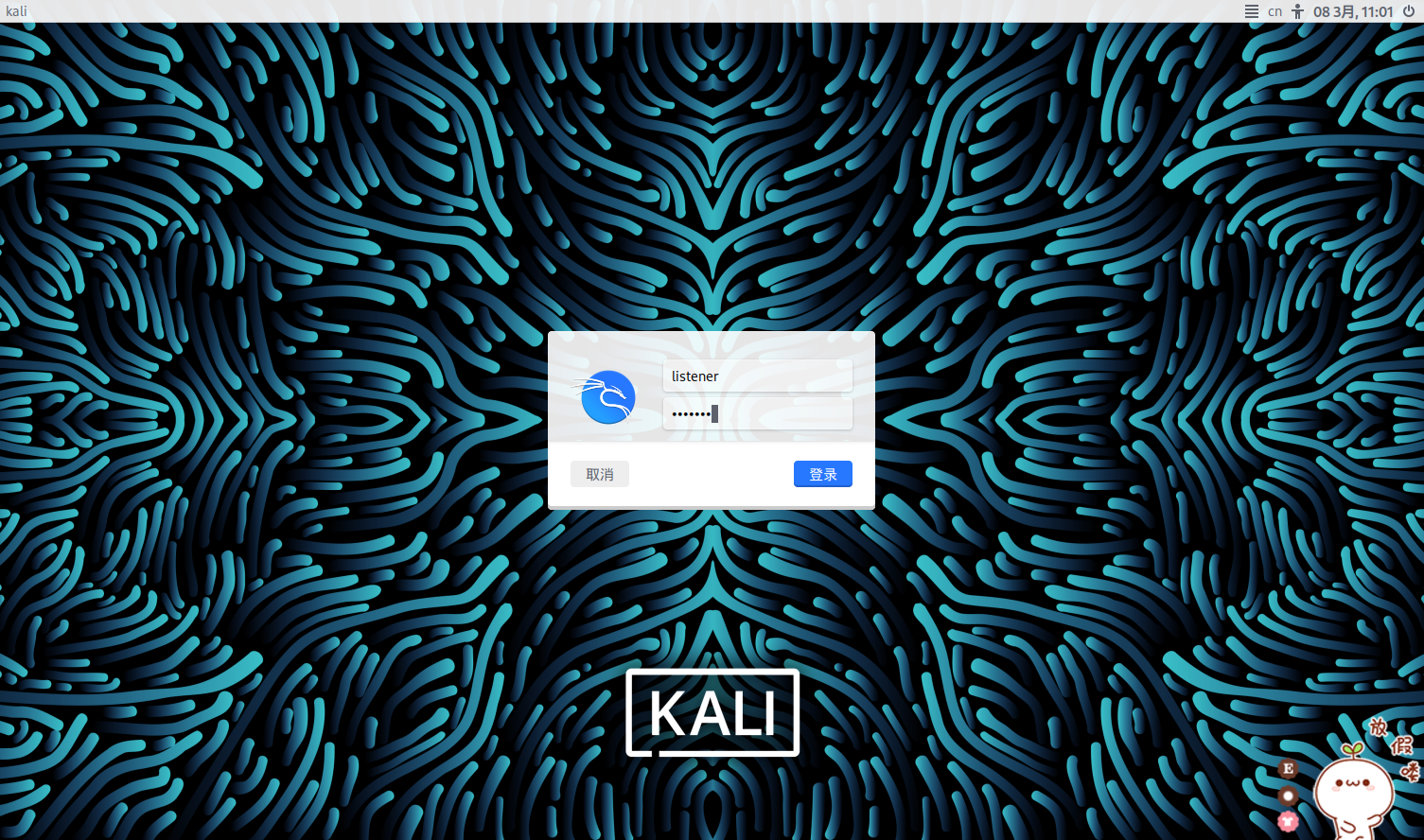

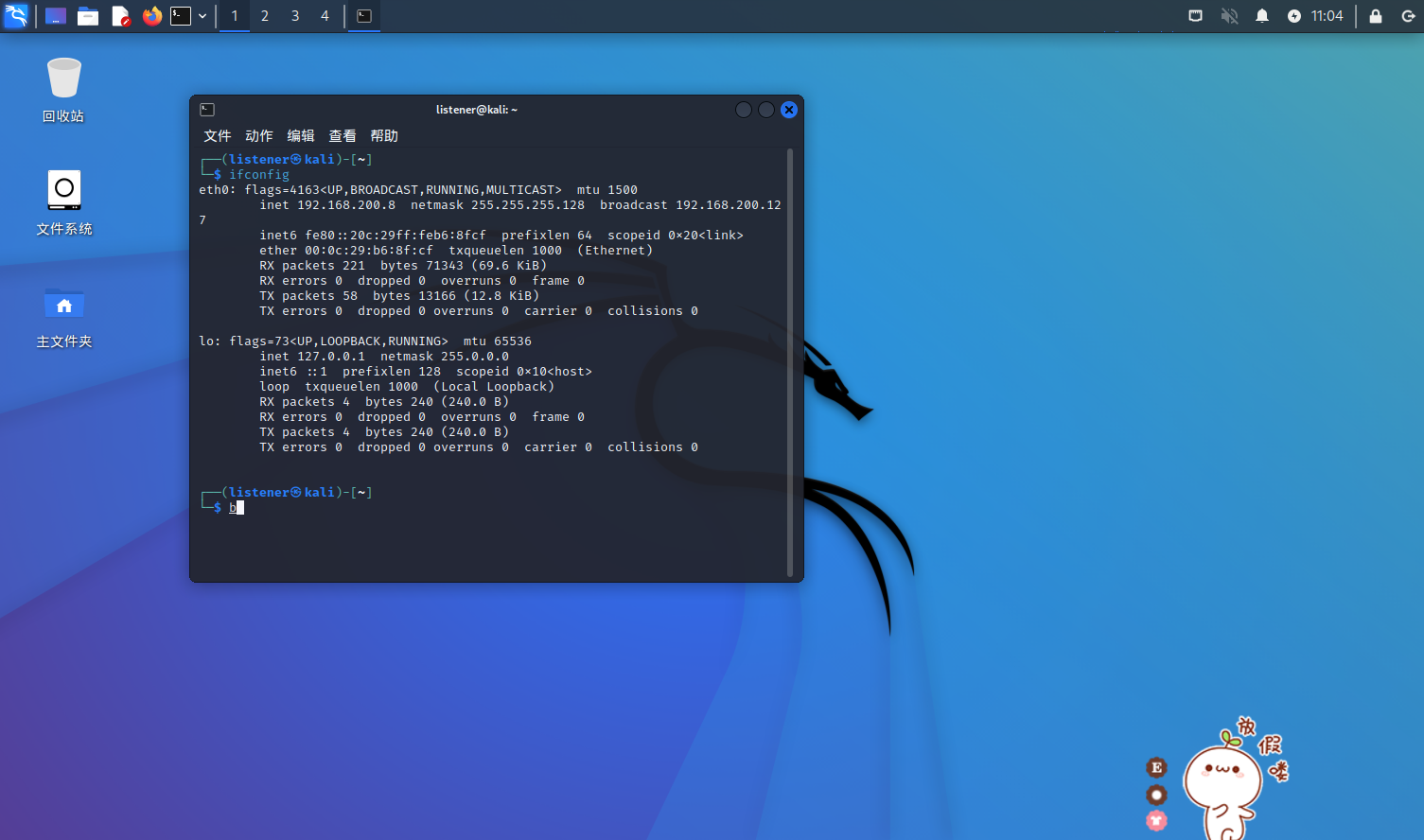

查询IP(如果不开启DHCP服务,会显示无网络连接),发现IP已分配且在攻击机段,如图所示,Kali的IP地址为192.168.200.8:

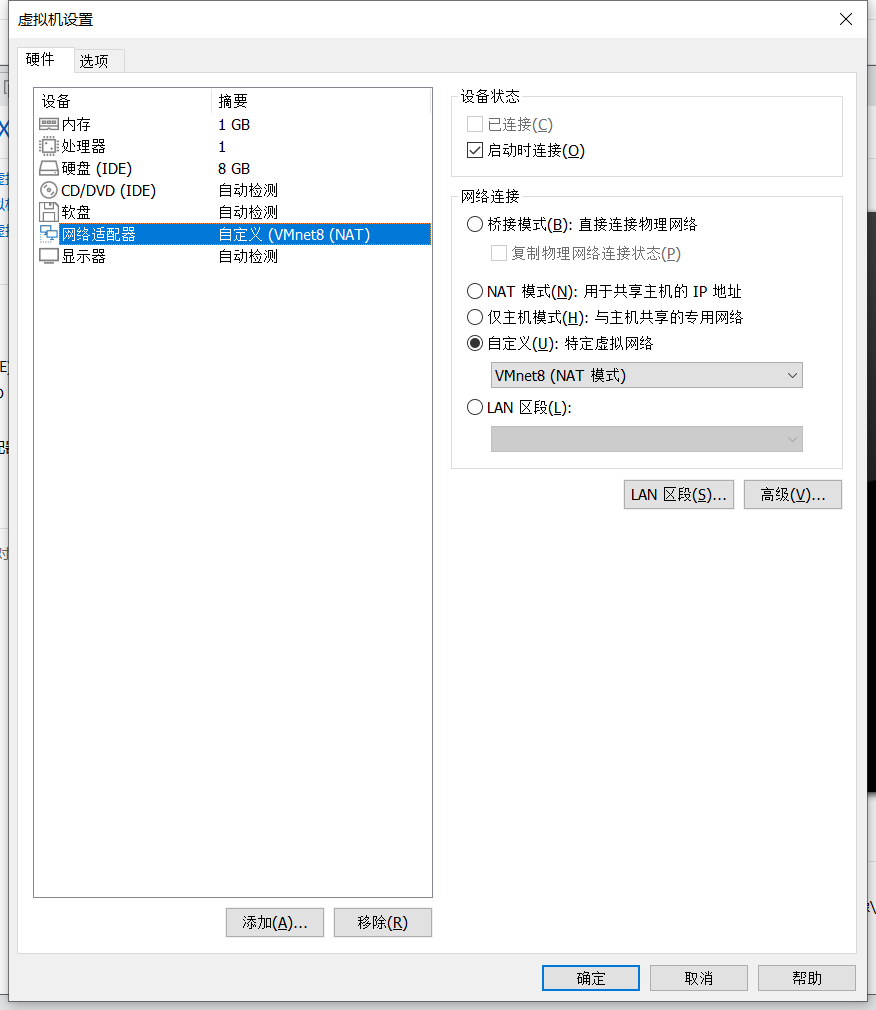

打开准备好的WinXPAttacker虚拟机,同Kali一样,首先配置网络适配器,将网络连接选为自定义-VMnet8(NAT 模式):

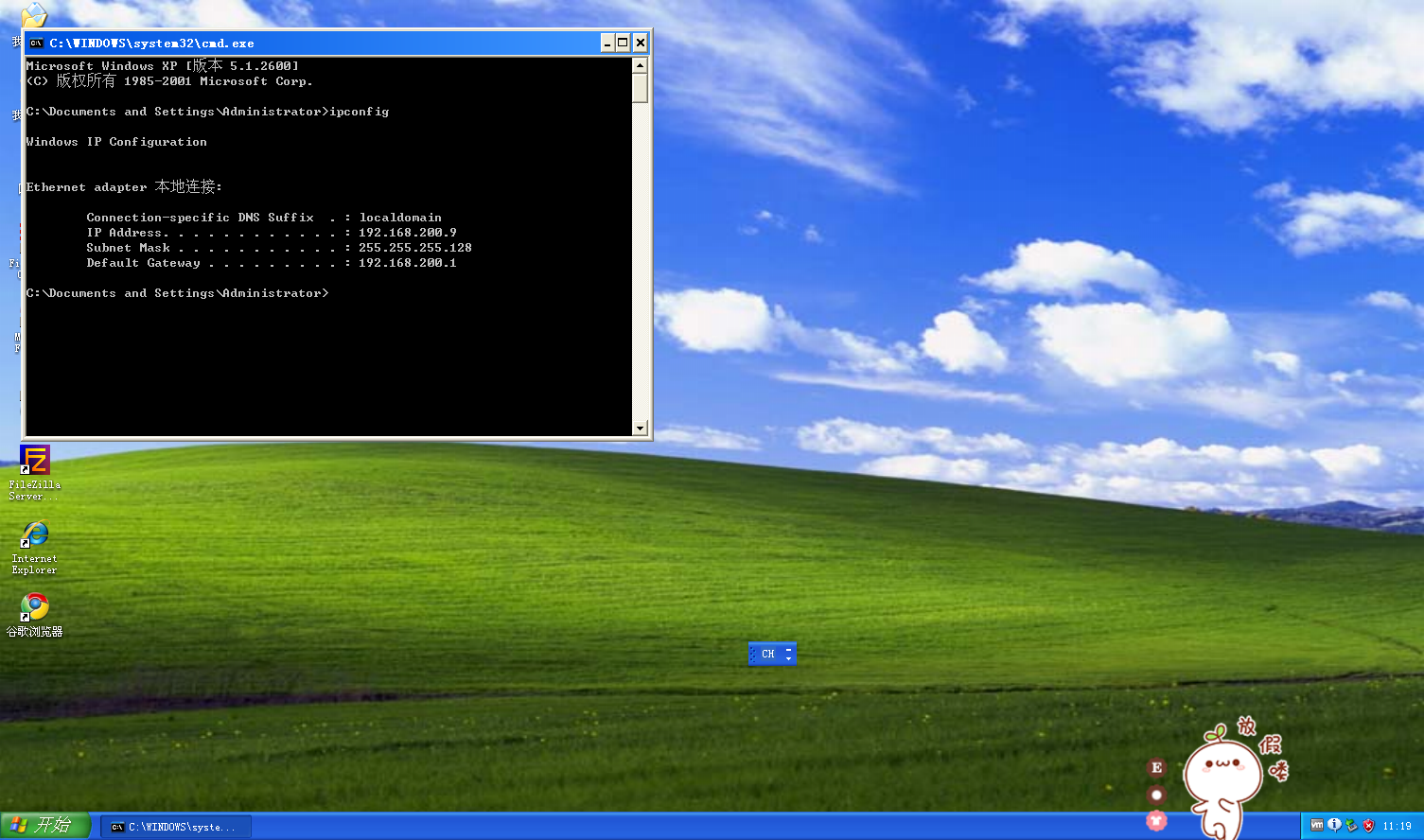

查询IP,发现IP已分配,如图所示,WinXPattacker的IP地址为192.168.200.9:

首先配置网络适配器,将网络连接选为自定义-VMnet8(NAT 模式):

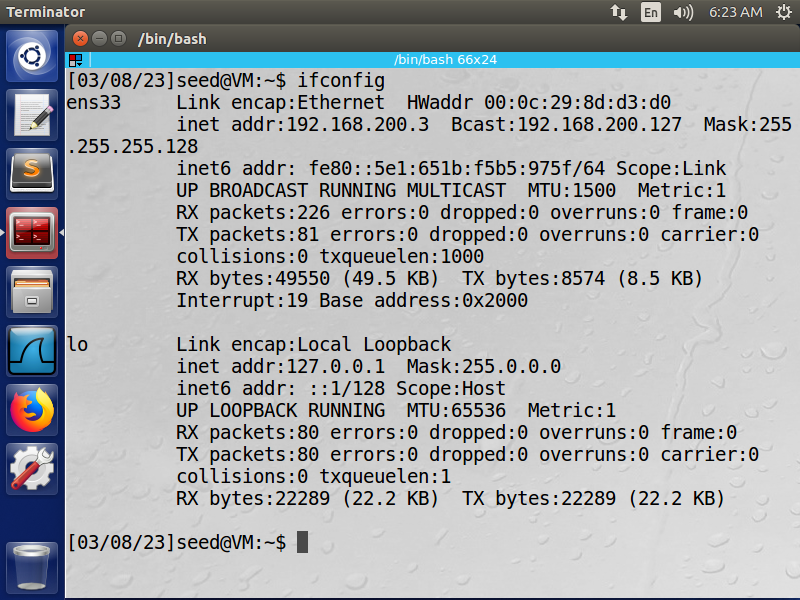

查询IP,发现IP已分配,如图所示,SEEDUbuntu的IP地址为192.168.200.3:

准备好镜像文件

使用准备好的镜像安装HoneyWall蜜网网关,

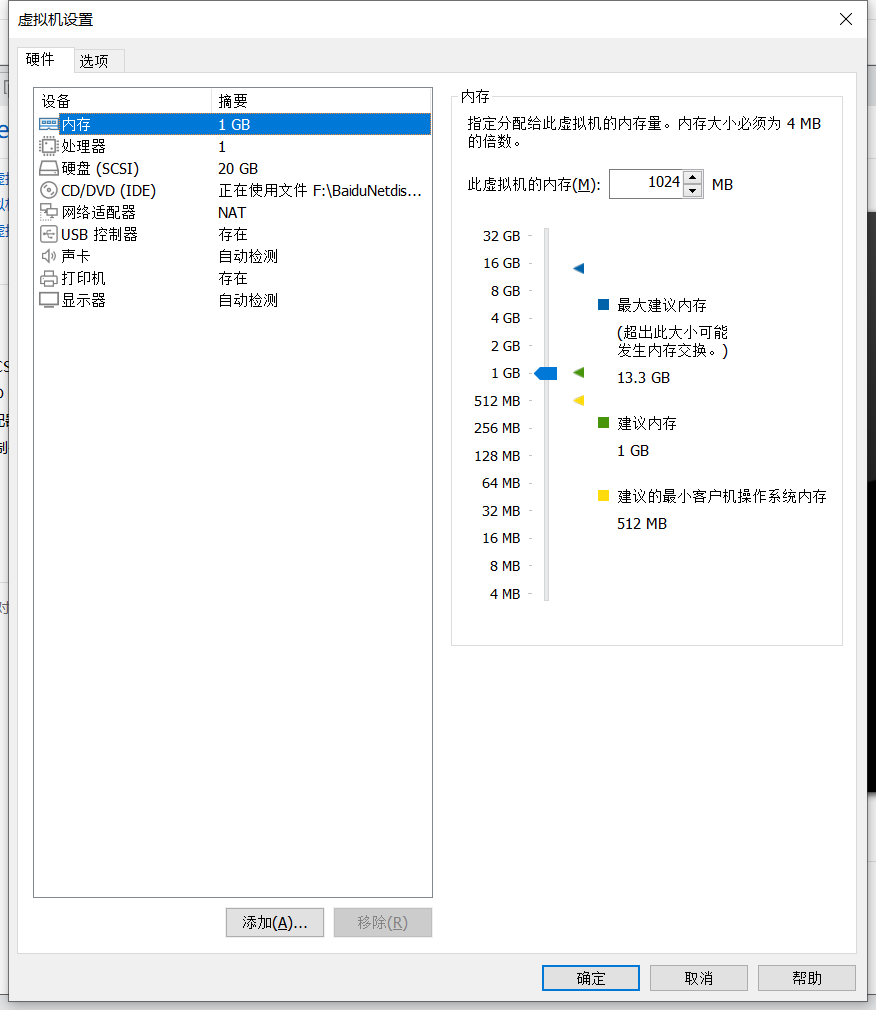

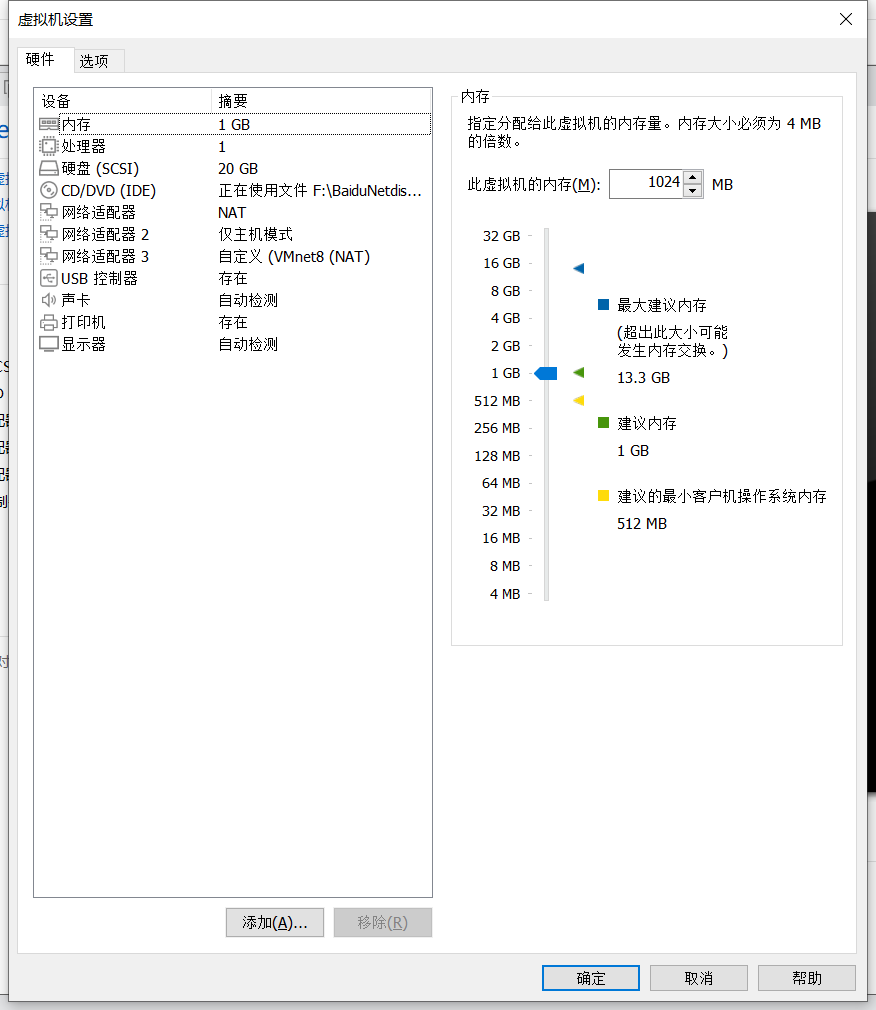

编辑虚拟机设置,其中镜像使用已经准备好的对应镜像,出了要将已有的网络适配器改成NAT模式,还需额外添加两个网络适配器,适配器2为仅主机模式,主要用于链接靶机网段,适配器3为自定义VMnet8模式,主要用于链接攻击机网段。

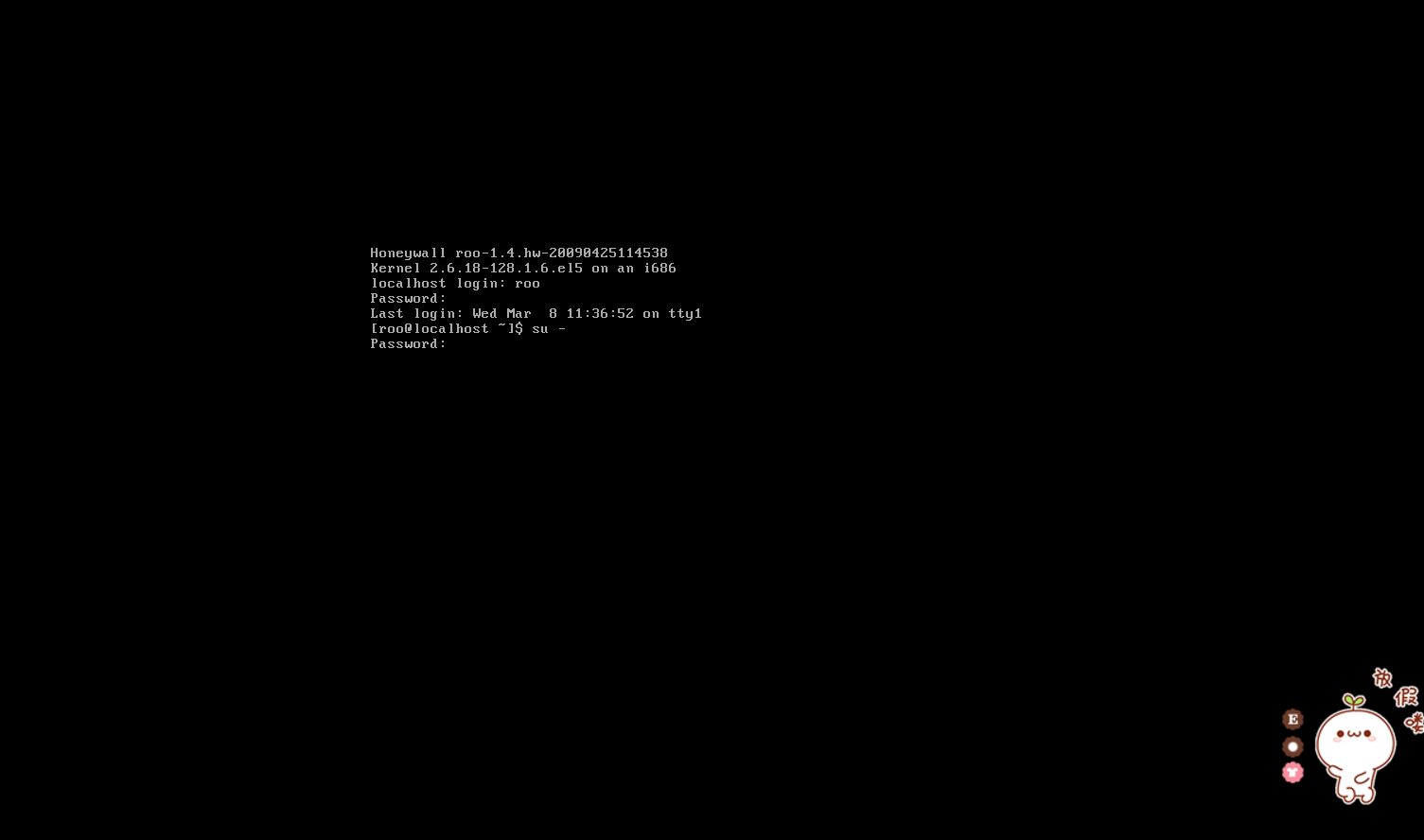

将虚拟机开机,等待其完成相关安装。使用用户名roo,密码honey进入页面,利用su -(密码honey)进行提权

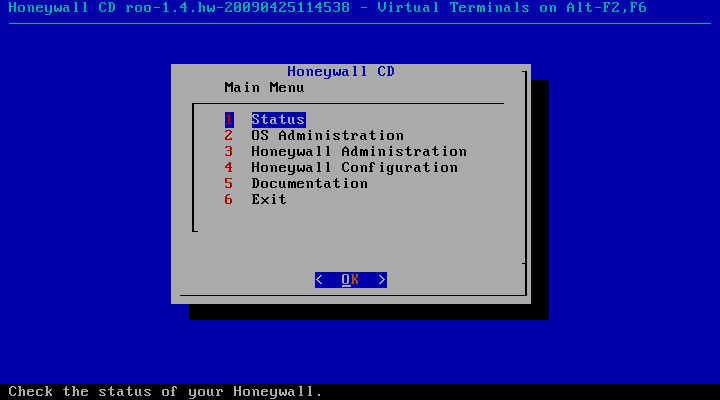

进入HoneyWall Configaration ,选择“YES”。

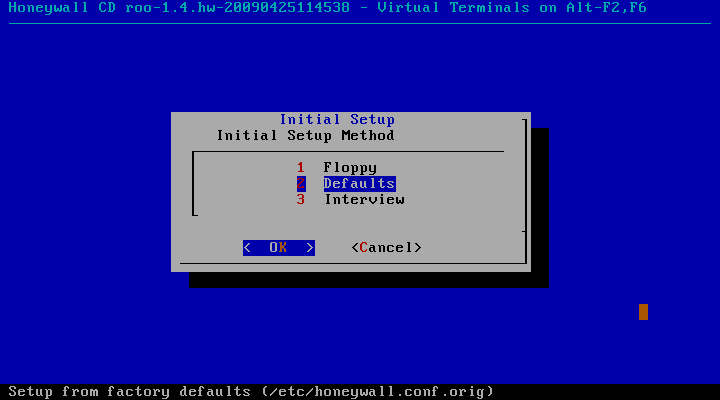

选择默认

重新进入HoneyWall Configaration

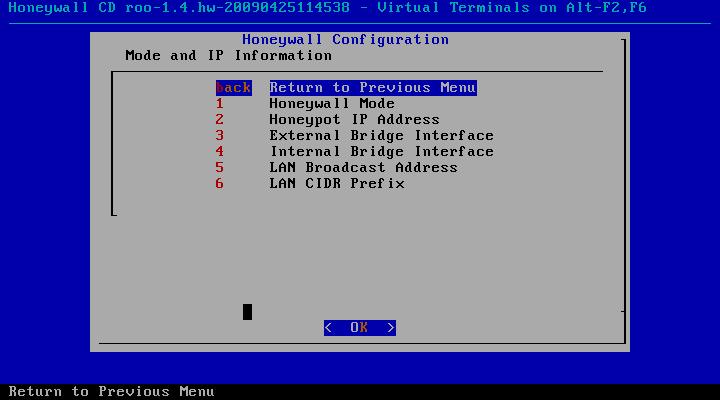

选择配置模式和IP信息

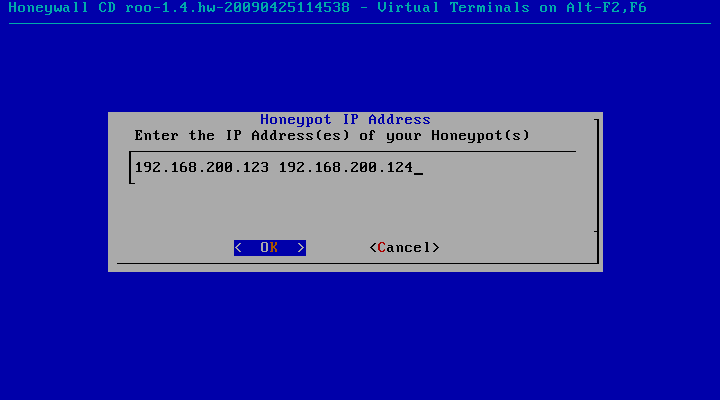

IP信息的配置:将其设置为两个靶机的IP

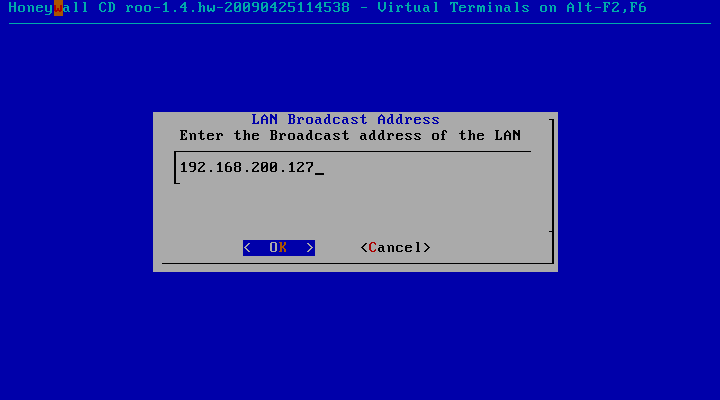

配置蜜网网段的广播地址:192.168.200.127

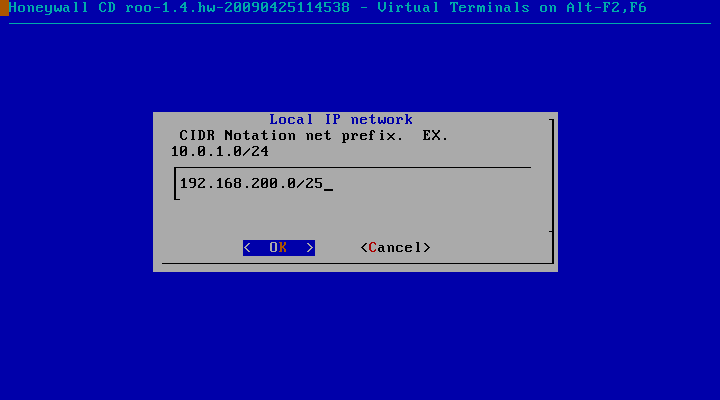

配置蜜网网段的子网掩码:192.168.200.0/25

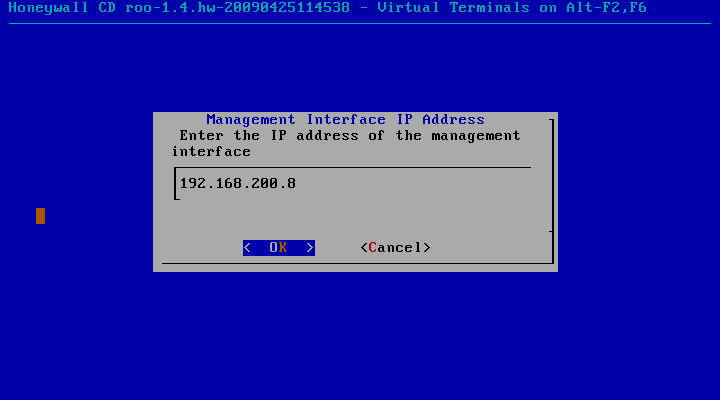

配置远程管理Remote Management用于管理HoneyWall的IP地址:192.168.200.8

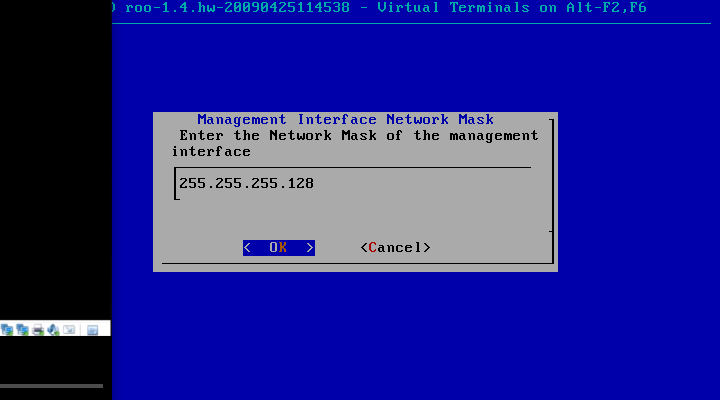

配置远程管理Remote Management用于管理IP地址的子网掩码:255.255.255.128

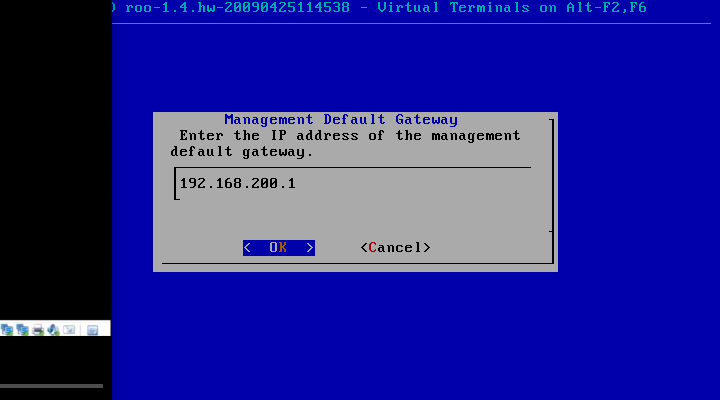

配置远程管理Remote Management用于管理网关地址:192.168.200.1

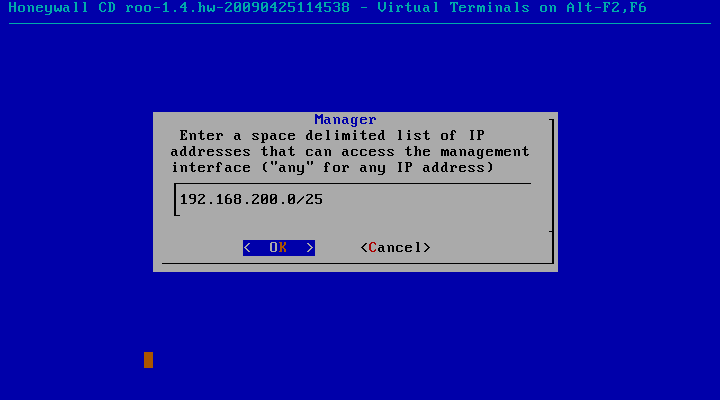

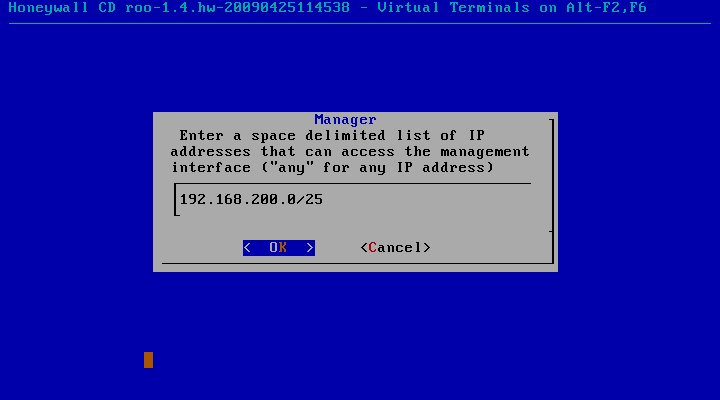

配置可进行管理的IP范围:192.168.200.0/25

配置Sebek的IP地址:192.168.200.8

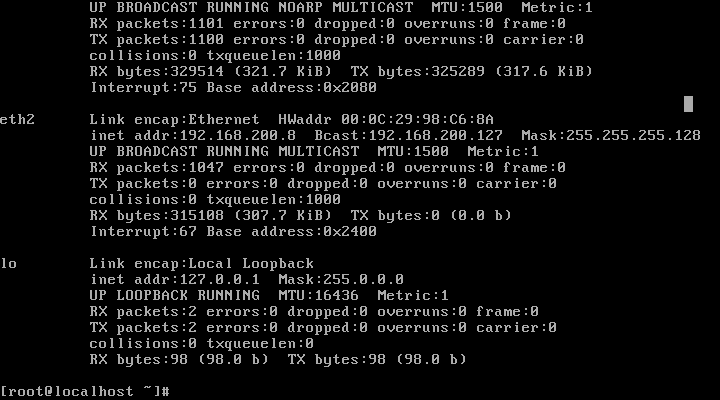

回到终端,ifconfig查看ip,发现成功配置。

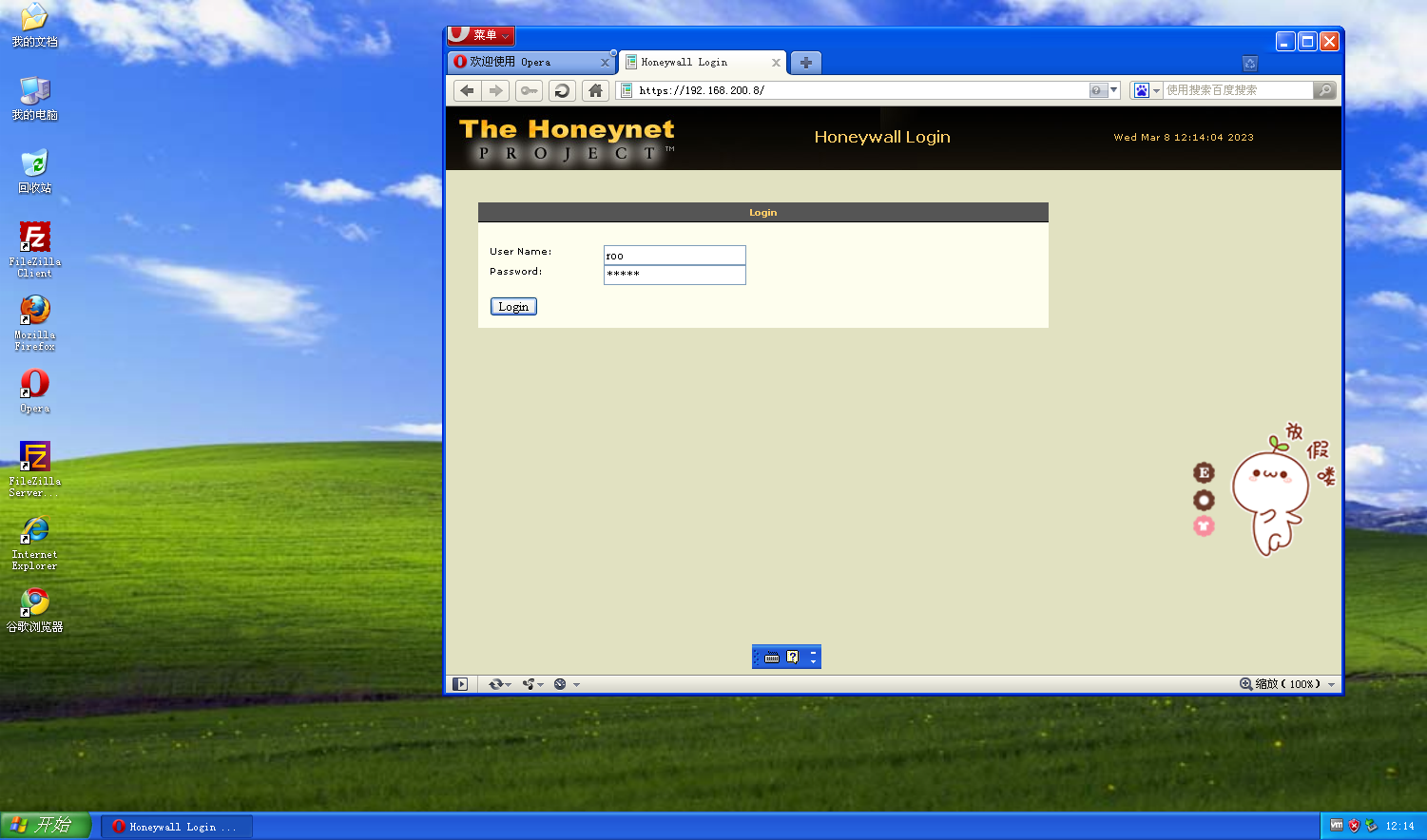

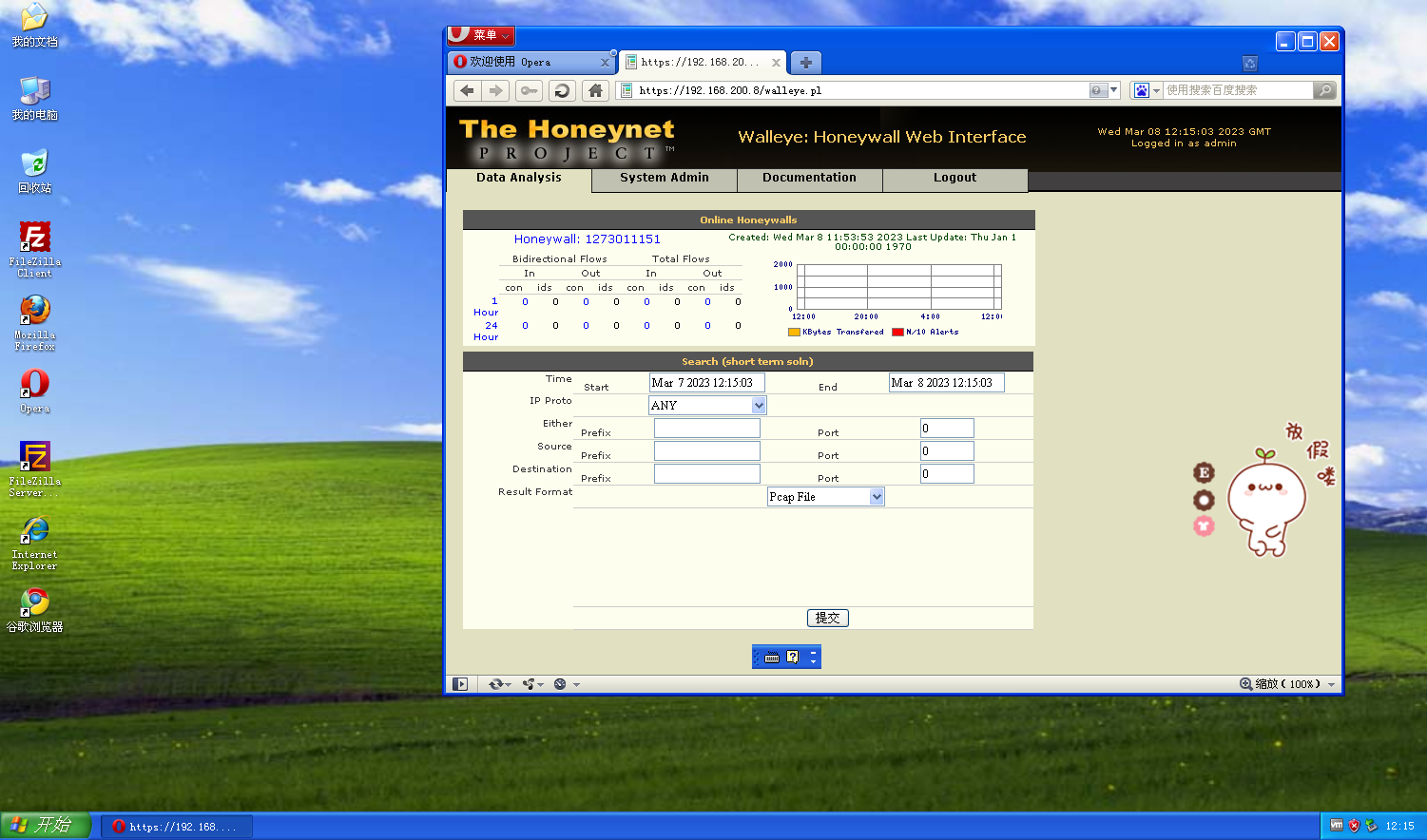

接着在WinXPattacker攻击机上,随意打开一个浏览器,输入https://192.168.200.8/

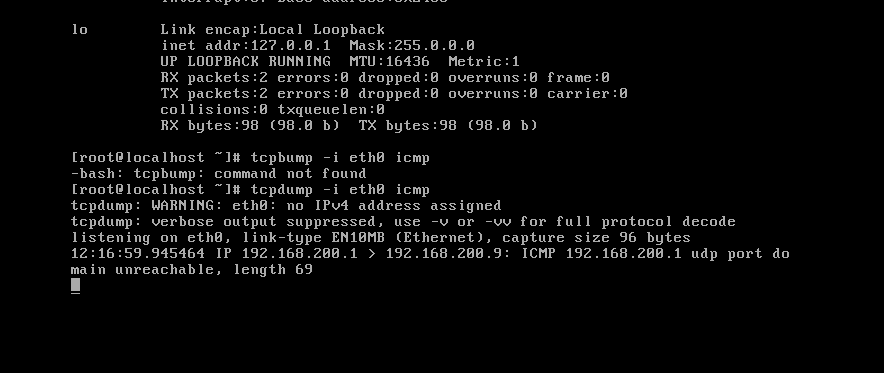

监控eth0 imcp包

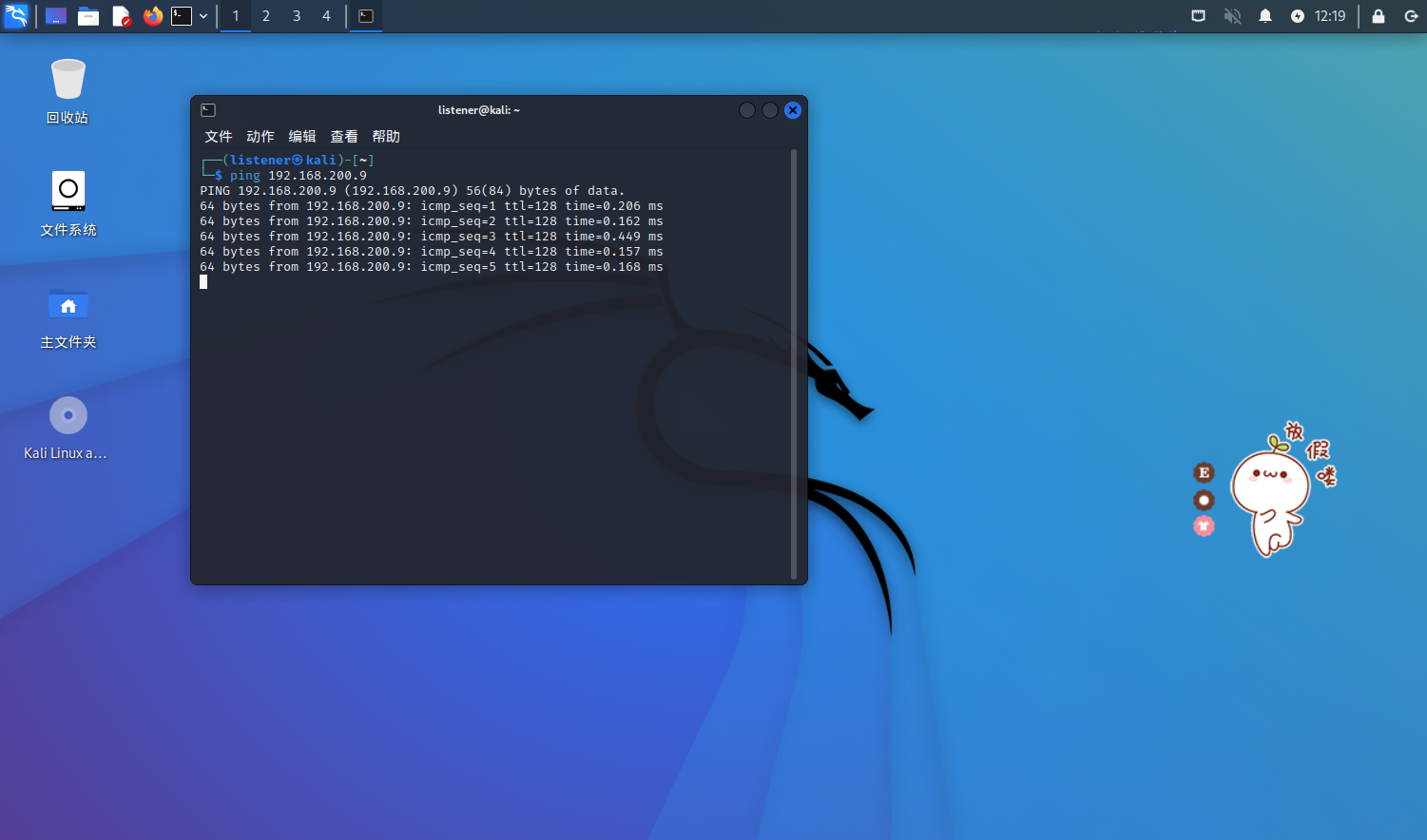

使用kali Ping xp机

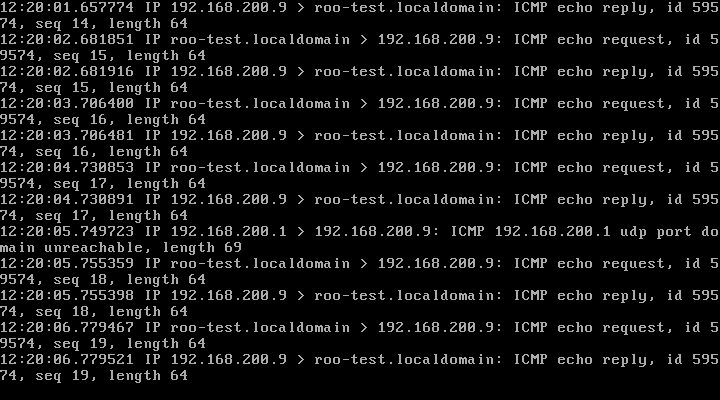

成功且监控到

输入密码的时候,不会显示,这时候不是死机,输入密码后,按回车可以继续进行。 2.退出编辑和保存视频中没有教修改网络配置文件后保存和退出的方法。具体方法是按"Esc"退出,后输入":wq"保存。 3.查看上文当信息被遮挡,可以使用"Shift+Pgup"查看上文。 四、学习感想和体会通过本次实验,我学习到了很多知识,包括基本的网络安全知识,配置虚拟机的知识,Linux系统操作的知识等等。成功的部署了一套个人的网络攻防实践环境,其中包括攻击机、靶机、蜜网网关,并进行了网络连通性测试。极大的提高了我的动手实践能力,自我解决问题的能力,主动学习的能力,虽然还有很多问题似懂非懂,但为之后的网络攻防学习打下基础,让我受益匪浅。 |

【本文地址】

今日新闻 |

推荐新闻 |