getshell提权 |

您所在的位置:网站首页 › 获取网站管理员权限 › getshell提权 |

getshell提权

|

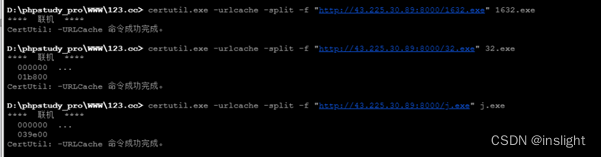

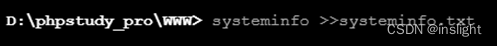

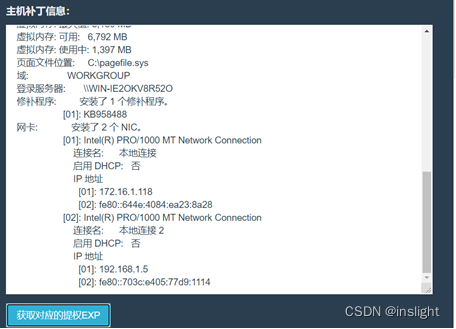

通过学习利用webshell上传溢出exp到目标,提升权限至system 使用蚁剑连接webshell通过实验靶机来实现 查看自身权限点击webshell地址,右键打开虚拟终端,使用whoami查看自身权限 在我们提权前,我们要确定目标当前的操作系统的具体版本,以及系统的补丁情况,还要找到对应的exp来进行溢出。 首先通过systeminfo查看目标系统的详细信息,为了保存信息,我们把信息输入至systeminfo.txt文件中 http://blog.neargle.com/win-powerup-exp-index/ 只需要把systeminfo 获取的信息丢到页面上,即可通过对比补丁来获取对应的exp https://github.com/SecWiki/windows-kernel-exploits windows 内核提权漏洞 找到exp后,我们只需要把exp上传至目标执行即可获得system权限,一般来说我们只需要通过webshell上传即可,但是发现这里存在问题,我们无法通过蚁剑来直接上传我们的exp 方法有非常多,一般来讲,我们会利用目标系统上原本具有文件下载功能的程序来下载我们的exp到目标,我们只需要把文件放在外网的vps的http服务器中。 通过certutil这个微软自带的exe来下载文件至服务器 文件上传至目标后,可以直接按照exp的使用方法来直接执行命令 |

【本文地址】

今日新闻 |

推荐新闻 |

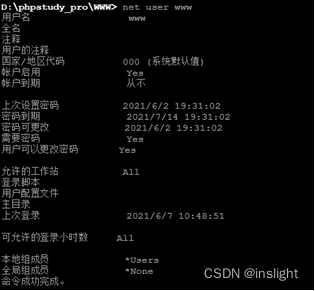

可以看到,我们当前的权限为www,可以通过net user www查看具体用户信息

可以看到,我们当前的权限为www,可以通过net user www查看具体用户信息  当我们要执行添加用户时,由于当前用户只是一个普通用户权限,不是管理员,所以系统直接拒绝了我们的请求

当我们要执行添加用户时,由于当前用户只是一个普通用户权限,不是管理员,所以系统直接拒绝了我们的请求

这里我们得知目标系统的具体版本,操作系统位数,修补程序情况,可以通过在线提权页面来获取相关的exp。

这里我们得知目标系统的具体版本,操作系统位数,修补程序情况,可以通过在线提权页面来获取相关的exp。 系统版本是windows2008r2系统,所以我们找到windows2008可用的exp

系统版本是windows2008r2系统,所以我们找到windows2008可用的exp  我们靶机上只有安装一个补丁,所以我们排除那个补丁编号的exp,利用ms16-032来尝试。

我们靶机上只有安装一个补丁,所以我们排除那个补丁编号的exp,利用ms16-032来尝试。

这里发现我们通过蚁剑直接上传的exp被压缩了,同时exp也变成了不是exe程序,没有办法执行了。寻找方法上传我们的exp至目标服务器

这里发现我们通过蚁剑直接上传的exp被压缩了,同时exp也变成了不是exe程序,没有办法执行了。寻找方法上传我们的exp至目标服务器