计算机病毒的40年发展史,你知道吗? |

您所在的位置:网站首页 › 脚本病毒有哪些 › 计算机病毒的40年发展史,你知道吗? |

计算机病毒的40年发展史,你知道吗?

|

如果你在计算机上安装它 然后在证书的许可下,你同意向PC电子公司支付租赁这些程序的全部成本。 在本合同许可违约情况下,PC电子公司有权收回欠款,支付给PC电子公司和其使用的程序,以确保你终止使用。 这些程序会影响其他程序。 特此通知,如果您未能遵守本许可协议的条款,最严重的后果是,你的良心可能会余生不安。 你的电脑将会停止正常运转。 禁止将本程序与他人共享。 软盘中的程序知道如何运作,将驱动盘内的文件加密。木马病毒之后会向用户索取189美金的赎金,发送给在巴哈马的PC电子公司。Popp之后被拘捕,并有11项勒索的指控。AIDS是我们现在所称的勒索软件的最早案例。 1991: Michelangelo 在1992年初,媒体对即将到来的Michelangelo病毒大肆渲染,该病毒仅在一年前被发现。这个病毒是一个引导扇区病毒,感染计算机的主引导记录。它会从一个感染的软盘中进入你的电脑,感染你未来放入机器的所有可写软盘。 直到3月6号,在其庆祝其同名生日时,它会擦除你硬盘中前17个扇区的信息。 1998:CIH CIH病毒是一种能够破坏计算机系统硬件的恶性病毒。它的厉害之处就在于,其他病毒破坏的都是电脑软件,而CIH破坏的是电脑硬件,使你的计算机直接无法开机!1998年6月爆发于中国台湾,随后流入全世界范围。 2000: ILOVEYOU

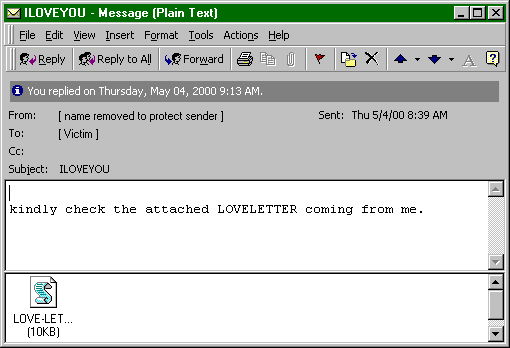

一个不起眼的邮件,主题为“我爱你”,只包含一个附件,LOVE-LETTER-FOR-YOU.txt。附件是一个.vbs文件或visual basic脚本文件。在默认情况下,Windows操作系统,把.vbs作为默认扩展名,使附件变为一个良性文本文件。受害者会在不知情的情况下运行这个程序,该程序会自动将原始邮件的副本,发送给每个Windows地址簿上的每一个条目,并且会覆盖在文件上。在短暂的时间内,我爱你给世界带来了温暖怀抱,同时也造成了55~87亿美金的损失。尽管追踪到病毒源头在菲律宾,但由于当地还没有任何法律禁止恶意软件,所以也无法定罪。 2001: Anna Kournikova “这里有你,;0)”是一个主题行,附带一个“AnnaKournikova.jpg[.vbs]”附件。证明了闪电可以两次击中同一个地方。visual basic脚本 文件会向用户的全部地址簿发送相同的副本。Anna Kournikova病毒在短短几分钟内,使用一个名为“Visual Basi蠕虫生成器”的工具生成病毒。Jan de Wit在真正了解到他创造的是什么之前,就已释放了该病毒。 2003:Slammer & Blaster 这不是一个只包含有一个关于情书的病毒的帖子。在2003年,Blaster蠕虫利用了Windows 2000和Windows XP里的RPC故障。这个病毒会向系统内加载恶意的.exe文件,在系统每次启动时,会在DDoS windowsupdate.com上标注该设备。在代码的可执行文件中出现“我只是想说我爱你”的信息。 以下是另一个注记: “比尔盖茨,你为什么让这件事发生?停止赚钱,修复你的漏洞!” 另一个被叫做“SQL Slammer”的变种同时也出现,利用微软系统中相同的漏洞。但SQL Slammer的创造者没有留下类似的情书。 2007:熊猫烧香 相信大家对于熊猫烧香并不陌生,当年可能也有人感染了这个电脑病毒。它一款拥有自动传播、自动感染硬盘能力和强大的破坏能力的病毒。一时间各大网络以及私人电脑都会见到一个正在烧香的熊猫。熊猫烧香还会更改部分系统文件,从而导致个人数据丢失。熊猫烧香病毒会删除扩展名为gho的文件,使用户无法使用ghost软件恢复操作系统。 2008: Conficker 在我们只知道Kido蠕虫时,Conficker利用微软系统中的另一个RPC系统,导致缓冲区溢出和代码植入。这个恶意软件利用一些先进技术来满足日益增长的僵尸网络。受感染的系统会把Conficker代码不断更新。该恶意软件的终极版本甚至可以阻止DNS的查找能力,禁用系统的自动更新,杀死反恶意软件。 2011: ZeroAccess ZeroAccess rootkit在2011年开始感染系统,在它的僵尸网络中诱捕系统。据估计,它影响了超过900万个系统。Rootkit的传播利用多种不同的攻击策略,包括社会工程计划等。在网上纠缠,指挥和控制网络,利用不知情的主机进行欺诈。 2013: CryptoLocker CryptoLocker在2013年后半年开始影响系统。它使用RSA公钥密码方法,会将你的系统上的重要文件加密 ,并且显示一条信息,要求在一定期限内发送比特币或支付现金券。在2014年中期,CryptoLocker终止活动时,Gameover ZeuS僵尸网络出现,该僵尸网络将CryptoLocker发送出去。这个木马 病毒设法从受害者那里获取了300万美元。 2014: Moon Worm 从一个路由器转到另一个路由器,Moon蠕虫使用家庭网络管理协议(HNAP),作为确定消费者家用路由器的型号。它之后会继续使用专门用来绕过认证,感染设备。一旦设备感染,恶意软件会扫描更多的设备来打开端口。 2015: Moose 不利用任何特殊的漏洞,Moose蠕虫感染基于Linux的路由器。一旦它感染一个路由器,Moose会继续进行社交媒体诈骗,拦截网络去浏览或点赞。有趣的是,被感染的路由器没有耐心,一个简单的重启就可以解决问题。 2017:WannaCry永恒之蓝 2017年5月12日,不法分子通过改造"永恒之蓝"工具制作了wannacry勒索病毒。许多国家的高校校内网以及大型企业内网和政府机构专网均中招,并被勒索支付高赎金才能恢复文件。 WannaCry是通过攻击Windows系统445端口漏洞(MS17-010)来达到传播目的,受到病毒攻击的电脑会弹出一个勒索金额的对话框,必须支付高额赎金才能恢复数据. 几年来,我们看到许多有趣的病毒,蠕虫,和僵尸网络,但是下一个又会是什么?恶意软件进入我们的系统时都很温和。随着“无头”连接设备越来越多,通常我们称其为物联网。在不远的将来,最精明的恶意软件可能会利用这种成倍增长的攻击面。 你还知道哪些病毒?欢迎大家评论区积极留言! 关注【程序员零距离】公众号 获取更多互联网知识 - END -返回搜狐,查看更多 |

【本文地址】