[病毒木马]记一次云主机 XMR挖矿木马分析 |

您所在的位置:网站首页 › 美宣是做什么产品的 › [病毒木马]记一次云主机 XMR挖矿木马分析 |

[病毒木马]记一次云主机 XMR挖矿木马分析

|

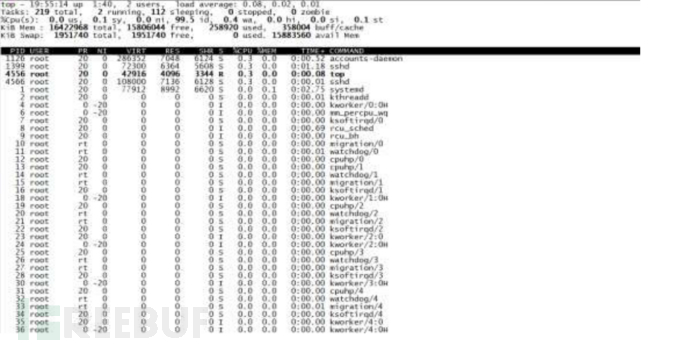

一、摘要&事件详情1.1 简要 安全服务部于2021年xx月xx日晚,腾讯云安全运营告警发现某主机存在大量异常连接,通过威胁情报查询目标地址发现(94.23.23.52、91.121.140.167、94.23.247.226)等通信地址 为远控公共矿池地址,在确定事件为恶意入侵后安全服务部开始应急响应。 1.2 事件详情挖矿样本通过母体释放挖矿子体,母体是 Loader ,释放挖矿子体,执行挖矿子体。母体本身不包含 SSH 爆破等蠕虫动作 子体就是单纯的挖矿代码(加壳变形 UPX)。通过观测发现,进行 SSH 爆破的主机 IP 较少且固定,可以认定为固定机器, 使用工具进行扫描、爆破。通过这种广撒网的方式,犯罪团伙能收获不少门罗币。 挖矿样本针对的矿池地址和门罗币(xmr)产量如下: 通过登录中招服务器查看各个程序CPU的占用情况,未发现占用CPU过高的程序 猜测在排查时间里挖矿程序并未在运行。

查看了计划任务,网络和端口及启动项均未发现异常,猜测该挖矿程序并不是通过计划任务等常见操作来执行。

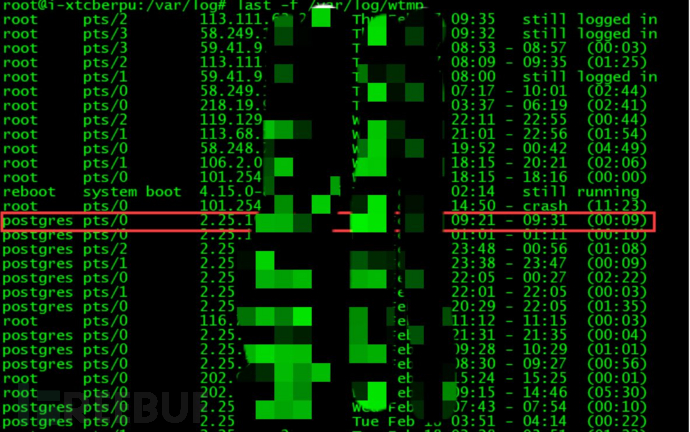

发现在2021年xx月xx日9:23-9:32期间 postgres用户有连接服务器的行为IP为2.25.xx.xx(英国)。

查看历史命令,发现目标服务器上有使用过 docker 镜像的记录,于是检查docker 镜像, 发现有 postgres docker 镜像,关闭时间为 2021 年 xx月 xx日下午 6点左右。而查看服务器重启记录, 发现服务器在 2021年 xx 月 xx 日 02:14 重启过, 但是在 2021 年 xx 月 xx 日并未产生新的告警, 于是猜测病毒与 postgres 镜像相关。

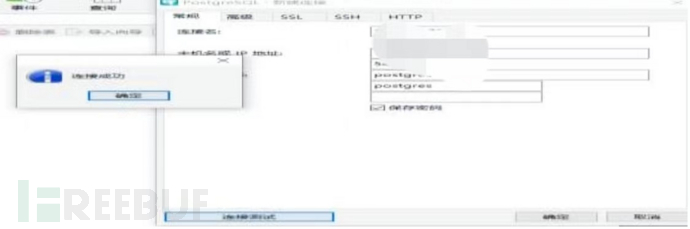

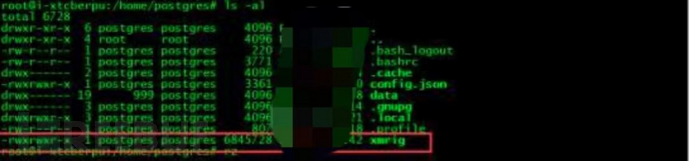

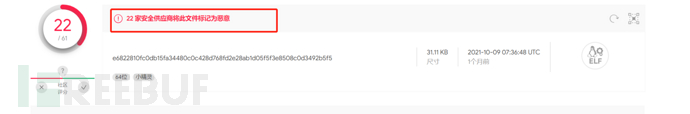

启动其中的 postgres 镜像,发现 postgres 数据库为默认的账号 postgres,密码为空,初步推测 这次的挖矿事件与 postgres 数据库安全相关。 同时,在该数据库 postgres 用户目录下找到可疑的文件 xmrig 和 config.json 文件,推测 xmrig 文件为挖矿主程序 config.json 文件为挖矿的配置文件。 将挖矿样本在 VirusTotal 中检测发现,目前仍有被绕过的风险 下图是挖矿样本在 VirusTotal 中的检测结果:

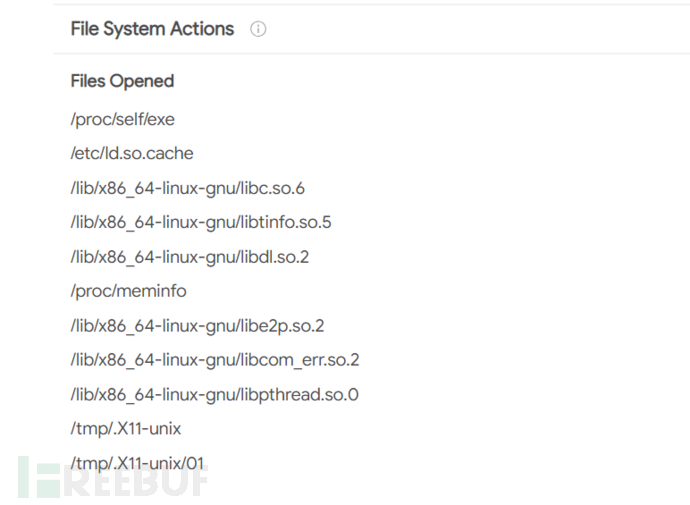

在沙箱测试释放的文件详情:

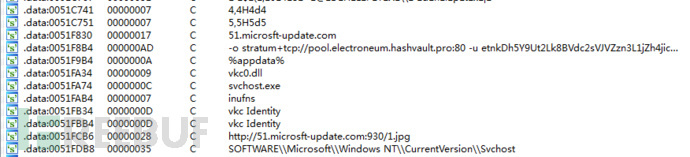

对木马逆向可见钱包地址和矿池地址直接硬编码在程序中 查看对外挖矿的请求域名 pool.electroneum.hashvault.pro 端口为80.

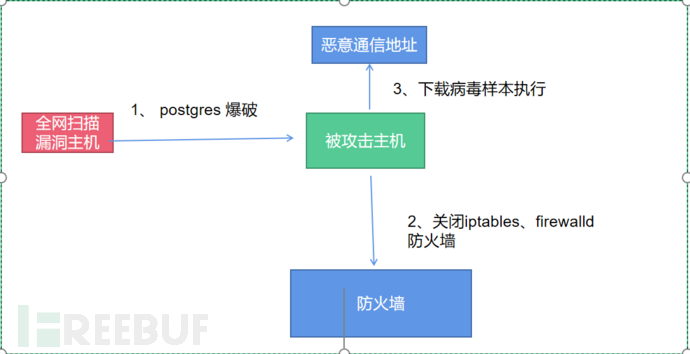

攻击流程图:

A、所使用的账号密码设置为强口令,如果不必要使用该数据 库请及时关闭 B、定期更新系统及中间件等安全补丁,减少攻击者通过漏洞入侵 C、减少对外开放的高危端口,关闭不必要的服务及端口,避免这类端口开启后被病毒利用和感染 D、多台系统或数据库不要使用相同密码或弱口令,病毒可能会抓取本机密码,攻击局域网中的其它机器 被感染的主机要及时修改密码 |

【本文地址】

今日新闻 |

推荐新闻 |