bulldog |

您所在的位置:网站首页 › 网页爆破 › bulldog |

bulldog

|

bulldog-1靶机 write up

0x00 环境搭建0x01 信息收集0x02 漏洞挖掘web漏洞思路ssh 利用思路步骤一:浏览网页 爆破目录步骤二: 破解hash步骤三:利用密码登录后台步骤四:利用命令执行(需要尝试绕过方法)步骤五:反弹shell

0x03 提升权限步骤六:查看系统用户,确定需要关注的用户步骤七:查找每个用户的文件步骤八:拼接root密码提权

0x04 思路总结

0x00 环境搭建

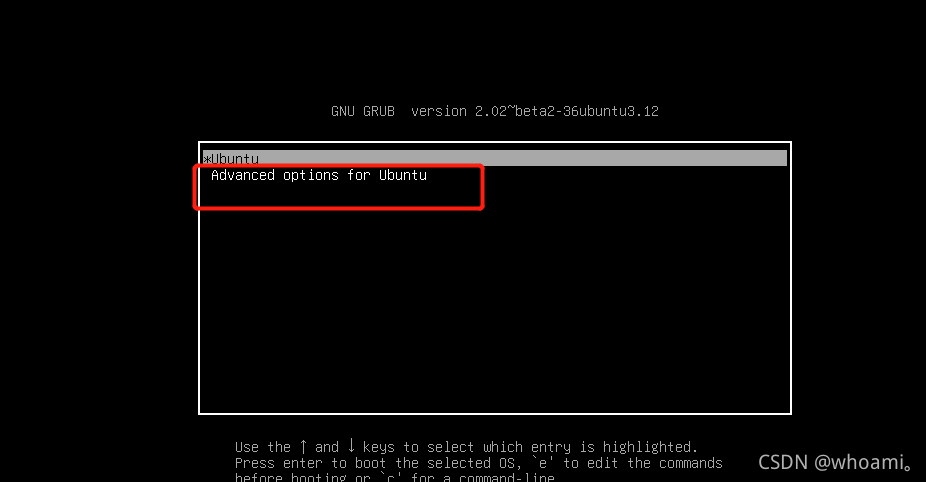

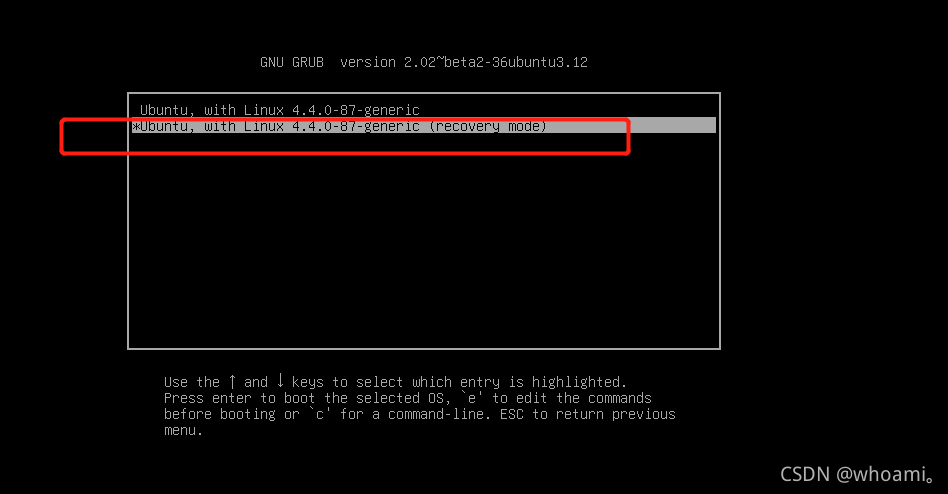

下载链接 https://download.vulnhub.com/bulldog/bulldog.ova目标 获得root权限 读取flag 运行环境 靶机 VM虚拟机启动 攻击机 kali win10 靶机ip问题 (1)设为nat模式 和kali同网段 (2)如果设为nat, kali扫不出靶机ip 这样尝试 【1】重新启动 靶机 到开机页面 选择第二个ubuntu的高级选项。 【2】继续选择第二个选项 【3】 选择root 按回车 回车 进入命令行模式 如果有问题 多试试 一开始 改了 还是没反应 尝试了好几次 还是不行, 之后删掉靶机文件,重新 导入了靶机 再次修改 ip出现。 0x01 信息收集ip探测 netdiscover -i eth0 -r 192.168.157.0/24

端口和服务识别 masscan -p 1-65535 --rate=1000 192.168.157.161 nmap -A -sC -sV -p 80,23,8080 192.168.157.161 -o port.tx Starting Nmap 7.91 ( https://nmap.org ) at 2021-11-30 16:34 CST Nmap scan report for 192.168.157.161 Host is up (0.00042s latency). PORT STATE SERVICE VERSION 23/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.2 (Ubuntu Linux; protocol 2.0) | ssh-hostkey: | 2048 20:8b:fc:9e:d9:2e:28:22:6b:2e:0e:e3:72:c5:bb:52 (RSA) | 256 cd:bd:45:d8:5c:e4:8c:b6:91:e5:39:a9:66:cb:d7:98 (ECDSA) |_ 256 2f:ba:d5:e5:9f:a2:43:e5:3b:24:2c:10:c2:0a:da:66 (ED25519) 80/tcp open http WSGIServer 0.1 (Python 2.7.12) |_http-server-header: WSGIServer/0.1 Python/2.7.12 |_http-title: Bulldog Industries 8080/tcp open http WSGIServer 0.1 (Python 2.7.12) |_http-server-header: WSGIServer/0.1 Python/2.7.12 |_http-title: Bulldog Industries MAC Address: 00:0C:29:27:6E:D6 (VMware) Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port Device type: general purpose Running: Linux 3.X|4.X OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4 OS details: Linux 3.2 - 4.9 Network Distance: 1 hop Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel TRACEROUTE HOP RTT ADDRESS 1 0.42 ms 192.168.157.161 OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ . Nmap done: 1 IP address (1 host up) scanned in 31.66 seconds23/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.2 (Ubuntu Linux; proto 80/tcp open http WSGIServer 0.1 (Python 2.7.12) 8080/tcp open http WSGIServer 0.1 (Python 2.7.12) OS details: Linux 3.2 - 4.9 0x02 漏洞挖掘 web漏洞思路(1) 爆破目录 看各个网页功能 及源码 找漏洞 (2) 看是否存在cms等框架漏洞,存在直接利用。 不存在开bp 手动找,也可开awvs appscan xray扫描。 ssh 利用思路(1)用九头蛇跑弱口令,在有用户名的情况下,需要看字典还有是否存在弱口令啦。 (2)从web中获得的账号密码,也可进行尝试,很有可能也是ssh密码。 步骤一:浏览网页 爆破目录(1) kali 和win10 两款工具爆破 /robots.txt /admin/login/ 登录框 /dev (2)浏览主页 点击各个点 只点到 一个 /notice/ 没有利用点 (3) 看看爆破出来的页面 /admin/login/ 页面 是一个Django 框架做的登录框 /robots.txt 没用 /dev 内容过多 有用信息有 |

【本文地址】

今日新闻 |

推荐新闻 |

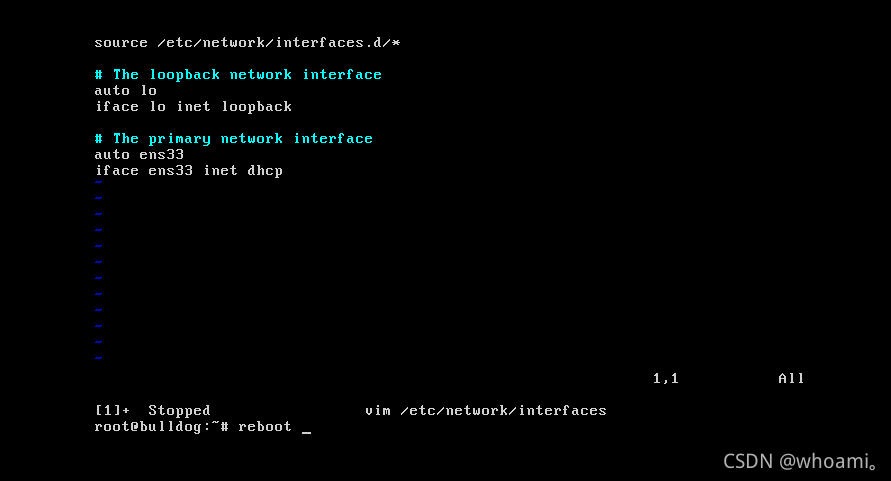

【4】 mount -o rw,remount / 【5】ifconfig -a 显示所有网卡的信息,包含未up的 【6】 vim /etc/network/interfaces 修改 网卡名称 【7】 都改为 ens33 【8】 reboot

【4】 mount -o rw,remount / 【5】ifconfig -a 显示所有网卡的信息,包含未up的 【6】 vim /etc/network/interfaces 修改 网卡名称 【7】 都改为 ens33 【8】 reboot  【9】 去kali 扫描 网段测试

【9】 去kali 扫描 网段测试

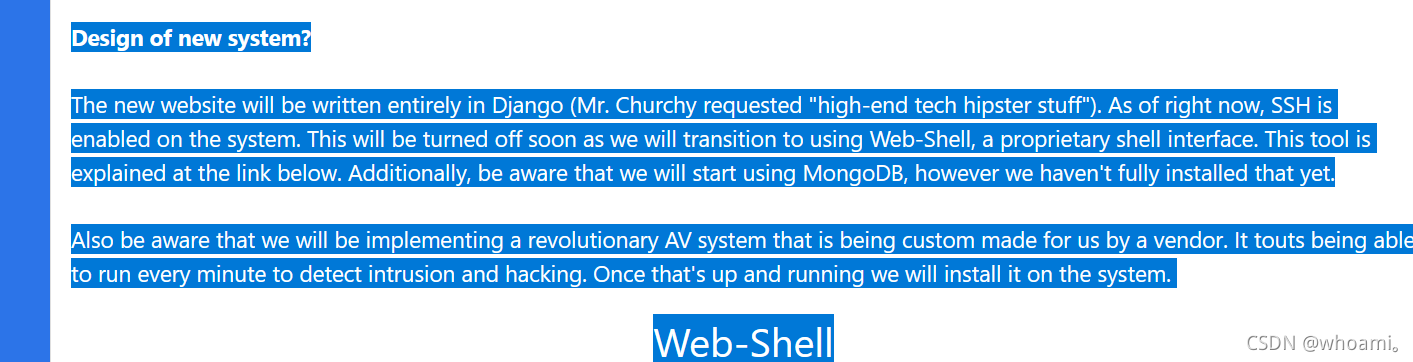

点击 Web-Shell 跳转到 http://192.168.157.161/dev/shell/ 需要认证才能使用

点击 Web-Shell 跳转到 http://192.168.157.161/dev/shell/ 需要认证才能使用  审查 /dev 源码 发现 存在网页开发人员测试时留下的有用信息 密码的哈希 尝试 解密登录

审查 /dev 源码 发现 存在网页开发人员测试时留下的有用信息 密码的哈希 尝试 解密登录