cve漏洞是什么意思?cve漏洞复现及利用 |

您所在的位置:网站首页 › 网络靶场是什么意思 › cve漏洞是什么意思?cve漏洞复现及利用 |

cve漏洞是什么意思?cve漏洞复现及利用

|

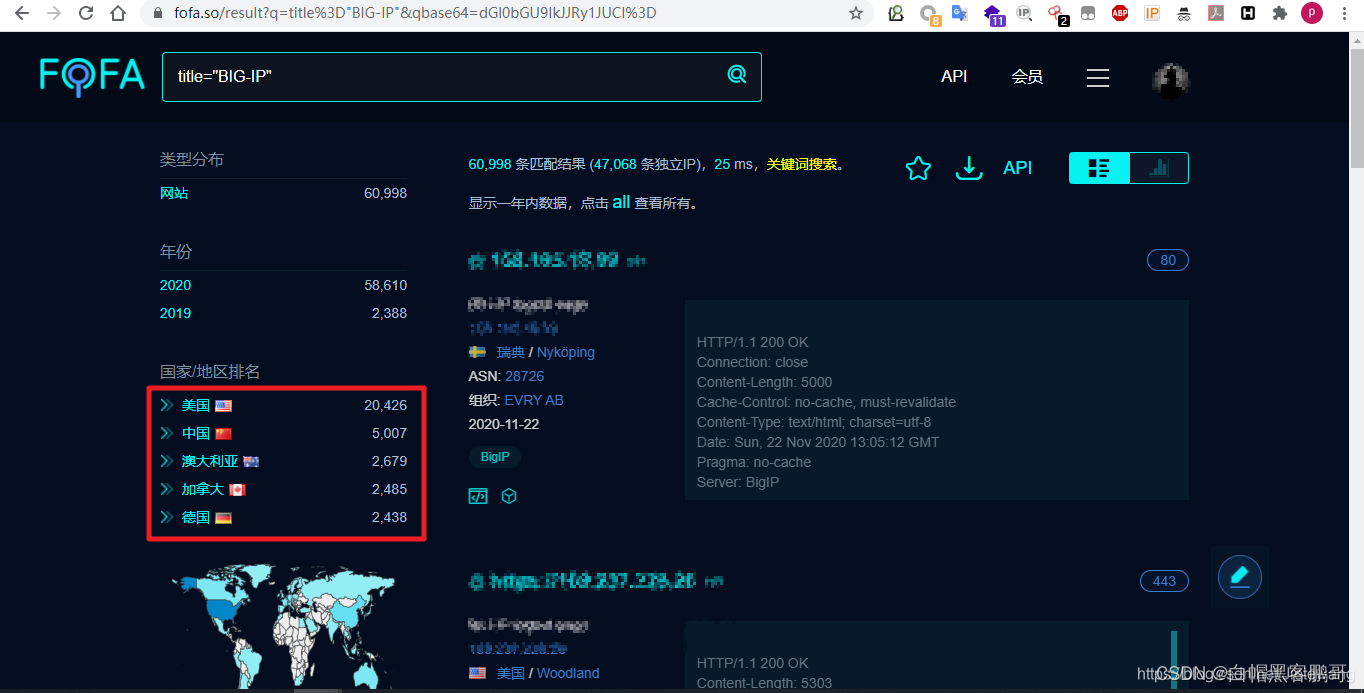

目录 CVE漏洞标识符特点: 漏洞复现步骤框架 CVE漏洞利用工具 使用注意事项 CVE漏洞库常见漏洞 漏洞扫描工具有哪些 漏洞挖掘相关书籍 网安学习线路图 CVE(Common Vulnerabilities and Exposures)漏洞是一个网安技术术语,用于描述和标识信息安全领域的已知漏洞和安全风险。CVE是一个公开的列表或数据库,它为各种公开知晓的信息安全漏洞和风险提供了标准化的名称。 每个CVE标识符都是唯一的,并按照一定的格式命名。这些标识符允许安全专家和研究人员在讨论、分析或修复特定的漏洞时保持一致性。

1. 唯一性:每个CVE编号都是唯一的,可以清晰地指向一个特定的安全漏洞。 2. 描述性:CVE记录包括对漏洞的简要描述,帮助理解其影响和性质。 3. 标准化:CVE为漏洞提供了一个标准化的命名约定,方便全球范围内的交流和参考。 4. 易于跟踪:使用CVE编号可以更容易地跟踪特定漏洞的状态,比如它是否已被修复或仍然激活。 5. 广泛应用:CVE编号被全球的安全研究人员、解决方案供应商、IT专业人员以及其他使用者广泛采用。 CVE编号通常由CVE编号授权机构(CNA)分配,而MITRE公司作为CVE项目的主要维护者,负责协调和管理这个数据库。CVE列表在网络安全领域被广泛用于各种安全产品和服务中,以确保对漏洞的一致识别和处理。  漏洞复现步骤框架 漏洞复现步骤框架

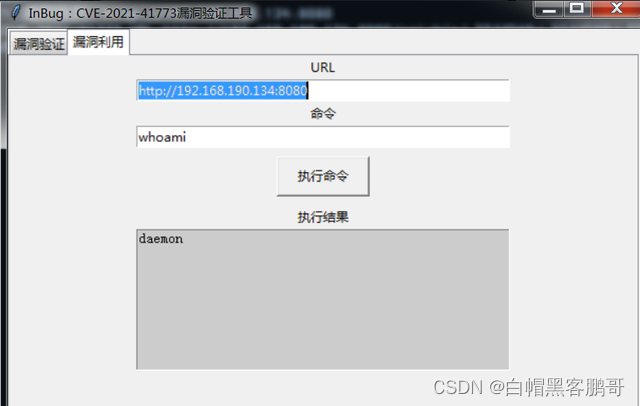

1. 选择一个公开的CVE漏洞: 选择一个已经公开并得到广泛认可的CVE漏洞作为研究对象。 2. 获取详细的漏洞信息: 访问官方的CVE数据库,如[NVD (National Vulnerability Database)](https://nvd.nist.gov/),获取漏洞的详细描述、受影响的系统和版本。 3. 搭建安全的测试环境: 在隔离的环境中(如虚拟机)搭建受影响的软件或系统的特定版本。 确保测试环境与生产环境完全隔离,以防止潜在的风险。 4. 研究漏洞原理和利用方法: 阅读相关的技术文章、研究论文,理解漏洞的具体原理和潜在的利用方式。 查找相关的安全论坛和社区,了解已知的漏洞利用方法或PoC(Proof of Concept)。 5. 安全测试漏洞: 在控制的环境中尝试复现漏洞,记录测试过程和结果。 使用漏洞扫描工具或手动测试方法来验证漏洞的存在。 6. 分析和评估漏洞影响: 评估漏洞对系统安全性的具体影响,包括数据泄露、系统崩溃等。 考虑漏洞可能被恶意利用的方式和潜在后果。 7. 研究和应用缓解措施: 根据官方或社区的推荐,应用漏洞的补丁或缓解措施。 测试缓解措施的有效性。 8. 编写漏洞分析报告: 记录你的发现、测试过程、影响评估和缓解措施。 确保报告中不包含任何可能用于恶意目的的详细技术细节。  CVE漏洞利用工具 CVE漏洞利用工具

1. 漏洞扫描器: 如Nessus、OpenVAS、Qualys等,这些工具可以自动扫描网络和系统,识别已知的CVE漏洞。 2. 渗透测试工具: 如Metasploit、Core Impact等,它们提供了一个框架和各种已知漏洞的利用代码,帮助测试系统的脆弱性。 3. 网络安全平台: 如Rapid7、Tenable等,它们提供全面的安全解决方案,包括漏洞扫描和利用功能。 4. 动态应用安全测试(DAST)工具: 如OWASP ZAP、Burp Suite等,主要用于测试Web应用程序中的安全漏洞。 5. 静态应用安全测试(SAST)工具: 如Fortify、Checkmarx等,这些工具在应用程序代码中搜索安全漏洞。 6. Web应用漏洞扫描器: 如Acunetix、Nikto等,专注于发现Web应用中的安全漏洞。 7. 漏洞数据库和平台: 如Exploit Database、CVE Details等,提供了大量CVE漏洞的详细信息和可能的利用方法。 8. 自定义脚本和工具: 安全研究人员和黑客有时会编写自定义脚本和工具来测试特定的CVE漏洞。 使用注意事项使用这些工具需要具备专业知识,并且应该在合法和道德的框架内进行。 这些工具可能会对目标系统产生不可预测的影响,因此应该在授权和安全的环境中使用。 永远不要在未经授权的系统上使用这些工具进行测试,这可能违反法律规定。

1. 缓冲区溢出:攻击者利用程序未能正确检查输入数据的长度,从而覆盖内存中的数据,可能导致执行任意代码或系统崩溃。 2. 跨站脚本(XSS):在Web应用中注入恶意脚本,当其他用户查看受影响的页面时,这些脚本会在他们的浏览器中执行。 3. SQL注入:通过在Web应用的输入字段中输入恶意的SQL代码,攻击者可以执行非授权的数据库操作。 4. 命令注入:攻击者在应用程序的输入中注入操作系统命令,获得执行这些命令的能力。 5. 远程代码执行(RCE):攻击者能够远程执行任意代码,通常是由于输入验证不当或程序逻辑错误。 6. 目录遍历/路径遍历:攻击者利用安全漏洞访问或操作文件系统上不应该访问的文件。 7. 权限提升:攻击者通过漏洞提升自己的权限,获得系统上更高级别的访问权。 8. 信息泄露/数据泄露:由于安全措施不足,敏感数据(如密码、私钥、个人信息)被泄露。 9. 拒绝服务攻击(DoS)和分布式拒绝服务攻击(DDoS):通过使服务过载或崩溃,攻击者阻止合法用户访问服务。 10. 不安全的反序列化:攻击者利用反序列化过程中的缺陷来执行恶意操作,如远程代码执行。 11. 跨站请求伪造(CSRF):攻击者诱导用户执行非授权的操作,如更改电子邮件地址或密码。 12. 使用已知的有缺陷的组件:软件使用了含有已知漏洞的库、框架或其他软件模块。 13. 不安全的默认配置:软件或系统以不安全的默认设置发布,容易受到攻击。 14. 组件更新缺失:软件或系统组件未及时更新,使得已知漏洞未被修补。 漏洞扫描工具有哪些1. Nessus 2. OpenVAS 3. Nmap 4. Wireshark  漏洞挖掘相关书籍 漏洞挖掘相关书籍

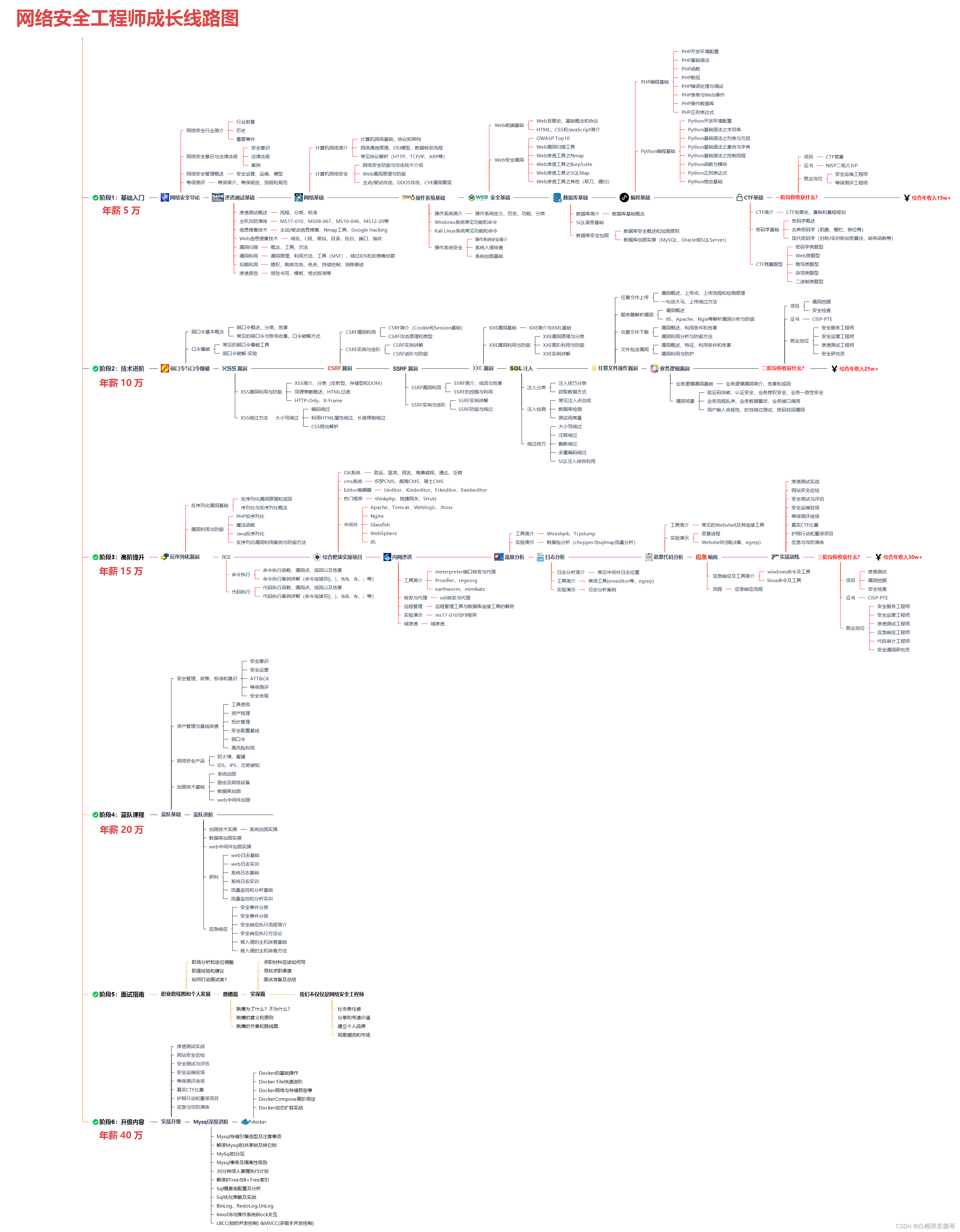

1. 《白帽子讲Web安全》 作者:吴翰清,出版社:电子工业出版社。这本书详细介绍了Web应用安全相关的知识,包括网站渗透测试、SQL注入、XSS攻击、CSRF攻击、文件上传漏洞等。 2. 《网络安全技术基础》 作者:王桂军,出版社:机械工业出版社。这本书适合入门学习,介绍了网络安全的基本概念、网络攻击和防御、网络安全技术和常用工具等。 3. 《网络安全从入门到精通》 作者:刘东升,出版社:电子工业出版社。这本书以通俗易懂的方式介绍了网络安全的基本概念和网络攻击的基本原理。 4. 《网络安全入门与实战》 作者:杨晓阳,出版社:人民邮电出版社。这本书讲述了网络安全的基础知识和网络安全的实战应用。 5. 《Python黑帽子:黑客与渗透测试编程之道》 作者:Justin Seitz,出版社:人民邮电出版社。这本书主要适合有编程基础的读者,讲述了如何用Python编写黑客攻击和渗透测试工具。 网安学习线路图

|

【本文地址】

今日新闻 |

推荐新闻 |