极棒六年特辑 |

您所在的位置:网站首页 › 终结者250门禁复制到华为手机 › 极棒六年特辑 |

极棒六年特辑

|

2014年,GeekPwn 首次在中国安全圈启用 GEEK(极客)一词,也第一次引入 PWN 这个几乎所有人都陌生的外来词,不仅是因为那时候“黑客”和“破解”可能会招来不必要的误解,更是因为 GeekPwn 相信黑客就是专注于安全的、脑洞大开的极客。 GeekPwn 就是带着这样一颗发现和寻找白帽黑客的心,和安全社区的伙伴们在中美两地多所高校和知名科技公司建立了 11 个实验站,免费提供价值超过 250 万元的各种智能设备,无偿组织技术分享沙龙,鼓励和引导那些可能被埋没在日常生活中的平凡人、扫地僧“放肆玩”。 2014 年 10 月 24-25 日,极棒比赛现场座无虚席,白帽黑客第一次在追光灯下展示自己的黑客技术。

G △上图是金意儿在现场利用未知安全漏洞成功破解 Google Nest,让当时最火的智能家居产品 Google Nest 智能恒温器屏幕上面显示出“梅兰竹菊”的中国风图像,并增设了原本没有的隐私保护选项。当时金意儿是美国中佛罗里达大学硬件安全及安全攻防实验室的助理教授,所带领团队的主要研究方向是可信嵌入式系统、硬件 IP 核保护以及计算机系统的软硬件协同设计与保护。

E △上图是 vlk 在现场利用未知安全漏洞成功攻破了当时最新的 360 安全路由器和两款 TP-Link 路由器,远程获取了系统 root 权限。当时 vlk 是一名开发与安全研究工程师。

K △上图是 xin、will、kelvin 在现场利用未知安全漏洞成功攻破 360 儿童卫士 2 ,远程获取并篡改用户儿童所在位置。当时他们是安全从业者,他们当中的一些人目前已经成立安全创业公司。

P △上图是闻观行、曹琛在现场利用未知安全漏洞成功破解了当时最新的锤子手机,通过一个 APK 包能够远程获取用户其他 APP 的用户和口令。当时闻观行是启明星辰的安全研究员,现在就职于盘古团队,继续从事安全研究。

W △上图是蒸米和 Amethyst 在现场利用多个未知安全漏洞成功连续破解了小米路由器、极路由、小米盒子 2 和 3 四款产品,通过远程控制无线路由器进一步控制了电视盒子。当时他们就读于香港中文大学,现在蒸米是阿里安全猎户座实验室高级安全专家,Amethyst 在位于硅谷的三星半导体美国总部从事 Android 反病毒研究。

N △上图是周荣誉和杨志刚利用未知安全漏洞破解了 Jawbone Up24 手环,修改官方 ROM 加入了新的功能。当时周荣誉任百度资深研发工程师,现在就职于阿里巴巴,从事信息安全及其他方向的研究工作。

G △上图是血色书生在现场利用未知安全漏洞成功破解极路由 1S,从而获得连接设备的隐私信息。当时他就职于奇虎 360,从事随身 Wi-Fi、手机助手等方向的研究。现在加入梆梆安全,继续进行物联网安全研究。

E △上图是江虎和郭冕在现场利用未知安全漏洞成功破解了科技侠智能门锁,成功实现远程随时随地开别人家的锁。当时他们就职于腾讯公司,现在郭冕加入了华为,从事其他非安全方向的研究工作。

K △上图是 riusksk 在现场利用未知安全漏洞成功破解了坎神小 K 智能 WiFi 插座,远程控制插座让灯泡明灭。目前 riusksk 仍就职于腾讯公司,继续从事终端安全研究。

P △上图是 Monster 在现场利用未知安全漏洞破解了小度 i 智能摄像头,远程控制摄像头让其显示端呈现出 GeekPwn 字样。

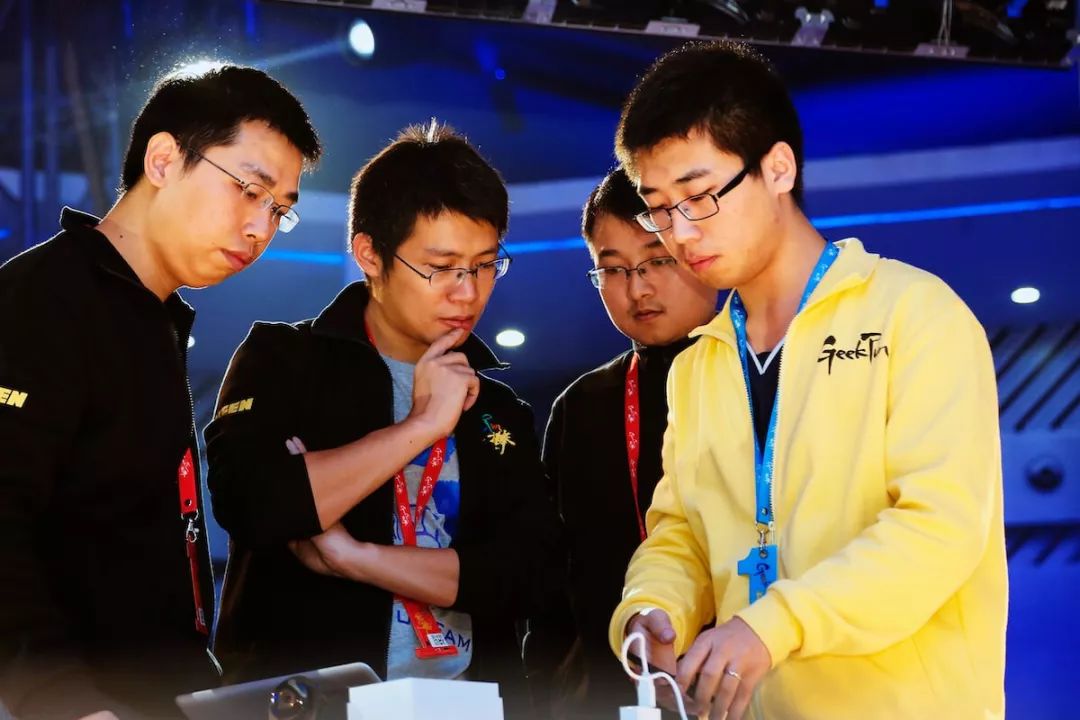

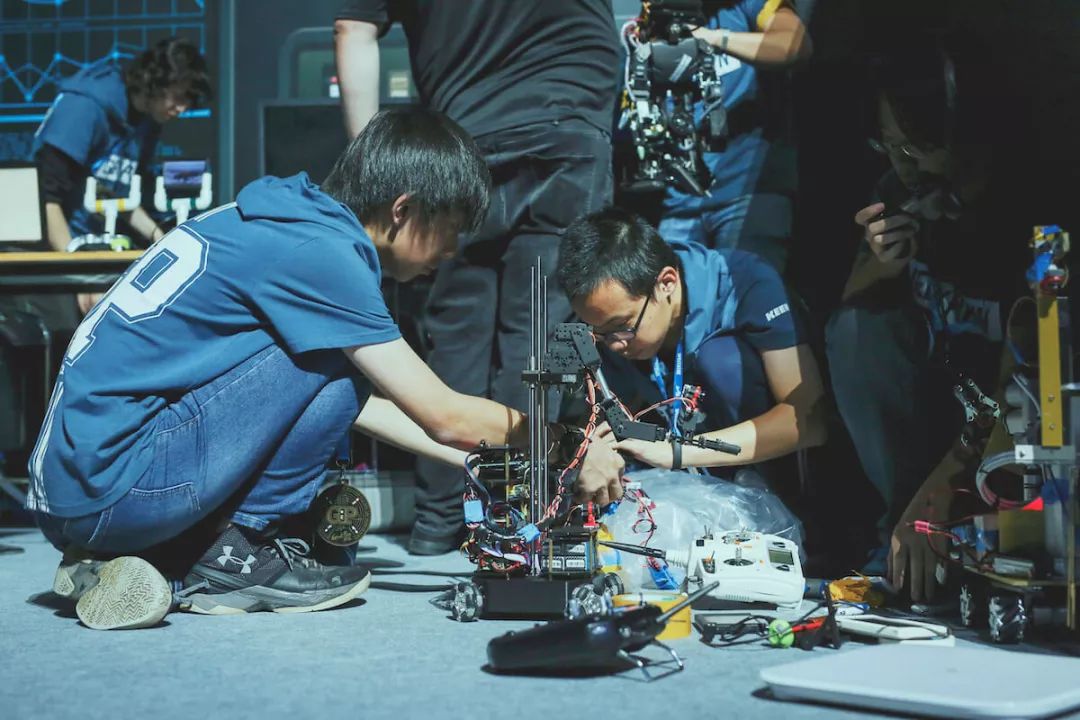

G △上图是 KEEN 团队成员在现场演示了利用未知安全漏洞通过手机微信远程控制特斯拉汽车,成功让特斯拉突然从前行变成倒车甚至熄火。

E △上图是 KEEN 团队成员在现场利用未知安全漏洞演示一次性攻破 70 款主流品牌安卓智能手机,获取手机完全控制权限,成功实现远程手机关机窃听。团队成员中来自斯洛伐克的 Peter 曾经是 KEEN 安全研究员,现在进行强化学习、GAN、相关的算法研究。

K △上图是盘古团队成员在现场利用未知安全漏洞演示了 iOS8 越狱。

P △上图是清华大学段海新教授在现场利用未公开漏洞劫持 HTTPS 加密的银行交易,演示了电子银行如何变成攻击者的提款机。段海新教授目前仍在清华大学网络与信息安全研究室(NISL),继续从事安全研究工作。 2014 年是 GeekPwn 的第一届,新生事物的出现也招来了一些非议和不理解,但是赛后所有被破解厂商都表达了对 GeekPwn 大赛和选手的致谢。 那年的 11 月 3 日,《人民日报》 发表文章《攻,是为了更好地防》,肯定了 GeekPwn 与白帽黑客的努力和研究价值。

2015 年,GeekPwn 马不停蹄地前往全国高校做十数场巡回技术分享,希望激发更多在校大学生对信息安全的研究热情,累计吸引数千高校学生到场。 2015 年的极棒比赛参赛选手超过百人,项目共计 43 个。当时正兴起的 O2O 与移动互联网纷纷被纳入比赛可选目标,从移动支付到无人机,从智能烤箱到 HTTPS 劫持,极棒的选手展示了他们非凡的想象力。 尽管比赛现场依旧干扰重重,但是促成比赛成功的动力远远大于阻力。那年参加极棒的很多选手现在已经成长为多个技术领域的领军人物。

G △上图是走马、Godric、tsingfu (郑晓峰、刘炜、陈福清)在现场利用未知安全漏洞成功进行中间人攻击,获得了被害人的银行登录、余额、消费记录等敏感信息,还可以进行支付操作。这个涉及互联网安全应用的基础协议 HTTPS 的项目,最后获得最高奖金 46 万元大奖。他们当时在清华大学网络与信息安全实验室从事网络安全领域的研究。

E △上图是赵泽光在现场利用多款路由器的未知安全漏洞攻破 TP-Link、D-Link、小米、360 四款品牌路由器,远程获取了路由器 Root 权限、篡改路由器 DNS 记录,让大屏幕上显示出网站被劫持成 GeekPwn 官网的页面。当时他是独立安全研究者。

P △上图是杨坤和团队成员在现场利用多个未知安全漏洞成功攻破包括联想、小米在内的七款主流品牌智能摄像头、联想 Newifi 路由器与一个达派 POS 机。当时杨坤是清华大学博士生,现在是长亭科技首席安全研究员及联合创始人。

W △上图是 slipper 在现场利用未知安全漏洞破解了多款主流安卓手机,成功远程获取最新安卓手机 root 权限,替换了手机开机画面。当时 slipper 是上海交通大学 0ops 团队队长、Keen Team 实习研究员,现在他加入了盘古团队就职于上海犇众信息,从事移动安全方面的研究。

N △上图是谢天忆和 slipper 在现场利用未知安全漏洞成功破解小米和极路由两款主流品牌路由器。当时他们同为上海交通大学 0ops 团队成员,谢天忆现在就职于腾讯,继续从事安全研究工作。

G △上图是 riusksk 在现场利用未知安全漏洞破解了拉卡拉智能收款宝,成功实现了正常的刷卡消费却让别人的银行卡余额减少。目前 riusksk 就职于腾讯公司,从事终端安全研究。

E △上图是伍惠宇在现场利用未知安全漏洞成功破解了智能电烤箱,能够远程获得智能电烤箱控制权。目前伍惠宇就职于腾讯公司,从事安全研究。

K △上图是张源博士在现场利用未知的中国电信翼支付安全漏洞,成功实现任意账户金额远程盗刷,还可以自动遍历受害账户进行攻击演示。目前张源仍是复旦大学系统软件与安全实验室的老师,从事移动安全方向的研究。

P △上图是郭冕在现场利用未知安全漏洞成功破解了当时最新的大疆无人机,成功实现远程劫持。当时郭冕就职于腾讯公司,现在他加入华为从事其他非安全方向的研究工作。

W △上图是 zhuliang 在现场利用未知安全漏洞成功破解盒子支付 POS 机,实现“刷卡自由”。当时他在腾讯公司从事终端安全方面的研究工作,现在加入华为公司,继续从事终端方面的研究。

N △上图是闻观行、曹琛在现场利用未知安全漏洞破解了智能微插座,成功实现远程控制开关。那是当时就职于启明星辰的闻观行第二次参加 GeekPwn,目前他就职于盘古团队,从事安全研究。

K △上图是 cnbragon 和 crackerzwx 在现场利用未知安全漏洞破解一套海尔 SmartCare 智能家居套装,在不接触设备的情况下,分别从四个不同角度实施攻击,成功获得用户账号密码、控制整个智能设备。

E △上图是无心喃呢、eaglezhang、momohc 在现场利用未知安全漏洞破解一套海尔 SmartCare 智能家居套装,成功获得控制权限。目前无心喃呢任安恒公司副总裁。

E △上图是 Rabbit 在现场利用未知安全漏洞破解了国外知名品牌 Parrot 无人机,成功实现利用树莓派接管无人机控制权。目前他就职于某研究室,从事安全服务与安全测评方面的工作。

N △上图是丁羽在现场利用未知安全漏洞成功破解联想 Thinkpad X240 笔记本电脑以及一款手机指纹验证,成功以普通用户身份执行恶意代码提权成管理员或其他用户。当时他为 3251team 团队成员,现在就职于百度公司。

G △上图是 md5_salt 在现场利用未知安全漏洞破解阿姨帮 APP 的支付系统,实现远程任意充值演示。他当时就读于上海交通大学,现在就职于腾讯安全玄武实验室,从事 Web 安全领域的研究工作。

E △上图是谢君在现场利用未知安全漏洞成功破解了 Broadlink 智能设备,成功远程劫持并控制智能设备。他目前仍就职于阿里巴巴,继续从事芯片、操作系统、通信协议等基础设施研究。 漏洞从来不是因为黑客才存在,恰恰是被黑客发现而被消灭。2015 年的 GeekPwn,央视新闻周刊追踪拍摄采访,制作出每周特写栏目《人“攻”智能》。

为了给白帽黑客提供更国际化的竞技交流平台,让他们有更多向世界展示才华的机会、引领技术不断革新的趋势,2016 年 GeekPwn 开始增设年中赛。GeekPwn 希望时间、距离都不能够成为阻碍白帽黑客施展才华与提升产品安全性的障碍。 黑客能看到别人看不到的世界,在极棒,我们让所有人看到这片隐藏的世界。“澳门风云”就此上演。

G △上图是杨坤、赵汉青在现场利用未知安全漏洞攻破十款不同品牌路由器和一款小蚁智能摄像头,几乎覆盖所有市面上主流品牌,包括思科、小米、华为荣耀、360、TP-Link、网件、华硕、极路由、D-Link 等,获得当届最高奖金 42 万元。当时杨坤是清华大学博士生,现在是长亭科技首席安全研究员及联合创始人;赵汉青当时就读于中国海洋大学,在长亭科技实习,现在美国留学深造。

E △上图是腾讯电脑管家网络攻防小组成员在现场利用多个未知安全漏洞成功攻破 Surface Pro 4,成功远程开启对方电脑摄像头,能够实现所有 Windows 操作系统的通杀。高难度的技术实现让他们摘得当场比赛的“最霸技术奖”殊荣。当时邓欣负责腾讯电脑管家漏洞攻防等研究项目,现在他加入安全初创企业威胁猎人,担任 CTO。

E △上图是曹跃在现场利用 Linux 设备 TCP 连接未知安全漏洞攻击劫持未加密的 Web 流量,实现远程篡改用户浏览《今日美国》新闻网站,重现了当年世界头号黑客凯文·米特尼克的 TCP 劫持,获得澳门站“最大脑洞奖”。曹跃当时是美国加州大学河滨分校的博士生,师从钱志云教授。现在即将博士毕业的曹跃,正准备投入安全相关的研究工作。

K △上图是贾云在现场利用未知安全漏洞破解了两款智能遥控器,成功劫持任何能够被红外遥控器控制的家用电器。当时贾云是一名食品科学研究院的研发员。

P △上图是来自山石网科的 NEURON 信息安全团队在现场利用未知安全漏洞成功破解了 TP-Link 品牌路由器,成功远程获取路由器配置敏感信息及最高权限,并篡改 DNS 进行重定向迫使用户访问钓鱼网站。当时张王俊杰就职于山石网科,从事 Web 安全研究,现在他就职于腾讯,从事 Windows 方向的安全研究。

W △上图是凌晨网络科技团队在现场利用未知安全漏洞攻破两款智能保险箱,实现远程控制开锁号称“防黑客”保险箱,获得澳门站“最佳展示奖”。目前姚威及团队成员长期从事无线安全及 IoT、安全大数据方面的研究。

N △上图是两名中学生刘杰炜和王丙坤在现场利用发现的安全问题劫持,成功控制了一架无人机。虽然这是一个已知安全问题,但是他们年轻的心更值得被肯定。因此获得“极客精神奖”。他们当时读高一,现在进入大学即将开始第二年的大学生涯。 GeekPwn 始终坚信,问题被发现和消灭的越多,产品越安全。2016 年,央视 315 晚会与 GeekPwn 合作制作专题片,发布二号消费预警:《警惕智能硬件漏洞》,这也是央视 3·15 这样级别的媒体平台第一次将安全问题作为智能设备产品质量问题之一拿到台前。 2016 央视 3·15 《警惕智能硬件漏洞》

2016 年初 AlphaGo 的出现引发了人工智能的热潮,但是,人工智能的安全问题在突飞猛进的发展中却鲜有人关心。 2016 年,GeekPwn 率先将安全的触角延伸至人工智能领域。当 AI 被应用到了对话机器人,我们关心它是不是会被误导?当 AI 被运用于语音、图像识别,我们也担心它会不会被欺骗?这种看似杞人忧天的担心,恰恰是引领黑客探寻未知领域的动力。GeekPwn 在 AI 大规模落地应用之前,敏锐地意识到相应的安全隐患也会出现。 那是大丰收的一年,GeekPwn 不仅有 “GAN 之父” Ian Goodfellow 坐镇硅谷站现场,分享 AI 安全的前沿成果,也有第一个破解 iPhone 的传奇黑客 GeoHot 亮相上海站,更有“跨次元 CTF”、“机器特工”等丰富多元的跨界项目现场挑战。 2016 GeekPwn,消灭无数个“0”,创造第一个“1”。

G △上图是来自美国的 Nick Stephens 在现场利用多达八个未知安全漏洞组合攻破当时最新款华为 P9 Lite 手机 TrustZone,成功实现任意指纹解锁手机,获得了“极棒技术奖”以及总计 35 万元奖金。Nick 当时就读于加利福尼亚大学圣塔芭芭拉分校,是著名 CTF 战队 Shellphish 成员,现在就职于美国雷神公司 Raytheon CSI,从事漏洞挖掘方面的研究工作。

P △上图是长亭科技团队在现场利用多个未知安全漏洞组合破解了当时最新的索尼 PS4,成功在 PS4 上面安装第三方系统 Linux,还能在 PS4 上面玩超级玛丽游戏。

P △上图是 Amat Cama 在现场利用未知安全漏洞攻击 Valve Source 游戏引擎,成功实现远程攻击玩家电脑获得摄像头权限,能够在目标玩家电脑中执行任意代码。Amat Cama 当时就读于加利福尼亚大学圣塔芭芭拉分校,是著名 CTF 战队 Shellphish 成员,现在是圈中知名的漏洞猎人。

P △上图是“神奇小子”GeoHot 在现场重温了自己过去轮番破解 iPhone、PS3 的经历,最终获得“极棒斗士奖”。这是 GeoHot 首次来中国参加黑客活动。目前 GeoHot 已经成立 comma.ai 公司致力于开发自动驾驶领域的“安卓”系统。

P △上图是来自美国的 Stephen Chavez 在现场利用未知安全漏洞破解了智能轮椅,能够远程控制轮椅,获得“极棒精神奖”。他当时就读于美国科罗拉多州丹佛市州立丹佛都会大学,现在任职于 Risktronics,担任首席信息安全官(CISO)。

P △上图是来自美国的 Allan Cecil 在现场利用安全缺陷破解了视频游戏,他成功制作了一个机器人实现自主打游戏,同时还让游戏中播放出歌曲《平凡之路》。出色的现场表现让他获得“极棒脑洞奖”。他是 TASBot 团队主席与北湾区 Linux 用户组主席。

P △上图是徐依林、凌振、高超、付新文、赵伟在现场利用未知安全漏洞攻破智能插座,成功远程任意控制一款智能插座并让插座发送出一条微博。他们来自凤凰解码团队,研究网络安全与隐私保护。凌振是东南大学的老师,长期从事信息安全方面的研究。

P △上图是来自俄罗斯的 Denis Makrushin、Vladimir Dashchenko 在现场展示智能城市存在的安全漏洞。他们来自卡巴斯基安全实验室。

P △上图是付山阳在现场利用未知安全漏洞入侵 Aldebaran NAO 仿人机器人,成功远程控制机器人并通过摄像头看到现场画面。他来自白泽安全团队。

P △上图是来自美国 Clarence Chio 在现场成功演示“误导”机器学习图像识别与谷歌垃圾邮件分类系统。他当时研究生毕业于斯坦福大学,现在是 AI Village 的发起人与 Unit21 的联合创始人与 CTO。

P △上图是长亭科技团队在现场利用未知安全漏洞破解安卓智能手机,利用 MTK 平台漏洞实现本地提权。

P △上图是 FlappyPig 战队,获得“跨次元 CTF”冠军团队。他们中有人目前就读研究生,有的人进入阿里、京东、长亭科技、大连暗泉信息等公司从事安全研究工作。

P △上图是烧鸡,获得“机器特工挑战赛”第一名。他当时就读于哈尔滨工业大学,现在从事机器人方向相关研究。

继 2014、2015 年 GeekPwn 1024 在硅谷同期举办沙龙后,2016 年 GeekPwn 硅谷站开始引入比赛项目。那年 GeekPwn 为硅谷站带去的纪念品是一个金箍棒,寓意 COOL PWN。

G △上图是 Ian Goodfellow 和 Alexey Kurakin 在现场演示“机器学习算法漏洞”,他们发现在真实环境下对抗样本依旧能够对机器学习算法产生误导。Ian 是“生成式对抗网络”发明者,曾经就职于 OpenAI 和谷歌大脑团队,现在担任苹果公司特别项目组机器学习负责人。Alexey 目前仍在谷歌大脑从事安全研究工作。

E △上图是 Chang Liu 博士在现场进行的分享,深度剖析了多重误导深度学习的实践。目前他是加州大学伯克利分校的博士后,师从 Dawn Song 教授,从事 AI 与安全跨领域研究。

P △上图是 Tavish Vaidya 在现场分享了一种利用语音进行攻击的新手段。他是乔治敦大学博士生,研究领域是安全与隐私。

P △上图是张煜龙在现场分享了智能手表内核未知安全漏洞,并进行了深入剖析。他是百度美研资深安全研究员。

P △上图是赵延辉、孙科、欧亚利用未知安全漏洞破解了一款畅销智能旅行箱,成功实现远程任意解锁。 自 2016 年起,GeekPwn 在成为安全界与大众、安全社区与行业、中外安全界、新老安全研究员之间的桥梁之后,又搭起了 AI 与安全的桥梁。

这是世界上第一场在公海游轮举办的黑客大赛。白帽黑客乘风破浪在无边际的海洋与网络世界探索安全与自由的奥秘。 值得一提的是,那一天正值 WannaCry 爆发,全球大部分国家都受到严重影响,导致巨大的经济损失。 而在同时间的极棒赛场上,每 30 分钟就避免了一场可能的网络灾难。 GeekPwn 的脚步更加坚定,这风平浪静下的暗流涌动总要有人提前探知。

G △上图是俄罗斯选手 George Nosenko 在现场利用未知的缓冲区溢出漏洞攻破了思科交换机,成功远程获得最高权限、获得全部控制权并可以对使用者信息进行监控。当时公网上超过 25 万台思科设备会受影响,大约有 800 万台设备可能受到影响。他凭借出色表现获得“最高技术奖”与奖金总计 25 万元。他当时就职于安全公司 Embedi。

E △上图是孙磊和赵汉青在现场利用未知安全漏洞破解了十余款品牌路由器,包括网件、腾达、华硕、D-Link 等。他们演示了通过 DNS 劫持让访问 Google 网页跳转成其他,也可进行 DoS 攻击让网站无法正常访问。他们当时都在中国海洋大学信息安全实验室,孙磊现在中国海洋大学读研,目前从事二进制方面的安全研究。赵汉青赴美深造。

P △上图是腾讯玄武实验室 X 兴趣小组成员在现场演示不依赖互联网进行病毒传播,他们设计了一种新的移动安全威胁模型 Wombie Attack,通过被感染者在地理位置上的移动实现攻击感染。最终他们获得了“最佳脑洞奖”。郭大兴、刘惠明现在腾讯安全玄武实验室从事智能设备的安全研究。

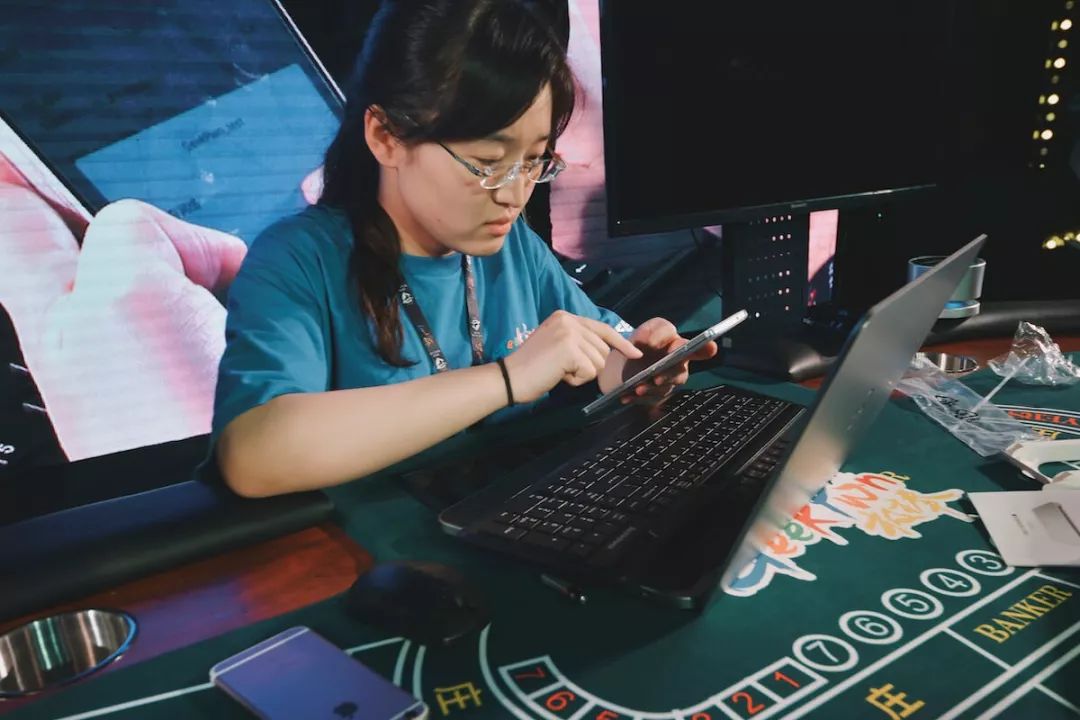

P △上图是 tyy 在现场利用未知安全漏洞成功破解小鸣单车、永安行、享骑和百拜四款共享单车,成功远程获得用户账号及隐私信息,进行开锁及骑行,获得观众选出的“最佳表现奖”。当时她就职于一家互联网公司,现在从事其他方向的工作。

P △上图是谢海阔和黄正在现场利用未知安全漏洞破解果加智能门锁,实现远程获得所有门锁密码实现任意开锁。他们目前在百度从事 IoT 方面的攻防研究。

P △上图是李伟利用未知安全漏洞攻破一系列智能家居产品,成功实现远程控制开关灯光等。李伟来自看雪智能硬件小组,现在是海康威视的安全从业人员。

N △上图是王欣和徐凯翼在现场利用未知安全漏洞通过一个恶意二维码获得小蚁智能摄像头 root 权限,进而攻破网件路由器和米家网关设备。他们来自安恒海特安全实验室,专注物联网安全研究。

G △上图是 crixer 在现场利用未知内存破坏安全漏洞攻破家用路由器,成功远程将路由器变成“肉鸡”,让使用这个路由器访问 Google 网站的用户看到的是 GeekPwn 界面。当时 crixer 是来自韩国的学生。

E △上图是王启泽在现场利用未知安全漏洞攻破雄迈摄像头,远程获得摄像头控制权。来自看雪智能硬件小组的王启泽始终就职于启明星辰,从事操作系统安全研究。

P △上图是 Cafe-team 在现场利用未知安全漏洞攻破 OPPO R9 手机,锁屏密码和指纹可被禁用。他们就职于一家互联网公司从事开发工作。

N △上图是裴中煜、刘煜堃在现场利用未知安全漏洞攻破 Newifi 路由器。他们来自清华大学网络与信息安全实验室,现在裴中煜加入阿里巴巴公司,从事系统安全领域的研究。

K △上图是 rainman 在现场利用未知安全漏洞攻击小米 9 号平衡车,远程获得平衡车控制权限。他目前仍就职于安恒公司安恒海特实验室,从事深入的安全研究。

E △上图是小灰灰利用未知安全漏洞攻破小天才儿童智能手表,成功远程与儿童直接对话。他目前仍就职于百度公司,从事安全研究。

2017 年 ,GeekPwn 增设了人工智能专项赛 PWN AI 和 AI PWN ,以及 AI仿声验声命题赛,使人工智能安全的挑战全面升级。 在这年的比赛现场,知名主持人黄健翔首次与黑客激情碰撞,GeekPwn 将场景化的攻击淋漓尽致地展现在观众面前,让他们身临其境地在现场见证了: 白帽黑客“骗过”人脸识别门禁、独一无二的声音被机器“偷走”、汽车被远程控制、机器模仿真人笔迹写下的欠条难分真假、银行卡密码不翼而飞……

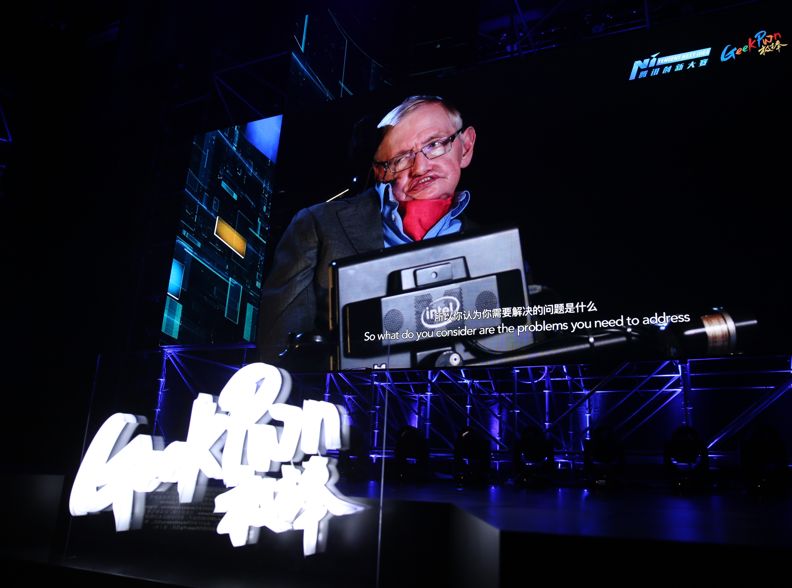

G △史蒂芬·霍金在 GeekPwn 大赛现场以视频方式亮相,寄语 GeekPwn。这是霍金生前唯一一次寄语白帽黑客,勉励他们研究人工智能安全,关注人类未来。

E △上图是王欣、徐凯翼、张凯在现场利用未知安全漏洞破解优驾、图吧、XTOOL、绿奇、ELM327 等多款汽车智能盒子,主持人黄健翔在选手的指导下通过一条手机短信就可以远程控制汽车进行急停等危险行为(请勿模仿),从而获得了“最酷展示奖”。当时他们就职于安恒海特安全实验室。

E △上图是“清晨李唐王”团队在现场利用机器自主合成评委提供的四段声音,成功破解三个声纹验证设备。获得“AI 仿声验声攻防赛”第一名。他们来自清华大学深圳研究生院。

K △上图是 XW、Tneo、凹凸利用未知安全漏洞攻破 QNAP 网络存储 NAS,仅 36 秒就成功远程将现场 NAS 设备中的影片复制到自己的电脑中,影响高达 75 万用户。他们来自 NUDT 长沙银河泛联网络安全实验室,其中 XW 是大学老师,从事 IoT 漏洞挖掘方面的研究。

P △上图是李闯、吴世新、周挺、王志勇在现场利用算法模仿人类笔迹,经过学习知名科幻作家陈楸帆笔迹,现场写下欠条骗过专业笔迹鉴定师。他们都来自中金金融认证中心,从事移动安全、深度学习方面的研究。

W △上图是史记和张禹在现场利用未知安全漏洞攻破一款 Netgear 路由器,远程通过 DNS 劫持令知名门户网站显示 GeekPwn 页面。他们来自中科院信工所 VARAS 团队,从事漏洞挖掘与 IoT 安全方面的研究。

N △上图是 tyy 在现场利用未知安全漏洞攻破汉王人脸识别门禁系统,成功远程实现任意人刷脸通过门禁。她曾经就职于一家互联网公司,现在转而从事其他研究。

K △上图是王启泽利用未知安全漏洞攻破控客小 k 智能摄像头。王启泽就职于启明星辰,从事系统安全方面的研究。

E △上图是秦皓和江可航在现场利用未知安全漏洞攻破 JCG 路由器,远程控制电视插播视频。他们来自猎豹移动安全实验室,其中秦皓现加入华为公司从事研究工作。

E △上图是 md5_salt 在现场利用未知安全漏洞攻破一款电影购票软件,实现 0 元购买电影票。他就职于腾讯安全玄武实验室,从事 Web 安全领域的研究工作。

N △上图是 slipper@0ops 在现场利用未知安全漏洞演示了最新 iPhone 8 手机越狱,成功远程获取手机中的照片与密码。当时 slipper 是独立安全研究员,现在他加入了盘古团队就职于上海犇众信息,从事移动安全方面的研究。

G △上图是曲和、超六、此彼在现场利用未知安全漏洞攻破多款安卓手机系统,通过发送一条钓鱼短信,被点开后即不需要允许植入后门。他们来自蚂蚁金服巴斯光年实验室,从事移动安全方面的研究。

E △上图是高树鹏在现场演示多种生物特征识别破解技术,他展示了指纹、人脸、虹膜不同生物特征认证方式,实现一一破解。他就职于百度公司,从事安全研究。

E △上图是来自韩国的 CyKor 团队,获得“工控 CTF ”第一名。

K △上图是“神牛gogo”,获得“AI 仿声验声攻防赛”第二名。他就职于流利说,目前从事语音合成方向的研究。

P △上图是“SmartParrot”团队,获得“AI 仿声验声攻防赛”第三名。他们来自南京的高校,从事人工智能方向的研究。

W △上图是“有点意思“,获得“AI 仿声验声攻防赛”优胜奖。他曾经在中国银联从事 Web 网络安全方向的研究,现在就职于一家创业公司,从事安全体系建设与 AI 安全方面的研究。

N △上图是“maxmon”,获得“AI 仿声验声攻防赛”优胜奖。他就职于杭州诺创科技,目前从事前端方面的研究。 GeekPwn 2017 年的全新规则与挑战并没有令参赛选手们望而却步,更多的精彩与突破不断上演。从工控安全到欺骗语音识别,GeekPwn 始终站在安全前沿阵地,跨领域护航安全。 2017 年 SMG 制作网络安全大型专题片《第五空间》 ,拍摄 GeekPwn 的攻破项目。同年新华社对 GeekPwn 人脸识别安全研究进行了深入报道:《刷脸时代,你的“脸”还安全吗?》,引起广泛的社会反响。

2017 年 11 月,来自谷歌、苹果、英伟达、特斯拉、加州大学伯克利分校等数十家科技公司及知名高校的上百位安全从业者、极客爱好者、AI 研究者,汇聚在美国加州山景城的计算机历史博物馆。GeekPwn 在这里举办硅谷站比赛。 在美国乃至全球现代科技产业的心脏硅谷,GeekPwn 带来了独特的科技竞技形式与黑客文化,也迎来了世界顶尖安全、AI 研究者的智慧绽放。

G △上图是李伟、沈里、焦晓瑾用深度神经网络打造出一个能够自动识别图像验证码的“机器人”,现场两分钟内攻破谷歌 reCAPTCHA 图像验证系统。当时李伟和沈里就职于美国英特尔公司,现在李伟加入 Facebook,从事 AI 方面的研究;沈里加入 Domaintools,从事网络域名安全方面的研究工作。

E △上图是陈伟腾和钱志云在现场利用 Wi-Fi 功能导致的侧信道实现了 TCP 旁路注入攻击,展示了一种新型 TCP 劫持攻击。钱志云教授与学生陈伟腾来自加州大学河滨分校,从事安全方面的研究。

E △上图是 Alexey Kurakin 分享了对抗式机器学习的最新研究成果。Alexey 目前仍在谷歌大脑从事安全研究工作。

K △上图是 Ian Fischer 分享了“学习攻击”最新研究,他来自加州大学伯克利分校。

P △上图是李博分享了物理世界中机器学习模型攻击的稳健性。她现在就职于伊利诺伊大学厄巴纳-香槟分校,担任计算机科学系助理教授。 次年,GeekPwn 联合谷歌大脑的 Ian Goodfellow、Alexey Kurakin 与加州大学伯克利分校 Dawn Song 教授共同发起 CAAD 正式开赛上线。AI 领域的安全研究,向前进了一步。 2017年,央视新闻调查跟踪 GeekPwn 年中赛,制作专题纪录片《我是黑客》(上、下集),揭秘了真实白帽黑客的生存状态。节目组历经 3 个月的跟踪拍摄,全景记录了大赛的全过程,展现了一场惊心动魄的黑客赛事,用心制作出了中国首部大型黑客纪录片。 央视纪录片《我是黑客》(上集)

八月的拉斯维加斯是属于黑客的圣殿。GeekPwn 作为中国黑客文化的代表携 CAAD CTF 比赛、机器特工展示、CAAD Village 沙龙与 Geek-Pwnty 而来,将中国的白帽黑客文化、全球人工智能安全前沿研究与跨越文化的纯粹技术交流相融合。

W △上图是杜超、庞天宇,他们获得“2018 CAAD CTF 拉斯维加斯”第一名。他们来自清华大学 TSAIL 团队,其他成员还有董胤蓬、韦星星。目前他们中的部分人依旧在清华大学从事机器学习方面的研究。

N △上图是李伟、焦小瑾,他们获得“2018 CAAD CTF 拉斯维加斯”第二名。他们来自 NorthWest Sec 团队,其他成员还有杨川、李阳、陈礼。李伟曾就英特尔公司,现在就职于 Facebook,从事 AI 方面的研究。

G △上图是赵耀、赵宇哲,获得“2018 CAAD CTF 拉斯维加斯”第三名。他们来自 YYZZ 团队,赵耀当时就职于微软公司,现在加入谷歌公司继续从事 NLP 方面的深入研究。

E △上图是 UCNESL 团队的 Moustafa Alzantot、Yash Sharma,获得“2018 CAAD CTF 拉斯维加斯”第四名。其他团队成员有 Nat Snyder、Supiryo Chakraborty、Mani Srivastava 。

E △上图是唐梦云、陈泳君,他们获得“2018 CAAD CTF 拉斯维加斯”第五名。他们来自腾讯 BLADE 团队,其他成员有侯鑫、周文,从事 AI 安全与计算机视觉方面的研究工作。

K △上图是 Wenbo Guo、Alejandro Cuevas 获得“2018 CAAD CTF 拉斯维加斯”第六名。他们来自 JD-OMEGA 团队,其他成员还有 Zhisheng Hu、Xinyu Xing。 这是 AI 安全比赛与最古老的、最盛大的黑客大会的首次相遇,没有水土不服没有文化冲击,大家都用 0 和 1 的语言捍卫着网络世界与人工智能的安全。 2018 年,解放日报对 GeekPwn AI 安全的探索进行了报道:《人工智能安全,谁来守护?》

黑客界的“最强大脑”在这里施展才华,Geek is the new Sexy。 2018 年极棒大赛首创 CAAD 可视化对抗现场展示、“生成式对抗网络”(GAN)技术趣味挑战赛、利用 AI 对脱敏大数据进行追踪还原等赛事,为 AI 安全带来全新启示。 这是 GeekPwn 大赛举办的第五个年头,希望预演人工智能领域可能存在的风险,亦或是让更多人了解如何以黑客思维去解决未来人工智能与专业安全的跨界问题,最终帮助人工智能健康安全成长。

G △上图是 f1yYY@长亭科技在现场利用 VMware 虚拟机系统两个未知安全漏洞,成功实现虚拟机逃逸,获得其他用户机密信息。凭借高超的技术实现,他获得了“最佳技术奖”,累计奖金 45 万元。他就职于长亭科技,从事虚拟化安全方面的研究。

E △上图是 T3JRC 在现场利用基于互联网基础协议的未知安全漏洞通过全新的通用攻击方式,实现 DNS 缓存污染并劫持网站。他们是清华大学(网研院)-360企业安全联合研究中心组成的参赛队伍,其中团队成员彭坚硕士毕业于清华大学网络安全方向,目前进入一家公司继续从事安全方面的研究。

E △上图是伏宸安全实验室团队利用未知安全漏洞、物理破解技术与数学模型结合,对加密 U 盘硬件层面进行修改,成功读取并破解出多款 U 盘加密数据。他们来自湖南长沙,主攻前沿安全技术研究。

K △上图是雪豹团队在现场利用未知安全漏洞成功破解一系列智能设备,远程控制包括扫地机器人、智能门锁、智能音响等多款智能产品,成为唯一的“黑客屋挑战赛”获胜团队。他们来自腾讯安全移动安全实验室,从事移动安全、IoT 安全方面的研究工作。

P △上图是小猪矿主团队在现场利用未知安全漏洞攻破一系列智能设备,成功实现远程从智能音箱中植入木马和拐骗用户点击链接两种攻击进口,进一步攻破内网其他装备,获取了喜马拉雅小雅AI 音箱、Tenda ac18路由器、Hisilicon 摄像机等智能装备的最高权限,利用所有装备进行挖矿。他们获得了“最佳展示奖”。现在团队成员分别进入京东、腾讯、长亭科技从事安全研究工作。

W △上图是 AMC 团队利用主流安卓手机加密相册的未知安全漏洞,成功远程获得用户手机加密相册照片。他们就职于一家公司,从事漏洞挖掘方面的研究工作。

N △上图是腾讯安全移动安全实验室团队利用未知安全漏洞攻破豪力士、奥哲美、长处三款智能门锁,在不接触用户手机、不接入用户 WiFi 环境的情况下成功进行远程开锁。他们目前就职于腾讯公司,从事应用程序保护方面的研究工作。

G △上图是 explorer_z@长亭科技在现场利用未知缓冲区溢出漏洞成功攻破群辉 NAS,获取用户隐私信息。他当时是长亭科技研究员。

E △上图是轩辕 SRG@VARAS 在现场利用未知安全漏洞攻破思科、D-link 两款路由器。他们就读于中科院信工所,从事漏洞挖掘与漏洞利用方面的研究。

K △上图是马卓在现场演示了利用安卓设备的“残迹重用”漏洞,成功用一张普通卡片实现智能手机屏下指纹锁解锁,短短几分钟内就教会主持人蒋昌建老师。马卓来自腾讯安全玄武实验室,长期从事安全研究。

E △上图是来自看雪智能硬件小组的李泽在现场利用未知缓冲区溢出漏洞攻破友华通讯光猫。李泽就职于绿盟科技,从事 Web 安全测试和产品方面的研究工作。

E △上图是来自韩国的 Crixer 和 Jung 在现场利用未知安全漏洞攻破 NETGEAR 路由器。

N △上图是来自京东安全的慕冬亮在现场分享利用未知安全问题破解车载保险 IoT 设备。

W △上图是杜昂昂同学在现场演示了生成式对抗网络技术,消除图片上的马赛克。他是“2018 GAN 掉马赛克趣味挑战赛”获胜选手,就读于中国海洋大学,从事计算机视觉方向的研究。

G △上图是吴育昕和谢慈航组成的 IYSWIM 团队,他们获得“2018 CAAD CTF 上海”第一名,成功将一张主持人蒋昌建的照片进行轻微修改后被亚马逊名人鉴别系统识别为“终结者”施瓦辛格。吴育昕目前仍就职于 Facebook 人工智能研究部门 FAIR,从事计算机视觉方面的研究;谢慈航则是约翰霍普金斯大学的三年级在读博士。

E △上图是张志博和张汝宸组成的 OWLET 团队,他们获得了“2018 CAAD CTF 上海”第二名。他们就职于扇贝,从事自然语言处理方面的研究工作。

E △上图是杜超、董胤蓬、庞天宇、萧子豪组成的 TSAIL 团队,他们获得了“2018 CAAD CTF 上海”第三名。他们中有人仍就读于清华大学,从事机器学习方面的研究。

K △上图是周文、陈泳君、唐梦云、郑同舟组成的 BLADE 团队,他们获得了“2018 CAAD CTF 上海”第四名。他们就职于腾讯,从事 AI 安全方面的研究。

P △上图是董潇逸、卞寰宇、周文柏、吴岳组成的 USTC-ALIBABA,他们获得了“2018 CAAD CTF 上海”第五名。其中董潇逸曾经就职于商汤科技,从事计算机视觉研究;现在他在中国科学技术大学进行对抗样本研究。

W △上图是刘嘉阳、崔灏组成的 RNG 团队,他们获得了“2018 CAAD CTF 上海”第六名。刘嘉阳同学目前仍在中国科学技术大学研究对抗样本攻防。

N △上图是 EATWOLF 团队,他们获得“2018 数据追踪挑战赛”第一名。他们中一人目前仍就职于扇贝从事自然语言处理研究,另一人就职于趋势科技从事安全研究。

P △上图是小安团队,获得“2018 数据追踪挑战赛”并列第一名。他们来自南京的高校,从事人工智能方向的研究。

W △上图是“CAVEMASTER”获得“2018 数据追踪挑战赛”第三名。他们就职于腾讯云鼎实验室,从事深入的安全研究。

N △上图是“JUSTDOIT”团队,他们获得了“2018 数据追踪挑战赛”第四名。他们就职于中国科学院自动化研究所,从事智能安全、机器学习云计算平台、恶意样本分析方面的研究。

K △上图是“自由在高处”获得“2018 数据追踪挑战赛”第五名。他就职于腾讯,从事业务安全方向的研究工作。

E △上图是清华大学 NISL 团队,获得“2018 数据追踪挑战赛”第六名。他们中邹源曾就读于清华大学,现就职于极客信安,从事安全流量分析方面的研究工作。

E △上图是来自美国内达华大学的 OP-USA 团队,他们在现场成功控制机器人完成了包括入侵密室、通过激光避障、向计算机插入 U 盘的高难度特工任务。他们获得了“2018 机器特工挑战赛”第一名。

N △上图是来自绿盟科技格物实验室的“阿凡达”团队,他们获得了“2018 机器特工挑战赛”第二名。

P △上图是就读高一的三位中学生组成了“玖_死_壹_生”团队,他们获得“2018 机器特工挑战赛”第三名。 在 GeekPwn 2018 上,选手精妙绝伦的比赛项目被融入到“黑客拯救人类”的科幻场景中,给观众带来了沉浸式的体验。

还有五十多天,2019 年的 GeekPwn 大赛即将在上海举办。坚持科学和中立是 GeekPwn 的一贯标准与原则,我们既不放大威胁,也不神话黑客,我们希望在 GeekPwn 小小的努力下,越来越多的人加入到安全行业,越来越多的安全研究员变得更好,我们身边的安全漏洞越来越少。 2019 年是 GeekPwn 创办以来的第六年。在比赛形式上将分为设置挑战场景的命题专项赛和不设限制的非命题开放赛。 万物上云,是否也意味着难以控制的威胁尚未被发现?GeekPwn 首次发起全球首个模拟真实云环境的“云安全挑战赛”,开启全新白帽黑客高手对决;你还在担心出租屋、酒店藏有摄像头进行偷拍吗?我们发起了“隐私保护之反偷拍挑战赛”,希望能够用技术让普通人也拥有检测偷拍摄像头的能力。 其中,命题专项赛包括 CAAD 对抗样本攻防赛(语音和图像识别两类)、隐私安全之反偷拍挑战赛、青少年机器特工挑战赛和云安全挑战赛;非命题开放赛则秉承GeekPwn“无所不 PWN”的精神,分设基于漏洞 PWN 和非基于漏洞 PWN。 无论你是已在江湖名声显赫的名侠,还是暗藏功与名的“扫地僧”,也都欢迎你到 GeekPwn 舞台上一决高下。 我们再次放出 2014 年 7 月 GeekPwn 启动发布会上的招募视频 《我们在寻找这样的你》 初心未变 那些年在追光灯下的黑客,他们的脚步未曾停歇,而极棒是他们人生中的重要一站,仍在路上的他们对极棒如此说: 寄语 GeekPwn 名人堂选手 钱志云(2017 年名人堂选手):第一次参加安全比赛就是在极棒。非常喜欢它开放的氛围和创新的精神。真诚祝福极棒拥有一个光明的未来。 slipper(2015、2016 年名人堂选手):我认为 GeekPwn 不仅为技术爱好者提供了展现创造力和想象力的平台,而且让大众感受到了技术的无穷魅力。大家都能看到,在这场技术盛筵中,技术爱好者们探索未知世界的勇气与热忱。我相信,越来越多的人也会因极棒而燃起斗志,为他们心中热爱的事业,追求极致,登峰造极! 曹跃(2016 年名人堂选手):时间飞快,Geekpwn 已经 5 岁了!感谢 GeekPwn 在过去的 5 年里分享,挖掘了众多优秀的安全研究工作,给我们安全从业者展示自己工作的平台。尤其感谢 GeekPwn 通过自己的广大影响力向公众普及了信息安全的重要性,提高了安全意识。在此祝愿 GeekPwn 再接再厉,越办越好! 杨坤(2015、2016、2017 年名人堂选手):极棒是全世界范围内唯一一个能够将顶尖极客破解与网络安全知识和观念的大众科普相结合的品牌赛事。每年的1024不仅是黑客界的造星舞台,也是老百姓的视觉盛宴。长亭创办的 Real World CTF 赛事也深受极棒启发。祝极棒越来越棒,越来越 Pwn! 沈里(2017 年名人堂选手):极棒是一个非常好的平台和社区,每年比赛的主题都走在前沿。祝极棒越办越好,成为国际知名的安全盛会! 彭坚(2018 年名人堂选手):极棒给我的研究加上了助推器,课题研究时间至少缩短了一半。如果谁有很好的 idea 却没有动力,就去报极棒吧! 最后还要向 与我们站在一起的极棒组委们 道一句——感谢

恭喜看到最后的你,有一个小权利赋予你:在评论区留下你最感兴趣的选手名字和话题,我们将根据获得点赞排名的顺序,相继推出专访报道。如果你有想问的问题,也可以通过留言的方式告诉我们,我们都将尽量帮你转达! 谢谢关注!我们 10 月 24 日上海见! GeekPwn(极棒)黑客大赛 选手报名将于 9 月末结束 菜单栏 点击报名返回搜狐,查看更多 |

【本文地址】