扫描漏洞报告 |

您所在的位置:网站首页 › 漏洞报告平台怎么做的 › 扫描漏洞报告 |

扫描漏洞报告

|

左上角新建

可以看到添加了一个 还是使用常规完全扫描

执行扫描

打开安装

下一步-安装

安装

安装这个世界第一好用的浏览器

点击查看

用360浏览器打开天境查看扫描内容

已完成-查看报表

可以通过浏览器搜索漏洞名称获取解决方法

生成报表

生成报表-确定

下载查看

nessus新建扫描用来与 天境做对比

all

天境扫描的文件移到物理机打开

漏洞扫描报告编写 文档信息 文档名称 XXXX增值业务平台主机系统安全漏洞扫描报告 保密级别 V3 制作人 猫猫头 复审人 适用范围

分发控制 编号 读者 文档权限 与文档的主要关系 1 乙方公司 阅览、修改 文档制作者 2 甲方公司 阅览 文档所有者

版本控制 时间 版本 说明 修改人 2077-8-31 第一版 系统扫描漏洞报告 猫猫头 项目概述1.1扫描范围 本次扫描对甲方公司所属的增值业务系统的112台主机进行安全漏洞扫描以及弱口令检测。在扫描中发现的资产范围和漏洞如下: 序号 IP地址 高风险 中风险 低风险 1 xxx.xxx.xxx number number number 2

1.2风险级别说明(模板) 风险是一种潜在可能性,是指某个威胁利用弱点引起某项资产或一组资产的损害,从而直接地或间接地引起企业或机构的损害。因此,风险同具体的资产及其价值、威胁、相关的弱点以及安全控制措施直接相关。 风险按对企业信息资产的损害程度分为三级,从高到低依次为高风险、中风险、低风险。 高风险可以直接导致系统被非法取得本地用户权限,或者用来执行拒绝服务、远程非授权访问等入侵行为,一旦发生将产生较大的经济或社会影响,在一定范围内给组织的经营和组织信誉造成损害。 中风险漏洞弱点不是非常容易利用、不能直接获取用户高级权限,系统因设置不严格存在着一定的安全隐患,一旦发生会造成一定的经济、社会或生产经营影响,但影响面和影响程度不大。 低风险可以通过正常业务应用服务获取一般系统信息,不存在被利用获取更高权限的威胁,一旦发生造成的影响程度较低,一般仅限于组织内部,通过一定手段很快能解决。 总体漏洞概况与建议2.1总体漏洞概况 通过对XXXX所属增值业务系统全面的脆弱性漏洞扫描,发现系统存在一定程度的安全问题,主要有弱口令问题、数据库类问题、Apache应用类问题以及系统其他第三方应用及系统补丁(部分操作系统补丁)未更新等问题。弱口令问题发现了mysql弱口令问题,该类问题在每年的工信部针对运营商的检查方面都被列为重点检查项,因此建议用户加强口令方面的管控。本次扫描共发现高风险30个、中风险143个、低风险94个。 下图为本次扫描风险类问题的分布情况:

2.2总体漏洞建议 对于XXXX增值业务系统目前存在的高、中级别的漏洞,我们提出以下几点安全建议: 口令类问题主要发现mysql存在空口令以及弱口令,因此建议用户设置8位以上数字、字母、标点符号组合形式密码。数据库类问题较多,主要表现为版本低引起的安全问题,因此建议用户及时做好数据库的升级更新,数据库升级建议用户在测试环境下进行测试没有问题方可在生产环境进行升级。Apache、Php类应用发现的风险也是因为该类应用版本较低引起的,因此同样建议用户及时做好应用版本的升级。其他应用及系统补丁更新不及时导致的风险也建议用户及时更新应用版本以及厂家发布的操作系统更新补丁。 漏洞分析3.1主机漏洞 3.1.1 Apache应用类 3.1.1.1 Apache Tomcat DIGEST身份验证多个安全漏洞(CVE-2012-3439) 漏洞描述 Apache Tomcat 7.0.0-7.0.27、6.0.0-6.0.35、5.5.0-5.5.35存在多个安全漏洞,成功利用后可允许攻击者绕过安全限制并执行非法操作。 风险级别 高危 风险来源 218.58.196.94|60.217.58.19|60.217.58.20 安全建议 厂商补丁: 请更新到5.5.36、6.0.36、7.0.30 链接:http://www.apache.org/dist/httpd/Announcement2.2.html Microsoft Windows SMB 输入验证漏洞(CVE-2017-0143)(MS17-010)(原理扫描) 漏洞描述 Microsoft Windows是美国微软(Microsoft)公司发布的一系列操作系统。SMBv1 server是其中的一个服务器协议组件。 Microsoft Windows中的SMBv1服务器存在远程代码执行漏洞。远程攻击者可借助特制的数据包利用该漏洞执行任意代码。以下版本受到影响:Microsoft Windows Vista SP2,Windows Server 2008 SP2和R2 SP1,Windows 7 SP1,Windows 8.1,Windows Server 2012 Gold和R2,Windows RT 8.1,Windows 10 Gold,1511和1607,Windows Server 2016 风险级别 高危险 风险来源 10.0.0.132 修补建议 目前厂商已经发布了升级补丁以修复此安全问题,补丁获取链接: https://technet.microsoft.com/zh-cn/library/security/ms17-010 https://support.microsoft.com/zh-cn/help/4025687/microsoft-security-advisory-4025685-guidance-for-older-platforms

Goby信息收集工具使用 启动后左下角修改语言(启动后提示更新差掉)

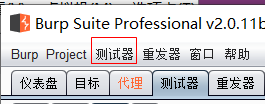

burp使用 三大功能-代理-测试器-重发器 代理--抓包 测试器--暴力破解 重发器--调试漏洞 对比器可以对比两个包的区别(comparer)

插件扩展可以自行安装需要的功能

OK

设置好按最下面的-Set Configuration

开启代理-拦截

做了一些更改

在挂vpn时浏览器代理变了 burp suite用不了 这个时候设置顶级代理就可以了

自己写工具 目前支持下面三个语言

字面意思

仪表盘的信息默认是通过代理过来的数据包匹配漏洞库

仪表盘-新扫描 相对于awvs与appscan要弱一些

新…….-审计 (了解)

不支持验证码 (了解)

OK进行扫描-详细信息可查询

目标可查看扒到的页面

问题下方是漏洞详细的描述与建议

可修改详细信息

测试器就是暴力破解 破解密码用的

在浏览器故意输入错误的密码 发送到intruder(测试器)

默认标记的为变量--清除掉

现在破解密码-先选定--添加

提问:burp suite暴力破解包含哪几个选项

狙击手:单一破解-只能设一个变量

复制到这里--因为是狙击手所以"有效负载集为1"

也可选择文件

这个方法是从5555到888888一个一个试

蛮力破解 a~z 0~9 8到12位

线程数-越大速度越快

点击测试器--开始攻击

未破解 长都一样 验证码错误刷新网页获取新的验证码

正确密码和错误密码的长度不一样

-选项-选择总是

选择总是 可以登录进去

选择登入页面的字符

选项-清屏-添加:pcfinal

破城槌 设置两个变量

把字典里的密码带入到两个变量里

所以用户名和密码一样的情况下可以使用这种方法 音叉

1代表第一个变量 2代表第二个变量

集束炸弹 以交叉的方式 用户名匹配所以的密码

在狙击手模式下

设置前缀 就会加到前面

替换---aa替换为cc

进行编码

进行解码

重发器 主要做漏洞调试

编码器

也是编码工具

|

【本文地址】

今日新闻 |

推荐新闻 |