如何查看漏洞扫描结果及修复漏洞 |

您所在的位置:网站首页 › 漏洞修复报告应该在漏洞修复后的 › 如何查看漏洞扫描结果及修复漏洞 |

如何查看漏洞扫描结果及修复漏洞

|

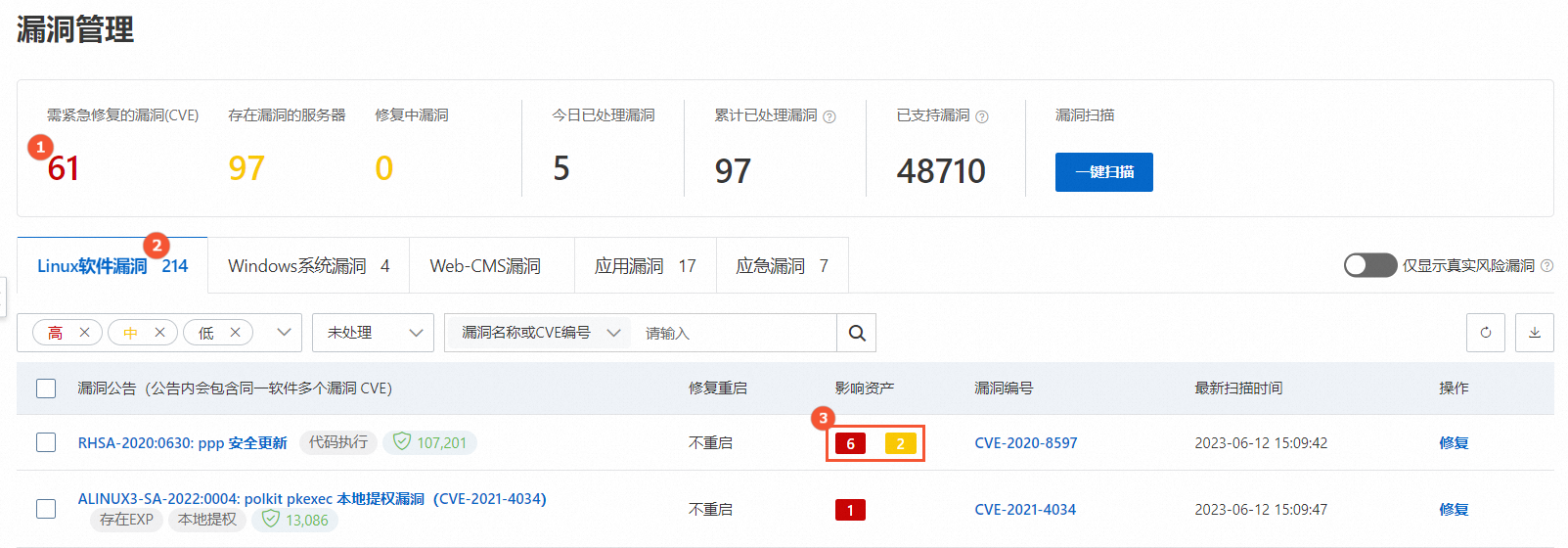

操作演示视频 以下视频为您演示在阿里云云安全中心控制台如何查看和处理漏洞。 前提条件已完成漏洞扫描。具体操作,请参见扫描漏洞。 查看漏洞扫描结果查看所有漏洞列表登录云安全中心控制台。在控制台左上角,选择需防护资产所在的区域:中国或全球(不含中国)。 在左侧导航栏,选择风险管理 > 漏洞管理。 在漏洞管理页面查看漏洞扫描结果。 查看漏洞扫描结果总览 在漏洞管理页面上方的漏洞信息统计区域查看漏洞的统计信息。 字段 说明 需紧急修复的漏洞(CVE) 单击需紧急修复的漏洞(CVE)区域的数字,在需紧急修复的漏洞(CVE)面板上查看需要紧急修复的各类型漏洞。修复漏洞的具体操作,请参见修复漏洞。 存在漏洞的服务器 单击存在漏洞的服务器下的数字,可跳转到资产中心 > 服务器页签,查看存在漏洞问题的服务器资产的详情。 修复中漏洞 单击修复中漏洞下的数字,展开修复中漏洞面板,查看修复中的漏洞的列表及修复进度。 今日已处理漏洞 单击今日已修复漏洞下的数字,展开今日已修复漏洞面板,查看今日已修复的漏洞的影响资产列表和相关信息。 已修复的漏洞支持执行以下操作: 查看漏洞修复的关联进程:单击影响资产列表中关联进程列的 查看阿里云漏洞库详细信息:单击影响资产列表中漏洞(cve)栏的漏洞编号可跳转至阿里云漏洞库,查看该漏洞详细信息。 资产存在多个漏洞时,漏洞(cve)栏显示漏洞个数。鼠标移动到显示的漏洞名称,可选择查看不同漏洞的详细信息。 查看漏洞修复的详情:单击影响资产列表中操作列的详情,查看漏洞修复影响说明和风险提示。 回滚:云安全中心支持对已创建快照的资产执行回滚操作。单击影响资产列表中操作列的回滚,选择待回滚快照,单击确定。 说明Linux软件漏洞和Windows系统漏洞支持快照回滚功能。 累计已处理漏洞 单击累计已修复漏洞下的数字,展开累计已修复漏洞面板,查看累计已修复的所有漏洞的影响资产列表和相关信息。 已支持漏洞 单击已支持漏洞下方的数字展开支持检测的漏洞列表面板,可查看云安全中心已支持检测的漏洞列表及查看漏洞的详细信息,包括漏洞的漏洞编号、漏洞名称、检测方式、发布时间和漏洞类型。您也可以使用列表上方的搜索功能通过漏洞的编号或漏洞的名称搜索某个漏洞云安全中心是否已支持检测。单击目标漏洞的名称,可跳转阿里云漏洞库查看该漏洞的详细信息。 查看漏洞扫描统计数据 下述表格介绍不同统计数据的具体含义。 图示序号 说明 ① 您资产中存在的高危漏洞总条数,单台服务器存在多个漏洞时,记录为多个漏洞。 ② 您资产中存在的Linux软件漏洞数量。其他漏洞类型旁的数字为您资产中该类型漏洞的数量。 ③ 存在该漏洞的资产数量。不同颜色的数字代表的含义如下: 红色:漏洞修复紧急程度为高的服务器数量。 橙色:漏洞修复紧急程度为中的服务器数量。 灰色:漏洞修复紧急程度为低的服务器数量。 关于漏洞修复紧急程度的更多信息,请参见漏洞修复优先级。 查看漏洞公告列表 单击要查看的漏洞类型页面,查看云安全中心扫描出您资产中存在该类型漏洞的公告列表。 说明如果漏洞右侧有 查看漏洞的修复紧急度和影响资产数量 漏洞的修复紧急度用不同颜色的图标表示,图标中的数字表示存在该漏洞的资产数量。以下是图标颜色和漏洞修复紧急度的对应关系: 红色图标:表示漏洞修复紧急度为高。 橙色图标:表示漏洞修复紧急度为中。 灰色图标:表示漏洞修复紧急度为低。 说明建议您立即修复紧急程度为高的漏洞。 搜索目标漏洞 您可以使用漏洞列表上方的搜索组件,通过漏洞修复的紧急程度、是否已处理、漏洞名称或编号等信息查询目标漏洞。 查看漏洞详情 单击目标漏洞公告,展开漏洞详情面板。在漏洞详情面板,您可以查看该漏洞的漏洞详情及待处理漏洞列表。待处理漏洞列表展示所有检测出该漏洞的资产列表。如果单台服务器上有多个进程匹配该漏洞,待处理漏洞列表会显示多条信息。 Linux漏洞详情面板各字段说明,请参见Linux软件漏洞详情页说明。 单击目标漏洞公告,展开漏洞详情面板。在漏洞详情面板的待处理漏洞或已处理漏洞列表的状态列,查看漏洞的修复状态。 状态 子状态 说明 已处理 修复成功 表示漏洞已成功修复。 修复失败 表示漏洞修复失败,可能是因为漏洞文件已被修改或漏洞文件已不存在。 已忽略 漏洞已执行忽略的操作,云安全中心将不再对该漏洞进行告警。 漏洞已失效 表示该漏洞在指定时间内未被再次扫描到。以下是不同类型漏洞失效的时间: Linux软件漏洞、Windows系统漏洞:3天 Web-CMS漏洞:7天 应用漏洞:30天 应急漏洞:90天 未处理 未修复 即漏洞待修复。 验证中 手动修复漏洞后,单击目标漏洞操作列的验证时,未修复状态会变成验证中,此操作用于验证漏洞是否修复成功。 导出漏洞列表 单击漏洞公告列表右上方的 云安全中心真实风险漏洞模型依据阿里云漏洞脆弱性评分系统、时间因子、实际环境因子和资产重要性因子对漏洞进行评估,结合实际攻防场景下漏洞是否可被利用(PoC、EXP)及其危害严重性,帮助您自动过滤出存在真实安全风险的漏洞。开启该功能可以帮助您提高资产中可被黑客利用的风险漏洞的补救效率以及补救措施的有效性。关闭功该能则会显示所有漏洞。您可以参考以下步骤打开仅显示真实风险漏洞开关。 说明在全球(不含中国)区域,Linux软件漏洞不支持仅显示真实风险漏洞功能。在该区域下,您打开仅显示真实风险漏洞开关后,仅过滤除Linux软件漏洞外其他类型的漏洞。 登录云安全中心控制台。在控制台左上角,选择需防护资产所在的区域:中国或全球(不含中国)。 在左侧导航栏,选择风险管理 > 漏洞管理。 在漏洞管理页面,打开仅显示真实风险漏洞开关。 打开该开关后,云安全中心会帮助您自动过滤出存在真实安全风险的漏洞。 修复漏洞云安全中心的不同版本对各类型漏洞修复的支持情况,请参见支持扫描和修复的漏洞类型。 登录云安全中心控制台。在控制台左上角,选择需防护资产所在的区域:中国或全球(不含中国)。 在左侧导航栏,选择风险管理 > 漏洞管理。 在漏洞管理页面处理漏洞。 漏洞类型 修复漏洞的具体操作 Linux软件漏洞 云安全中心支持的漏洞处理方式有修复和忽略两种。以下以处理Linux软件漏洞为例,为您介绍如何处理漏洞。 修复 如果您确认该漏洞需要修复,您可以使用云安全中心提供的在线一键修复功能或登录服务器手动修复漏洞。 一键修复(推荐使用) 对于Linux软件漏洞、Windows系统漏洞和Web-CMS漏洞,云安全中心提供一键修复功能,可对存在漏洞的服务器进行批量或单个漏洞的修复能力。 在Linux软件漏洞页签下的漏洞公告列表中,单击目标漏洞公告的名称。 在漏洞公告详情面板的待处理漏洞页签的漏洞列表,单击目标服务器操作列的修复,在修复对话框中设置是否备份服务器的数据,然后单击立即修复。 您也可以选中多个服务器,单击列表下方的批量修复对多个服务器上的漏洞进行批量修复。 警告云安全中心在修复漏洞时,可能存在一定的失败风险,失败将导致业务中断,建议您在漏洞修复前对系统进行快照备份,快照支持系统回滚,快速恢复业务。 手动修复 在Linux软件漏洞页签下的漏洞公告列表中,单击目标漏洞公告漏洞编号列的漏洞编号,进入阿里云漏洞库。 在阿里云漏洞库的解决建议区域查看该漏洞的修复方案,按照修复方案登录服务器修复该漏洞。 漏洞修复完成后,您需要返回云安全中心控制台,单击该漏洞公告的名称,展开漏洞详情面板,在漏洞详情面板的待处理漏洞列表中,定位到您刚才已修复漏洞的服务器,单击其操作列的验证,验证漏洞是否修复成功。 漏洞修复成功后,漏洞的状态会变为修复成功。 忽略 如果经确认该漏洞无需修复,您可以使用云安全中心提供的忽略功能,将该漏洞加入白名单。加入白名单后,后续漏洞扫描将不会上报被加白服务器的上该漏洞风险。以忽略Linux软件漏洞为例,具体操作如下: 在Linux软件漏洞页签下的漏洞公告列表中,单击目标公告的名称。 在漏洞公告详情面板的待处理漏洞页签的漏洞列表,选中要忽略漏洞的服务器(可多选),单击列表下方的忽略。 Windows系统漏洞 Web-CMS漏洞 应用漏洞 应用漏洞和应急漏洞不支持一键修复。您需要根据漏洞详情中提供的修复建议,登录服务器手动修复。以下以处理应用漏洞为例,为您介绍如何处理漏洞。 修复 如果您确认该漏洞需要修复,您可以登录服务器手动修复漏洞。 在应用漏洞页签下的漏洞公告列表中,单击目标公告的名称。 在漏洞详情面板的待处理漏洞页签的漏洞列表中,单击目标受影响资产操作列的详情。 在展开的面板上的安全建议区域查看该漏洞的修复方法,然后登录服务器按照修复方法修复该漏洞。 漏洞修复完成后,您需要返回云安全中心控制台,单击该漏洞公告的名称,展开漏洞详情面板,在漏洞详情面板的待处理漏洞列表中,定位到您刚才已修复漏洞的服务器,单击其操作列的验证,验证漏洞是否修复成功。 漏洞修复成功后,漏洞的状态会变为。 如果您的应用漏洞的扫描方式为软件成分分析,您可以在待处理漏洞列表中,单击目标漏洞操作列的详情,查看漏洞修复成功的原因。 漏洞修复成功可能有以下原因: 漏洞检测规则已下线。 进程不存在。 组件不存在。 组件已更新。出现该原因时,控制台会为您展示当前组件的版本。 (可选)如果您暂时无法修复应用漏洞,在待处理漏洞列表,可单击目标漏洞操作列的立即防护前往应用防护页面,将应用进程接入RASP进行防护。具体操作,请参见应用防护(公测中)。 应用防护功能可以有效防御应用漏洞、0day漏洞和内存马攻击等攻击行为。不同场景防护状态的说明如下: 如果应用漏洞影响的资产已通过自动接入方式接入应用防护,则该漏洞操作列会显示已防护。 如果应用漏洞影响的资产通过手动方式接入应用防护,需要您单击操作的验证或扫描应用漏洞后,该漏洞的操作列才会显示已防护。 忽略 如果经确认该漏洞无需修复,您可以使用云安全中心提供的忽略功能,将该漏洞加入白名单。加入白名单后,后续漏洞扫描将不会上报被加白服务器的上该漏洞风险。以忽略应用漏洞为例,具体操作如下: 在应用漏洞页签下的漏洞公告列表中,单击目标公告的名称。 在漏洞公告详情面板的待处理漏洞页签的漏洞列表,选中要忽略漏洞的服务器(可多选),单击列表下方的忽略。 应急漏洞 Linux软件漏洞详情页说明漏洞详情页项目 描述 漏洞编号 该漏洞对应的CVE漏洞号。Common Vulnerabilities & Exposures(CVE)是已被广泛认同的信息安全漏洞或者已经暴露的弱点的公共名称。通过漏洞编号(如CVE-2018-1123),您可以快速地在任何其它CVE兼容的数据库中找到相应漏洞修复的信息,帮助您解决安全问题。 影响分(CVSS分值) CVSS分值遵循被广泛采纳的行业标准-通用漏洞评分系统(Common Vulnerability Scoring System),根据漏洞的多种属性通过公式计算得出。主要用于量化漏洞的严重程度。 在CVSS v3.0评分体系中,不同分值代表的漏洞严重程度如下: 0:无漏洞 0.1~3.9:低危 可导致本地拒绝服务的漏洞。 其他危害较低的漏洞。 4.0~6.9:中危 需要进行交互才能影响用户的漏洞。 可导致普通越权操作的漏洞。 通过本地修改配置或获取信息之后,可进一步利用的漏洞。 7.0~8.9:高危 可间接获取服务器和应用系统的普通权限的漏洞。 可导致任意文件读取、下载、写入或删除的漏洞。 可导致敏感信息泄漏的漏洞。 可直接导致业务中断或远程拒绝服务的漏洞。 9.0~10.0:严重 可直接获取服务器系统权限的漏洞。 可直接获取重要的敏感信息,导致数据泄漏的漏洞。 可直接导致敏感信息越权访问的漏洞。 可造成大范围影响的其他漏洞。 影响资产 存在该漏洞的服务器资产信息,包括资产的公网或私网IP地址等。 紧急度 漏洞的严重等级,包括: 紧急度高: 高风险漏洞,建议尽快修复。 紧急度中: 中危漏洞,您可根据业务需要尽快修复或延后修复。 紧急度低: 低风险漏洞,您可根据业务需要尽快修复或暂不修复。 详情 您可单击漏洞详情页面右侧详情查看修复命令、漏洞命中原因等信息。 修复命令:执行该命令可修复对应的Linux软件漏洞。 影响说明: 软件:该软件在当前服务器系统中的版本信息。 命中:该漏洞的匹配命中原因,一般是由于当前软件版本不满足或者小于某个版本(以小于某个版本为主)。 路径:该软件在服务器上的路径。 风险重要提醒:关于漏洞的风险提醒、补充修复建议和参考文档。 常见问题1、为什么修复漏洞时修复按钮为灰色?Linux软件漏洞修复按钮为灰色 部分过期的操作系统(厂商已不维护更新,无可适配补丁来修复漏洞)和商业版本的操作系统,需要在服务器中手动升级操作系统,才能修复漏洞。 说明目前,以下操作系统中的漏洞,需要升级操作系统进行修复。 Red Hat 5、Red Hat 6、Red Hat 7、Red Hat 8 CentOS 5 Ubuntu 12 服务器磁盘空间过小、文件权限设置等问题都可能会导致Linux软件漏洞修复失败。您需要先在服务器中手动处理以上问题,才能在云安全中心控制台上修复该服务器上的漏洞。以下是您需要在服务器中手动处理的异常情况: 磁盘空间小于3 GB。 处理建议:扩容或清理磁盘后,再次在云安全中心控制台上尝试修复该漏洞。 APT-GET或APT/YUM进程正在运行中。 处理建议:稍后或在服务器中手动结束APT-GET或APT/YUM进程,再次在云安全中心控制台上尝试修复该漏洞。 执行APT、YUM或RPM命令时权限不足。 处理建议:检查并合理管控文件权限,建议将文件权限设置为755,并确保文件所有者为root用户后,再次在云安全中心控制台上尝试修复该漏洞。 说明将文件权限设置为755表示文件所有者对该文件具有读、写、执行权限,该文件所有者所在用户组及其他用户对该文件具有读和执行权限。 Windows系统漏洞修复按钮为灰色 服务器的磁盘空间过小、Windows Update服务正在运行中等原因都会导致Windows服务器上的漏洞修复失败。服务器出现此类情况时,云安全中心会将漏洞的修复按钮置为灰色。您需要先手动处理服务器的这些问题,才能在云安全中心控制台上修复该服务器上的漏洞。您可以将鼠标移至修复按钮处,查看服务器存在的问题和云安全中心提供的问题处理建议。以下是您需要手动处理的服务器异常情况: Windows Update服务正在运行中。 处理建议:稍后再操作或手动结束该服务器中的Wusa进程,然后再次在云安全中心控制台上尝试修复该漏洞。 服务器Windows Update Service已被禁用。 处理建议:进入该服务器的系统服务管理器,开启Windows Update Service后,再次在云安全中心控制台上尝试修复该漏洞。 服务器磁盘空间小于500 MB。 处理建议:扩容或清理磁盘后,再次在云安全中心控制台上尝试修复该漏洞。 2、Linux软件漏洞、Windows系统漏洞修复失败,是什么原因?在您使用云安全中心修复Linux软件漏洞、Windows系统漏洞时,如果提示漏洞修复失败,请参考以下步骤进行排查和处理: 说明建议您针对以下表格中的说明,按照从上到下的顺序来排查漏洞修复失败的原因。 问题原因 具体说明 处理方案 漏洞所在的服务器Agent已离线。 Agent离线将导致漏洞修复失败。服务器与云安全中心服务端的网络连接异常、服务器的CPU或内存占用率过高等问题都会导致服务器Agent离线。 建议您及时排查Agent离线的原因并进行相应处理。更多信息,请参见Agent离线排查。 漏洞所在的服务器磁盘空间已占满、或内存不足。 如果您服务器上的磁盘空间已满,云安全中心执行漏洞修复时,无法在您的服务器上下载相关补丁文件,从而导致漏洞修复失败。 处理步骤如下: 增大服务器的存储空间或者清理服务器上已不需要的文件。 确定目标服务器的存储空间够用后,重新在云安全中心控制台修复该漏洞。 对漏洞所在的服务器磁盘文件系统没有读写权限。 如果您没有磁盘文件系统的读写权限,会因为无法成功下载补丁安装包而导致漏洞修复失败。 处理步骤如下: 更改磁盘文件系统的读写权限。 确认权限修改成功后,在云安全中心控制台重新修复该漏洞。 (Linux漏洞)漏洞所在的服务器系统更新源配置存在问题。 由于系统更新源配置问题导致无法安装更新,或YUM软件列表未更新到最新版。 处理步骤如下: 配置服务器系统更新源。您可以根据需要选择以下任一方式进行配置: 登录云安全中心控制台在漏洞管理设置页面,YUM/APT源配置选中优先使用阿里云源进行漏洞修复。 选中该配置后,在修复Linux软件漏洞时,云安全中心会为您自动选择阿里云的YUM/APT源修复漏洞,帮助您有效提高漏洞修复的成功率。 参考以下内容将服务器系统的YUM/APT源配置到阿里云源: Ubuntu系统、CentOS系统、其他系统。 将YUM源列表升级到最新版。 在云安全中心控制台重新修复该漏洞。 (Linux漏洞)RPM数据库损坏。 RPM数据库损坏可能会导致更新软件包安装失败,从而导致漏洞修复失败。 处理步骤如下: 执行rm -f /var/lib/rpm/_db.*删除RPM锁文件。 执行rpm -rebuilddb重建RPM数据库。 说明该命令执行可能耗时较长。 (Windows漏洞)该漏洞前置补丁缺失。 前置补丁缺失会导致漏洞修复失败。 处理步骤如下: 及时安装前置补丁。 安装成功后,重新在云安全中心控制台修复该漏洞。 (Windows漏洞)漏洞所在的服务器Windows Update或Windows Modules Installer服务已被禁用。 Windows Update或Windows Modules Installer服务被禁用时,您将无法下载漏洞补丁文件,从而导致系统无法更新。 处理步骤如下: 启用Windows Update和Windows Modules Installer服务。 在云安全中心控制台重新修复该漏洞。 (Windows漏洞)漏洞补丁包的下载和安装存在问题。 补丁安装包不存在、补丁安装包不匹配等问题会导致无法下载或安装漏洞补丁文件。 处理方法如下: 补丁安装包不存在 您的服务器可能未正确下载补丁安装文件,您可以尝试重新下载补丁安装包后,再重新执行漏洞修复操作。 补丁安装包不匹配 当前补丁安装包与您的服务器系统不匹配,建议您在进一步确认该补丁安装包的详细信息后,如果该补丁确实与您的服务器系统不匹配,您可以在云安全中心控制台漏洞修复页面忽略该漏洞。 另外一个补丁正在安装 由于服务器不能同时运行两个补丁安装程序,建议您在当前补丁安装完成后再重新执行漏洞修复操作。 (Windows漏洞)服务器其他问题。 无 处理方法如下: 重置Windows更新组件。具体操作,请参见Windows 更新-其他资源。 排查更新失败原因。具体操作,请参见Windows Update补丁更新失败排查。 3、Web-CMS漏洞修复失败是什么原因?在您使用云安全中心漏洞修复功能修复Web-CMS漏洞时,如果提示漏洞修复失败,请参考以下可能原因: 说明建议您针对以下表格中的说明,按照从上到下的顺序来排查漏洞修复失败的原因。 问题原因 具体说明 处理方案 网络连接不正常。 您服务器与云安全中心服务端网络连接不正常,即Agent为离线状态,漏洞将无法修复。 排查并首先处理网络问题,使Agent恢复在线状态。更多信息,请参见Agent离线排查。 漏洞所在的服务器Agent已离线。 Agent离线将导致漏洞修复失败。服务器与云安全中心服务端的网络连接异常、CPU或内存占用率过高等问题都会导致服务器Agent离线。 建议您及时排查Agent离线的原因并进行相应处理。更多信息,请参见Agent离线排查。 漏洞所在的服务器磁盘空间已占满、或内存不足。 如果您服务器上的磁盘空间已满,云安全中心执行漏洞修复时,无法在您的服务器上下载相关补丁文件,从而导致漏洞修复失败。 处理步骤如下: 增大服务器的存储空间或者清理服务器上已不需要的文件。 确定目标服务器的存储空间够用后,重新在云安全中心控制台修复该漏洞。 漏洞所在的服务器安装了第三方安全软件。 如果您的服务器上安装了安全狗或者其他类似安全防护软件,并且使用这类软件进行过目录权限优化或者相应的设置,可能会导致system账号对www目录及其子目录没有读写权限,导致云安全中心无法进行漏洞修复。 请您确认您目标服务器上的system账号是否对www目录及其子目录有读写权限。如果没有,请手动为system账号添加读写权限。 漏洞文件已不存在。 如果漏洞文件已被删除,云安全中心会提示漏洞修复失败。 处理步骤如下: 根据云安全中心控制台漏洞详情中提供的文件路径,在您的服务器中查看该文件是否已被删除。 如果确认该漏洞文件已被删除,您可以忽略该漏洞告警。 4、修复漏洞后仍显示未修复,是什么原因?漏洞状态不会自动变化,只有在执行漏洞扫描操作后漏洞状态才会更新。以下是不同云安全中心版本在修复漏洞后仍显示未修复的原因和解决方案。 免费版、防病毒版:因为漏洞扫描存在时间差,所以漏洞仍显示未修复。云安全中心每两天会自动扫描漏洞,建议您在修复漏洞两天后查看该漏洞的状态。 高级版、企业版、旗舰版:修复漏洞后,您需要手动执行漏洞扫描。待扫描完成后,查看该漏洞的状态。具体操作,请参见扫描漏洞。 5、漏洞是否会被自动修复?云安全中心不会自动修复漏洞,仅支持漏洞检测和一键修复(在线下发漏洞修复任务)。云安全中心进行漏洞检测的同时会验证漏洞,之前检测出的漏洞再次检测时如果漏洞消失,会将该漏洞状态置为修复成功。可能导致漏洞消失的情况包括:用户登录服务器手动升级软件包、容器停止运行、漏洞组件消失、进程不存在等。 相关文档漏洞扫描周期说明 基线和漏洞有什么区别? 我有台服务器在资产中心无法开启漏洞检测怎么办? 云安全中心修复Windows实例漏洞时出现“0x80240017 104 (Patch Not Applicable)”报错 |

【本文地址】

今日新闻 |

推荐新闻 |

图标,查看漏洞修复的关联进程,了解修复该漏洞可能会影响的进程或业务系统。

图标,查看漏洞修复的关联进程,了解修复该漏洞可能会影响的进程或业务系统。