【安全攻防知识 |

您所在的位置:网站首页 › 消防员的简介知识怎么写 › 【安全攻防知识 |

【安全攻防知识

|

1、MISC介绍

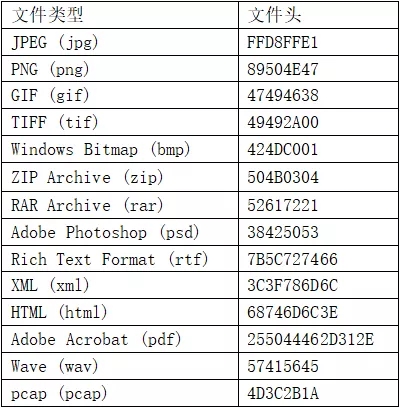

MISC,中文即杂项,包括隐写,数据还原,脑洞、社会工程、压缩包解密、流量分析取证、与信息安全相关的大数据等。 竞赛过程中解MISC时会涉及到各种脑洞,各种花式技巧,主要考察选手的快速理解、学习能力以及日常知识积累的广度、深度。 2、隐写术隐写术包括图片、音频、视频等文件隐写,在处理这类问题时,应优先确认该文件的实际类型,可参考下图,查看其文件头信息。

查看文件类型 2、Binwalk合并文件 3、Notepad++进行字符串处理 4、Stegsolve图片隐写处理 5、audacity音频隐写处理 补充一个在线扫条形码工具 Barcode Reader. Free Online Web Application 例题2.1

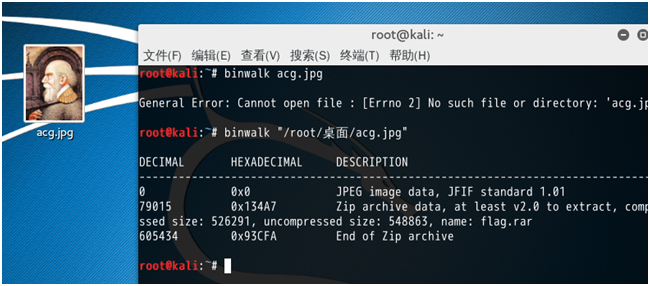

看到了ZIP 于是后缀改为.zip打开,得到flag.rar,需要密码,再次binwalk

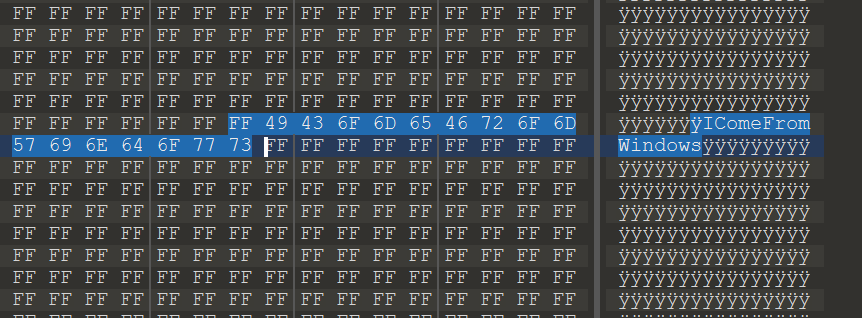

发现.JPEG,于是改格式为.jpeg,打开发现是七龙珠的图片 题目提示是小写英文字母,七龙珠的英文是dragon ball,提示发现错误 考虑到图片是倒着的,所以答案也是倒着的,即逆序,得到答案 CTF{llabnogard} 习题1 3、数据还原数据主要涉及编码的转换,常见有base64编码、url编码、凯撒密码、栅栏密码 等,也经常有需要多次转换获得最终flag的题目。 建议使用:CTF在线工具-CTF工具|CTF编码|CTF密码学|CTF加解密|程序员工具|在线编解码 例题3.1 ZE9CUk8gUE9WQUxPV0FUWCBOQSBNQVReLCBXWSBET0xWTlkgUEVSRVdFU1RJIFxUTyBOQSBBTkdMSUpTS0lKIFFaWUsuIHRXT0ogU0VLUkVUIFNPU1RPSVQgSVogRFdVSA习题2 习题3 栅栏密码 http://www.atoolbox.net/Tool.php?Id=855 ROT13 https://www.jisuan.mobi/puzzm6z1B1HH6yXW.html 各种哈希算法加解密 https://tool.oschina.net/encrypt?type=2 进制转换 https://tool.oschina.net/hexconvert/ 凯撒密码 https://www.qqxiuzi.cn/bianma/kaisamima.php Brainfuck编码 https://www.splitbrain.org/services/ook 摩斯码 https://www.ip138.com/mosi/ 4、脑洞脑洞题目过于无厘头,可谓是乱拳打死老师傅,直接发例题 例题4.1提取出Length,并放入脚本中: a = [144,150,139,145,165,120,139,91,160,93,167,70] for i in range(-50,50): flag = '' for j in a: flag += chr(i+j) if 'flag' in flag: print(flag) 例题4.2 作者:Root 链接:https://www.zhihu.com/question/345032936/answer/823477079 来源:知乎开局是四个doc文档,打开都是乱码。 题目提示“DBAPP标记”,在四个doc文档里搜索“DBAPP”,只有第三个有。。 用010editor打开文件发现万F丛中只有这几个格格不入,类似这样:

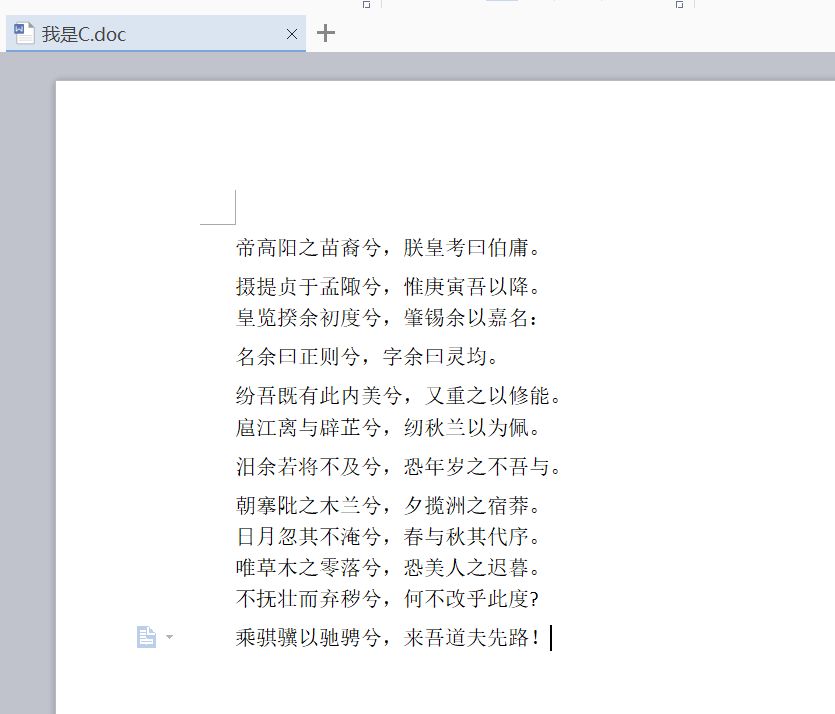

把这几个都替换成FF, 这样就可以正常打开了,打开是一首离骚:

我佛了,到这没有思路了,参考了大佬发现是间距的问题, 1.5倍间距的为1,1倍间距的为0,得到的二进制字符串md5后是flag。。 5、社会工程学这类题目常用的思路就是百度,也有通过微博、qq空间等社交网站进行搜索。 例题5.1姓名:张三 生日;19970315 CTF{zs19970315} 例题5.2 来自BugKu CTF 社工题部分writeup_treeskya的博客-CSDN博客_ctf 社工题 这个狗就是我画的,而且当了头像 这题提示的其实很明显了 想想吧

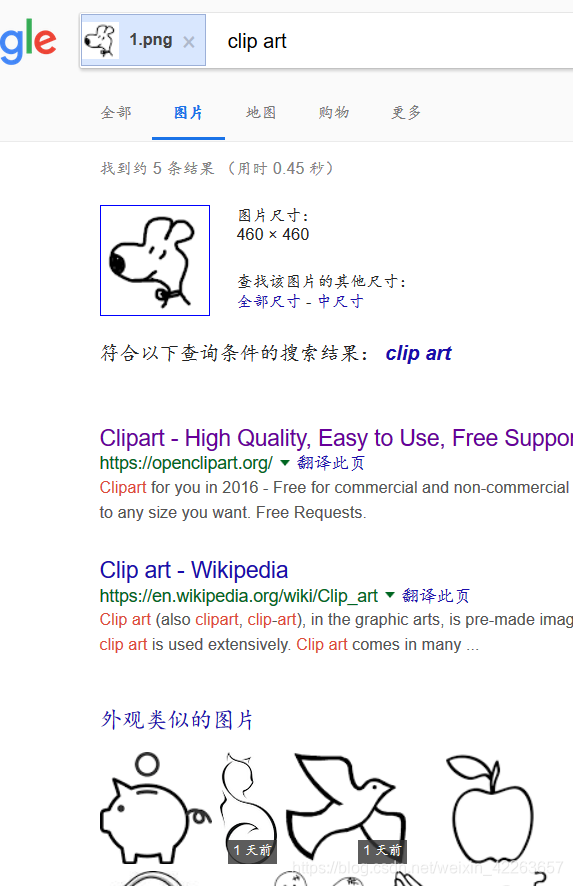

于是Google图片搜索

然后往下翻都是一些writeup啥的,再点头像: 压缩包解密常用工具为 ARCHPR,这类一般涉及多层解密,比如先查看和修改文件类型、再进行密码爆破云云。 |

【本文地址】

可以看见后面有一个尺寸不一样的来源是GitHub:

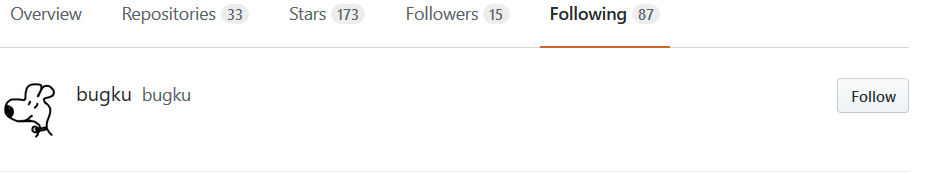

可以看见后面有一个尺寸不一样的来源是GitHub: 咱们进去:

咱们进去: 点进去

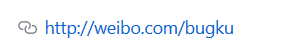

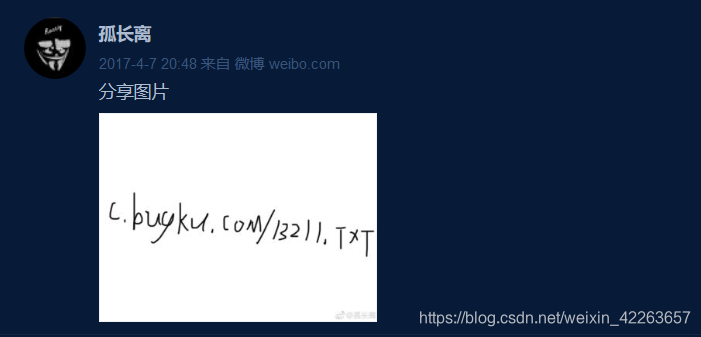

点进去 有个微博地址点进去

有个微博地址点进去 进入如图地址,得到flag

进入如图地址,得到flag