oauth2.0授权码模式详解 |

您所在的位置:网站首页 › 授权码有效期为 › oauth2.0授权码模式详解 |

oauth2.0授权码模式详解

|

授权码模式原理

授权码模式(authorization code)是功能最完整、流程最严密的授权模式。它的特点就是通过客户端的后台服务器,与"服务提供商"的认证服务器进行互动。

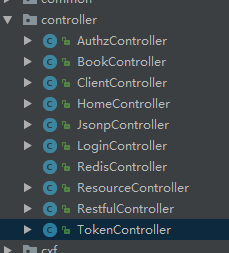

它的步骤如下: (A)用户访问客户端,后者将前者导向认证服务器。 (B)用户选择是否给予客户端授权。 (C)假设用户给予授权,认证服务器将用户导向客户端事先指定的"重定向URI"(redirection URI),同时附上一个授权码。 (D)客户端收到授权码,附上早先的"重定向URI",向认证服务器申请令牌。这一步是在客户端的后台的服务器上完成的,对用户不可见。 (E)认证服务器核对了授权码和重定向URI,确认无误后,向客户端发送访问令牌(access token)和更新令牌(refresh token)。 下面是上面这些步骤所需要的参数。 A步骤中,客户端申请认证的URI,包含以下参数: response_type:表示授权类型,必选项,此处的值固定为"code" client_id:表示客户端的ID,必选项 redirect_uri:表示重定向URI,可选项 scope:表示申请的权限范围,可选项 state:表示客户端的当前状态,可以指定任意值,可选项.认证服务器会原封不动地返回这个值。(如果是你自己实现的oauth2.0服务端,可以不校验这个参数,client端就可以不管这个参数)下面是一个例子。 GET /authorize?response_type=code&client_id=s6BhdRkqt3&state=xyz &redirect_uri=https%3A%2F%2Fclient%2Eexample%2Ecom%2Fcb HTTP/1.1 Host: server.example.comC步骤中,服务器回应客户端的URI,包含以下参数: code:表示授权码,必选项。该码的有效期应该很短,通常设为10分钟,客户端只能使用该码一次,否则会被授权服务器拒绝。该码与客户端ID和重定向URI,是一一对应关系。 state:如果客户端的请求中包含这个参数,认证服务器的回应也必须一模一样包含这个参数。下面是一个例子。 HTTP/1.1 302 Found Location: https://client.example.com/cb?code=SplxlOBeZQQYbYS6WxSbIA &state=xyzD步骤中,客户端向认证服务器申请令牌的HTTP请求,包含以下参数: grant_type:表示使用的授权模式,必选项,此处的值固定为"authorization_code"。 code:表示上一步获得的授权码,必选项。 redirect_uri:表示重定向URI,必选项,且必须与A步骤中的该参数值保持一致。 client_id:表示客户端ID,必选项。 client_secret:客户端密钥下面是一个例子。 POST /token HTTP/1.1 Host: server.example.com Authorization: Basic czZCaGRSa3F0MzpnWDFmQmF0M2JW Content-Type: application/x-www-form-urlencoded grant_type=authorization_code&code=SplxlOBeZQQYbYS6WxSbIA &redirect_uri=https%3A%2F%2Fclient%2Eexample%2Ecom%2FcbE步骤中,认证服务器发送的HTTP回复,包含以下参数: access_token:表示访问令牌,必选项。 token_type:表示令牌类型,该值大小写不敏感,必选项,可以是bearer类型或mac类型。 expires_in:表示过期时间,单位为秒。如果省略该参数,必须其他方式设置过期时间。 refresh_token:表示更新令牌,用来获取下一次的访问令牌,可选项。 scope:表示权限范围,如果与客户端申请的范围一致,此项可省略。下面是一个例子。 HTTP/1.1 200 OK Content-Type: application/json; Cache-Control: no-store Pragma: no-cache { "access_token":"2YotnFZFEjr1zCsicMWpAA", "token_type":"example", "expires_in":3600, "refresh_token":"tGzv3JOkF0XG5Qx2TlKWIA", "example_parameter":"example_value" }从上面代码可以看到,相关参数使用JSON格式发送(Content-Type: application/json)。此外,HTTP头信息中明确指定不得缓存。 OAuth 角色如果上面没好理解,下面是我从《跟我学shiro》这本书里看到的,可能比较容易理解 资源拥有者(resource owner):能授权访问受保护资源的一个实体,可以是一个人,那我们称之为最终用户;如新浪微博用户 zhangsan;资源服务器(resource server):存储受保护资源,客户端通过 access token 请求资源,资源服务器响应受保护资源给客户端;存储着用户 zhangsan 的微博等信息。授权服务器(authorization server):成功验证资源拥有者并获取授权之后,授权服务器颁发授权令牌(Access Token)给客户端。客户端(client):如新浪微博客户端 weico、微格等第三方应用,也可以是它自己的官方应用;其本身不存储资源,而是资源拥有者授权通过后,使用它的授权(授权令牌)访问受保护资源,然后客户端把相应的数据展示出来 / 提交到服务器。“客户端” 术语不代表任何特定实现(如应用运行在一台服务器、桌面、手机或其他设备)。 1. 客户端从资源拥有者那请求授权。授权请求可以直接发给资源拥有者,或间接的通过授权服务器这种中介,后者更可取。2. 客户端收到一个授权许可,代表资源服务器提供的授权。(获取授权码)3. 客户端使用它自己的私有证书及授权许可到授权服务器验证。4. 如果验证成功,则下发一个访问令牌。(获取access_token访问令牌)5. 客户端使用访问令牌向资源服务器请求受保护资源。6. 资源服务器会验证访问令牌的有效性,如果成功则下发受保护资源。(获取访问的受保护资源) 授权码模式开发 服务端oauth2.0服务端实现主要涉及参数配置如下: 授权码设置(code) 第三方通过code进行获取 access_token的时候需要用到,code的超时时间为10分钟,一个code只能成功换取一次access_token即失效。 授权作用域(scope) 作用域代表用户授权给第三方的接口权限,第三方应用需要向服务端申请使用相应scope的权限后,经过用户授权,获取到相应access_token后方可对接口进行调用。 令牌有效期(access_token) access_token是调用授权关系接口的调用凭证,由于access_token有效期(目前为2个小时)较短,当access_token超时后,可以使用refresh_token进行刷新,access_token刷新结果有两种: s 1. 若access_token已超时,那么进行refresh_token会获取一个新的access_token,新的超时时间; 2. 若access_token未超时,那么进行refresh_token不会改变access_token,但超时时间会刷新,相当于续期access_token。 refresh_token拥有较长的有效期(30天),当refresh_token失效的后,需要用户重新授权。 客户端oauth2.0客户端实现主要涉及传参如下: 获得授权码 http://localhost:8080/oauth2/authorize?client_id=fbed1d1b4b1449daa4bc49397cbe2350&response_type=code&redirect_uri=http://localhost:8080/oauth_callback 获得令牌(POST) http://localhost:8080/oauth2/access_token?client_id=fbed1d1b4b1449daa4bc49397cbe2350&client_secret=fbed1d1b4b1449daa4bc49397cbe2350&grant_type=authorization_code&redirect_uri=http://localhost:8080/oauth_callback&code={code} 刷新令牌 http://localhost:8080/oauth2/refresh_token?client_id={AppKey}&grant_type=refresh_token&refresh_token={refresh_token} client_id和client_secret是通过申请的,假如你要请求qq的oauth2.0服务,你得提前申请。如果是你自己的ouath服务,则需要在服务端对请求的client_id和client_secret验证通过。 也可以使用如下客户端测试代码,访问 http://localhost:8080/client 测试 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 /* * Created by Irving on 2014/11/24. * OAuth2 客户端实现 */ @Controller @RequestMapping("/client") public class ClientController { private static Logger logger = LoggerFactory.getLogger(ClientController.class); /* response_type:表示授权类型,必选项,此处的值固定为"code" client_id:表示客户端的ID,必选项 redirect_uri:表示重定向URI,可选项 scope:表示申请的权限范围,可选项 state:表示客户端的当前状态,可以指定任意值,认证服务器会原封不动地返回这个值 */ /** * 获得授权码 * @return */ @RequestMapping(method = RequestMethod.GET) public String client() { try { OAuthClientRequest oauthResponse = OAuthClientRequest .authorizationLocation(ConstantKey.OAUTH_CLIENT_AUTHORIZE) .setResponseType(OAuth.OAUTH_CODE) .setClientId(ConstantKey.OAUTH_CLIENT_ID) .setRedirectURI(ConstantKey.OAUTH_CLIENT_CALLBACK) .setScope(ConstantKey.OAUTH_CLIENT_SCOPE) .buildQueryMessage(); return "redirect:"+oauthResponse.getLocationUri(); } catch (OAuthSystemException e) { e.printStackTrace(); } return "redirect:/home"; } /* grant_type:表示使用的授权模式,必选项,此处的值固定为"authorization_code" code:表示上一步获得的授权码,必选项。 redirect_uri:表示重定向URI,必选项,且必须与A步骤中的该参数值保持一致 client_secret:客户端密钥,必选项 client_id:表示客户端ID,必选项 */ /** * 获得令牌 * @return oauth_callback?code=1234 */ @RequestMapping(value = "/oauth_callback" ,method = RequestMethod.GET) public String getToken(HttpServletRequest request,Model model) throws OAuthProblemException { OAuthAuthzResponse oauthAuthzResponse = null; try { oauthAuthzResponse = OAuthAuthzResponse.oauthCodeAuthzResponse(request); String code = oauthAuthzResponse.getCode(); OAuthClientRequest oauthClientRequest = OAuthClientRequest .tokenLocation(ConstantKey.OAUTH_CLIENT_ACCESS_TOKEN) .setGrantType(GrantType.AUTHORIZATION_CODE) .setClientId(ConstantKey.OAUTH_CLIENT_ID) .setClientSecret(ConstantKey.OAUTH_CLIENT_SECRET) .setRedirectURI(ConstantKey.OAUTH_CLIENT_CALLBACK) .setCode(code) .buildQueryMessage(); OAuthClient oAuthClient = new OAuthClient(new URLConnectionClient()); //Facebook is not fully compatible with OAuth 2.0 draft 10, access token response is //application/x-www-form-urlencoded, not json encoded so we use dedicated response class for that //Custom response classes are an easy way to deal with oauth providers that introduce modifications to //OAuth 2.0 specification //获取access token OAuthJSONAccessTokenResponse oAuthResponse = oAuthClient.accessToken(oauthClientRequest, OAuth.HttpMethod.POST); String accessToken = oAuthResponse.getAccessToken(); String refreshToken= oAuthResponse.getRefreshToken(); Long expiresIn = oAuthResponse.getExpiresIn(); //获得资源服务 OAuthClientRequest bearerClientRequest = new OAuthBearerClientRequest(ConstantKey.OAUTH_CLIENT_GET_RESOURCE) .setAccessToken(accessToken).buildQueryMessage(); OAuthResourceResponse resourceResponse = oAuthClient.resource(bearerClientRequest, OAuth.HttpMethod.GET, OAuthResourceResponse.class); String resBody = resourceResponse.getBody(); logger.info("accessToken: "+accessToken +" refreshToken: "+refreshToken +" expiresIn: "+expiresIn +" resBody: "+resBody); model.addAttribute("accessToken", "accessToken: "+accessToken + " resBody: "+resBody); return "oauth2/token"; } catch (OAuthSystemException ex) { logger.error("getToken OAuthSystemException : " + ex.getMessage()); model.addAttribute("errorMsg", ex.getMessage()); return "/oauth2/error"; } } } 项目介绍项目结构如下: AuthzController:获取授权码 (resource owner)TokenController:获得令牌 (authorization server)ResourceController:资源服务 (resource server)ClientController:客户端 (client) 前三个Controller相前于服务端 最后一个为客户端

基础代码放到github:https://github.com/peterowang/oauth2.0 |

【本文地址】

今日新闻 |

推荐新闻 |