渗透测试CTF |

您所在的位置:网站首页 › 扫一扫这个题怎么做图片的 › 渗透测试CTF |

渗透测试CTF

|

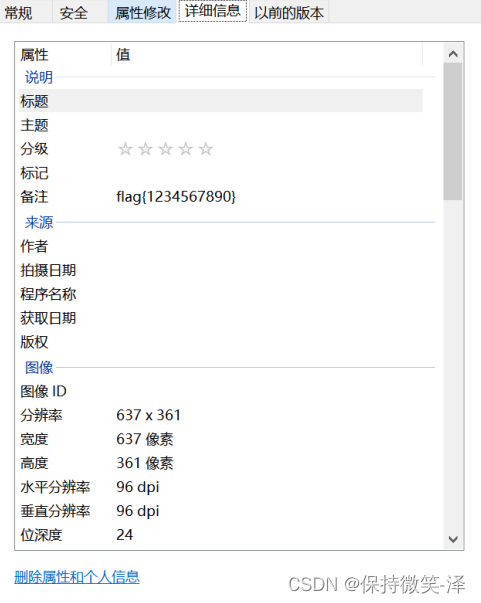

上篇文章我们介绍了这7个工具,这里简单的介绍一下。 Binwalk 用来检测图片中是否有隐藏的文件。 Foremost 将图片中的隐藏文件拆分出来。 010Editor ①修改图片的参数来查看隐藏信息。 ②查看压缩包是否是伪加密。 Stegsolve.jar 图片隐写查看神器。 OurSecret 1个图片解密的工具 ARCHPR和Ziperello 暴力破解压缩包的工具。 Zipcenop 专门用来破解伪加密的一个工具。 这里再分享几个工具。 ExifExif按照JPEG的规格在JPEG中插入一些图像/数字相机的信息数据以及缩略图象,可以通过与JPEG兼容的互联网浏览器/图片浏览器/图像处理等一些软件来查看Exif格式的图像文件,就跟浏览通常的JPEG图像文件一样。 图片右键属性,查看exif或查看详细信息,在相关选项卡中查找flag信息。

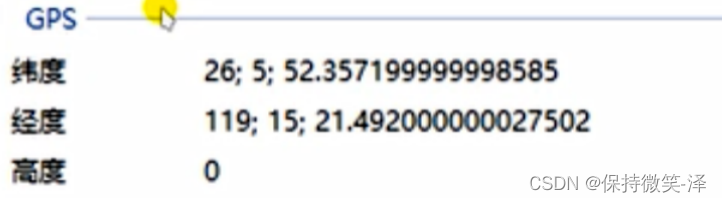

有的图片会有GPS定位,如图。

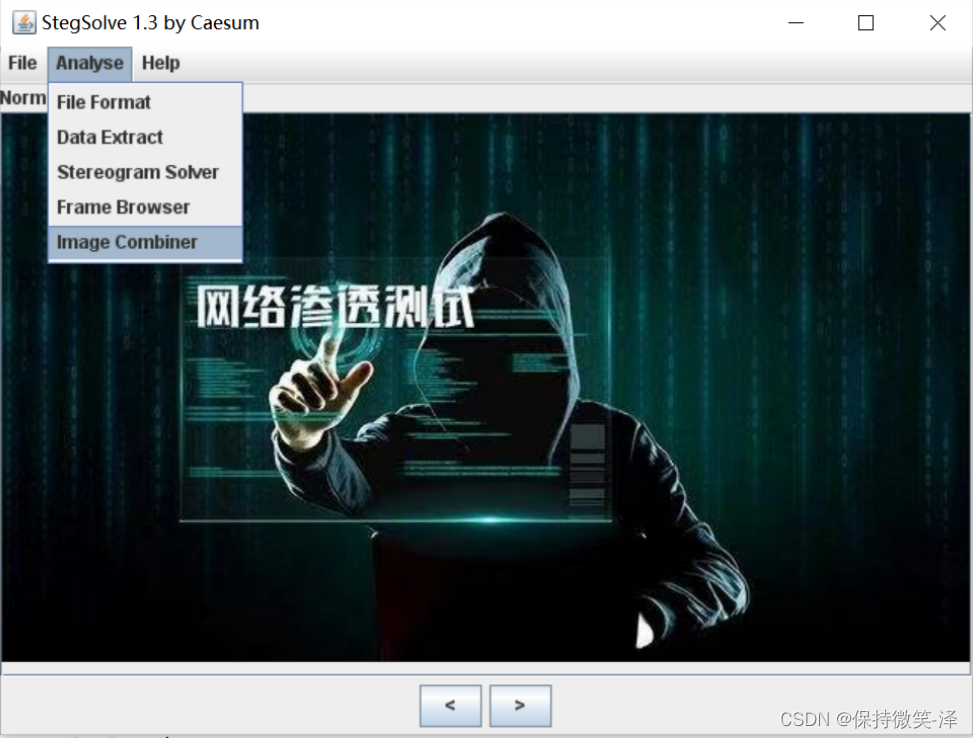

当两张jpg图片外观、大小、像素都基本相同时,可以考虑进行综合分析,即将两个文件的像素RGB值进行XOR、ADD、SUB等操作,看能否得到有用的信息,StegSolve可以方便的进行这些操作。 使用场景:两张图片信息基本相同 打开第一张图片,点击analyse->image combiner

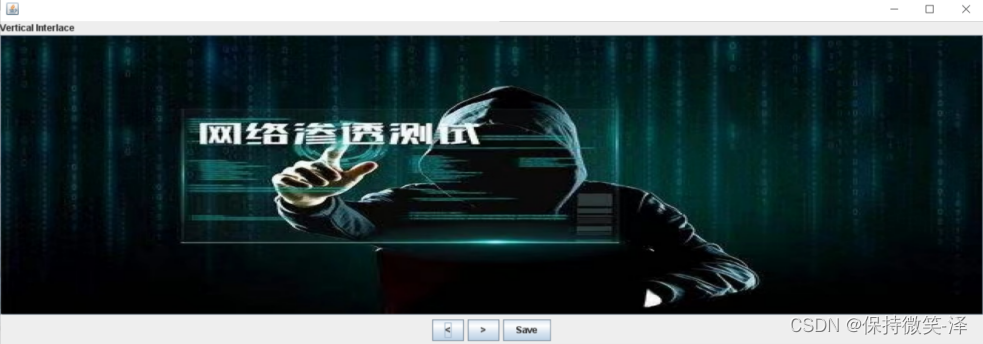

2.在弹出的窗口中点击左右按钮选择处理方式,点击save保存有价值的结果。 我这里只是随便放了一张图,出题人有时候会给两张基本一样的图片,可以在这里尝试一下,会有意外的收获,比如说打开第二张图片后,点击左右按钮会看到flag或者二维码这样子。

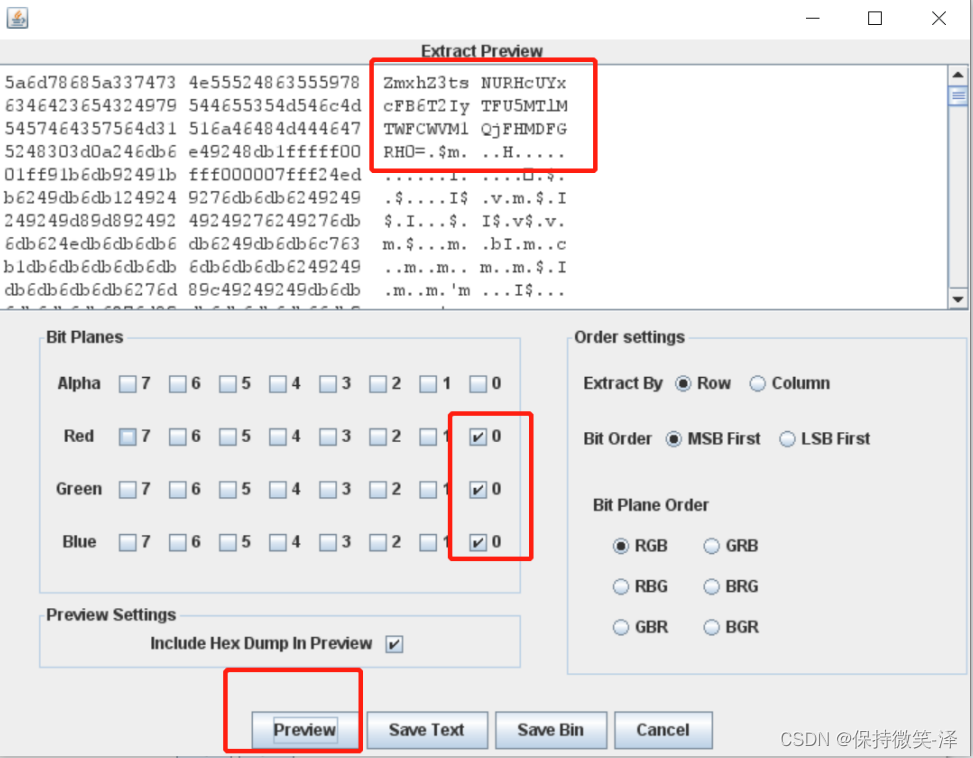

LSB替换写基本思路是用嵌入的秘密信息取代载体图像的最低比特位,原来的7个高位平面与替代秘密信息的最低为平面组合成含隐藏信息的新图形。 像素三原色(RGB)通过修改像素中最低位的1bit来达到隐藏的效果。工具:stegsolve、zsteg、python脚本 stegsolve.jar 检测LSB隐写打开文件>>analyse>>data extract

2.调整Bit Planes、Bit Order、Bit Plane Order

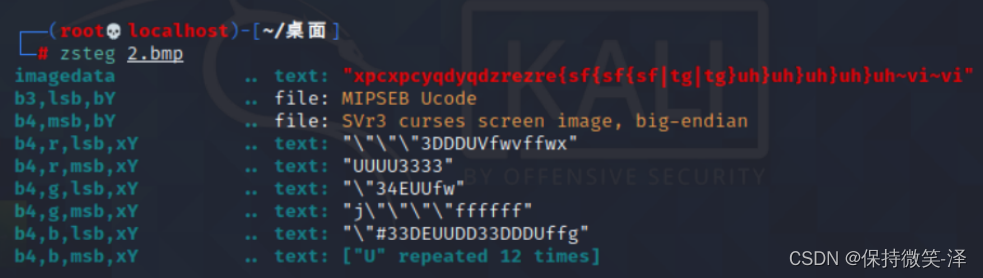

使用方式:zsteg xxx.png 这个工具在kali里面自带有,可以直接使用。

解密通过lsb加密的图片

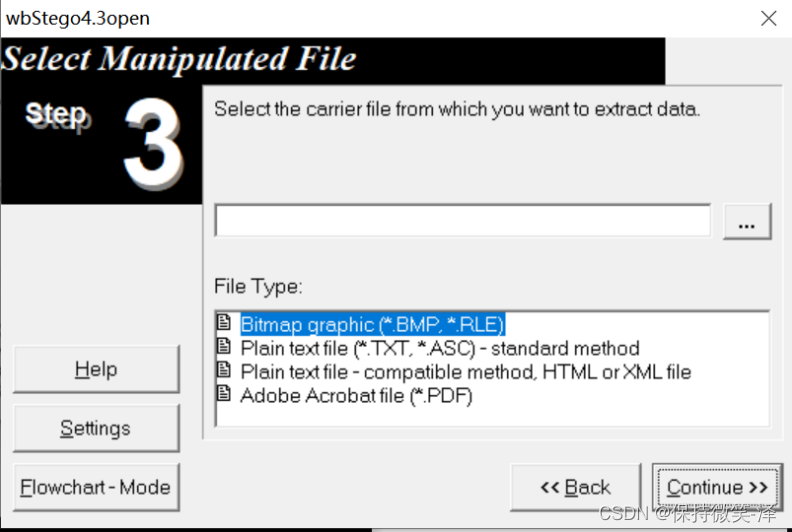

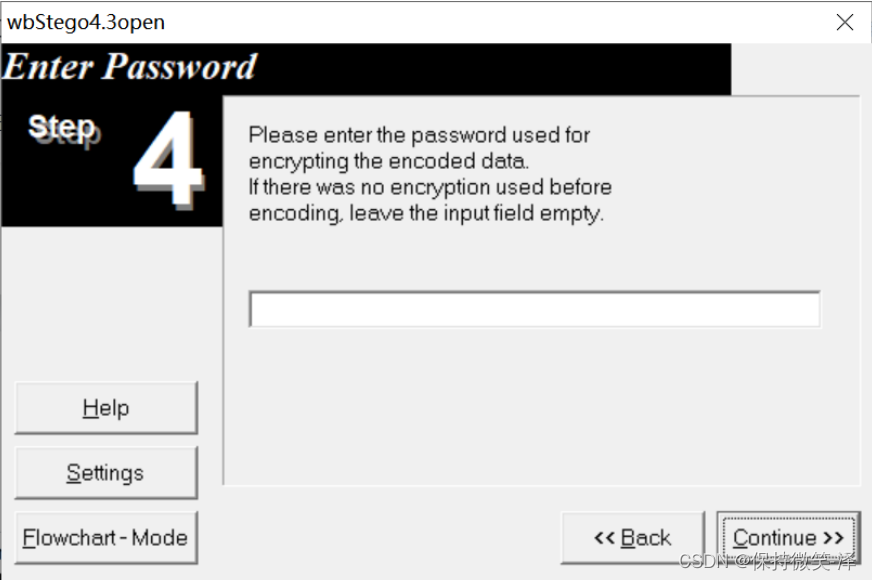

如图,可以看到,它支持bmp,txt,html和pdf文件。 如果我们拿到的图片是jpg,png等格式,我们可以直接用画图工具直接将图片格式转换一下。 这里是要输入密码的,没有的可以跳过

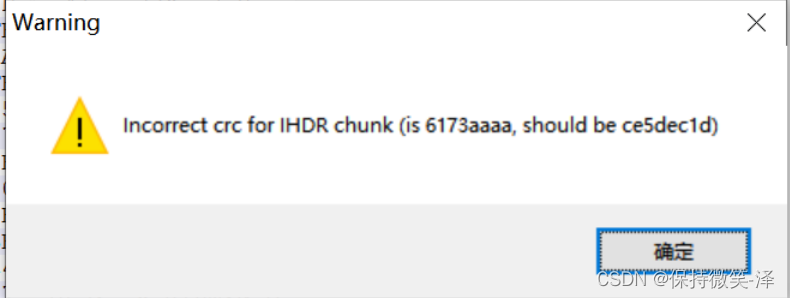

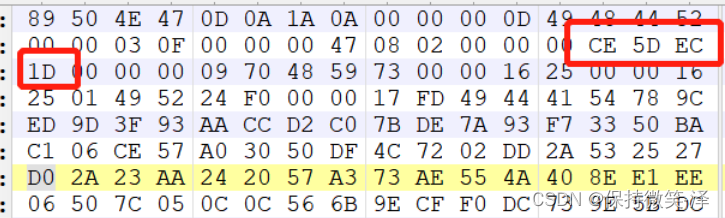

然后就解密成功,如果打开是乱码的话,我们可以用010editor打开,去找是否有flag。 TeakPNGTweakPNG是一款简单易用的PNG图像浏览工具,它允许查看和修改一些PNG图像文件的元信息存储。 使用场景:文件头正常却无法打开文件,利用TweakPNG修改CRC。 举个例子: 1.当PNG文件头正常但无法打开文件,可能是CRC校验出错,可以尝试通过TweakPNG打开PNG,会弹出校验错误的提示。

如图,我们可以看到正确的crc应该是ce5dec1d,我们打开010editor去修改一下就可以了。

Bftools用于解密图片信息 使用场景:在windows的cmd下,对加密过的图片进行解密 格式: Bftools.exe decode braincopter 图片名字 --output 输出的文件名 Bftools.exe run 输出的文件名 bftools.exe decode braincopter 1.png --output 2.png bftools.exe run 2.png |

【本文地址】

今日新闻 |

推荐新闻 |