登录页的那些事 |

您所在的位置:网站首页 › 怎么找一个网站的漏洞 › 登录页的那些事 |

登录页的那些事

|

某运营商逻辑漏洞思路分享 登录界面其实有很多种思路 很多时候只需要再细心一下即可。漏洞url:xxx.xxx..xx

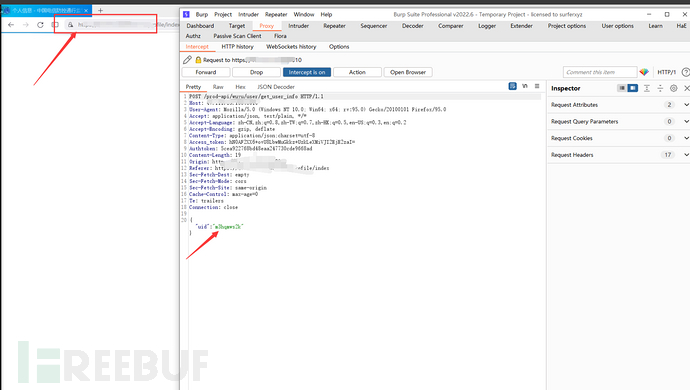

POST /prod-api/wuyu/user/get_user_info HTTP/1.1Host: xUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:95.0) Gecko/20100101 Firefox/95.0Accept: application/json, text/plain, *****/*****Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Accept-Encoding: gzip, deflateContent-Type: application/json;Access_token: hN0AF2XX6**+**qZSAmuoOfwQHh76g8vgqovXx8b065nHsw=Authtoken: a6d71d0278894b9aafd5b45675879a2fContent-Length: 15Origin: [https://x](https://4xxxx8010)Referer: [https:/x/profile/index](https://xxxxx/profile/index)Sec-Fetch-Dest: emptySec-Fetch-Mode: corsSec-Fetch-Site: same-originCache-Control: max-age=0Te: trailersConnection: close{"uid":"admin"}

|

【本文地址】

今日新闻 |

推荐新闻 |

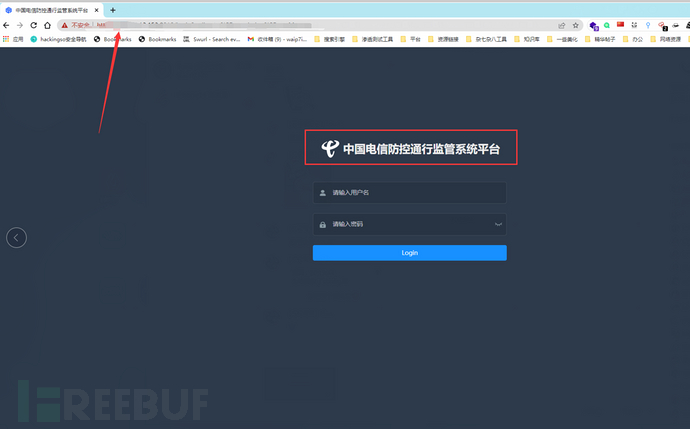

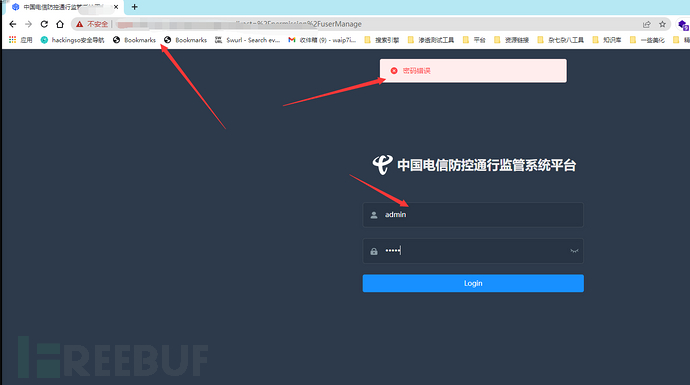

尝试一下弱口令

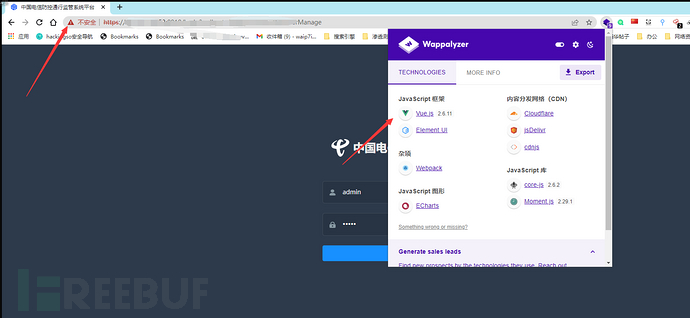

尝试一下弱口令 无果,发现网站有vue框架,检查一下js

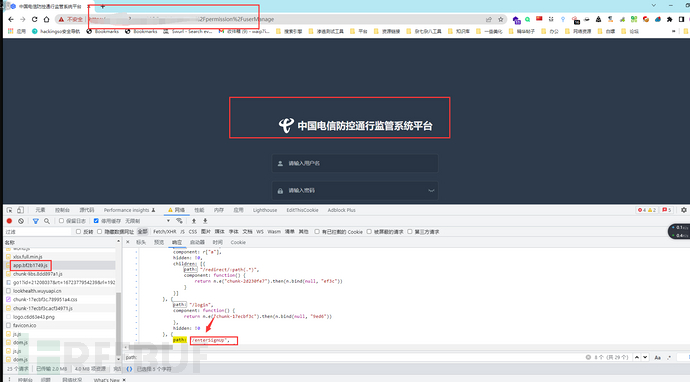

无果,发现网站有vue框架,检查一下js 皇天不负有心人,在/app.bf2b1749.js里面找到了一个可疑接口,尝试拼接访问

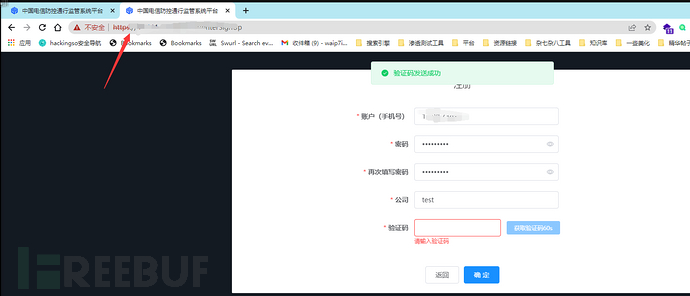

皇天不负有心人,在/app.bf2b1749.js里面找到了一个可疑接口,尝试拼接访问 发现是注册功能,填写信息进行注册。发现能收到验证码,填写并且注册。

发现是注册功能,填写信息进行注册。发现能收到验证码,填写并且注册。 注册成功

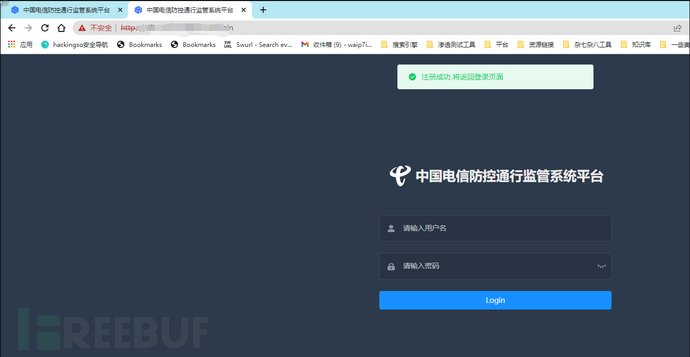

注册成功 尝试登录成功进入后台

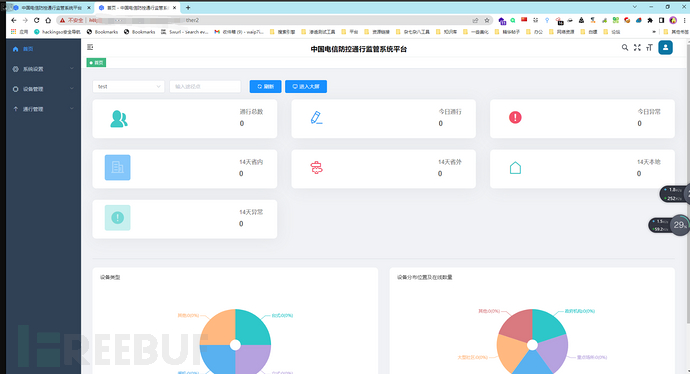

尝试登录成功进入后台 此处功能没什么用处,打开右上角个人信息的时候,点击刷新,抓包发现一个可疑请求(换火狐抓包)

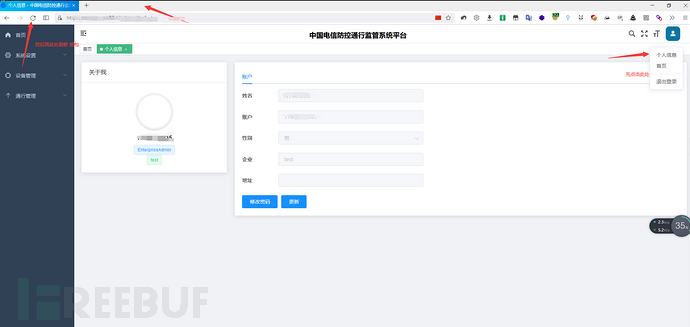

此处功能没什么用处,打开右上角个人信息的时候,点击刷新,抓包发现一个可疑请求(换火狐抓包) 抓包 /prod-api/wuyu/user/get_user_info 发现请求刷新,并且出现了uid

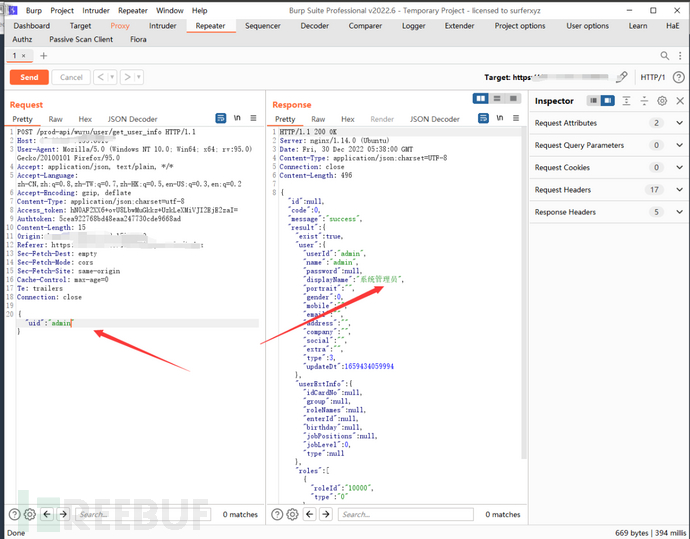

抓包 /prod-api/wuyu/user/get_user_info 发现请求刷新,并且出现了uid 发到repeater里面,修改uid为admin,发现返回系统管理员, 此处可以通过修改uid 达到用户遍历的效果。http请求包如下:

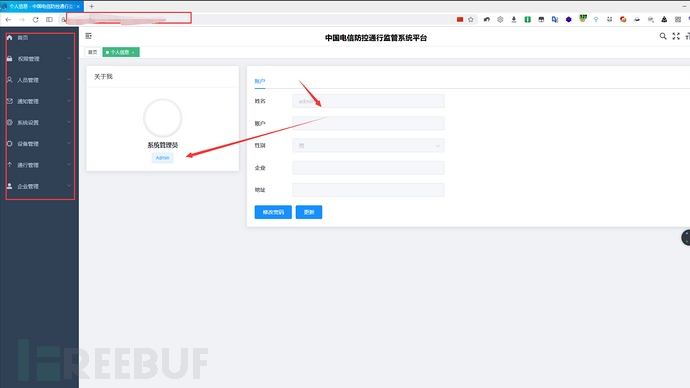

发到repeater里面,修改uid为admin,发现返回系统管理员, 此处可以通过修改uid 达到用户遍历的效果。http请求包如下: 此时将抓包的数据改为admin,放包。

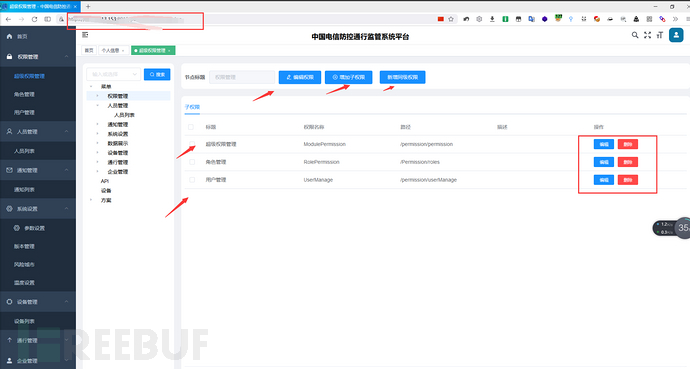

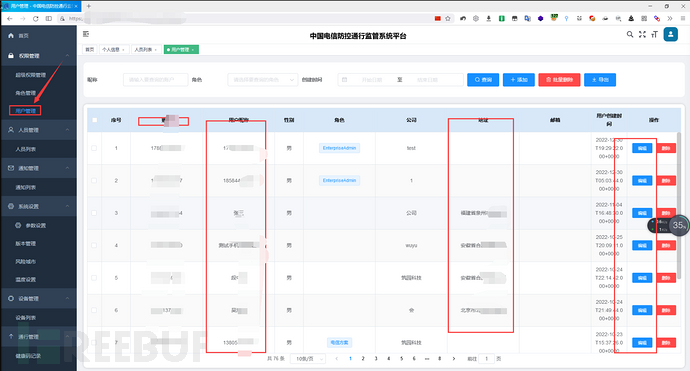

此时将抓包的数据改为admin,放包。 此时发现左边选项多了几个操作,垂直越权成功,成功有了管理员权限。

此时发现左边选项多了几个操作,垂直越权成功,成功有了管理员权限。 点击用户管理,可以查看和管理已注册的用户

点击用户管理,可以查看和管理已注册的用户 还可以进行一系列敏感操作,比如添加有操作权限的用户,等等。

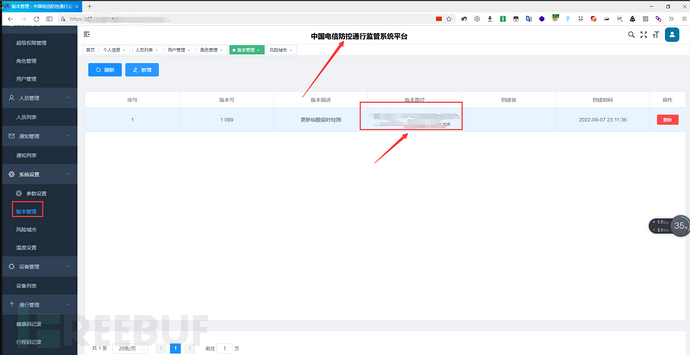

还可以进行一系列敏感操作,比如添加有操作权限的用户,等等。 发现版本管理处有一个apk下载文件,下载后在手机打开下载地址: http://xx.xx.xx.xx/wuyu/user/release/6/1.0.99/xcgj-1.0.99.apk后续就不展示了

发现版本管理处有一个apk下载文件,下载后在手机打开下载地址: http://xx.xx.xx.xx/wuyu/user/release/6/1.0.99/xcgj-1.0.99.apk后续就不展示了