|

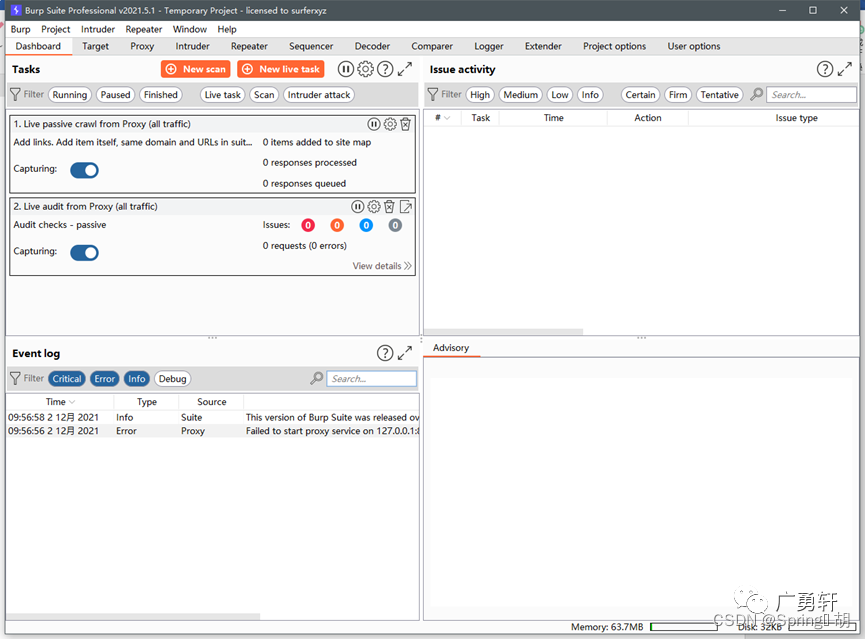

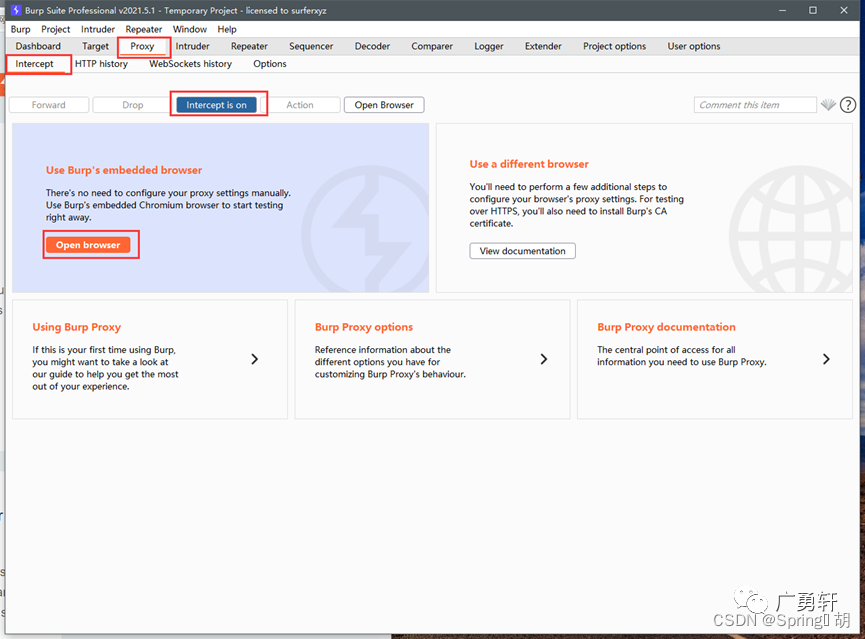

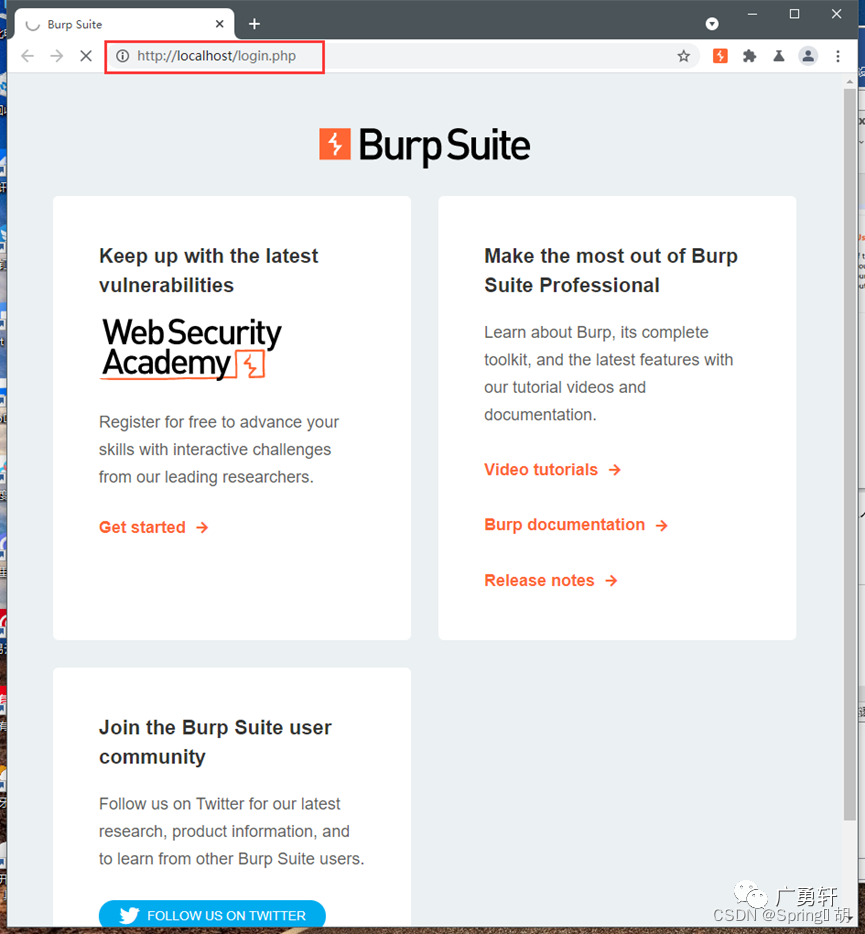

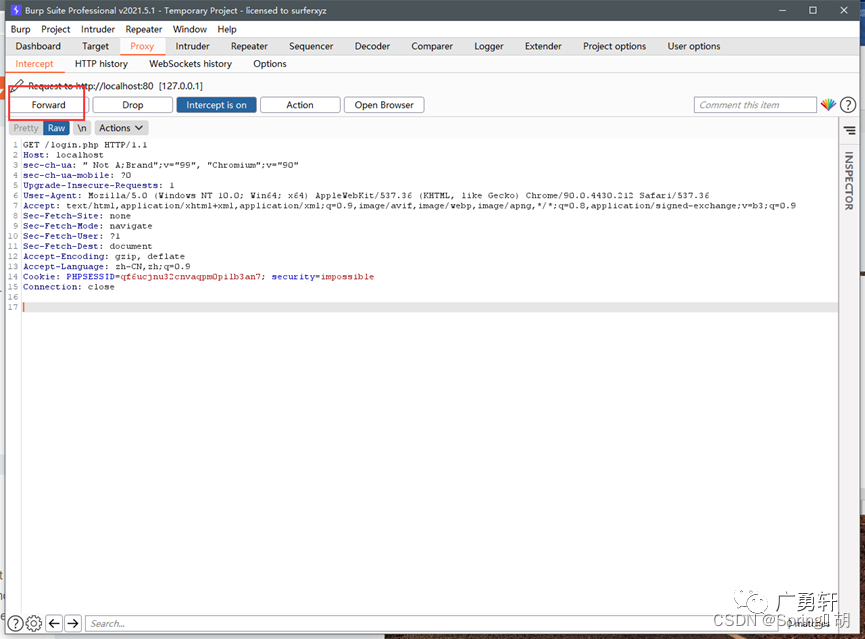

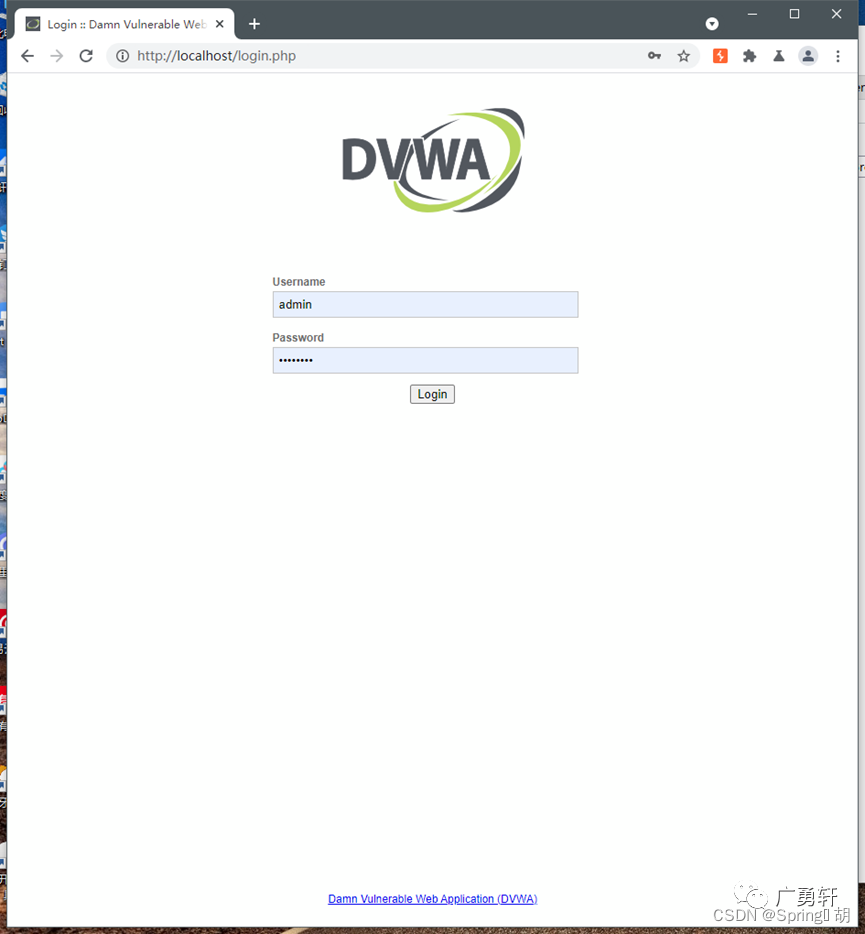

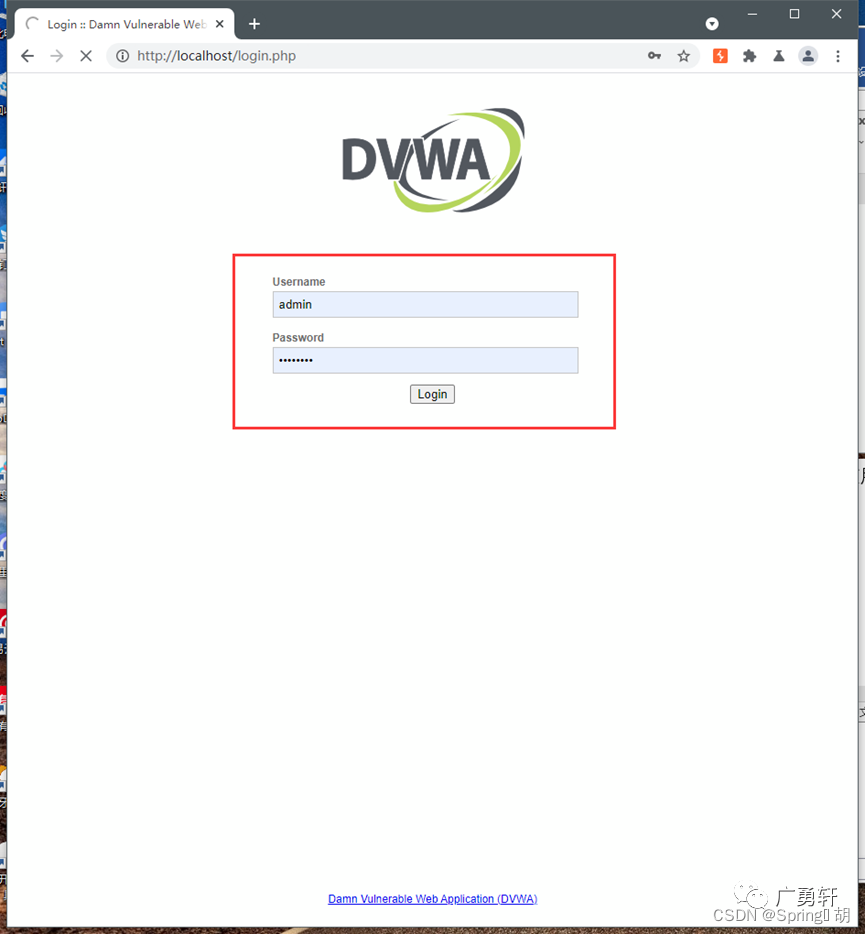

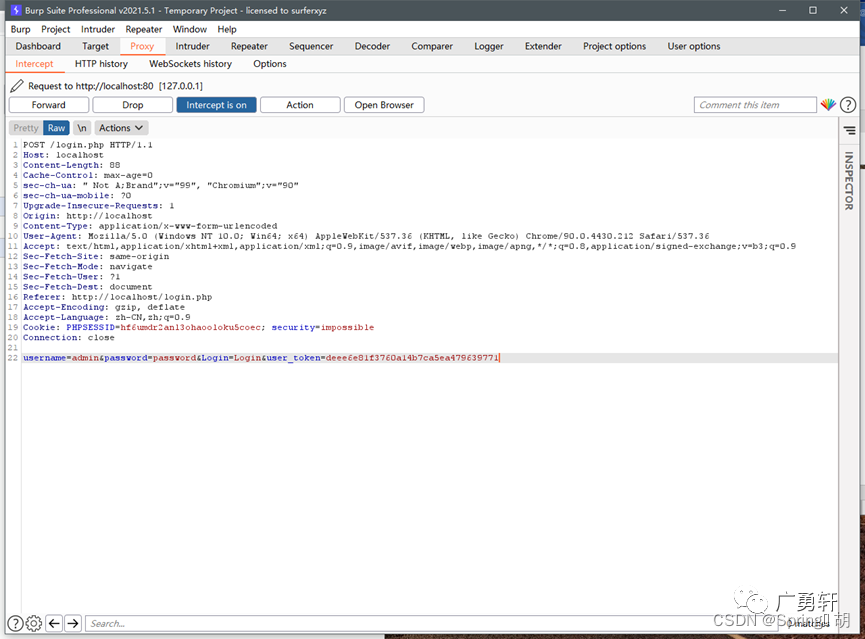

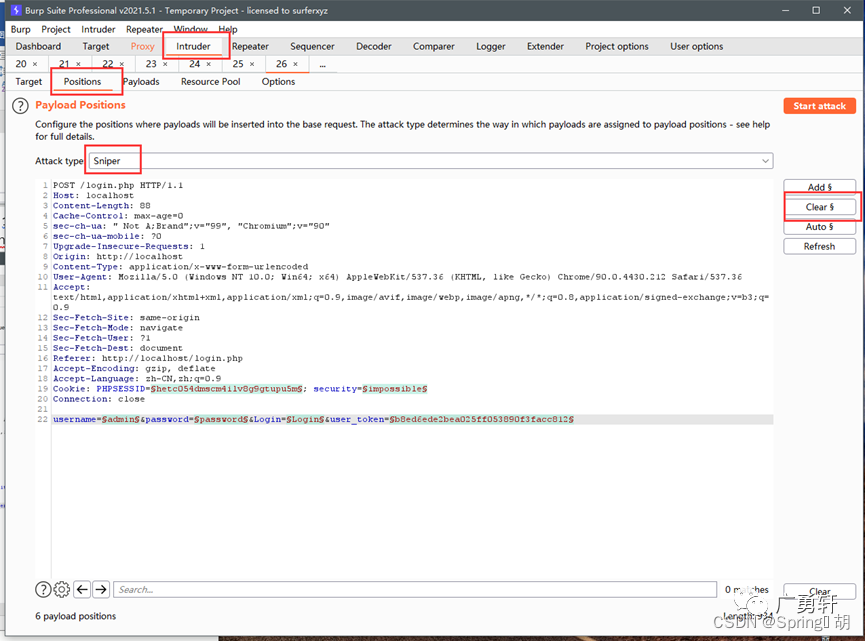

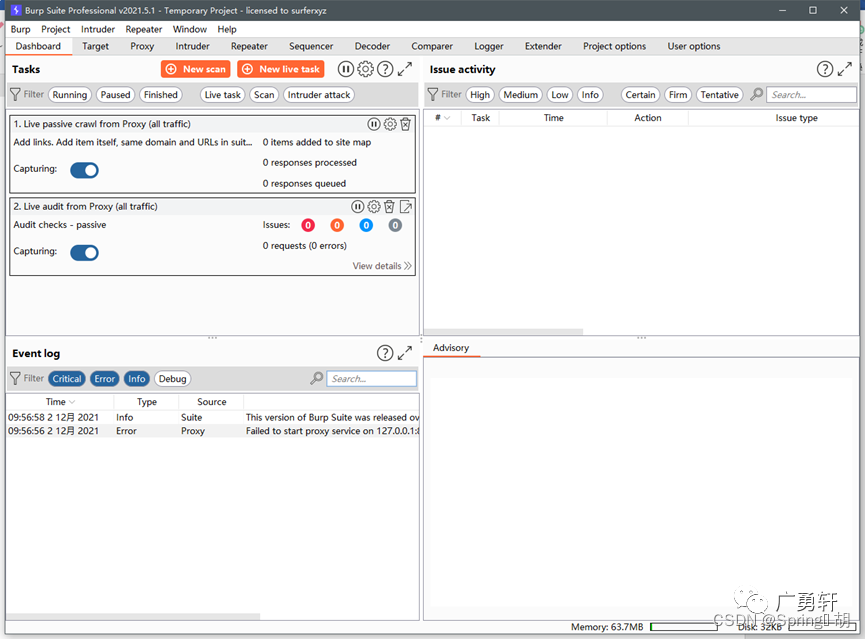

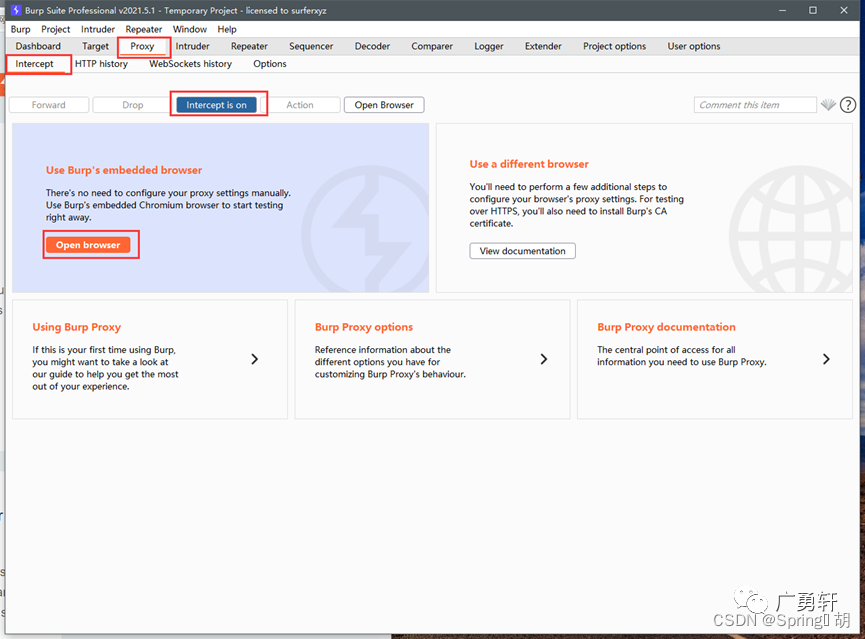

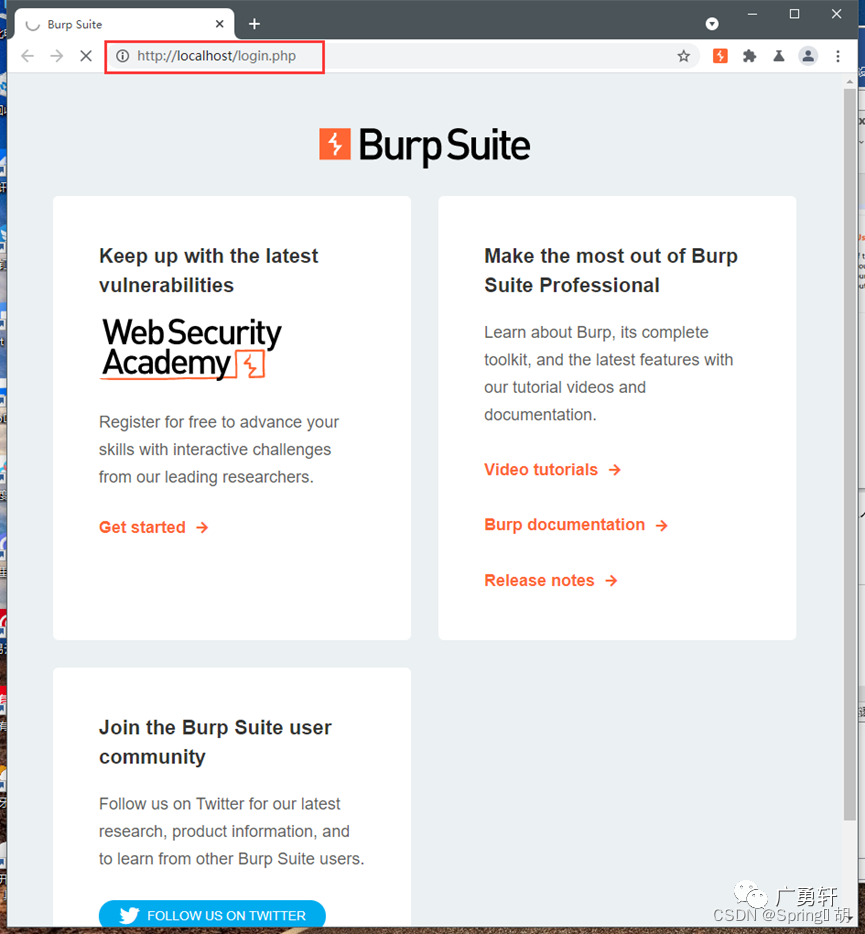

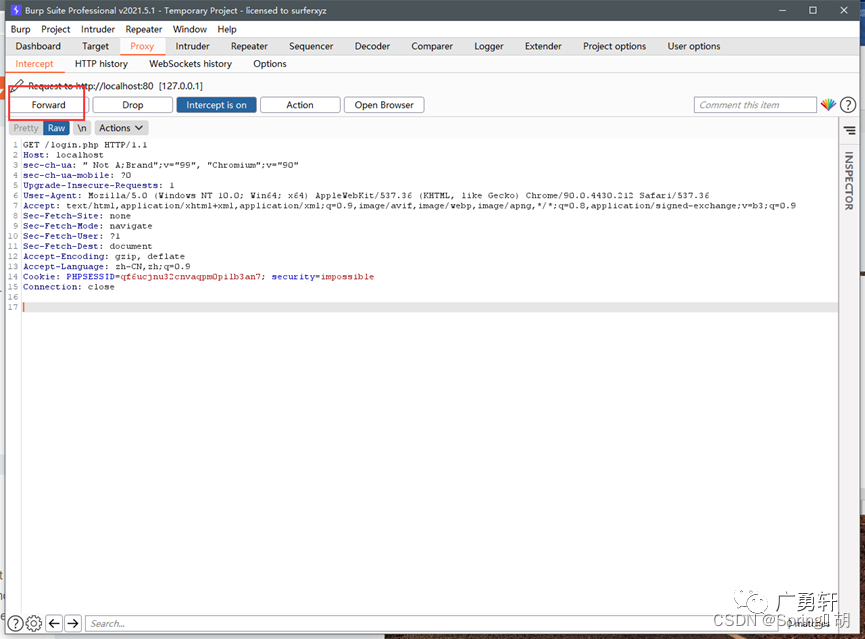

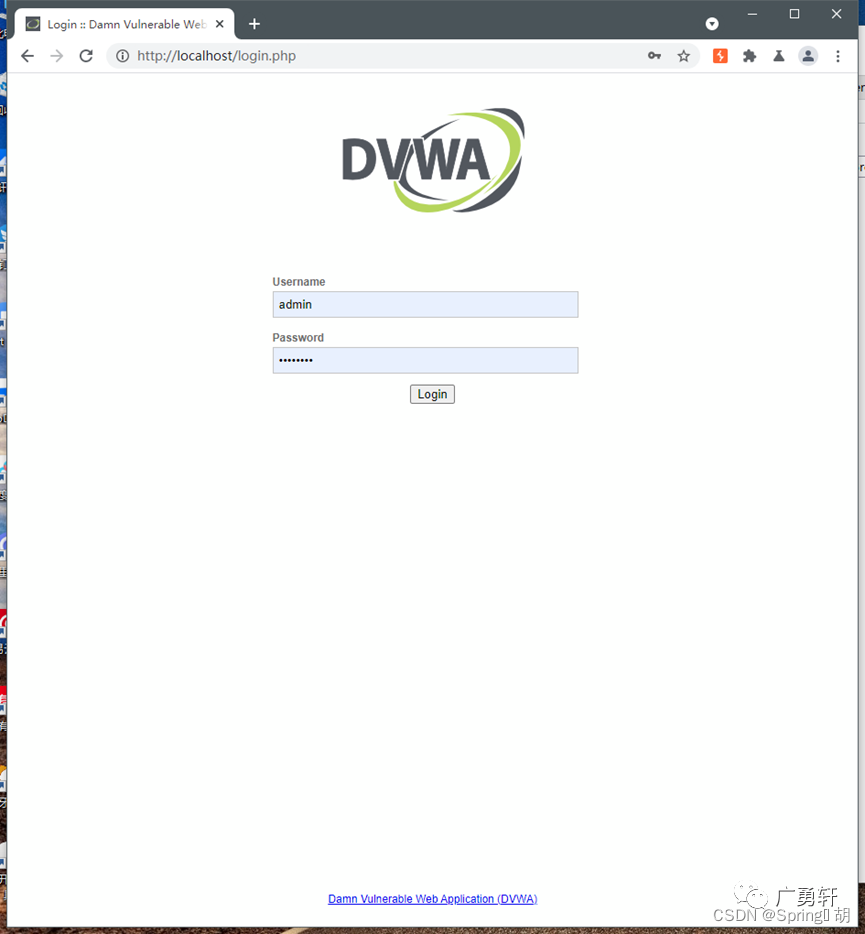

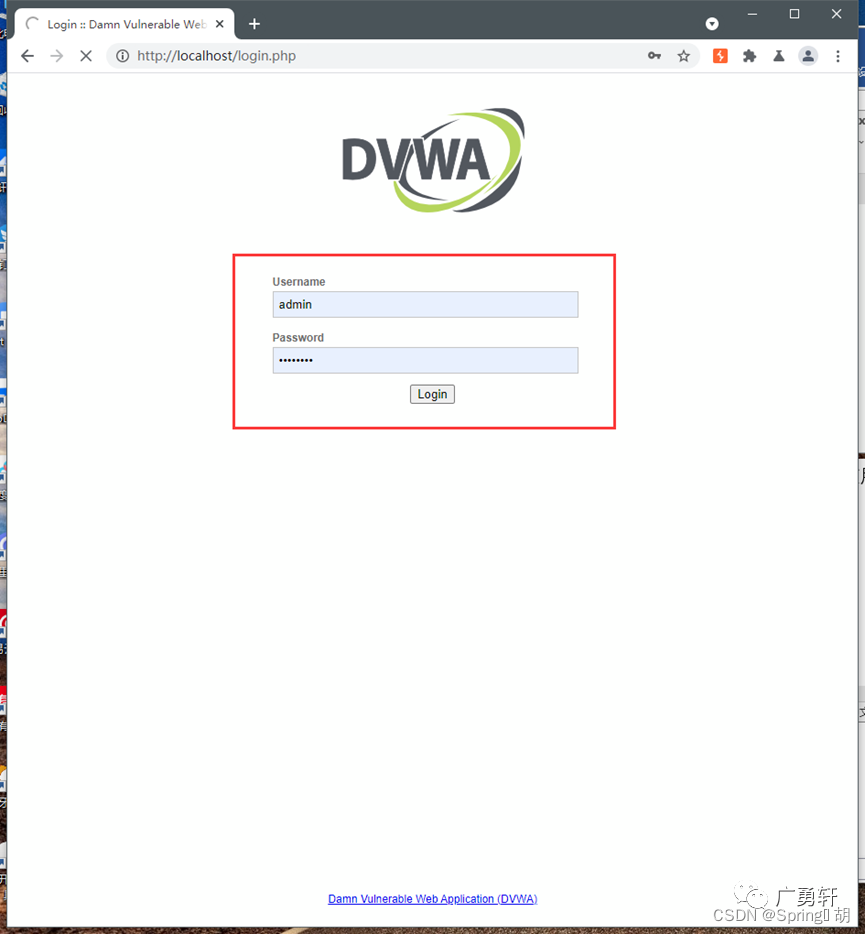

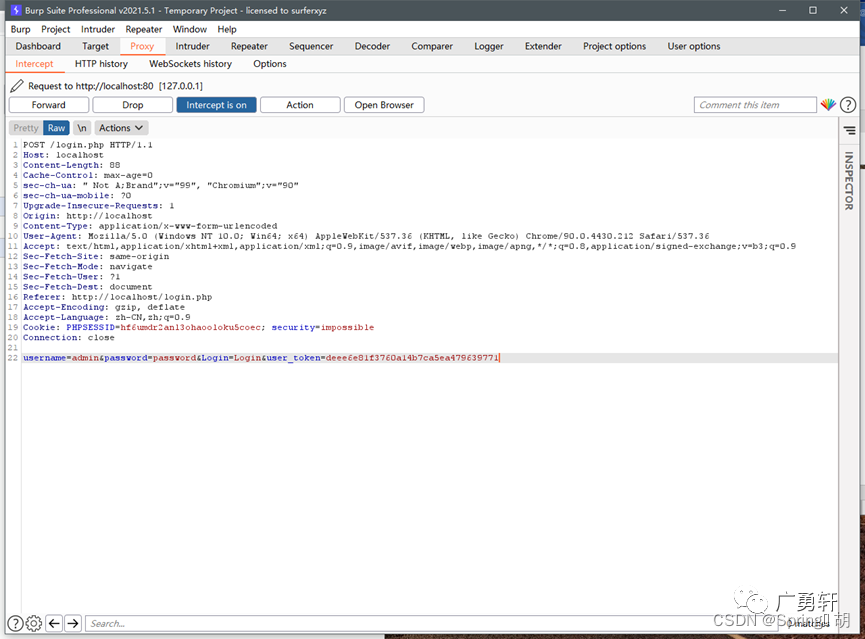

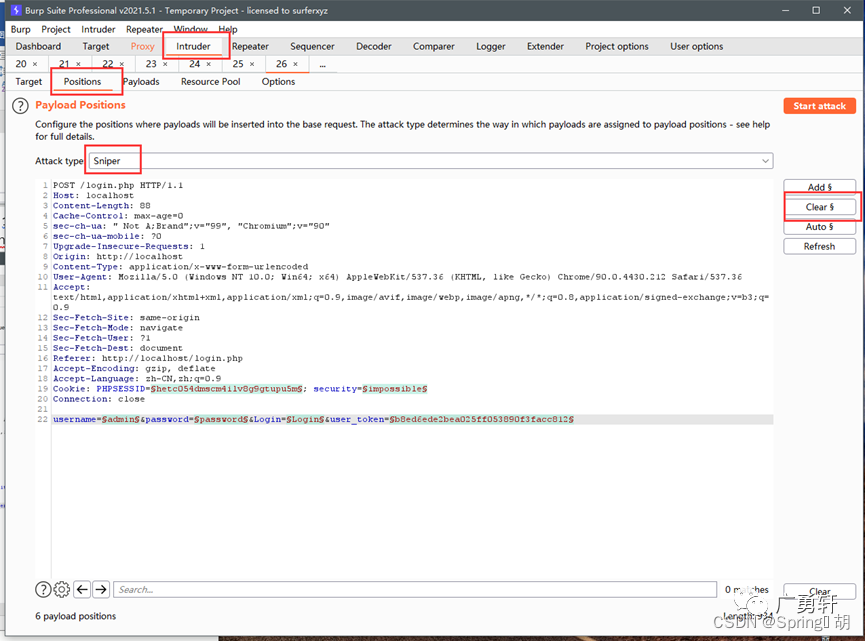

经过一段时间的学习,我发现之前的文章还是存在很多问题,所以连夜更新了这篇后续。 这里我爆破的是DVWA的登录界面(如图所示)  教程开始: 1.启动php 教程开始: 1.启动php  2.启动Burp Suite 2.启动Burp Suite  3.打开测试页面(此时拦截状态显示ON,表示开启) 3.打开测试页面(此时拦截状态显示ON,表示开启)  4.进入dvwa,网址:http://localhost/login.php 4.进入dvwa,网址:http://localhost/login.php  5.会发现网站一直在加载,因为这个请求被拦截了,需要我们手动放行,点击Forward即可 5.会发现网站一直在加载,因为这个请求被拦截了,需要我们手动放行,点击Forward即可  6.来到需要暴力破解的登录界面 6.来到需要暴力破解的登录界面  7.使用账号密码登录 7.使用账号密码登录  8.会发现网站一直在加载,因为又被拦截了,这次不能放行,因为要进行暴力破解 8.会发现网站一直在加载,因为又被拦截了,这次不能放行,因为要进行暴力破解  9.将Burp Suite中得到的请求代码,全选按Ctrl+I或者点击鼠标右键Send to Intruder 10. 切换到Intruder选项卡→Positions→Sniper→clear $ 9.将Burp Suite中得到的请求代码,全选按Ctrl+I或者点击鼠标右键Send to Intruder 10. 切换到Intruder选项卡→Positions→Sniper→clear $  固定用户爆破密码 11.选中密码的值,点击Add $,如图所示 固定用户爆破密码 11.选中密码的值,点击Add $,如图所示  12.点击payloads,选择simple list进行暴力破解,点击load选择加载的密码本,格式为.txt(密码本里的密码需要自备),点击Start attack开始破解 12.点击payloads,选择simple list进行暴力破解,点击load选择加载的密码本,格式为.txt(密码本里的密码需要自备),点击Start attack开始破解  13.随便点开一个破解结果,切换到Response→Raw,查看Location信息 可以看到,Location显示的是login.php,我的理解是输入这个密码之后会跳转到这个地址,如图所示这个,会跳转到login.php,而跳转的这个是登录界面,说明这个密码是错误的 13.随便点开一个破解结果,切换到Response→Raw,查看Location信息 可以看到,Location显示的是login.php,我的理解是输入这个密码之后会跳转到这个地址,如图所示这个,会跳转到login.php,而跳转的这个是登录界面,说明这个密码是错误的  14.挨个查看爆破结果之后,会找到一个Location信息显示index.php,说明输入这个密码之后会跳转到index主页,也就说明这个密码是正确的 14.挨个查看爆破结果之后,会找到一个Location信息显示index.php,说明输入这个密码之后会跳转到index主页,也就说明这个密码是正确的  固定密码爆破用户 15.选中用户的值,点击Add $,如图所示 固定密码爆破用户 15.选中用户的值,点击Add $,如图所示  16.和破解密码一样,使用字典进行爆破,对得到的结果进行查看 16.和破解密码一样,使用字典进行爆破,对得到的结果进行查看  17.可以看到,当用户是admin时,Location信息显示的是index.php,其他的显示的都是login.php,说明用户是admin 17.可以看到,当用户是admin时,Location信息显示的是index.php,其他的显示的都是login.php,说明用户是admin   用户密码一起爆破 18.类型选择Cluster bomb,选中用户和密码的值,点击Add $,如图所示 用户密码一起爆破 18.类型选择Cluster bomb,选中用户和密码的值,点击Add $,如图所示  19.加载两个密码本,开始爆破 19.加载两个密码本,开始爆破  20.可以看到,当用户是admin,密码是password时,Location信息显示的是index.php,其他的显示的都是login.php 20.可以看到,当用户是admin,密码是password时,Location信息显示的是index.php,其他的显示的都是login.php   无论是破解用户还是破解密码,最后都应该对爆破出来的结果进行登录验证,这样才能确保爆破正确。 无论是破解用户还是破解密码,最后都应该对爆破出来的结果进行登录验证,这样才能确保爆破正确。

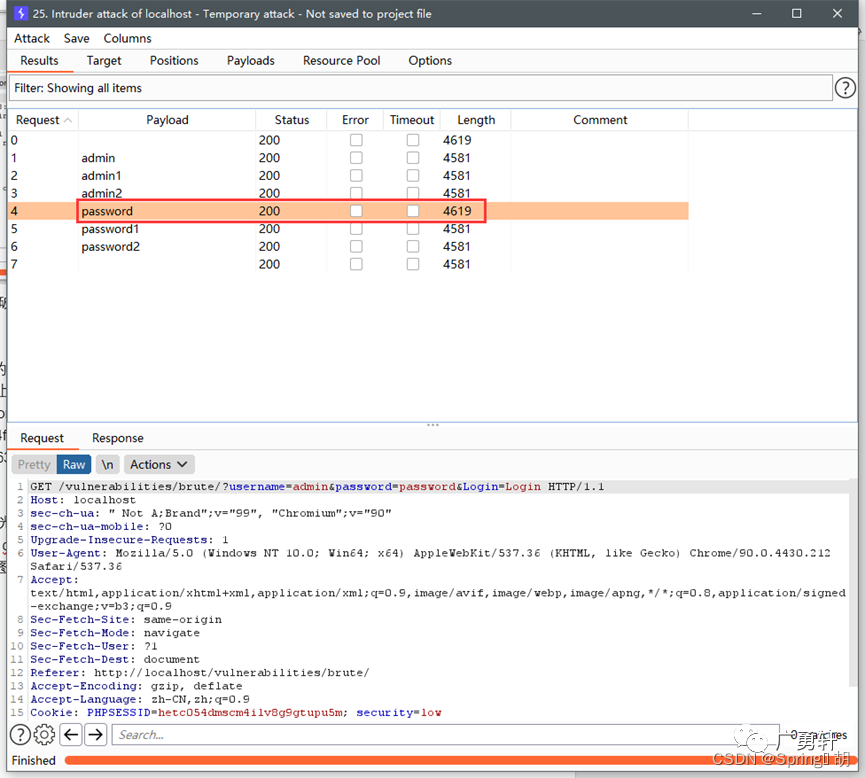

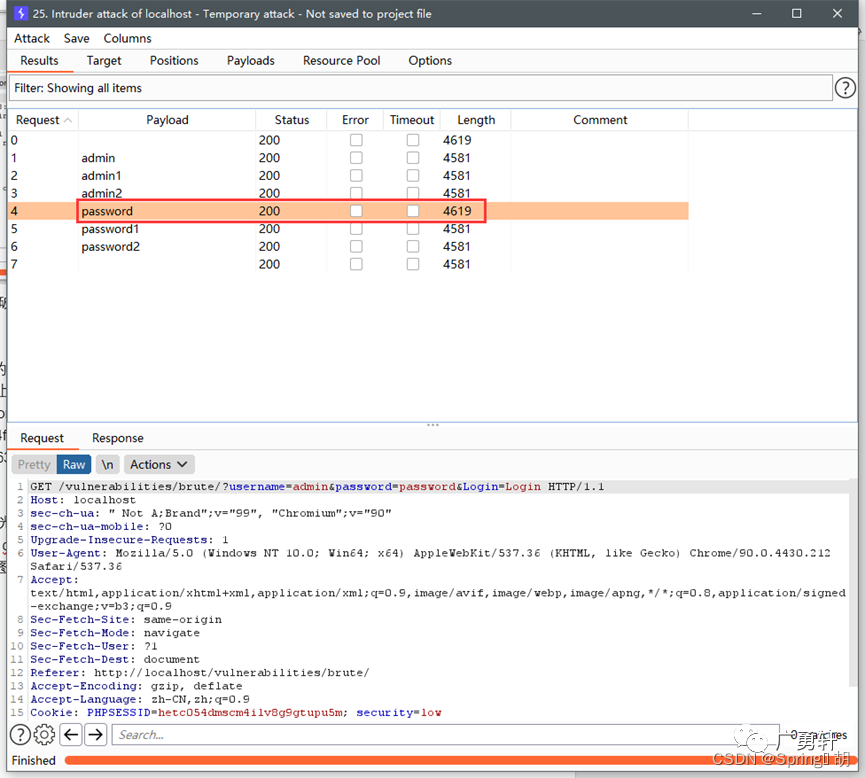

补充: 爆破的正确与否不能光看返回长度,比如爆破上面的登录界面,可以看到返回值长度都是一样的,不过在爆破dvwa里面的low等级时,返回长度是不一样的,所以我就以长度来确定是否正确了,如图所示

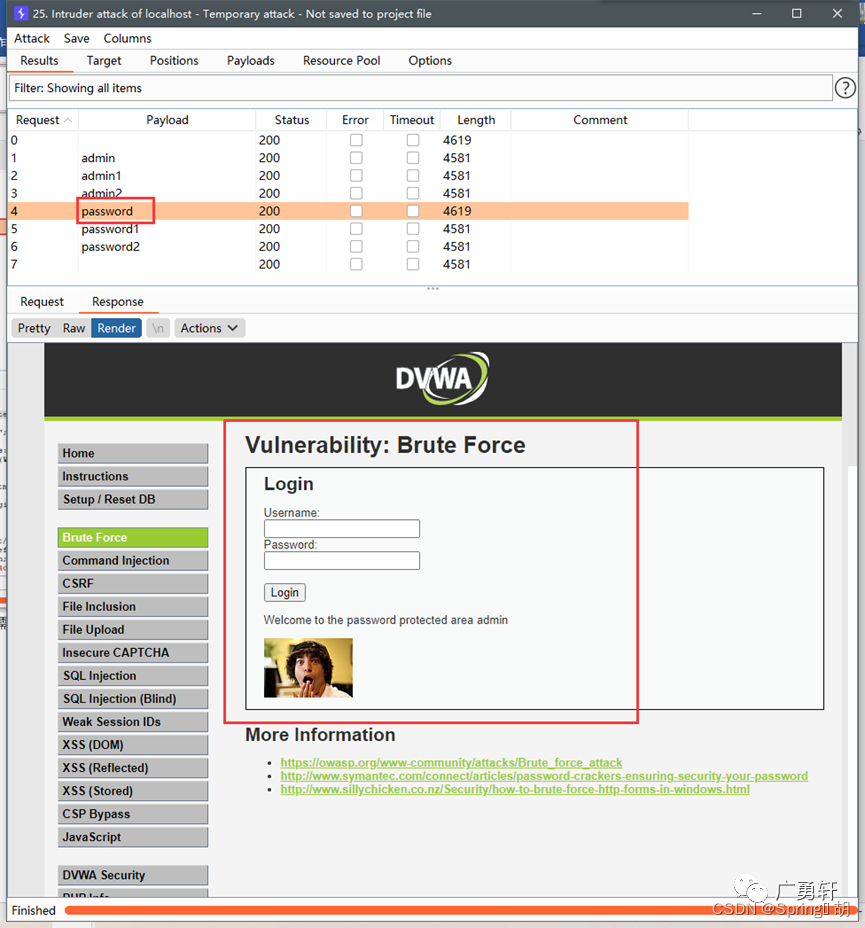

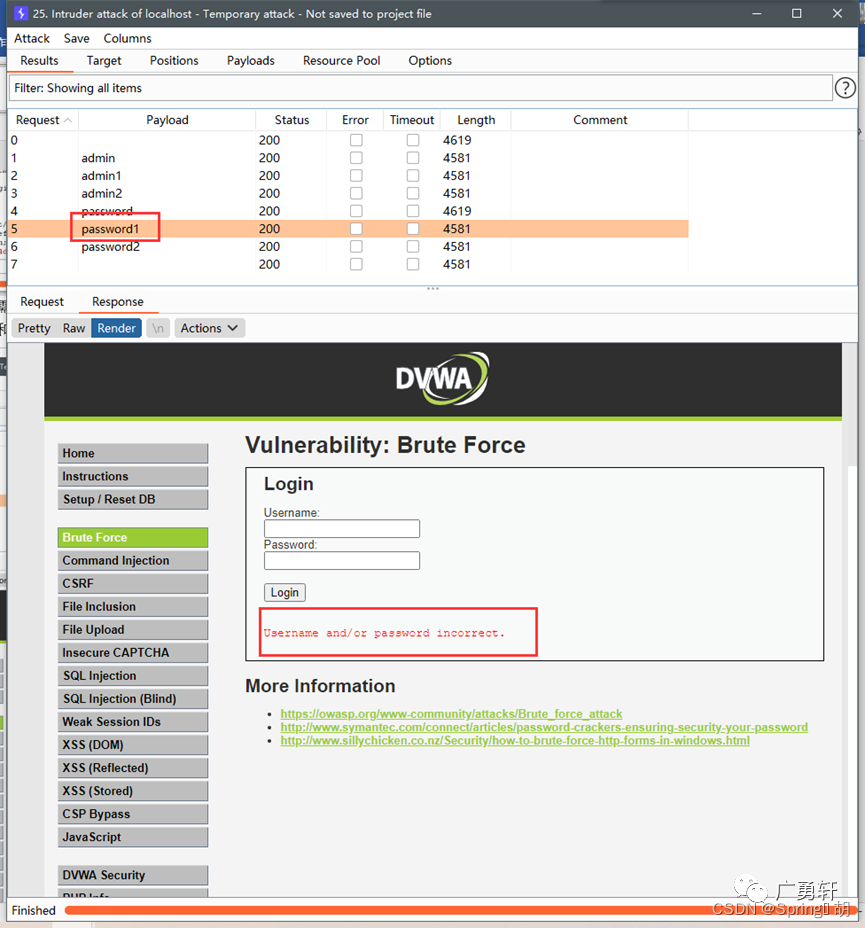

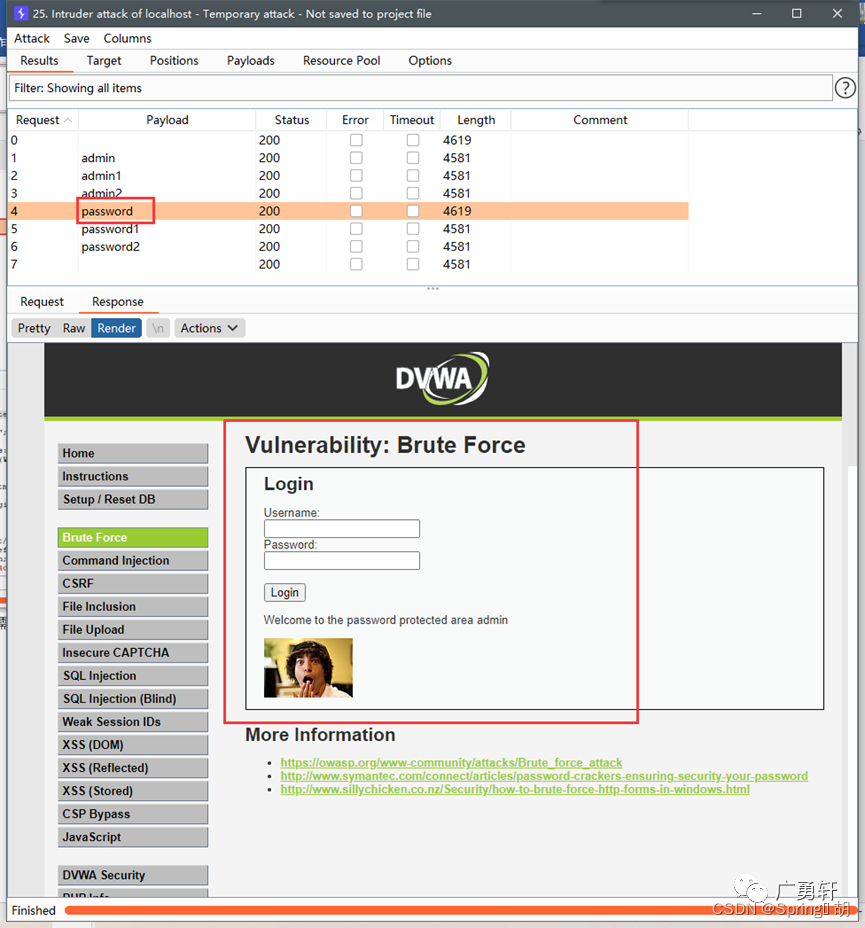

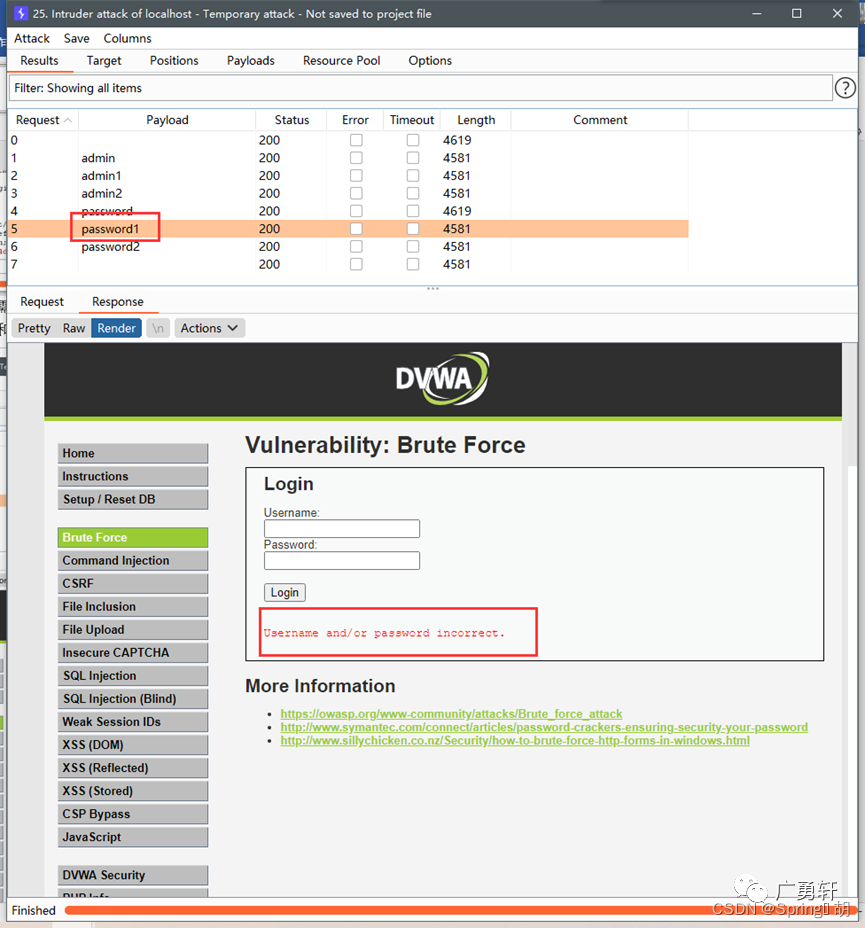

可以发现,密码正确和错误的页面是不一样的,这样也能比较直观的看出是否爆破成功

申明:文中图片均来自自己的个人微信公众号,不存在盗图行为!

|  教程开始: 1.启动php

教程开始: 1.启动php  2.启动Burp Suite

2.启动Burp Suite  3.打开测试页面(此时拦截状态显示ON,表示开启)

3.打开测试页面(此时拦截状态显示ON,表示开启)  4.进入dvwa,网址:http://localhost/login.php

4.进入dvwa,网址:http://localhost/login.php  5.会发现网站一直在加载,因为这个请求被拦截了,需要我们手动放行,点击Forward即可

5.会发现网站一直在加载,因为这个请求被拦截了,需要我们手动放行,点击Forward即可  6.来到需要暴力破解的登录界面

6.来到需要暴力破解的登录界面  7.使用账号密码登录

7.使用账号密码登录  8.会发现网站一直在加载,因为又被拦截了,这次不能放行,因为要进行暴力破解

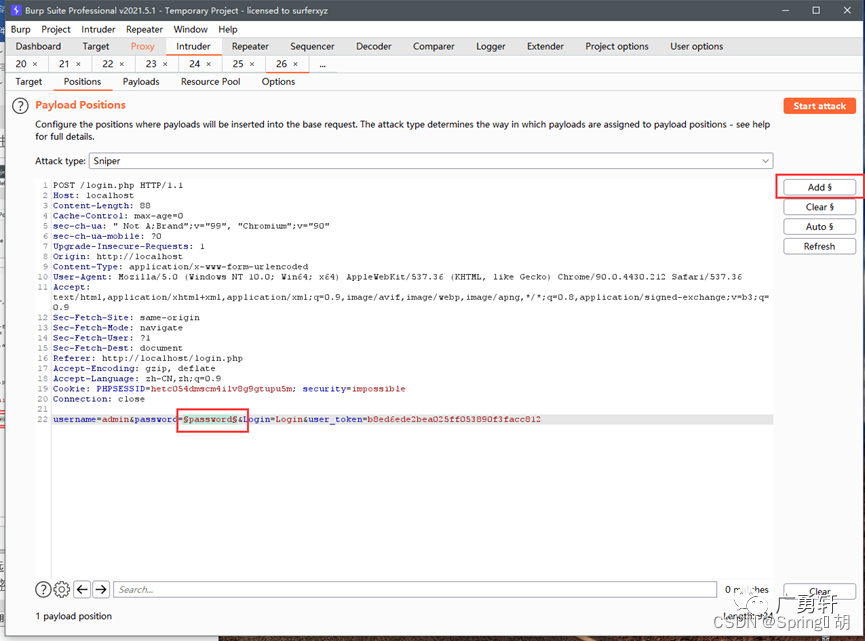

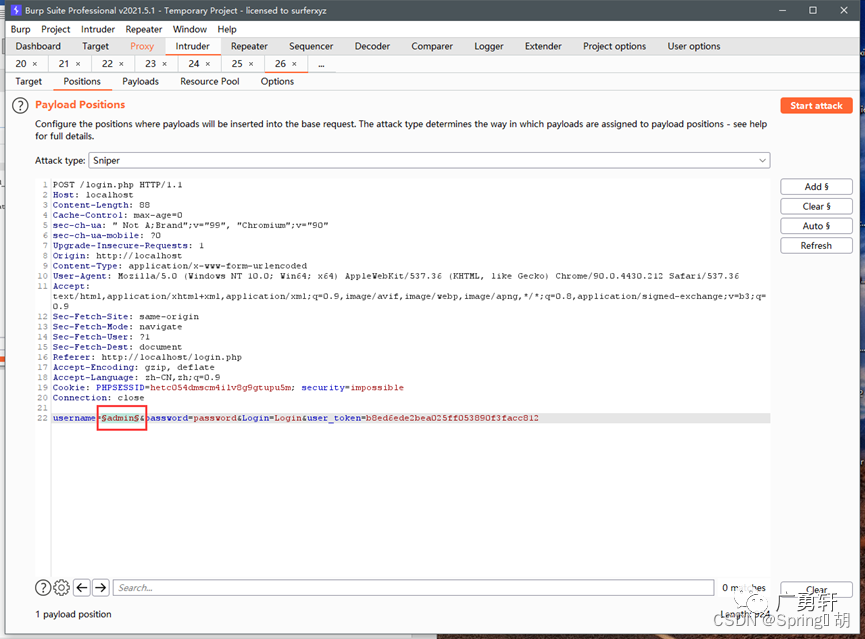

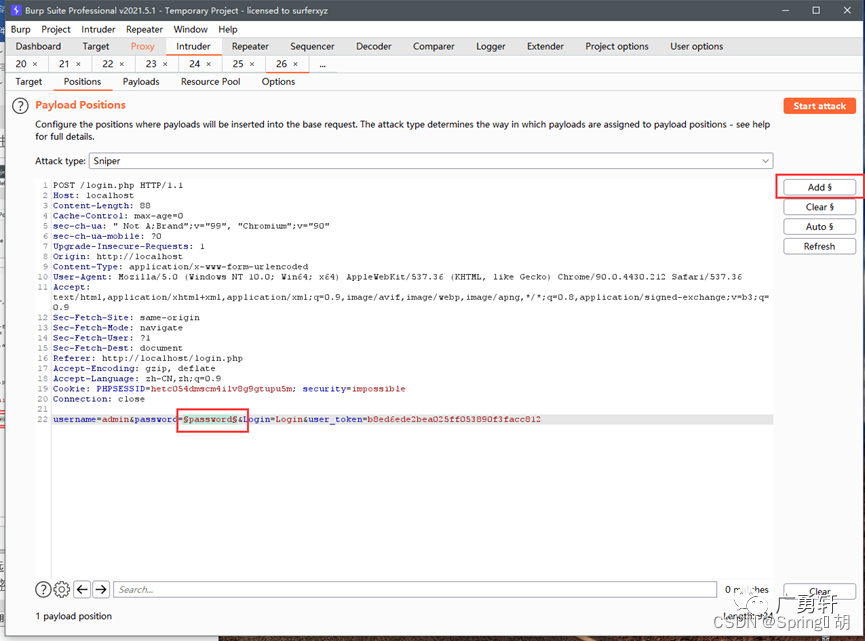

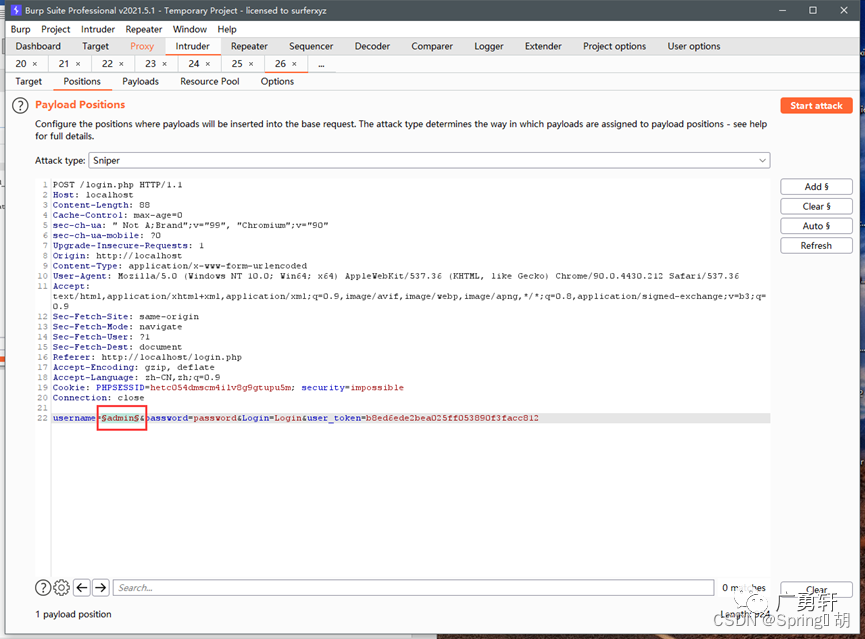

8.会发现网站一直在加载,因为又被拦截了,这次不能放行,因为要进行暴力破解  9.将Burp Suite中得到的请求代码,全选按Ctrl+I或者点击鼠标右键Send to Intruder 10. 切换到Intruder选项卡→Positions→Sniper→clear $

9.将Burp Suite中得到的请求代码,全选按Ctrl+I或者点击鼠标右键Send to Intruder 10. 切换到Intruder选项卡→Positions→Sniper→clear $  固定用户爆破密码 11.选中密码的值,点击Add $,如图所示

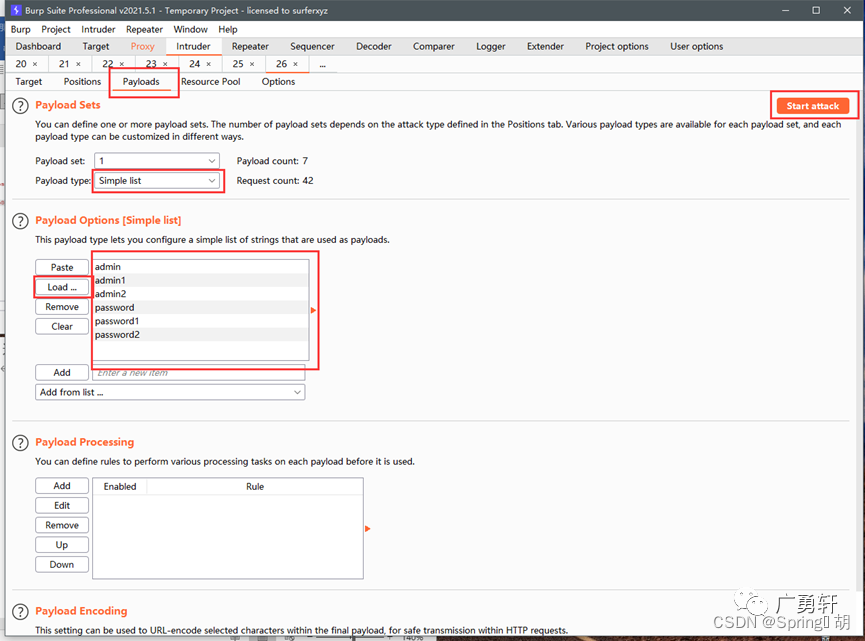

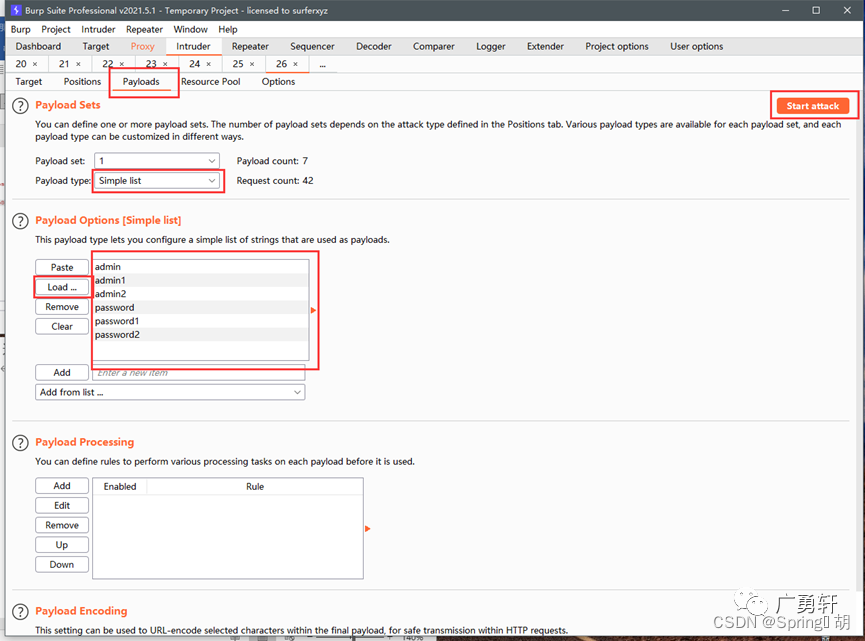

固定用户爆破密码 11.选中密码的值,点击Add $,如图所示  12.点击payloads,选择simple list进行暴力破解,点击load选择加载的密码本,格式为.txt(密码本里的密码需要自备),点击Start attack开始破解

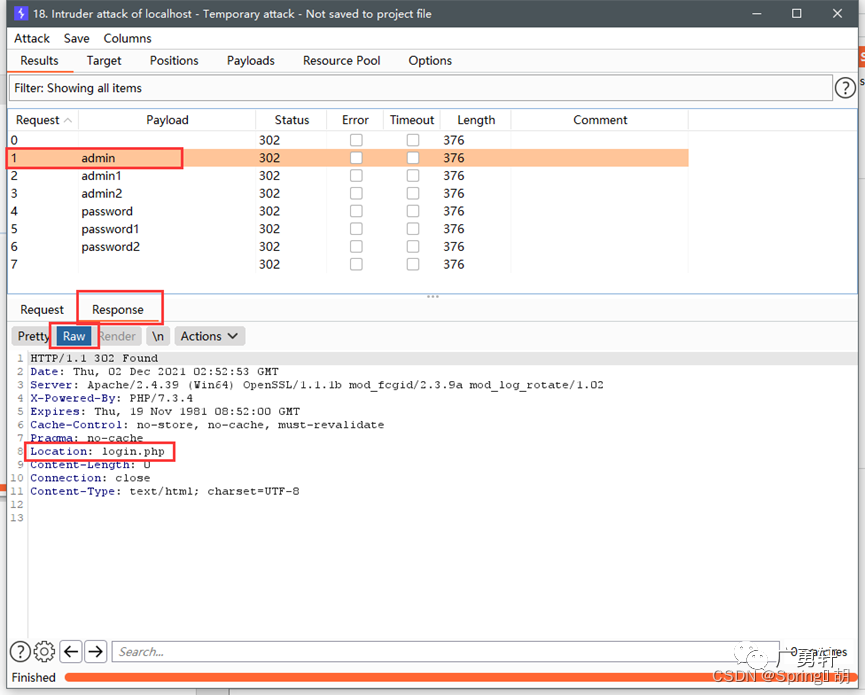

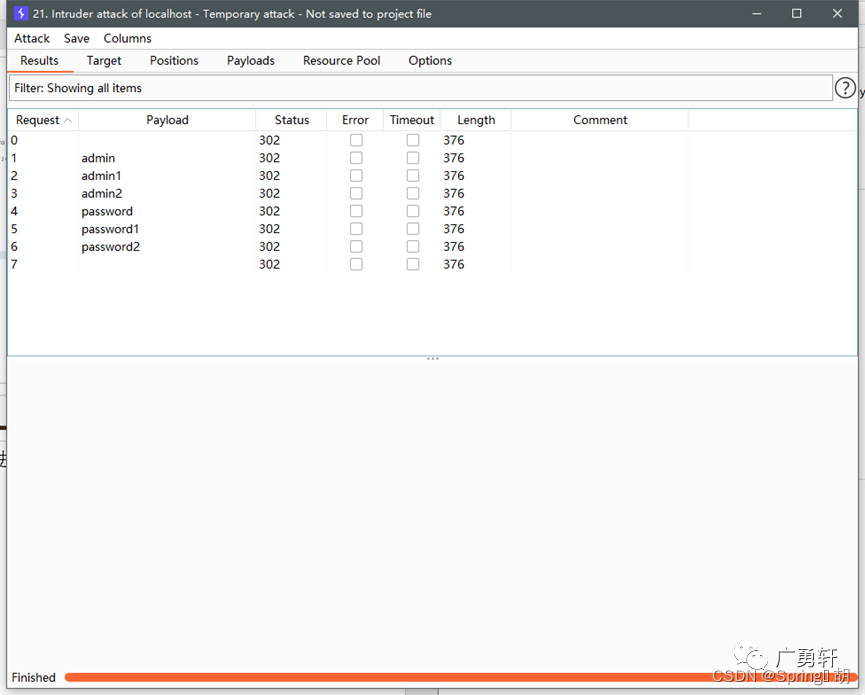

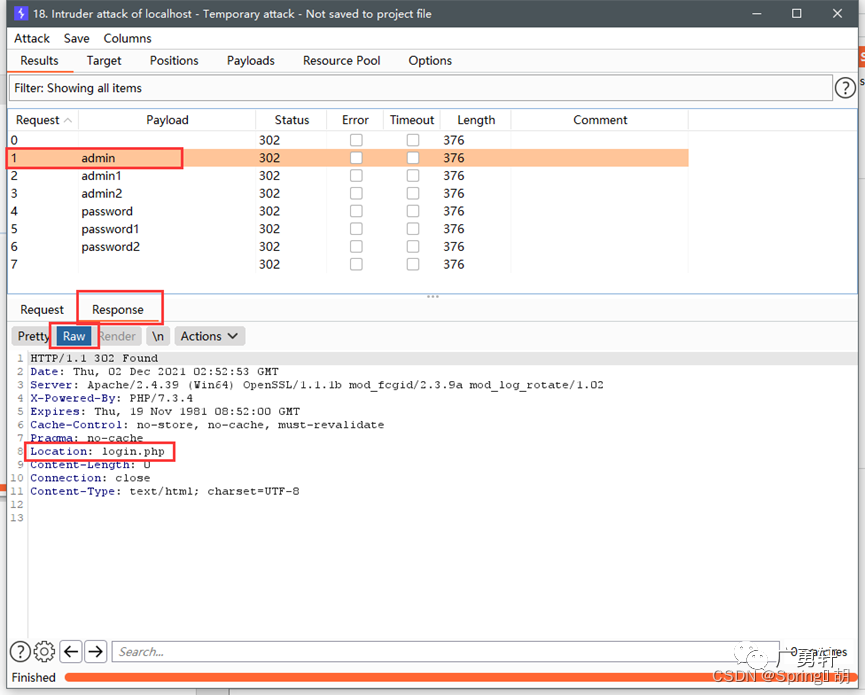

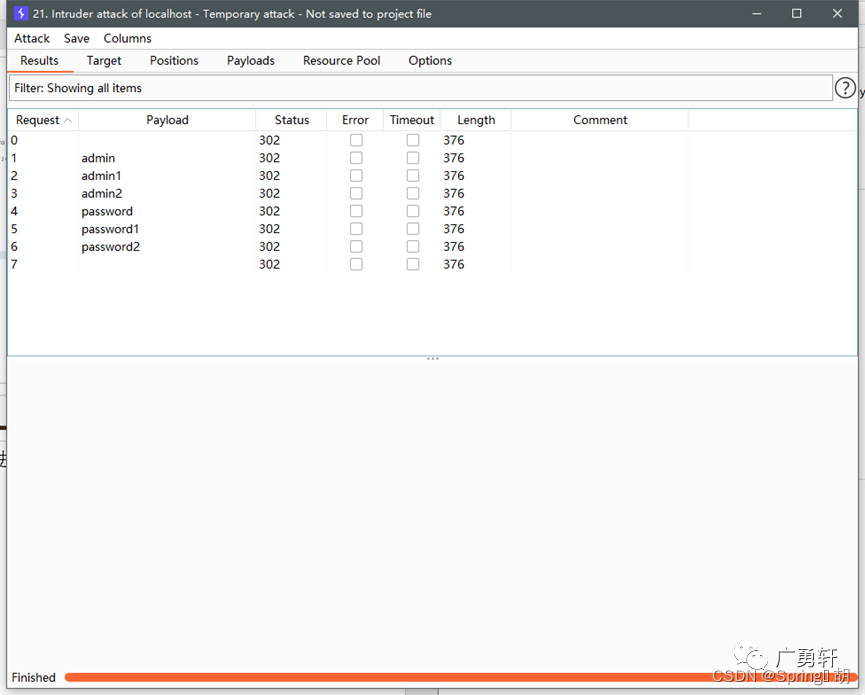

12.点击payloads,选择simple list进行暴力破解,点击load选择加载的密码本,格式为.txt(密码本里的密码需要自备),点击Start attack开始破解  13.随便点开一个破解结果,切换到Response→Raw,查看Location信息 可以看到,Location显示的是login.php,我的理解是输入这个密码之后会跳转到这个地址,如图所示这个,会跳转到login.php,而跳转的这个是登录界面,说明这个密码是错误的

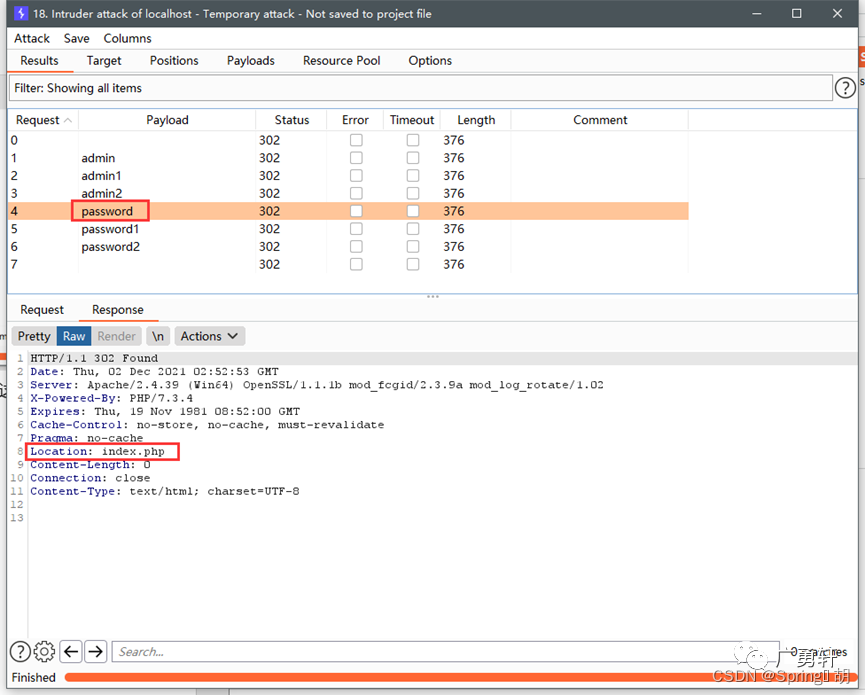

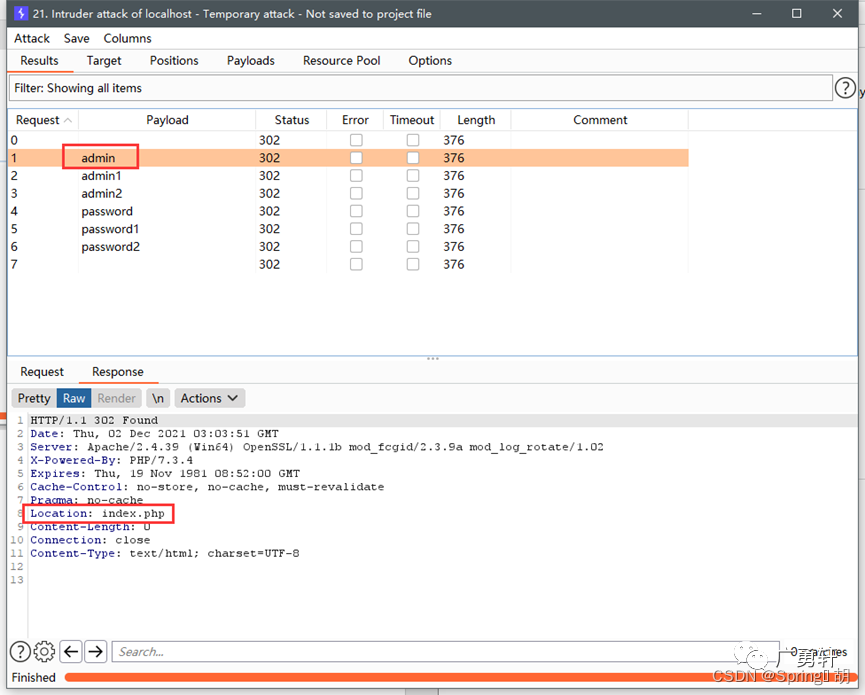

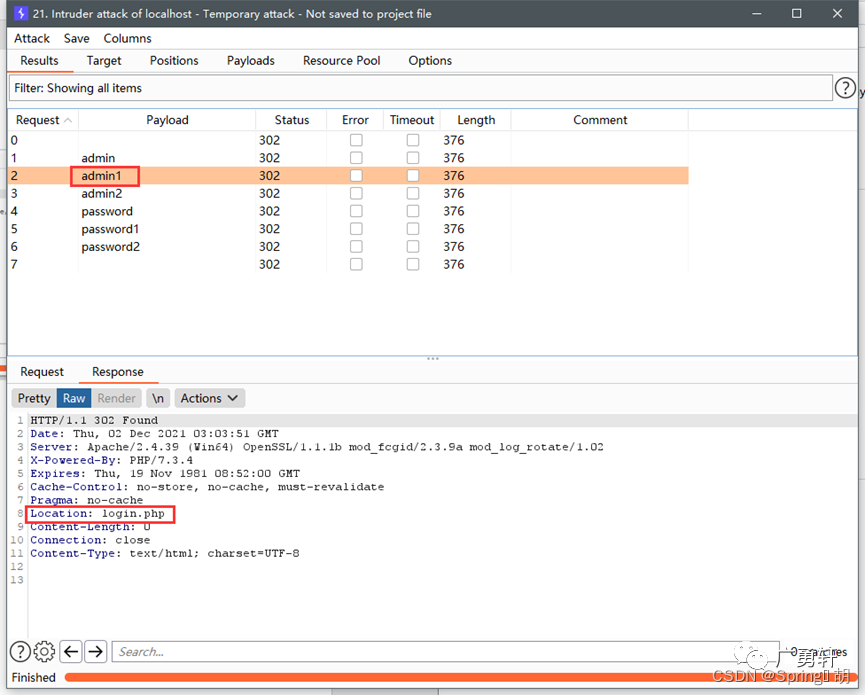

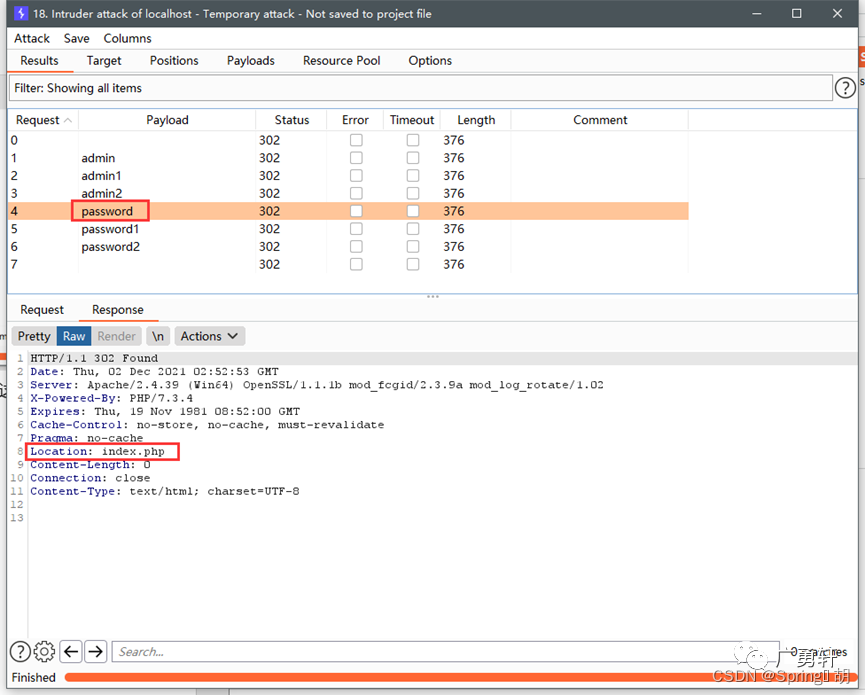

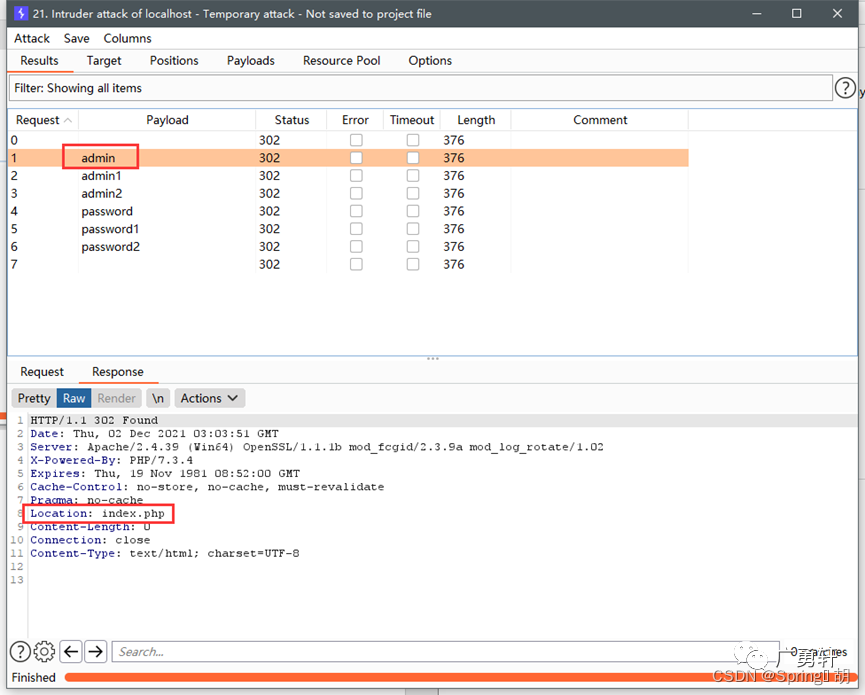

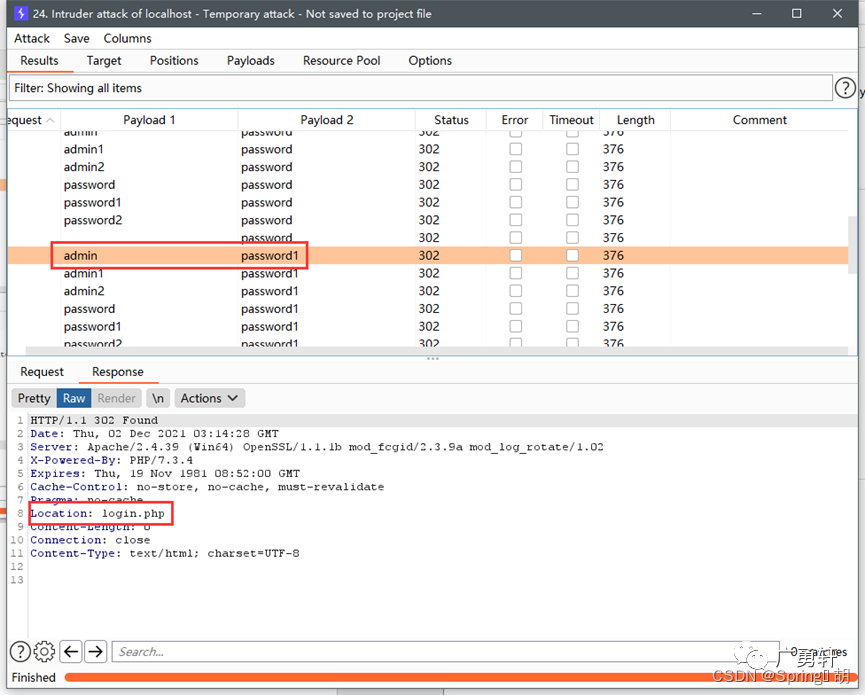

13.随便点开一个破解结果,切换到Response→Raw,查看Location信息 可以看到,Location显示的是login.php,我的理解是输入这个密码之后会跳转到这个地址,如图所示这个,会跳转到login.php,而跳转的这个是登录界面,说明这个密码是错误的  14.挨个查看爆破结果之后,会找到一个Location信息显示index.php,说明输入这个密码之后会跳转到index主页,也就说明这个密码是正确的

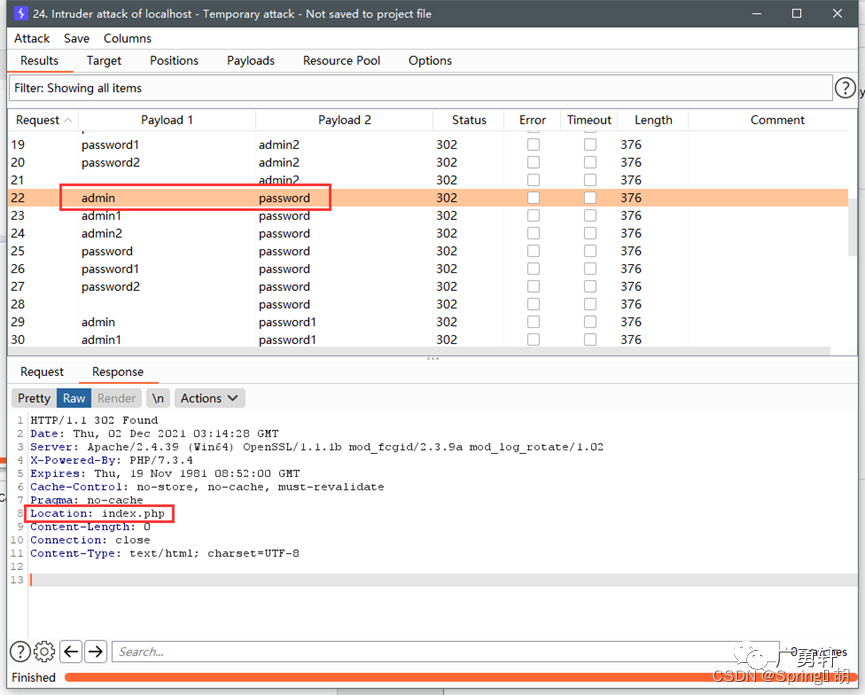

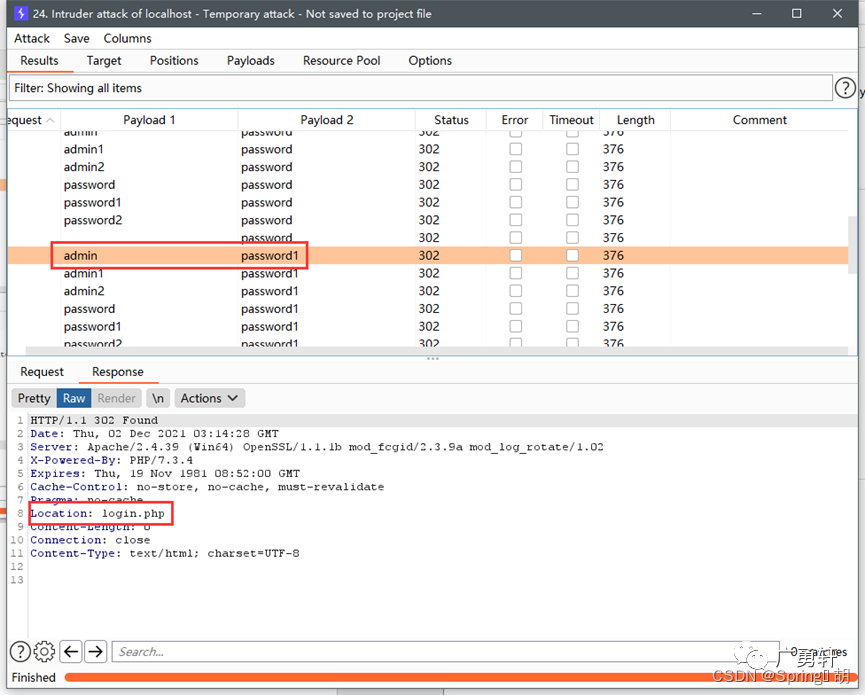

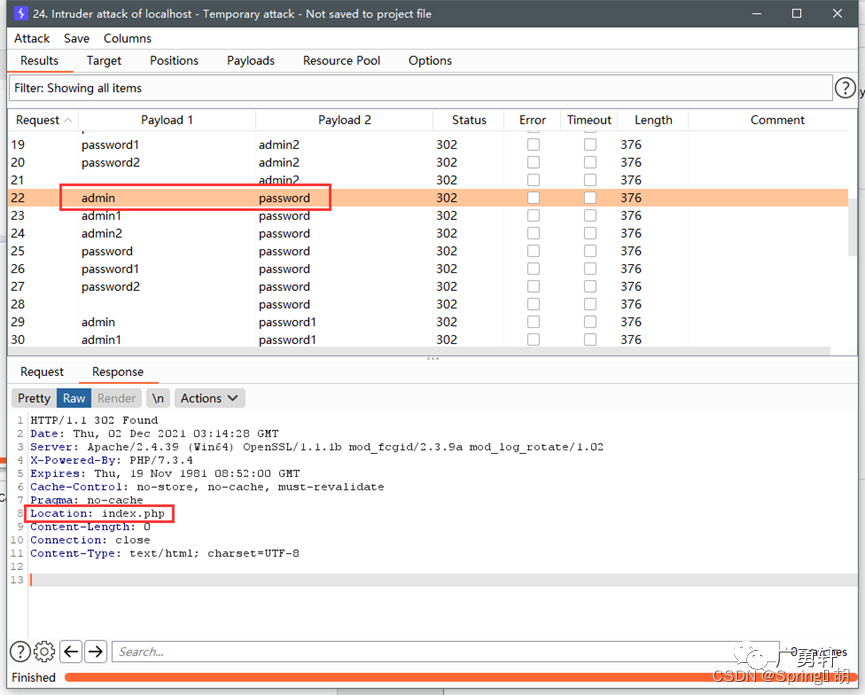

14.挨个查看爆破结果之后,会找到一个Location信息显示index.php,说明输入这个密码之后会跳转到index主页,也就说明这个密码是正确的  固定密码爆破用户 15.选中用户的值,点击Add $,如图所示

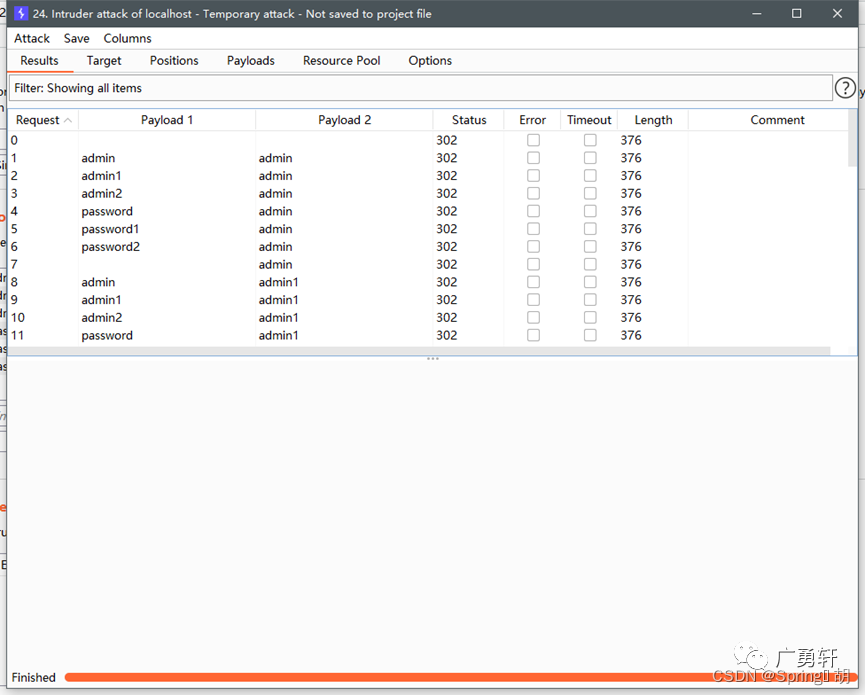

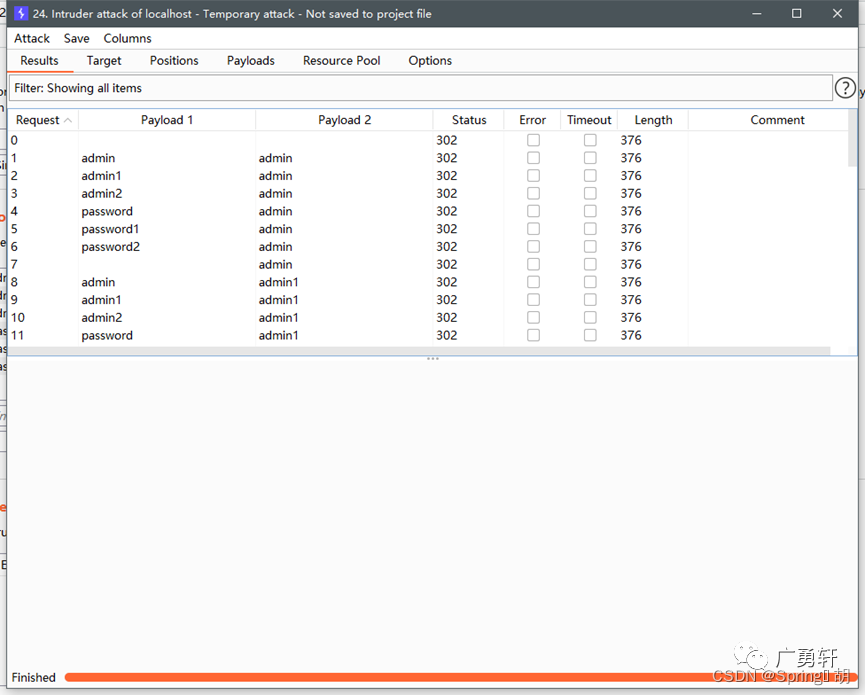

固定密码爆破用户 15.选中用户的值,点击Add $,如图所示  16.和破解密码一样,使用字典进行爆破,对得到的结果进行查看

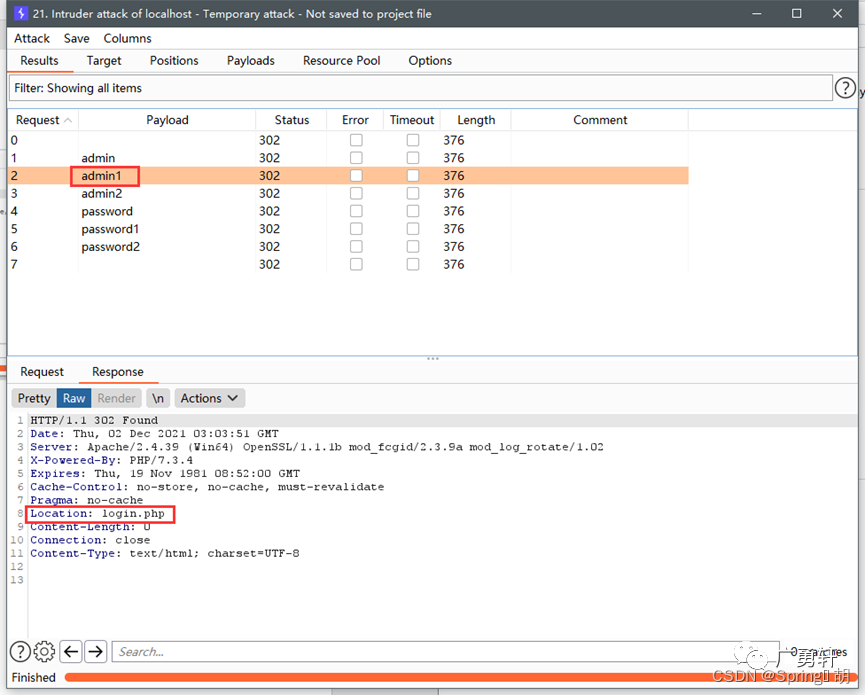

16.和破解密码一样,使用字典进行爆破,对得到的结果进行查看  17.可以看到,当用户是admin时,Location信息显示的是index.php,其他的显示的都是login.php,说明用户是admin

17.可以看到,当用户是admin时,Location信息显示的是index.php,其他的显示的都是login.php,说明用户是admin

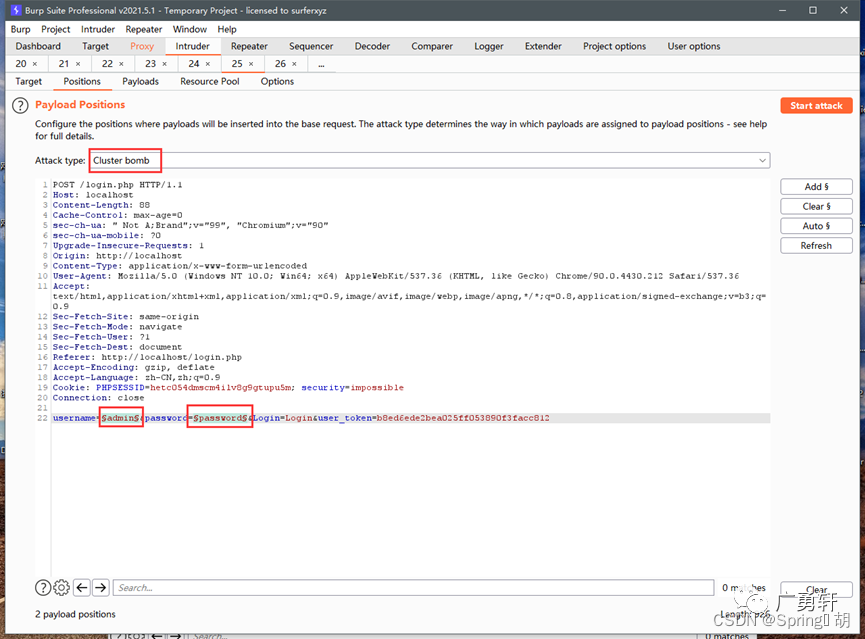

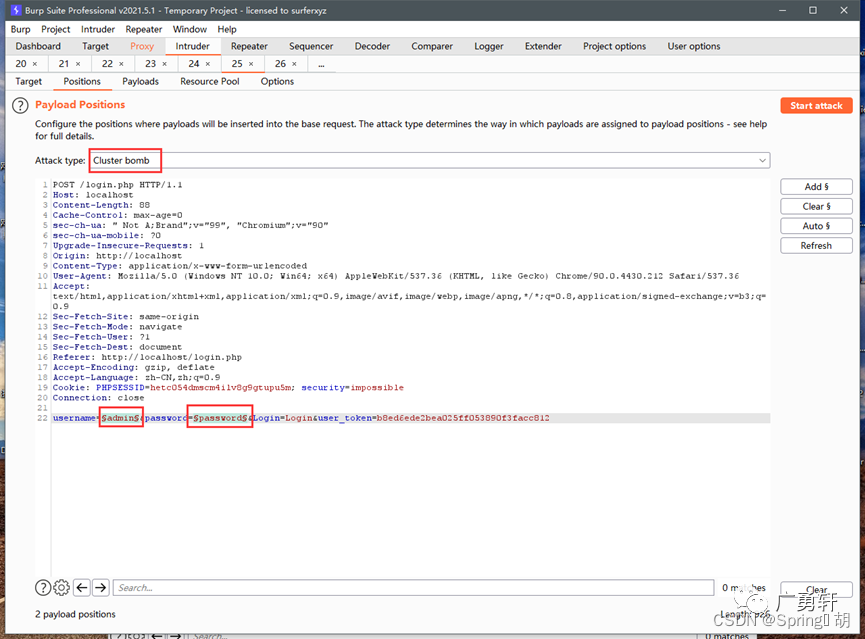

用户密码一起爆破 18.类型选择Cluster bomb,选中用户和密码的值,点击Add $,如图所示

用户密码一起爆破 18.类型选择Cluster bomb,选中用户和密码的值,点击Add $,如图所示  19.加载两个密码本,开始爆破

19.加载两个密码本,开始爆破  20.可以看到,当用户是admin,密码是password时,Location信息显示的是index.php,其他的显示的都是login.php

20.可以看到,当用户是admin,密码是password时,Location信息显示的是index.php,其他的显示的都是login.php

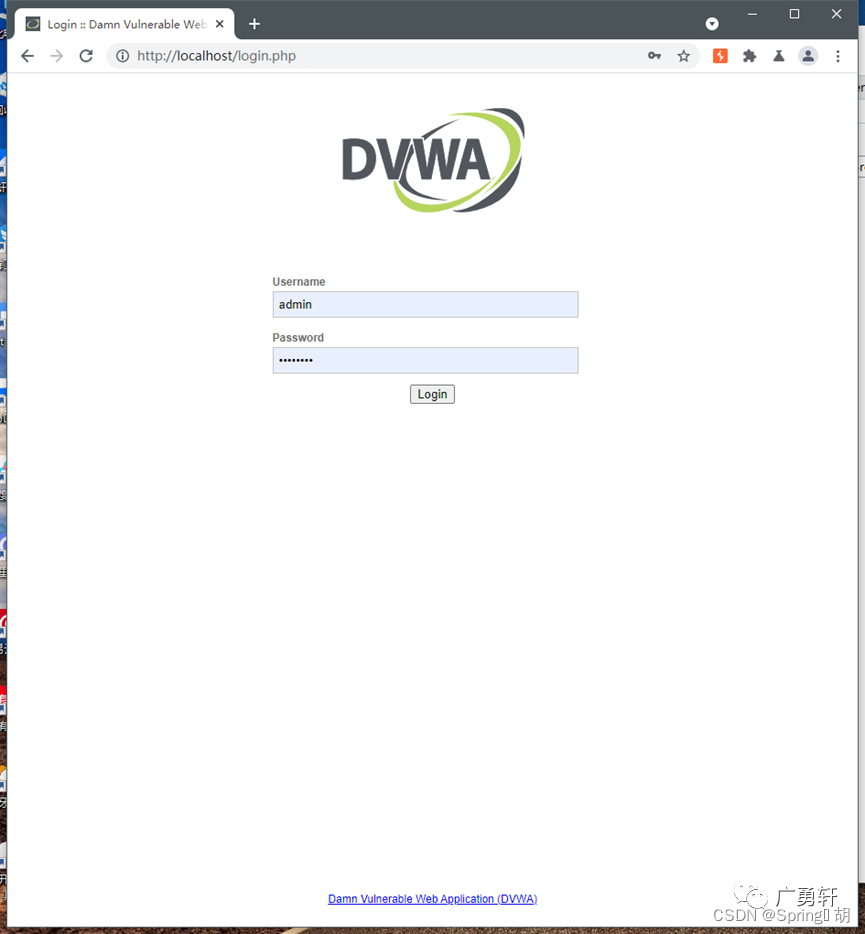

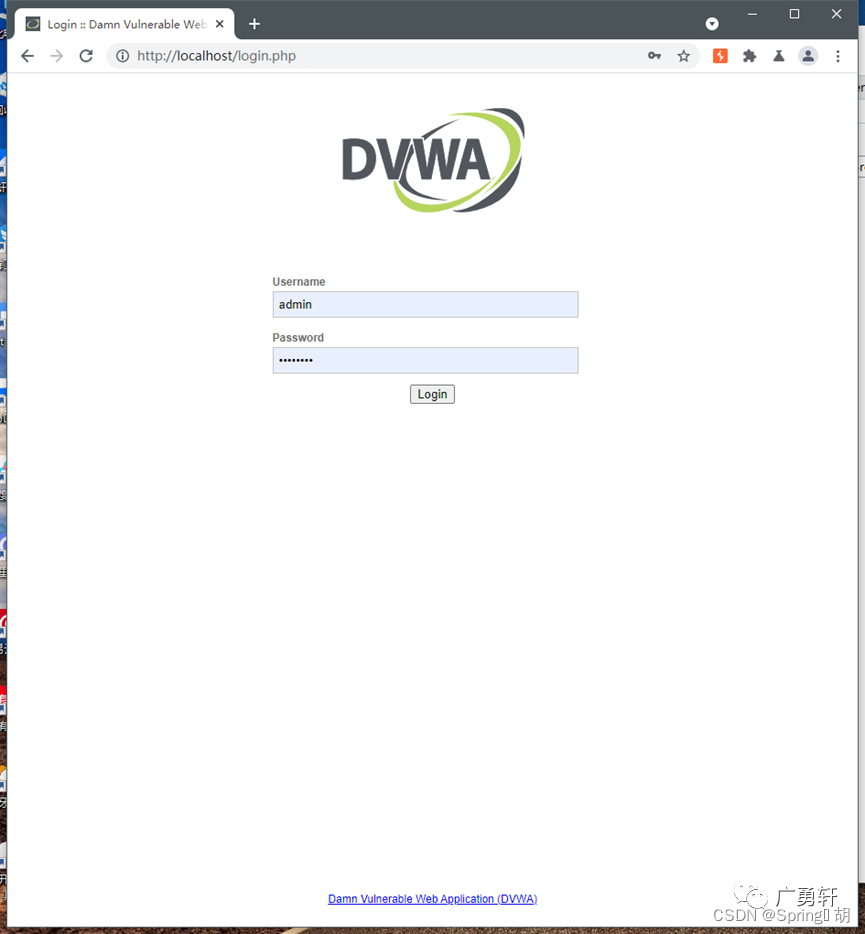

无论是破解用户还是破解密码,最后都应该对爆破出来的结果进行登录验证,这样才能确保爆破正确。

无论是破解用户还是破解密码,最后都应该对爆破出来的结果进行登录验证,这样才能确保爆破正确。