中间件常见漏洞之IIS 2 |

您所在的位置:网站首页 › 带有言字成语有哪些 › 中间件常见漏洞之IIS 2 |

中间件常见漏洞之IIS 2

|

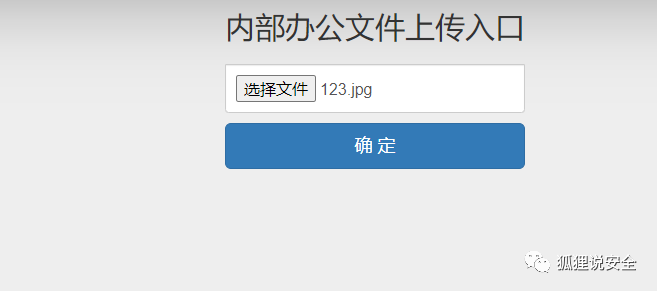

3.IIS6.0 解析漏洞 漏洞简介 IIS文件解析漏洞原理 IIS6.0存在文件解析漏洞 , 文件名中分号( ; )后面的内容不会被解析 比如 a.asp;jpg 文件 会被IIS解析成 a.asp 这个漏洞是逻辑上的问题,IIS6.0只是简单的根据扩展名来识别文件类型 , IIS底层使用C++写的,分号在C++中是结束符号 , 解析文件名读取到分号的时候,IIS会认为代码已经结束,从而停止解析 使用墨者靶场来复现文件解析漏洞上传123.jpg

将upload改为文件夹名称

并用;号隔开

上传成功,连接哥斯拉

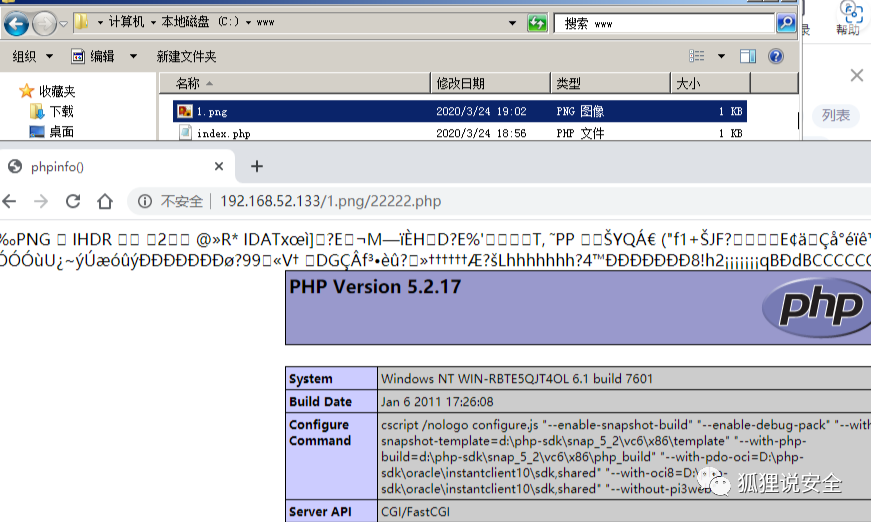

4.IIS7&7.5解析漏洞 漏洞成因:当安装完成后, php.ini里默认cgi.fix_pathinfo=1,对其进行访问的时候,在URL路径后添加.php后缀名会当做php文件进行解析,漏洞由此产生漏洞复现复现是有两点需要注意1.cgi.fix_pathinfo的值为1当cgi.fix_pathinfo的值为1时,php会对文件路径进行修理

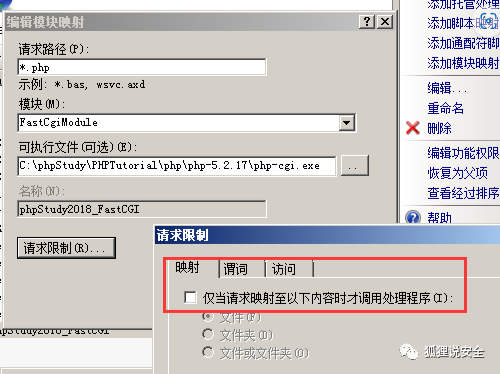

添加程序映射的时候,请求限制中的这个选项需要取消勾选

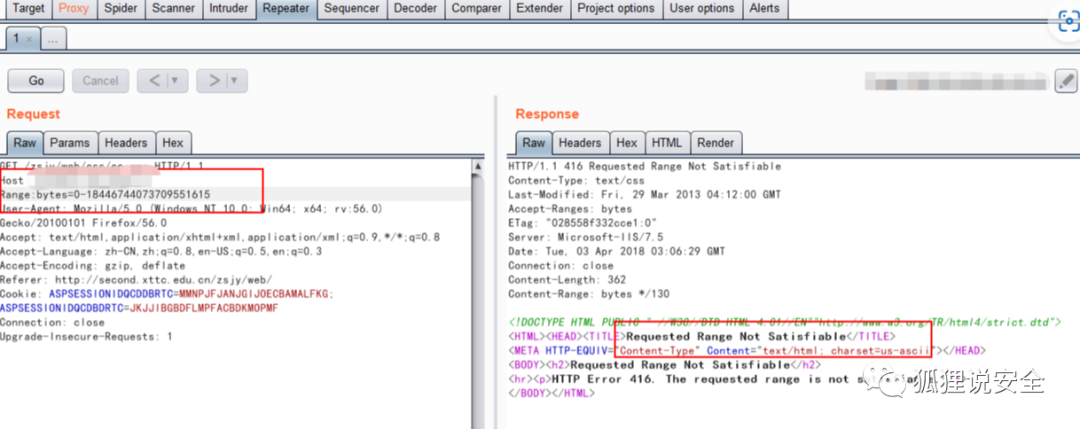

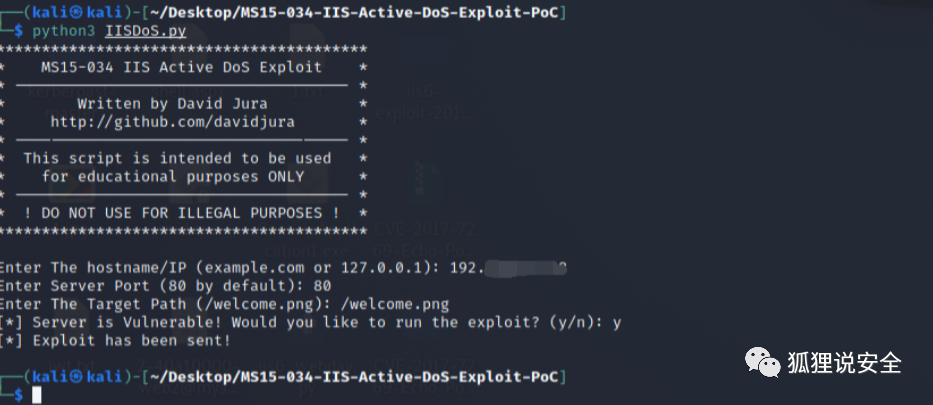

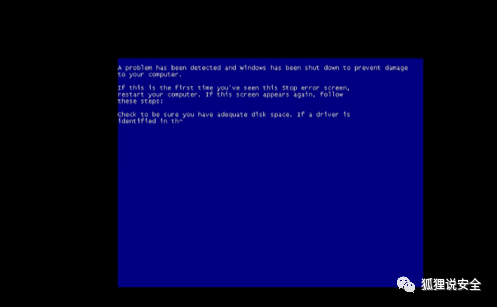

修复 1.配置 cgi fix_pathinfo(php inil中)为0并重启php-cgi程序 2.编辑映射模块->映射->打勾 5.HTTP.SYS远程代码执行(MS15-034)漏洞介绍HTTP.SYS是Microsoft Windows处理HTTP请求的内核驱动程序,为了优化IIS服务器性能,从IIS6.0引入,IIS服务进程依赖HTTP.SYSHTTP.SYS远程代码执行漏洞实质是HTTP.SYS的整数溢出漏洞,当攻击者向受影响的Windows系统发送特殊设计的HTTP 请求,HTTP.sys 未正确分析时就会导致此漏洞,成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任意代码。主要存在Windows+IIS的环境下,任何安装了微软IIS 6.0以上的Windows Server 2008 R2/Server2012/Server 2012 R2以及Windows 7/8/8.1操作系统都受到这个漏洞的影响验证这个漏洞影响范围Windows7、Windows server 2008 R2、Windows8、Windows server2012、Windows8.1和Windows server 2012 R2影响版本IIS7.5、IIS8.0、IIS8.5复现访问网站编辑请求头,增加 Range: bytes=0-18446744073709551615字段,若返回码状态为416 RequestedRange Not Satisfiable,则存在HTTP.SYS远程代码执行漏洞。

poc地址 https://github.com/davidjura/MS15-034-IIS-Active-DoS-Exploit-PoC

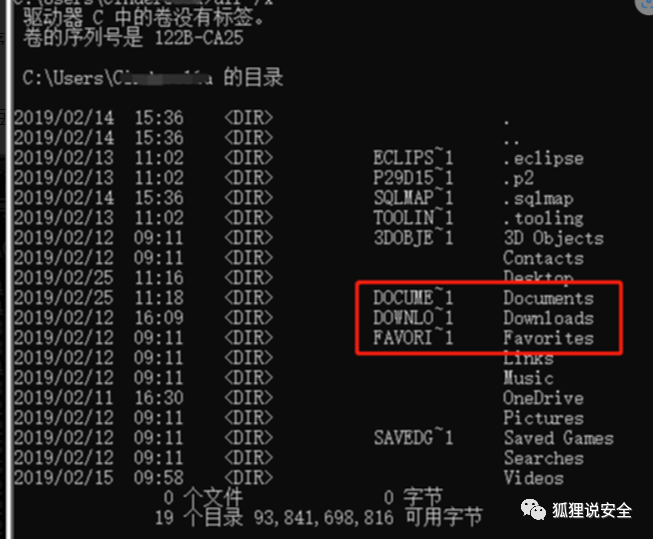

使用IIS作为WEB容器且使用版本存在编号为MS-15034的远程代码执行漏洞。利用该漏洞可轻易使服务器宕机蓝屏。发送测试代码,若返回“Requested Range Not Satisfiable”证明存在此漏洞漏洞修复安装修复补丁(KB3042553)6.IIS短文件名泄露漏洞漏洞描述 Internet Information Services(IIS,互联网信息服务)是由微软公司提供的基于运行Microsoft Windows的互联网基本服务。 Microsoft IIS在实现上存在文件枚举漏洞,攻击者可利用此漏洞枚举网络服务器根目录中的文件。 危害:攻击者可以利用“~”字符猜解或遍历服务器中的文件名,或对IIS服务器中的.Net Framework进行拒绝服务攻击。 漏洞成因为了兼容16位MS-DOS程序,Windows为文件名较长的文件(和文件夹)生成了对应的windows 8.3 短文件名。 在Windows下查看对应的短文件名,可以使用命令 dir /x

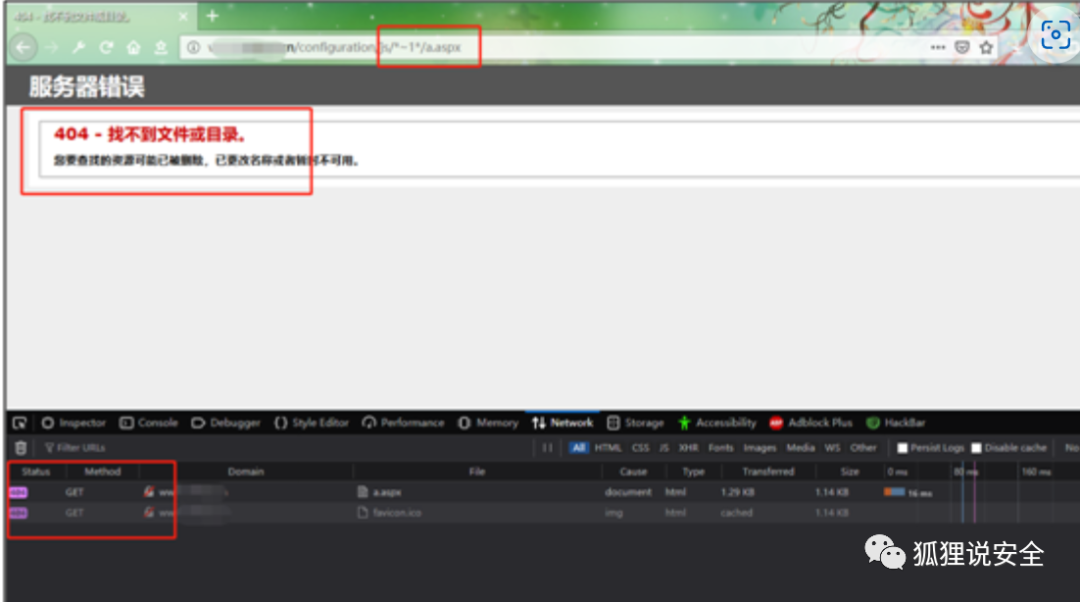

如上图,Downloads对应的短文件名为DOWNLO~1。根据此特性,我们能够通过访问短文件名间接访问它对应的文件。由于短文件名的长度固定(xxxxxx~xxxx),因此黑客可直接对短文件名进行暴力破解,从而访问对应的文件。举个例子,有一个数据库备份文件 backup_www.abc.com_20190101.sql,它对应的短文件名是 backup~1.sql 。因此黑客只要暴力破解出 backup~1.sql 即可下载该文件,而无需破解完整的文件名。短文件名有以下特征: 1.只有前六位字符直接显示,后续字符用~1指代。其中数字1还可以递增,如果存在多个文件名类似的文件(名称前6位必须相同,且后缀名前3位必须相同)。 2.后缀名最长只有3位,多余的被截断。 3.访问构造的某个存在的短文件名,会返回404 4.访问构造的某个不存在的短文件名,会返回400 漏洞的利用 漏洞的利用,需要使用到通配符。在windows中,可以匹配n个字符,n可以为0.判断某站点是否存在IIS短文件名暴力破解,构造payload,分别访问如下两个URL: 1. http://www.xxx.com/*~1****/a.aspx 2. http://www.xxx.com/1234*~1****/a.aspx 这里使用了4个星号,主要是为了程序自动化猜解,逐个猜解后缀名中的3个字符,实际上,一个星号与4个星号没有任何区别(上面已经提到,*号可以匹配空)。 如果访问第一个URL,返回404,

而访问第二个URL,返回400,

则目标站点存在漏洞。判断漏洞存在后,继续猜解目录下是否存在一个a开头的文件或文件夹,访问:http://www.xxx.com/a*~1****/a.aspx如果存在,将返回404。如此反复,不断向下猜解完所有的6个字符。猜解完之后,得到的序列应该类似:http://www.xxx.com/abcdef*~1****/a.aspx到了这一步,需要考虑两种情况,如果以abcdef开头的是一个文件夹,则http://www.xxx.com/abcdef*~1/a.aspx将返回404.如果abcdef开头的是一个文件,则自动提交http://www.xxx.com/abcdef*~1*g**/a.aspx用a-z的26个字母替换上述g的位置,应该能得到多个404页面。(记住一点,404代表的是存在。)如果下面的地址返回404,http://www.xxx.com/abcde*~1*g**/a.aspx则代表扩展名中肯定存在g。按照上面的思路,继续猜解g后面的字符,直到后缀名中的3个字符都猜解完,就可以了。以上介绍了怎么手工猜解,这个漏洞的意义何在:1.猜解后台地址2.猜解敏感文件,例如备份的rar、zip、.bak、.SQL文件等。3.在某些情形下,甚至可以通过短文件名web直接下载对应的文件。比如下载备份SQL文件。 漏洞的局限性 这个漏洞的局限有几点: 只能猜解前六位,以及扩展名的前3位。 名称较短的文件是没有相应的短文件名的。 需要IIS和.net两个条件都满足1.通用有效方法:禁用windows系统中的短文件名功能。打开注册表并打开此目录 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\FileSystem 修改 NtfsDisable8dot3NameCreation 的值为1 。修改完成后,需要重启系统生效。2.简单有效方法:CMD命令Windows Server 2008 R2 查询是否开启短文件名功能:fsutil 8dot3name query 关闭该功能:fsutil 8dot3name set 1 Windows Server 2003 关闭该功能:fsutil behavior set disable8dot3 13.手动验证新建文件夹并创建几个文件,打开CMD进入该文件夹呢执行dir /x 检测,看不到有显示短文件名则成功。注: 1.Windows Server 2003修改后需要重启服务器生效! 2.已存在的文件短文件名不会取消,只对以后创建的文件有效! 3.WEB站点需要将内容拷贝到另一个位置, 如D:\www到D:\www.back,然后删除原文件夹D:\www,再重命名D:\www.back到D:\www。如果不重新复制,已经存在的短文件名则是不会消失的 |

【本文地址】

今日新闻 |

推荐新闻 |