FSCTF2023 |

您所在的位置:网站首页 › 小试牛刀换个说法 › FSCTF2023 |

FSCTF2023

|

[FSCTF 2023]行不行啊细狗

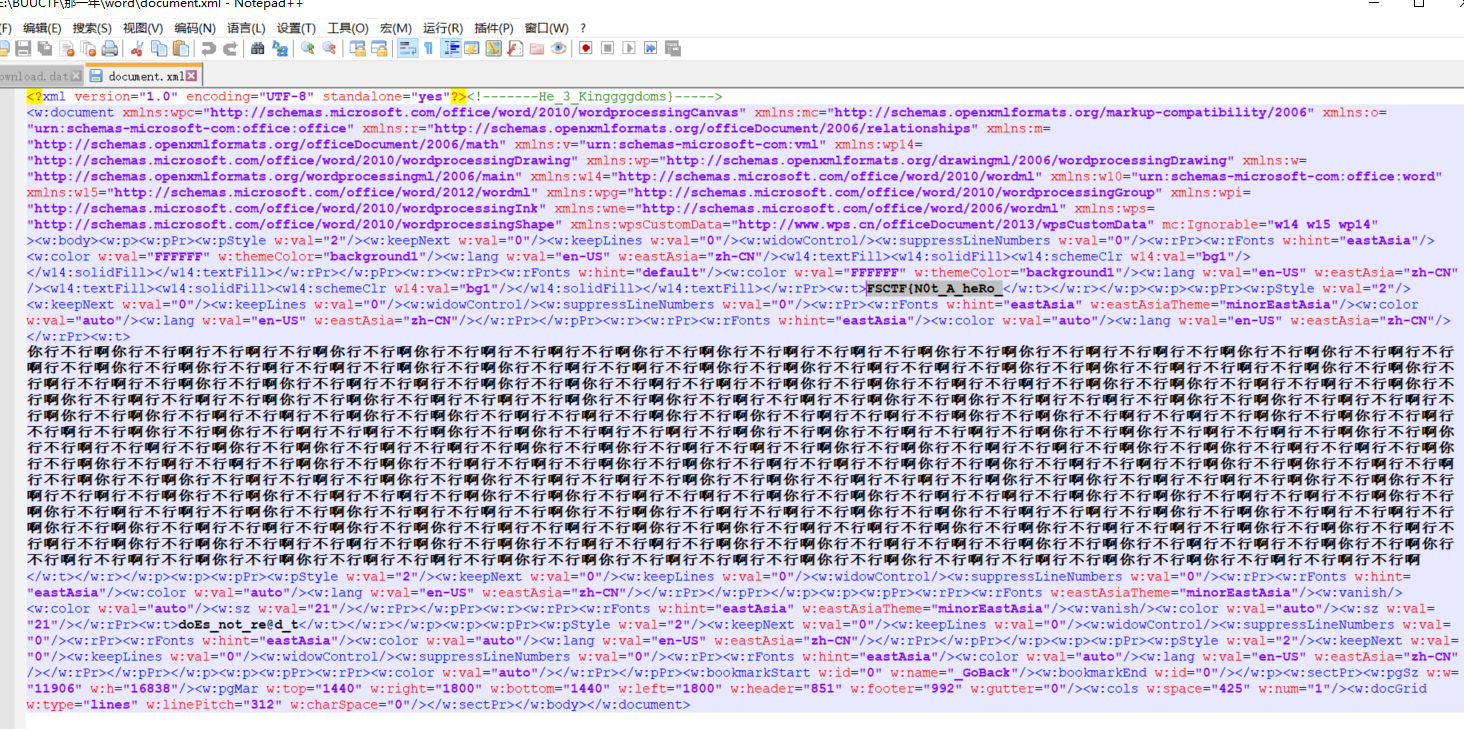

把word改成zip,然后解压出来,一个一个看看里面的文档在document.xml中看到了flag字样,被分成了三段

组装一下 FSCTF{N0t_A_heRo_doEs_not_re@d_tHe_3_Kinggggdoms} [FSCTF 2023]萧河打开是一个缺少png头的文件,加上89504E47,后看到这样子

修改高度,这里就不爆CRC了直接随便修改一下就看到了

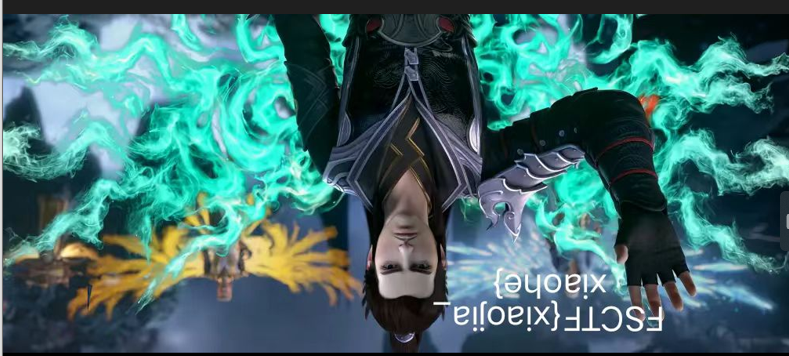

写个脚本逆过来

然后base解码一下 发现是乱码 然后试了好多下发现是先正着把他从16进制转文本

然后再逆序base64,

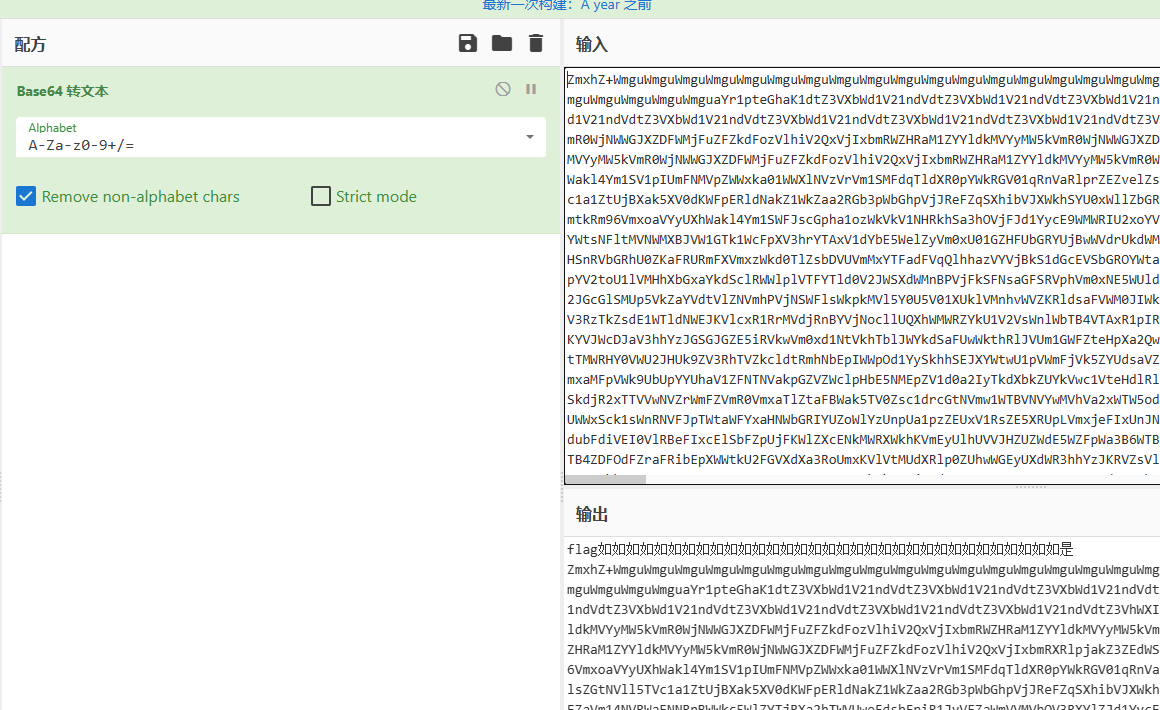

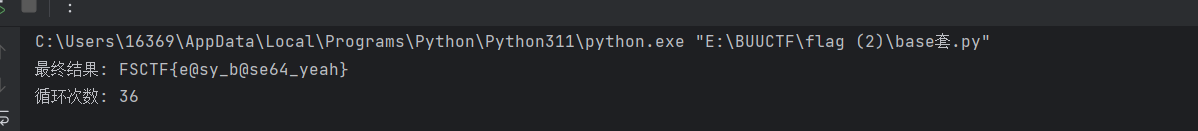

伪加密 [FSCTF 2023]ez-osint百度识图,谷歌搜如何根据影子判断时间,可以看到这个文章时间是8:30-8:45 [FSCTF 2023]夜深人静的时候也会偷偷emo先爆破一下压缩包,12345 mp3使用mp3stego来跑一下,密码也是12345 [FSCTF 2023]base套拿到手看到zmxhzwo就想到这是flag的base64,我们把flag和汉字去掉以后base64解码

可以看到又出现了上面的内容,所以就是说这个东西要一直base64,直到不能base64以后输出答案 编写脚本 import re from base64 import b64decode def process_data(data): try: # 删除包含'flag'或汉字字符的部分 data = re.sub(r'flag|[一-龥]', '', data) # 进行Base64解码 decoded_data = b64decode(data) return decoded_data.decode(), True except: # 如果无法解码,返回原始数据和False表示无法继续解码 return data, False # 读取文本文件内容 with open('flag.txt', 'r', encoding='utf-8') as file: data = file.read() iterations = 0 # 循环处理数据,直到无法继续解码 while True: data, can_decode = process_data(data) iterations += 1 # 如果无法继续解码,输出结果并结束循环 if not can_decode: print("最终结果:", data) print("循环次数:", iterations) break

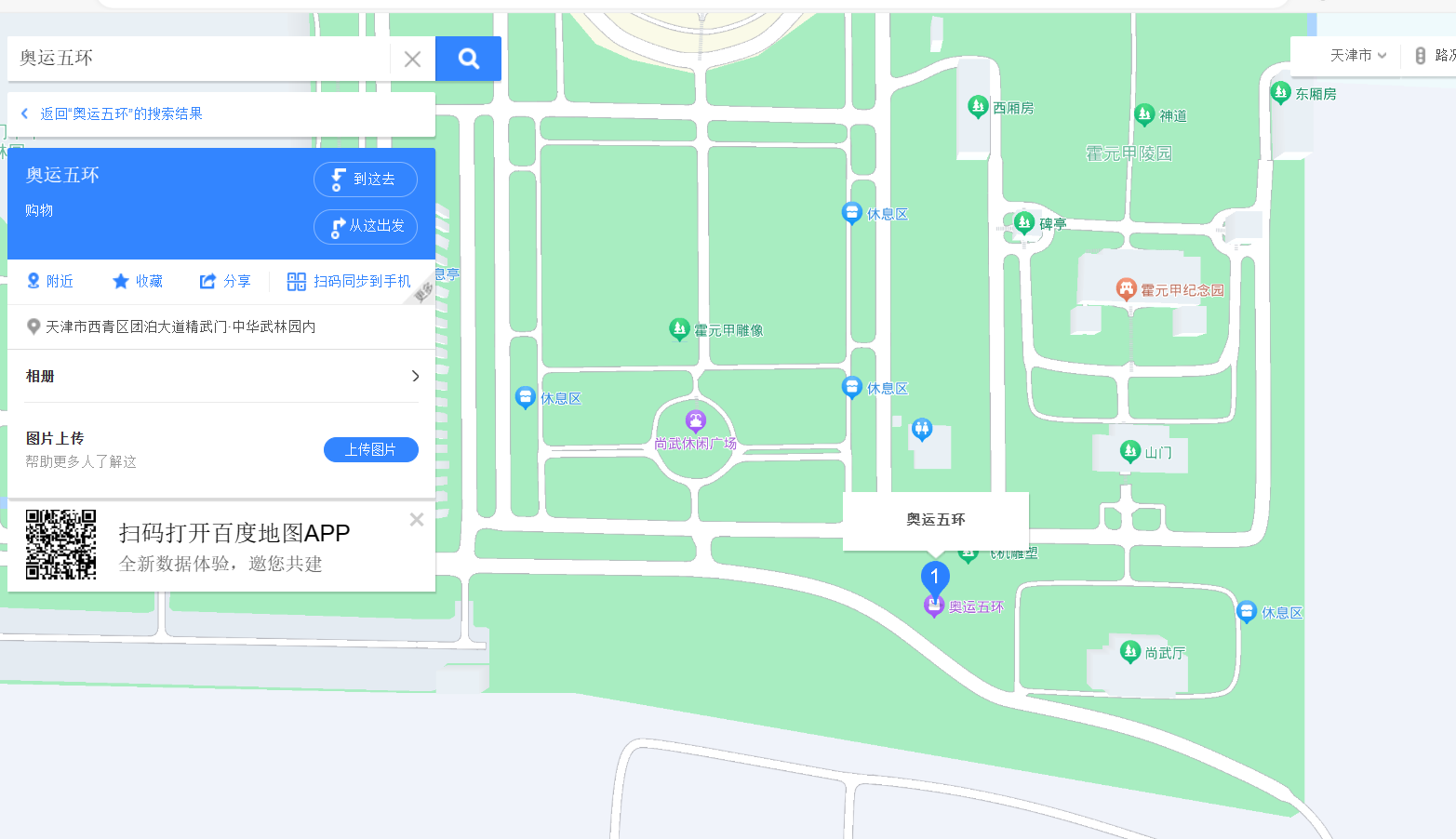

给了一张这个照片,一看就知道要社工了

题目中提到学校,纪念馆,图中有个奥运五环 百度地图搜一下这个联合赛的举办学校,搜一下上面的信息

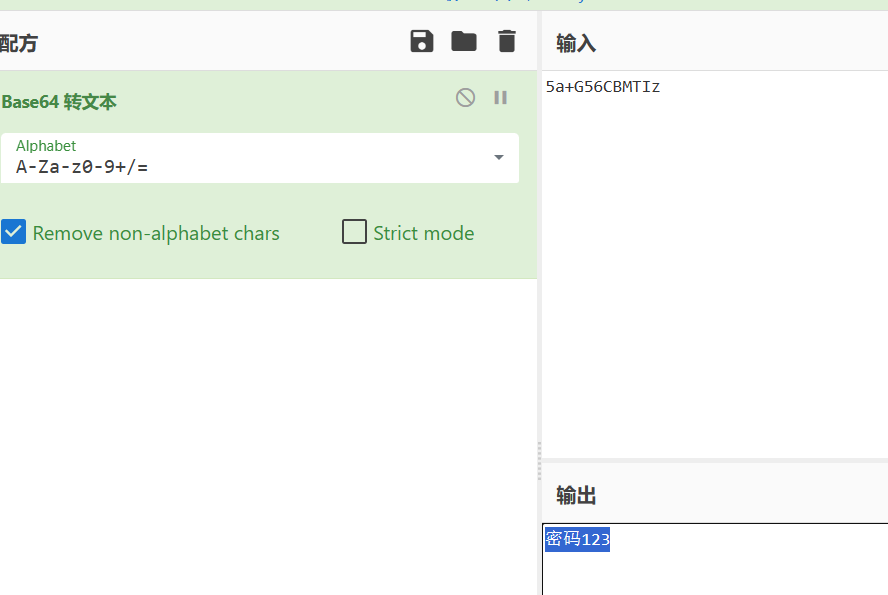

发现只有这里附近有个奥运五环而且也有纪念馆 试了一下flag{精武门中华武林园}对了、 [FSCTF 2023]小试牛刀在文件尾看到了这个信息,我们base64一下显示一个密码

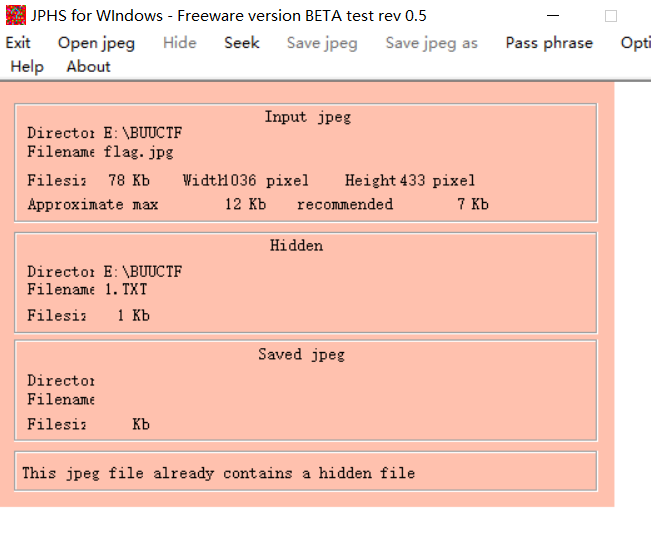

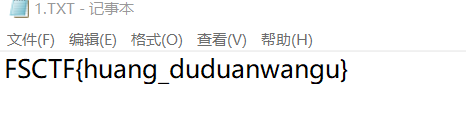

一张图片,一个密码考虑一下,试了一下基本的工具没出,因为是jpg,想起了一个处理jpg的工具JPHS,试了一下

[FSCTF 2023]最终试炼hhh

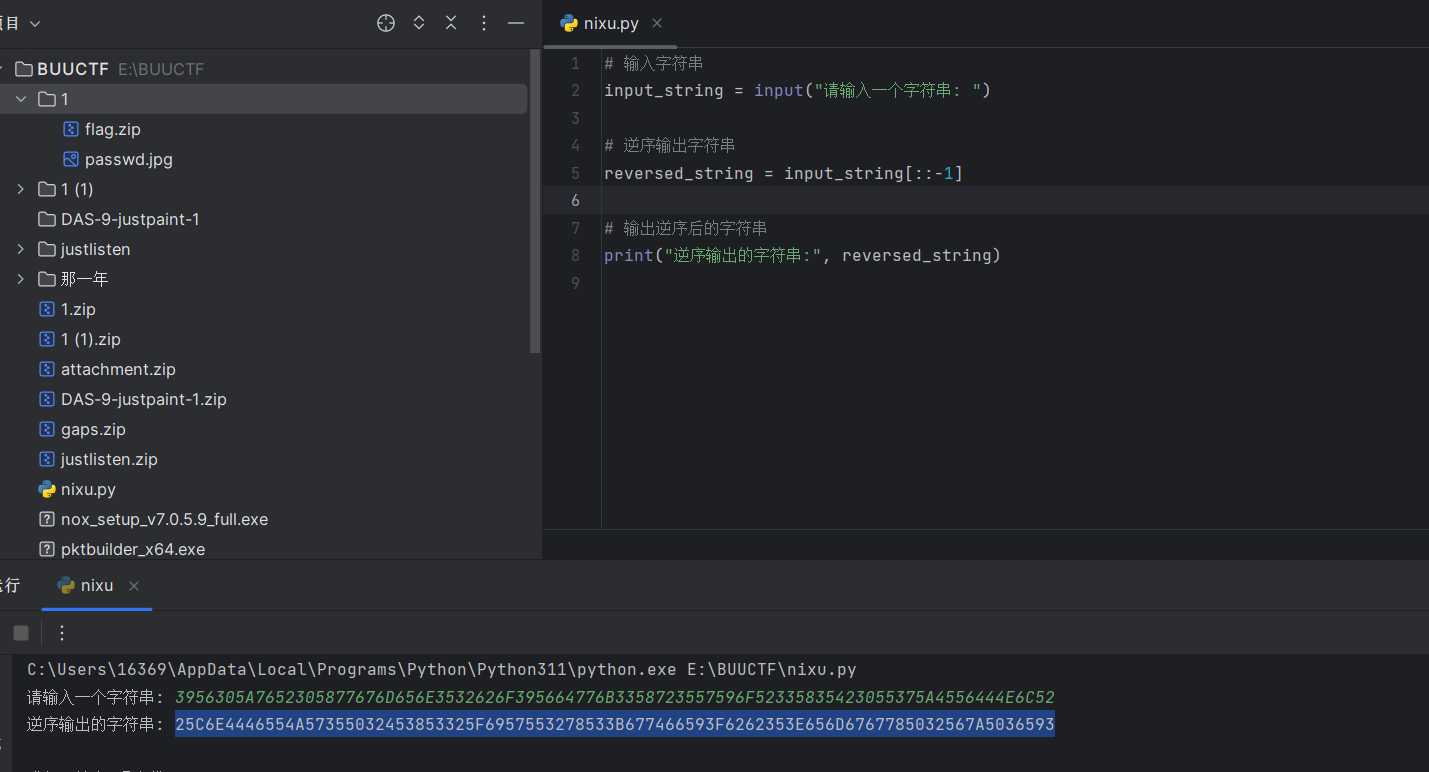

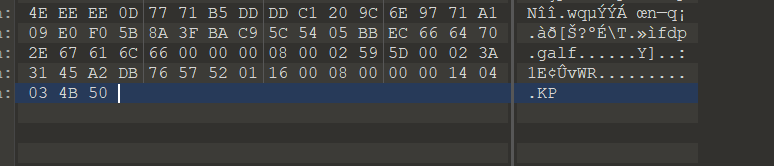

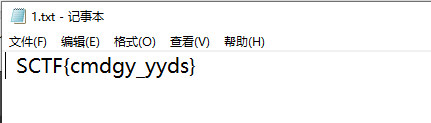

打开发现是一个逆序的zip,编写脚本正过来 # 输入字符串 input_string = input("请输入字符串: ") # 将字符串按两个字符分割成列表,然后逆序输出 groups = [input_string[i:i+2] for i in range(0, len(input_string), 2)] reversed_groups = groups[::-1] # 输出逆序后的组合 print("逆序输出的组合: ", "".join(reversed_groups))提取出压缩包以后发现是一个伪加密 修改以后是一个PDF 使用wbStego,解密,密码没有

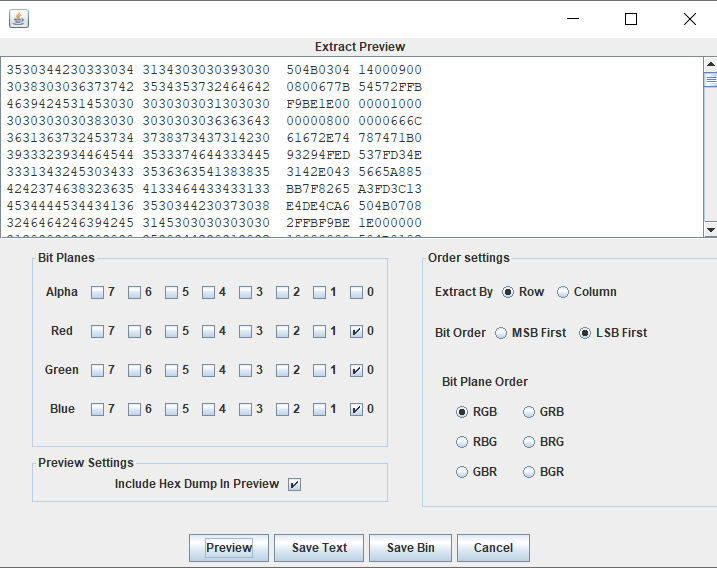

使用stegsolve看了一下发现lsb隐写是一个压缩包

导出来,他会分成4列,可以使用vscode快捷的删除两列 然后用脚本去除空格和回车,会看到压缩包这个压缩包有密码,试着找了一下没有看到密码的线索,考虑爆破,这里使用Ziperello,密码是1tcKm 解压看到flag |

【本文地址】

今日新闻 |

推荐新闻 |