Tide安全团队 |

您所在的位置:网站首页 › 如何安装weblogic › Tide安全团队 |

Tide安全团队

|

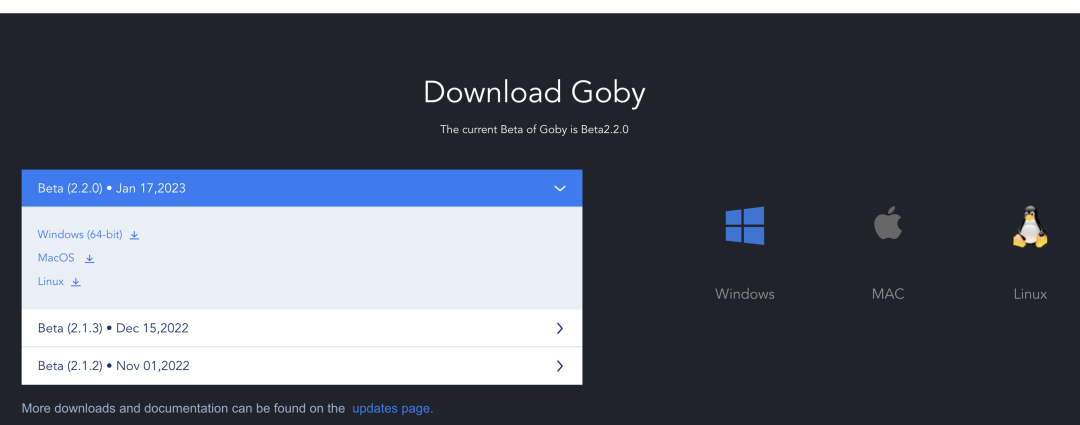

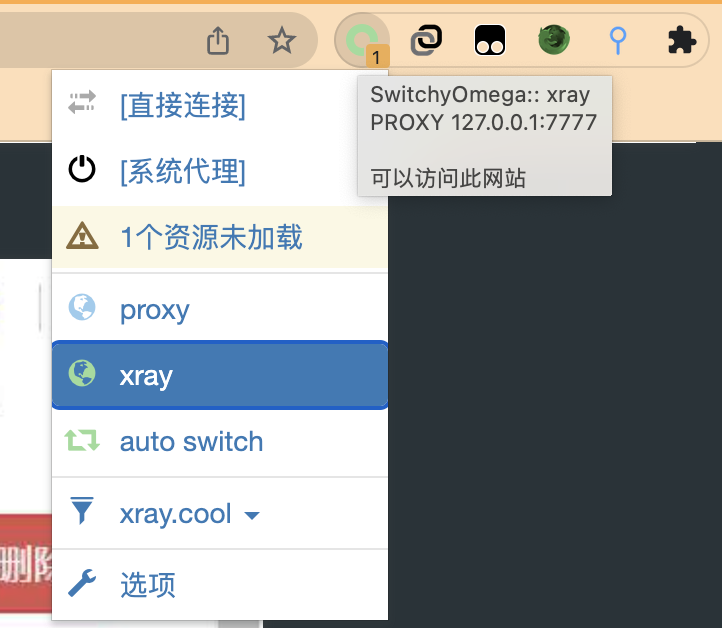

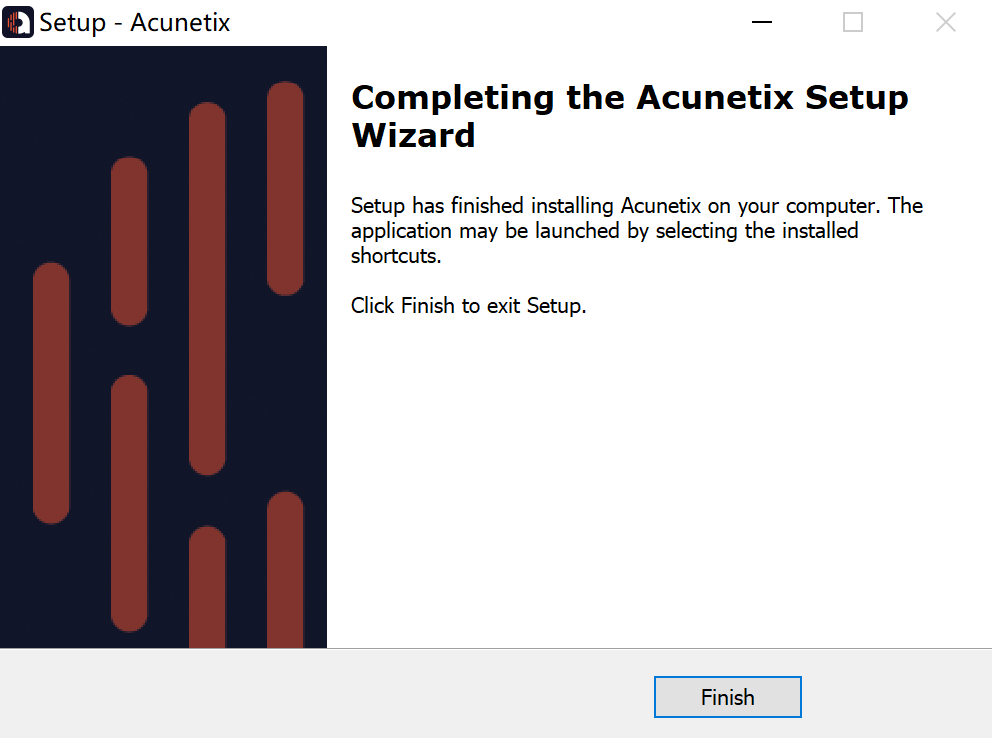

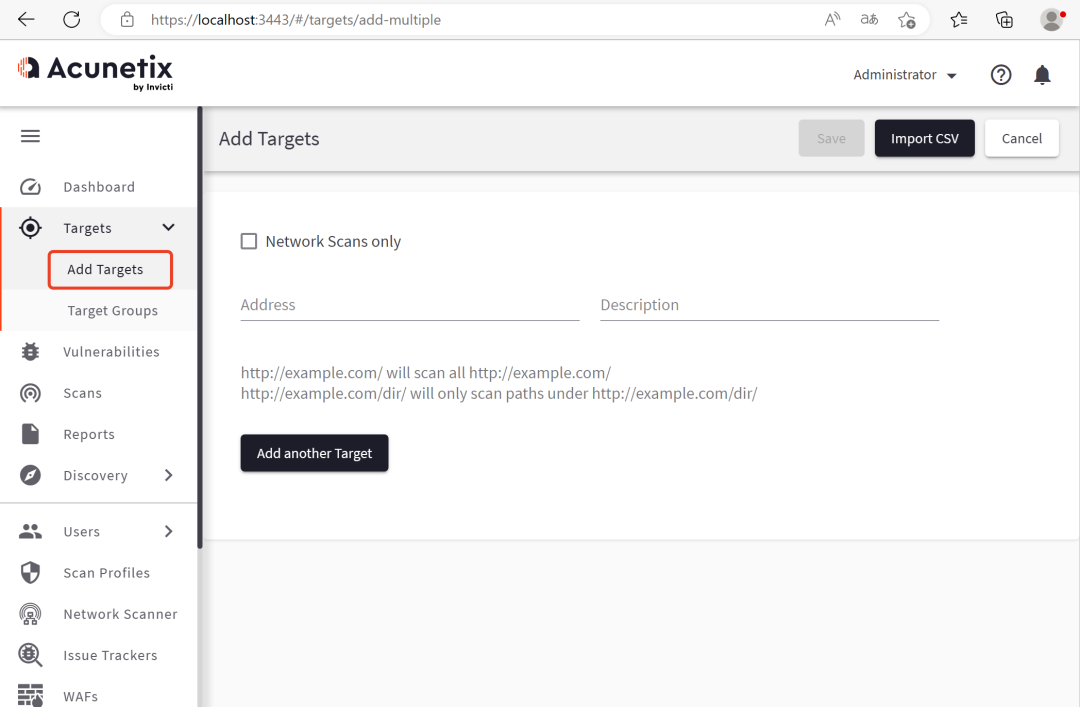

一、Goby安装与使用 前言 Goby是一款基于网络空间测绘技术的新一代网络安全工具,它通过给目标网络建立完整的资产知识库,进行网络安全事件应急与漏洞应急。Goby可提供最全面的资产识别,目前预置了超过10万种规则识别引擎,能够针对硬件设备和软件业务系统进行自动化识别和分类,全面的分析出网络中存在的业务系统。Goby可提供最快速对目标影响最小的扫描体验,通过非常轻量级地发包能够快速的分析出端口对应的协议信息。Goby也为安全带来了高效,Goby预置了最具攻击效果的漏洞引擎,覆盖Weblogic,Tomcat等最严重漏洞。并且每日更新会被用于真实攻击的漏洞 Goby安装与下载Goby下载路径为:https://gobies.org/#dl  本次我需要安装到Mac上,所以就先演示MacOS系统的goby安装。Goby访问网站就能够下载下来,并且是免安装的,只需要将下载下来的压缩包进行解压即可使用。点击goby程序开启goby   进入之后修改语言为CN  goby使用 goby使用点击右上角加号,填写目标ip,点击开启扫描  点击开始,任务便开始扫描  还可以点击左下角的设置,设置相应的内容。能开启很多功能,比如网站截图、结合fofa的apikey  扫描完毕后,可以查看资产  查看报告,点击右上角可以下载报告  当你扫描出漏洞时,在漏洞界面会生成你扫描出的漏洞信息,点击poc管理可以点击扫描的标志进行单个漏洞扫描,出现风险为Y时,便是有这个漏洞,并且在poc管理中,可以自己制定poc扫描,可以是一些出现过的漏洞poc   资产生成报告,这一功能会将扫描完的信息生成一个报告,对目标ip进行风险等级评估分析等  扩展扫描程序,可以下载一些已知的扫描器爬虫等扩展程序用于配合goby对企业漏洞进行扫描,对快速发现企业中隐藏漏洞有积极的作用 扫描过获得的全部资产,快速整理出扫描过的目标企业资产 二、Xray安装与使用前言 xray 是一款功能强大的安全评估工具,由多名经验丰富的一线安全从业者呕心打造而成,主要特性有: 检测速度快:发包速度快; 漏洞检测算法效率高。支持范围广:大至 OWASP Top 10 通用漏洞检测,小至各种 CMS 框架 POC,均可以支持。代码质量高:编写代码的人员素质高, 通过 Code Review、单元测试、集成测试等多层验证来提高代码可靠性。高级可定制:通过配置文件暴露了引擎的各种参数,通过修改配置文件可以客制化功能。安全无威胁:xray 定位为一款安全辅助评估工具,而不是攻击工具,内置的所有 payload 和 poc 均为无害化检查。新的检测模块将不断添加: ● 添加burp的history导出文件转yml脚本的功能; ● log4j2-rce的检测 ; ● 为自定义脚本(gamma)添加格式化时间戳函数 ; ● 为自定义脚本(gamma)添加进制转换函数 ; ● 为自定义脚本(gamma)添加sha,hmacsha函数 ; ● 为自定义脚本(gamma)添加url全字符编码函数 ; ● XSS漏洞检测 (key: xss) 利用语义分析的方式检测XSS漏洞 ; ● SQL 注入检测 (key: sqldet) 支持报错注入、布尔注入和时间盲注等; ● 命令/代码注入检测 (key: cmd-injection) 支持 shell 命令注入、PHP 代码执行、模板注入等 ; ● 目录枚举 (key: dirscan) 检测备份文件、临时文件、debug 页面、配置文件等10余类敏感路径和文件 ● 路径穿越检测 (key: path-traversal) 支持常见平台和编码 ● XML 实体注入检测 (key: xxe) 支持有回显和反连平台检测 ● poc 管理 (key: phantasm) 默认内置部分常用的 poc,用户可以根据需要自行构建 poc 并运行。文档:https://docs.xray.cool/#/guide/poc ; ● 文件上传检测 (key: upload) 支持常见的后端语言 ; ● 弱口令检测 (key: brute-force) 社区版支持检测 HTTP 基础认证和简易表单弱口令,内置常见用户名和密码字典 ; ● jsonp 检测 (key: jsonp) 检测包含敏感信息可以被跨域读取的 jsonp 接口; ● ssrf 检测 (key: ssrf) ssrf 检测模块,支持常见的绕过技术和反连平台检测 ; ● 基线检查 (key: baseline) 检测低 SSL 版本、缺失的或错误添加的 http 头等 ; ● 任意跳转检测 (key: redirect) 支持 HTML meta 跳转、30x 跳转等 ; ● CRLF 注入 (key: crlf-injection) 检测 HTTP 头注入,支持 query、body 等位置的参数; ● Struts2 系列漏洞检测 (高级版,key: struts) 检测目标网站是否存在Struts2系列漏洞,包括s2-016、s2-032、s2-045等常见漏洞 ; ● Thinkphp系列漏洞检测 (高级版,key: thinkphp) 检测ThinkPHP开发的网站的相关漏洞; Xray的安装与下载国内下载:https://download.xray.cool/  github下载:https://github.com/chaitin/xray  注意:不要直接 clone 仓库,xray 并不开源,仓库内不含源代码,直接下载构建的二进制文件即可。 运行 下载对应系统的版本后,来查看下 xray 的版本号。双击解压,就可以得到 xray_darwin_amd64 文件了,右键选择进入终端  运行 ./xray_darwin_amd64 version,就可以查看xray的版本号。  X-ray使用 X-ray使用使用 xray 代理模式进行漏洞扫描 代理模式下的基本架构为,扫描器作为中间人,首先原样转发流量,并返回服务器响应给浏览器等客户端,通讯两端都认为自己直接与对方对话,同时记录该流量,然后修改参数并重新发送请求进行扫描。 生成ca证书 在浏览器使用 https 协议通信的情况下,必须要得到客户端的信任,才能建立与客户端的通信。这里的突破口就是 ca 证书。只要自定义的 ca 证书得到了客户端的信任,xray 就能用该 ca 证书签发各种伪造的服务器证书,从而获取到通信内容。执行命令./xray_darwin_amd64 genca,即可生成ca证书,保存为ca.crt和ca.key两个文件。  本命令只需要第一次使用的时候运行即可,如果文件已经存在再次运行会报错,需要先删除本地的 ca.crt 和 ca.key 文件。  双击 ca.crt,然后按照下图的步骤操作。右上角搜索 x-ray,可以看到一条记录,有一个红叉,被标记为不受信任的。  然后双击这条记录,将 SSL 那一项改为始终信任,然后点击左上角关闭窗口,输入密码授权。  启动代理 在扫描之前,还需要做一些必要的设置 第一次启动xray之后,当前目录会生成config.yaml 文件,以文本编辑的方式打开该文件,并作出如下修改 mitm中restriction中hostname_allowed 增加http://testphp.vulnweb.com  http://testphp.vulnweb.com 就是我们的测试目标站,增加这个过滤之后,xray将只会扫描该站的流量,避免扫描到非授权的目标站点。设定漏洞扫描结果的输出,这里选择使用 html 文件输出,所以命令行后面要增加 --html-output xray-testphp.html。设定漏洞扫描结果的输出,这里选择使用html文件输出,所以命令行后面要增加—html-output xray-testphp.html 备注: 1、xray配置文件中默认不允许扫描gov和edu 等网站,如果想对这些网站进行授权测试,需要益处hostname_disallowed的相关配置才可以。2、不同参数对应不同的输出方式 无参数:输出到控制台的标准输出 --’text-output’:输出到文本文件中 --‘json-output’:输出到json文件中 --‘html-output’:输出到html文件中 macOS ./xray_darwin_amd64 webscan --listen 127.0.0.1:7777 --html-output xray-testphp.html 备注: 1、如何退出?ctrl+c 2、提示提示 file xray-testphp.html already exists,可以删除已经存在的报告文件,或者使用一个新的文件名,或者在文件名中加入 timestamp_或_datetime 将自动替换为实际值 配置代理 注意:下面的配置可能和上面命令的端口不一致,请按照实际情况填写 举例:Chrome浏览器配置代理 Chrome可以使用才操作系统的代理配置,同时也可以使用插件控制,我们这里用的是SwitchyOmega插件,新建情景模式,命名xray,然后设置代理服务器和端口。  选择xray模式,这样Chrome就会使用xray作为代理了。  开始扫描 使用浏览器访问 http://testphp.vulnweb.com, 然后就能看到xray界面开始扫描信息,  使用xray基础爬虫模式进行漏洞扫描 爬虫模式是模拟人工去点击网页的链接,然后去分析扫描,和代理模式不同的是,爬虫不需要人工的介入,访问速度要快很多,但是也有一些缺点需要注意 • xray 的基础爬虫不能处理 js 渲染的页面启动爬虫 MacOS ./xray_darwin_amd64 webscan --basic-crawler http://testphp.vulnweb.com --html-output xray-crawler-testphp.html   xray+burp xray+burp1、在burpsuit中设置二级代理 在burpsuit中打开user options标签在upstream proxy servers中点击add添加代理和端口  2、浏览器设置代理  3、使用burp抓包,并放给xray;  4、xray 建立监听 监听127.0.0.1 9999端口;./xray_darwin_amd64 webscan --listen 127.0.0.1:9999 --html-output 0302.html  三、AWVS安装和使用Acunetix下载与安装 三、AWVS安装和使用Acunetix下载与安装1、下载软件压缩包文件,首先点击“acunetix_14.8.220606174.exe”安装原程序 ,点击“next”  2、阅读并同意软件安装协议  3、设置登录信息,包括邮箱地址以及登录密码  4、设置默认端口,一般默认为3443  5、选择附加任务,建议创建桌面快捷方式  6、核对安装信息,确认无误后即可点击【Install】按钮继续 7、等待程序安装完毕,直接点击【Finish】按钮退出向导即可  8、打开任务管理器,停止服务中的 acunetix. Msc  9、1、将两个文件:license_info.Json文件和wa_data.dat文件复制到如下地址并替换 C:/ProgramData/Acunetix/shared/license/  将下面命令添加到C:\Windows\System32\drivers\etc\hosts 127.0.0.1 http://updates.acunetix.com 127.0.0.1 http://erp.acunetix.com 127.0.0.1 http://bxss.me 127.0.0.1 http://telemetry.invicti.com  Acunetix使用 Acunetix使用1、浏览器中打开,输入登录信息 https://localhost:3443  2、登录成功以后进入主页,选择“Targets"->”Add Target“  3、在弹出的Add Target对话框中,输入要扫描的网站网址及描述,然后点击”save“  4、然后点击“Scan” 扫描完成结束后,可以点击“Reports"列表中的Download进行下载.就可以打开扫描过程的整个报告。 #四、 Nessus安装和使用 Nessus安装1、双击Nessus-10.2.0-x64,安装 一路点击”next“     2、浏览器访问:http://localhost:8834 即可打开Nessus 3、选择manager Scaner,点击continue 4、选择Tenable.sc ,点击continue  5、输入用户名和密码,点击Submit  6、在初始化页面等待一会  激活 1、以管理员身份运行cmd,执行命令net stop "Tenable Nessus”,停止服务  2、把plugin_feed_info.inc复制到以下目录 C:\ProgramData\Tenable\Nessus\nessus  C:\ProgramData\Tenable\Nessus\nessus\  3、再次开启服务net start "Tenable Nessus”  4、浏览器重新访问http://localhost:8834 登录进入系统  Nessus使用: Nessus使用:1、点击My Scans-New Scan  2、选择扫描模板  3、输入扫描的名称–扫描的IP–save  4、点击‘三角形’–双击查看扫描进度和结果

|

【本文地址】