手动打开e01镜像文件并进行计算机取证 |

您所在的位置:网站首页 › 图片md5值修改器 › 手动打开e01镜像文件并进行计算机取证 |

手动打开e01镜像文件并进行计算机取证

|

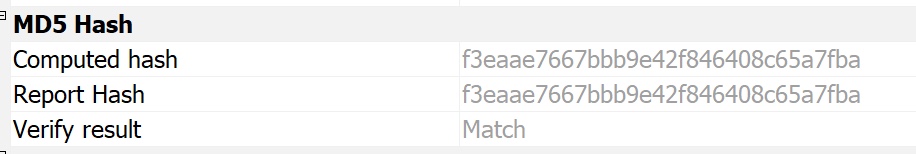

每次开始一篇新的关于取证的博客,我必须要不断重复:真实性、关联性、合法性。 1.问题引入在上电子取证课的时候,老师展示了一道题目,大意就是怀疑张三泄漏公司机密,泄密对象为6张灵猴的图片,现在对他的电脑进行证据固定,制作镜像文件为Disk.e01。经过证据固定及哈希计算,Disk.e01 MD5值为:F3EAAE7667BBB9E42F846408C65A7FBA。 首先我们需要明白一件事情,就是固定证据的时候不应当只使用MD5,因为有弱碰撞性,而应当同时使用sha-1、sha-256等算法进行多个加密。 取证大师对Disk.e01的使用可以转到我的同分类博客下的另一篇博客《使用取证大师进行计算机取证》。我们重点关注以下几个问题:

首先我们需要对文件真实性进行验证,既然给了我们md5的值,我们就用MD5进行分析。 对dish.e01进行MD5加密,结果为:

现实生活中真的很要注意这点,司法人员必须一丝不苟!!! 我们寻找工具,打开已有的Disk.e01文件。苦苦寻觅,找到AccessData FTK Imager.exe,打开镜像文件后:

惊喜的发现,这款软件可以转换镜像的格式,那么我们先把它转换为大多数镜像分析软件都支持的aff或者dd格式吧,万一用得着了呢。 这里我们介绍Volatility这一工具,找到一篇介绍:https://blog.csdn.net/soda_199/article/details/79644303 这里我又找到一篇硕士论文:《计算机取证磁盘镜像研究与虚拟仿真实现》,作者是重庆邮电大学的李继伟,真诚推荐给大家去下载观看。 2.剖析E01下面我抽取里面关于e01镜像文件的阐述,进行学习和分析。 文件结构暂不在此说明,关于其访问方式,第一种是通过开源项目Libewf实现,一种是通过第三方实现。国内常见的支持E01镜像文件访问的软件主要有GetData Mount Image Pro、AccessData FTK Imager和OSFMount等。随从论文,我们使用GetData Mount Image Pro将镜像文件映射为本地磁盘驱动,然后再将镜像文件中的操作系统加载到虚拟机上运行。 这个文件的下载可以我的百度网盘:链接: https://pan.baidu.com/s/1X0gvXnwd_8TUjL2GuNTyww 提取码: ku66 复制这段内容后打开百度网盘手机App,操作更方便哦.解压密码:linholer 使用第三方软件访问E01镜像的好处在于开发人员可以在不了解景象文件的数据结构和操作系统启动过程的情况下,逐步实现镜像文件系统在虚拟机中的启动。简化工作量的同时,也使得取证磁盘将文件格式的支持力度得到了扩展。 辛辛苦苦找到了绿色版,却出现了报错,说是镜像已损坏,因为重新下载之后仍未成功,应该是软件问题,还是正版才行呀。 那么我们使用AccessData FTK Imager吧]

将其挂在到虚拟机的盘上:

伴着问题,我们一点点挖掘此计算机文件。 1.张三最近用哪个帐号登录。方法1:我们可以从Windows系统日志中查看。去原计算机C盘即当前为F盘,地址为AccessData FTK Imager,我们可以看到有AppEvent、SecEvent和SysEvent。

安全日志文件:c:\sys temroot\sys tem32\config\SecEvent.EVT 系统日志文件:c:\sys temroot\sys tem32\config\SysEvent.EVT 应用程序日志文件:c:\sys temroot\sys tem32\config\AppEvent.EVT 直接使用日志查看器,显示SecEvent.EVT已经损坏了 方法2:使用微软的LogParser尝试一下:

查询结果也是损坏了:

使用UseViewr2012,打开F盘的记录:

可以看到不是张三干的。 3.是否用过Private Disk?系统盘\WINDOWS\Prefetch下,里面有记录曾经运行过什么程序

本次读取的浏览器记录是IE浏览器的,它会保存index.bat,一般位于C:\Documents and Settings\你的用户名\Local Settings\Temporary Internet Files 我们使用Index.dat Suite进行查看:

打开其中一个:

其一浏览记录:

其中嫌疑人也登录过monkey.pictures.cn,增大了嫌疑。 当然,也可以看到,嫌疑人多次使用了邮箱。 5.通讯软件的使用找到软件数据保存的位置,我们发现了skype:

第一个文件夹是接收文件的记录,第二行可以看到有张三的账号文件记录 使用skype聊天记录查看器进行查看张三的聊天记录:

聊天记录内容: 张三::) 李四:Hello 张三:好 张三:最近在忙什么了 李四:最近忙着出差,上次邮件发给我的资料收到了 李四:效果不错 张三:好的 李四:恩。最近有没有一些新的东东,记得给我最新的一份资料 李四:有更好的资料,价格方面进一步商谈,上次的酬金还满意吧。 张三:没问题, (handshake) 李四:ok,前两天跟你要的资料早点给我落实下 张三:嗯,已经差不多了。查看方式照旧。 李四:好的,到时候我通过卡号或支付宝账号给你转账了。 (handshake) 张三:ok 李四:我先下了,88 张三:88 看到这儿,我们就明白了,张三使用邮箱发送给李四,李四使用支付宝进行支付酬金。我们如果控制了其邮箱和支付宝,势必可以直接找到犯罪记录和交易记录。 通过用户名我们也可以知道张三的手机号特征是尾号1681 这里也把最后一个问题回答了,张三有泄漏资料的嫌疑,泄漏对象就是李四。

取证之路漫漫,吾将四面八方而求索~

|

【本文地址】

今日新闻 |

推荐新闻 |

查看此电脑:

查看此电脑:

这个问题,方法在,实际中出现了损坏。

这个问题,方法在,实际中出现了损坏。

c

c